Problème commun

Problème commun

Quel est le rôle d'un pare-feu ? Quelles sont les principales technologies utilisées pour mettre en œuvre les pare-feux ?

Quel est le rôle d'un pare-feu ? Quelles sont les principales technologies utilisées pour mettre en œuvre les pare-feux ?

Quel est le rôle d'un pare-feu ? Quelles sont les principales technologies utilisées pour mettre en œuvre les pare-feux ?

La fonction principale d'un pare-feu est d'assurer la sécurité des limites du réseau. Les principales technologies utilisées pour mettre en œuvre les pare-feu sont : 1. La technologie proxy, qui est un module logiciel qui transmet des informations d'un côté du pare-feu à l'autre ; 2. La technologie de filtrage multi-niveaux, qui consiste à mettre en place des règles de filtrage multicouches ; dans le pare-feu ; 3. La technologie de conversion NAT peut utiliser la technologie NAT pour convertir de manière transparente toutes les adresses internes, de sorte que le réseau externe ne puisse pas comprendre la structure interne du réseau interne. 4. La technologie d'accès transparente réduit les risques de sécurité inhérents et la probabilité d'erreur du système ; se connecter.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3. La technologie

Firewall (anglais : Firewall) aide les réseaux informatiques à construire une barrière de protection relativement isolée entre les réseaux internes et externes en combinant organiquement divers dispositifs logiciels et matériels pour la gestion et le filtrage de la sécurité afin de protéger les données des utilisateurs.

La fonction principale de la technologie pare-feu est de découvrir et de traiter rapidement les risques de sécurité, la transmission de données et d'autres problèmes qui peuvent exister lorsque les réseaux informatiques sont en fonctionnement. Les mesures de traitement incluent l'isolement et la protection, et en même temps, elle peut enregistrer et protéger. détecter diverses opérations dans la sécurité des réseaux informatiques, pour assurer la sécurité des opérations du réseau informatique, protéger l'intégrité des données et des informations des utilisateurs et offrir aux utilisateurs une expérience de réseau informatique meilleure et plus sûre.

La fonction principale du pare-feu est d'assurer la sécurité des limites du réseau. Les technologies suivantes sont principalement utilisées pour mettre en œuvre le pare-feu :

-

Technologie proxy :

Le système proxy est un module logiciel qui transmet des informations d'un côté du pare-feu. pare-feu à l'autre. Le pare-feu de nouvelle génération utilise deux mécanismes proxy, l'un pour proxyer les connexions du réseau interne vers le réseau externe, et l'autre pour proxyer les connexions du réseau externe vers le réseau interne. Le premier est résolu par la technologie de traduction d'adresses réseau (NAT), et le second est résolu par une technologie de proxy non confidentiel personnalisé par l'utilisateur ou de système de proxy confidentiel.

-

Technologie de filtrage multi-niveaux :

consiste à mettre en place des règles de filtrage multicouches dans le pare-feu. Au niveau de la couche réseau, la technologie de filtrage des paquets est utilisée pour intercepter toutes les fausses adresses IP source et les paquets de routage source ; selon les règles de filtrage, la couche transport intercepte tous les protocoles et paquets de données entrants/sortants au niveau de la couche application, des passerelles telles que FTP ; et SMTP sont utilisés pour surveiller et contrôler les services Internet.

Pour assurer le niveau de sécurité et de protection du système, le pare-feu nouvelle génération adopte des mesures de filtrage à trois niveaux, complétées par des méthodes d'identification. Au niveau du filtrage des paquets, tous les paquets de routage source et les fausses adresses IP source peuvent être filtrés. Au niveau de la passerelle au niveau de l'application, diverses passerelles telles que FTP et SMTP peuvent être utilisées pour contrôler et surveiller tous les services courants fournis par Internet ; au niveau de la passerelle du circuit, des connexions transparentes entre les hôtes internes et les sites externes sont réalisées et un accès strict à les services sont mis en œuvre.

-

Technologie multi-ports :

dispose de deux ou trois cartes réseau indépendantes. Les cartes réseau internes et externes peuvent être connectées entre le réseau interne et le réseau externe sans conversion IP. du serveur.

-

Technologie de conversion NAT :

Utilisez la technologie NAT pour traduire de manière transparente toutes les adresses internes, de sorte que le réseau externe ne puisse pas comprendre la structure interne du réseau interne, tout en permettant au réseau interne d'utiliser sa propre adresse IP personnalisée et son réseau privé , le pare-feu peut enregistrer en détail les communications de chaque hôte et garantir que chaque paquet est envoyé à la bonne adresse. Dans un réseau utilisant également NAT, la connexion au réseau externe ne peut être initiée que par le réseau interne, ce qui améliore grandement la sécurité du réseau interne. Une autre utilisation évidente du NAT est de résoudre le problème de la rareté des adresses IP.

-

Technologie d'accès transparente :

Le pare-feu utilise une technologie de système proxy transparent, réduisant ainsi les risques de sécurité inhérents et la probabilité d'erreur de connexion au système.

-

Technologie antivirus

Le pare-feu a la fonction d'antivirus Dans l'application de la technologie antivirus, il comprend principalement la prévention, la suppression et la détection des virus. Quant à la fonction de prévention antivirus du pare-feu, pendant le processus de construction du réseau, les données d'information entre l'ordinateur et Internet sont strictement contrôlées en installant le pare-feu correspondant, formant ainsi une barrière de sécurité entre le réseau externe de l'ordinateur et le réseau interne. . Protection de l'application des données. Les réseaux informatiques sont généralement connectés via Internet et des routeurs. Par conséquent, la protection du réseau doit commencer à partir du réseau fédérateur et contrôler les ressources centrales du réseau fédérateur pour empêcher tout accès illégal au serveur afin d'éliminer les intrusions illégales externes. les données connectées au port de connexion de l'ordinateur doivent être strictement vérifiées par Ethernet et l'adresse IP. L'adresse IP volée sera supprimée dans le même temps, les ressources d'informations importantes seront entièrement enregistrées. Assurez-vous que le réseau d'informations de ses ordinateurs est bien sécurisé.

-

Technologie de cryptage

Dans le processus de transmission d'informations informatiques, les pare-feu peuvent également crypter efficacement les informations. Grâce à cette technologie de cryptage, le personnel concerné peut crypter efficacement les informations transmises. Le mot de passe des informations est maîtrisé par les deux parties lors de l'échange d'informations. déchiffrez les informations cryptées avant de pouvoir obtenir les données d'information transmises. Lorsque vous appliquez la technologie de cryptage par pare-feu, veillez toujours à garantir la sécurité du traitement de cryptage des informations. Dans l'application de la technologie de pare-feu, si vous souhaitez assurer une transmission sécurisée des informations, vous devez également vérifier l'identité de l'utilisateur. Après le cryptage, la transmission des informations doit autoriser l'utilisateur, puis l'identité du destinataire et de l'expéditeur des informations. à vérifier, établissant ainsi un canal de transmission sécurisée des informations pour garantir que les informations du réseau informatique sont bien sécurisées pendant la transmission. Les criminels ne disposent pas des conditions de vérification d'identité correctes, de sorte qu'ils ne peuvent pas s'introduire dans les informations du réseau informatique.

Pour plus de connaissances connexes, veuillez visiter la colonne FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Publication du classement national CSRankings 2024 en informatique ! La CMU domine la liste, le MIT sort du top 5

Mar 25, 2024 pm 06:01 PM

Publication du classement national CSRankings 2024 en informatique ! La CMU domine la liste, le MIT sort du top 5

Mar 25, 2024 pm 06:01 PM

Les classements majeurs nationaux en informatique 2024CSRankings viennent d’être publiés ! Cette année, dans le classement des meilleures universités CS aux États-Unis, l'Université Carnegie Mellon (CMU) se classe parmi les meilleures du pays et dans le domaine de CS, tandis que l'Université de l'Illinois à Urbana-Champaign (UIUC) a été classé deuxième pendant six années consécutives. Georgia Tech s'est classée troisième. Ensuite, l’Université de Stanford, l’Université de Californie à San Diego, l’Université du Michigan et l’Université de Washington sont à égalité au quatrième rang mondial. Il convient de noter que le classement du MIT a chuté et est sorti du top cinq. CSRankings est un projet mondial de classement des universités dans le domaine de l'informatique initié par le professeur Emery Berger de la School of Computer and Information Sciences de l'Université du Massachusetts Amherst. Le classement est basé sur des objectifs

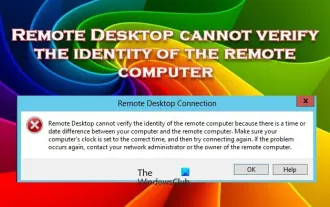

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le service Bureau à distance Windows permet aux utilisateurs d'accéder aux ordinateurs à distance, ce qui est très pratique pour les personnes qui doivent travailler à distance. Cependant, des problèmes peuvent survenir lorsque les utilisateurs ne peuvent pas se connecter à l'ordinateur distant ou lorsque Remote Desktop ne peut pas authentifier l'identité de l'ordinateur. Cela peut être dû à des problèmes de connexion réseau ou à un échec de vérification du certificat. Dans ce cas, l'utilisateur devra peut-être vérifier la connexion réseau, s'assurer que l'ordinateur distant est en ligne et essayer de se reconnecter. De plus, s'assurer que les options d'authentification de l'ordinateur distant sont correctement configurées est essentiel pour résoudre le problème. De tels problèmes avec les services Bureau à distance Windows peuvent généralement être résolus en vérifiant et en ajustant soigneusement les paramètres. Le Bureau à distance ne peut pas vérifier l'identité de l'ordinateur distant en raison d'un décalage d'heure ou de date. Veuillez vous assurer que vos calculs

Solution grise des paramètres avancés du pare-feu Win11

Dec 24, 2023 pm 07:53 PM

Solution grise des paramètres avancés du pare-feu Win11

Dec 24, 2023 pm 07:53 PM

Lors de la configuration du pare-feu, de nombreux amis constatent que les paramètres avancés de leur pare-feu Win11 sont grisés et ne peuvent pas être cliqués. Cela peut être dû au fait de ne pas avoir ajouté d’unité de contrôle ou à une ouverture incorrecte des paramètres avancés. Voyons comment résoudre ce problème. Les paramètres avancés du pare-feu Win11 sont grisés Méthode 1 : 1. Tout d'abord, cliquez sur le menu Démarrer ci-dessous, recherchez et ouvrez « Panneau de configuration » en haut 2. Ensuite, ouvrez « Pare-feu Windows Defender » 3. Après avoir entré, vous pouvez ouvrir « Avancé ». Paramètres" dans la colonne de gauche. Méthode 2 : 1. Si la méthode ci-dessus ne peut pas être ouverte, vous pouvez cliquer avec le bouton droit sur « Menu Démarrer » et ouvrir « Exécuter ». 2. Entrez ensuite « mmc » et appuyez sur Entrée pour confirmer l'ouverture. 3. Après ouverture, cliquez en haut à gauche

Qu'est-ce que e dans l'ordinateur

Aug 31, 2023 am 09:36 AM

Qu'est-ce que e dans l'ordinateur

Aug 31, 2023 am 09:36 AM

Le « e » de l'ordinateur est le symbole de la notation scientifique. La lettre « e » est utilisée comme séparateur d'exposant en notation scientifique, ce qui signifie « multiplié à la puissance 10 ». En notation scientifique, un nombre s'écrit généralement sous la forme M ×. 10^E, où M est un nombre compris entre 1 et 10 et E représente l'exposant.

Que signifie ordinateur ?

Aug 15, 2023 am 09:58 AM

Que signifie ordinateur ?

Aug 15, 2023 am 09:58 AM

La signification de cu dans un ordinateur dépend du contexte : 1. Unité de contrôle, dans le processeur central d'un ordinateur, CU est le composant chargé de coordonner et de contrôler l'ensemble du processus informatique 2. Unité de calcul, dans un processeur graphique ou autre ; processeur accéléré, CU est l’unité de base pour le traitement des tâches de calcul parallèles.

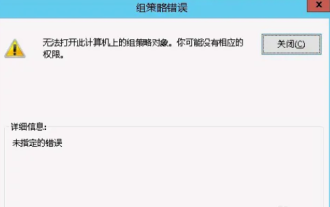

Impossible d'ouvrir l'objet Stratégie de groupe sur cet ordinateur

Feb 07, 2024 pm 02:00 PM

Impossible d'ouvrir l'objet Stratégie de groupe sur cet ordinateur

Feb 07, 2024 pm 02:00 PM

Parfois, le système d'exploitation peut mal fonctionner lors de l'utilisation d'un ordinateur. Le problème que j'ai rencontré aujourd'hui était que lors de l'accès à gpedit.msc, le système indiquait que l'objet de stratégie de groupe ne pouvait pas être ouvert car les autorisations appropriées pouvaient faire défaut. L'objet de stratégie de groupe sur cet ordinateur n'a pas pu être ouvert. Solution : 1. Lors de l'accès à gpedit.msc, le système indique que l'objet de stratégie de groupe sur cet ordinateur ne peut pas être ouvert en raison d'un manque d'autorisations. Détails : Le système ne parvient pas à localiser le chemin spécifié. 2. Une fois que l'utilisateur a cliqué sur le bouton de fermeture, la fenêtre d'erreur suivante apparaît. 3. Vérifiez immédiatement les enregistrements du journal et combinez les informations enregistrées pour découvrir que le problème réside dans le fichier C:\Windows\System32\GroupPolicy\Machine\registry.pol.

Comment activer ou désactiver le pare-feu sur Alpine Linux ?

Feb 21, 2024 pm 12:45 PM

Comment activer ou désactiver le pare-feu sur Alpine Linux ?

Feb 21, 2024 pm 12:45 PM

Sur AlpineLinux, vous pouvez utiliser l'outil iptables pour configurer et gérer les règles de pare-feu. Voici les étapes de base pour activer ou désactiver le pare-feu sur AlpineLinux : Vérifiez l'état du pare-feu : sudoiptables -L Si la sortie affiche des règles (par exemple, il existe des règles INPUT, OUTPUT ou FORWARD), le pare-feu est activé. Si la sortie est vide, le pare-feu est actuellement désactivé. Activer le pare-feu : sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Comment supprimer le logo du pare-feu sur l'icône du bureau Win10 ?

Jan 01, 2024 pm 12:21 PM

Comment supprimer le logo du pare-feu sur l'icône du bureau Win10 ?

Jan 01, 2024 pm 12:21 PM

De nombreux amis qui utilisent le système Win10 constatent qu'il y a un logo de pare-feu sur l'icône du bureau de l'ordinateur. Que se passe-t-il ? Cela rend de nombreux amis souffrant de troubles obsessionnels compulsifs particulièrement mal à l'aise. En fait, il suffit d'ouvrir le panneau de configuration et de le faire. cliquez sur " Cela peut être résolu en modifiant "Modifier les paramètres de contrôle de compte d'utilisateur". Jetons un coup d'œil au didacticiel spécifique. Comment annuler le logo du pare-feu sur l'icône du bureau dans Windows 10 1. Tout d'abord, cliquez avec le bouton droit sur le bouton du menu Démarrer à côté de l'écran de démarrage de l'ordinateur, puis sélectionnez la fonction Panneau de configuration dans le menu contextuel. 2. Sélectionnez ensuite l'option « Compte d'utilisateur » et sélectionnez l'élément « Modifier les paramètres de contrôle de compte d'utilisateur » dans la nouvelle interface qui apparaît. 3. Après avoir ajusté le curseur dans la fenêtre vers le bas, cliquez sur Confirmer pour quitter.