Que signifie « décodage » en termes informatiques ?

Dans les ordinateurs, le « décodage » fait référence au processus de récupération des informations en clair cachées dans le texte chiffré sans connaître la clé. Dans le processus de transmission sur le réseau informatique, outre les destinataires légaux, il existe également des personnes non autorisées qui interceptent les informations pendant le processus de transmission des informations par diverses méthodes. Par conséquent, les informations confidentielles sont généralement cryptées lorsqu'elles sont transmises sur le réseau, mais cela peut parfois être le cas. être intercepté par des utilisateurs non autorisés, et le texte brut ou même la clé peuvent être obtenus grâce au déchiffrement du mot de passe, provoquant la fuite de secrets.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3.

Le terme informatique « décryptage » fait référence au processus de récupération des informations en clair cachées dans le texte chiffré sans connaître la clé.

Le déchiffrement des mots de passe est aussi une attaque contre le système cryptographique. Un piratage de mot de passe réussi peut récupérer du texte brut ou des clés, et peut également découvrir des faiblesses dans le système cryptographique. La technologie de crypto-craquage fait référence à diverses technologies, moyens, mesures, méthodes et outils couramment utilisés dans le processus de crypto-craquage.

Dans le processus de transmission sur le réseau informatique, outre les destinataires légaux, il existe également des personnes non autorisées. Les personnes non autorisées utilisent diverses méthodes pour intercepter les informations pendant le processus de transmission des informations. Par conséquent, les informations confidentielles sont généralement cryptées lorsqu'elles sont transmises sur le réseau, mais elles peuvent parfois être interceptées par des utilisateurs non autorisés, et le texte brut ou même la clé peuvent être obtenus grâce au déchiffrement du mot de passe, entraînant une fuite de confidentialité.

Les principaux facteurs de « décryptage » en termes informatiques :

1. Force de l'algorithme

Par exemple, le message ne peut être déchiffré par aucune méthode autre que d'essayer toutes les combinaisons de touches possibles.

2. Confidentialité de la clé

Le degré de confidentialité des données est directement lié au degré de confidentialité de la clé. Faites attention à la distinction entre la clé et l'algorithme. secret. Les données cryptées sont d'abord utilisées avec la clé. Ensuite, transmettez l'algorithme de cryptage.

3. Longueur de la clé

La longueur de la clé est mesurée en "bits". Selon l'application de cryptage et de décryptage, ajouter un bit à la longueur de la clé équivaut au nombre total de clés possibles. par deux.

En termes simples, le nombre de combinaisons possibles de bits qui composent une clé d'une longueur donnée peut être exprimé par 2 à la puissance n, où n est une longueur de clé.

Ainsi, la recette pour une longueur de clé de 40 bits serait de 2 puissance 40, soit un billion de clés différentes possibles, ce qui contraste fortement avec la vitesse des ordinateurs modernes.

Méthode de déchiffrement de mot de passe

La méthode de déchiffrement de mot de passe est divisée en méthode d'attaque de texte chiffré et méthode d'attaque de texte en clair connue.

La méthode d'attaque par texte chiffré commence par l'analyse du texte chiffré, le jugement et la vérification du système de cryptage et de la clé, puis le déchiffrement du texte en clair.

La méthode d'attaque connue en clair consiste à utiliser la correspondance entre un certain nombre de textes chiffrés et de textes en clair maîtrisés pour analyser et vérifier le système de chiffrement et les clés, puis déchiffrer d'autres textes en clair.

Le déchiffrement de mots de passe de différentes forces comporte des exigences différentes en matière de conditions de décodage, et le degré de difficulté est également très différent.

Le cryptocraquage nécessite que les décrypteurs disposent d'une base théorique solide en codage et en déchiffrement, d'une riche expérience pratique, d'une connaissance approfondie des disciplines connexes, de capacités de raisonnement logique rigoureuses et d'un esprit de travail tenace.

Avec l'utilisation généralisée des ordinateurs et des équipements techniques associés, la théorie et la technologie de la cryptographie continueront de se développer. Le déchiffrement des codes sera très apprécié par les pays du monde entier.

Pour plus de connaissances connexes, veuillez visiter la rubrique FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

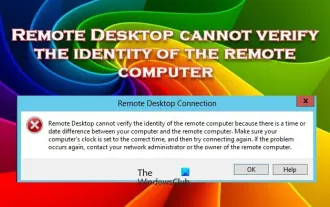

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le service Bureau à distance Windows permet aux utilisateurs d'accéder aux ordinateurs à distance, ce qui est très pratique pour les personnes qui doivent travailler à distance. Cependant, des problèmes peuvent survenir lorsque les utilisateurs ne peuvent pas se connecter à l'ordinateur distant ou lorsque Remote Desktop ne peut pas authentifier l'identité de l'ordinateur. Cela peut être dû à des problèmes de connexion réseau ou à un échec de vérification du certificat. Dans ce cas, l'utilisateur devra peut-être vérifier la connexion réseau, s'assurer que l'ordinateur distant est en ligne et essayer de se reconnecter. De plus, s'assurer que les options d'authentification de l'ordinateur distant sont correctement configurées est essentiel pour résoudre le problème. De tels problèmes avec les services Bureau à distance Windows peuvent généralement être résolus en vérifiant et en ajustant soigneusement les paramètres. Le Bureau à distance ne peut pas vérifier l'identité de l'ordinateur distant en raison d'un décalage d'heure ou de date. Veuillez vous assurer que vos calculs

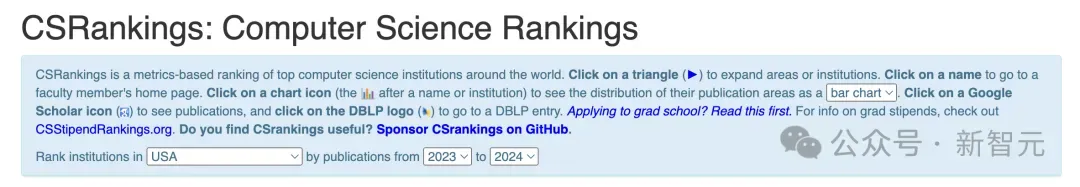

Publication du classement national CSRankings 2024 en informatique ! La CMU domine la liste, le MIT sort du top 5

Mar 25, 2024 pm 06:01 PM

Publication du classement national CSRankings 2024 en informatique ! La CMU domine la liste, le MIT sort du top 5

Mar 25, 2024 pm 06:01 PM

Les classements majeurs nationaux en informatique 2024CSRankings viennent d’être publiés ! Cette année, dans le classement des meilleures universités CS aux États-Unis, l'Université Carnegie Mellon (CMU) se classe parmi les meilleures du pays et dans le domaine de CS, tandis que l'Université de l'Illinois à Urbana-Champaign (UIUC) a été classé deuxième pendant six années consécutives. Georgia Tech s'est classée troisième. Ensuite, l’Université de Stanford, l’Université de Californie à San Diego, l’Université du Michigan et l’Université de Washington sont à égalité au quatrième rang mondial. Il convient de noter que le classement du MIT a chuté et est sorti du top cinq. CSRankings est un projet mondial de classement des universités dans le domaine de l'informatique initié par le professeur Emery Berger de la School of Computer and Information Sciences de l'Université du Massachusetts Amherst. Le classement est basé sur des objectifs

Qu'est-ce que e dans l'ordinateur

Aug 31, 2023 am 09:36 AM

Qu'est-ce que e dans l'ordinateur

Aug 31, 2023 am 09:36 AM

Le « e » de l'ordinateur est le symbole de la notation scientifique. La lettre « e » est utilisée comme séparateur d'exposant en notation scientifique, ce qui signifie « multiplié à la puissance 10 ». En notation scientifique, un nombre s'écrit généralement sous la forme M ×. 10^E, où M est un nombre compris entre 1 et 10 et E représente l'exposant.

Correctif : code d'erreur Microsoft Teams 80090016 Le module de plateforme approuvée de votre ordinateur a échoué

Apr 19, 2023 pm 09:28 PM

Correctif : code d'erreur Microsoft Teams 80090016 Le module de plateforme approuvée de votre ordinateur a échoué

Apr 19, 2023 pm 09:28 PM

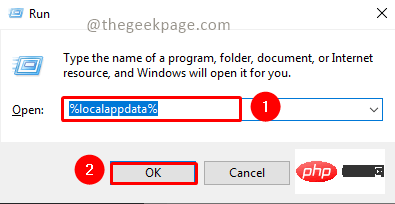

<p>MSTeams est la plateforme de confiance pour communiquer, discuter ou appeler avec des coéquipiers et des collègues. Le code d'erreur 80090016 sur MSTeams et le message <strong>Le module de plateforme sécurisée de votre ordinateur a échoué</strong> peuvent entraîner des difficultés de connexion. L'application ne vous permettra pas de vous connecter tant que le code d'erreur n'est pas résolu. Si vous rencontrez de tels messages lors de l'ouverture de MS Teams ou de toute autre application Microsoft, cet article peut vous guider pour résoudre le problème. </p><h2&

Que signifie ordinateur ?

Aug 15, 2023 am 09:58 AM

Que signifie ordinateur ?

Aug 15, 2023 am 09:58 AM

La signification de cu dans un ordinateur dépend du contexte : 1. Unité de contrôle, dans le processeur central d'un ordinateur, CU est le composant chargé de coordonner et de contrôler l'ensemble du processus informatique 2. Unité de calcul, dans un processeur graphique ou autre ; processeur accéléré, CU est l’unité de base pour le traitement des tâches de calcul parallèles.

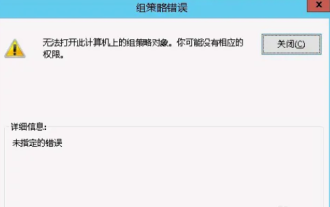

Impossible d'ouvrir l'objet Stratégie de groupe sur cet ordinateur

Feb 07, 2024 pm 02:00 PM

Impossible d'ouvrir l'objet Stratégie de groupe sur cet ordinateur

Feb 07, 2024 pm 02:00 PM

Parfois, le système d'exploitation peut mal fonctionner lors de l'utilisation d'un ordinateur. Le problème que j'ai rencontré aujourd'hui était que lors de l'accès à gpedit.msc, le système indiquait que l'objet de stratégie de groupe ne pouvait pas être ouvert car les autorisations appropriées pouvaient faire défaut. L'objet de stratégie de groupe sur cet ordinateur n'a pas pu être ouvert. Solution : 1. Lors de l'accès à gpedit.msc, le système indique que l'objet de stratégie de groupe sur cet ordinateur ne peut pas être ouvert en raison d'un manque d'autorisations. Détails : Le système ne parvient pas à localiser le chemin spécifié. 2. Une fois que l'utilisateur a cliqué sur le bouton de fermeture, la fenêtre d'erreur suivante apparaît. 3. Vérifiez immédiatement les enregistrements du journal et combinez les informations enregistrées pour découvrir que le problème réside dans le fichier C:\Windows\System32\GroupPolicy\Machine\registry.pol.

Que dois-je faire si Steam ne parvient pas à se connecter à l'ordinateur distant ?

Mar 01, 2023 pm 02:20 PM

Que dois-je faire si Steam ne parvient pas à se connecter à l'ordinateur distant ?

Mar 01, 2023 pm 02:20 PM

Solution au problème selon lequel Steam ne peut pas se connecter à l'ordinateur distant : 1. Dans la plateforme de jeu, cliquez sur l'option « Steam » dans le coin supérieur gauche ; 2. Ouvrez le menu et sélectionnez l'option « Paramètres » ; "Remote Play" ; 4. Cochez Activer la fonction "Remote Play" et cliquez sur le bouton "OK".

Script Python pour se déconnecter de l'ordinateur

Sep 05, 2023 am 08:37 AM

Script Python pour se déconnecter de l'ordinateur

Sep 05, 2023 am 08:37 AM

À l’ère numérique d’aujourd’hui, l’automatisation joue un rôle essentiel dans la rationalisation et la simplification de diverses tâches. L'une de ces tâches consiste à se déconnecter de l'ordinateur, ce qui est généralement effectué manuellement en sélectionnant l'option de déconnexion dans l'interface utilisateur du système d'exploitation. Mais et si nous pouvions automatiser ce processus à l’aide d’un script Python ? Dans cet article de blog, nous explorerons comment créer un script Python capable de déconnecter votre ordinateur avec seulement quelques lignes de code. Dans cet article, nous passerons en revue le processus étape par étape de création d'un script Python pour vous déconnecter de votre ordinateur. Nous aborderons les conditions préalables nécessaires, discuterons des différentes manières de se déconnecter par programme et fournirons un guide étape par étape pour écrire le script. De plus, nous aborderons les considérations spécifiques à la plate-forme et mettrons en évidence les meilleures pratiques.