Tinder est-il un logiciel antivirus malveillant ?

Tinder n'est pas un logiciel antivirus malveillant. Tinder est un logiciel de sécurité qui intègre un antivirus, une prévention, une gestion et un contrôle. Il peut aider les ingénieurs en sécurité à analyser rapidement et avec précision le comportement malveillant des virus, des chevaux de Troie et des logiciels malveillants. Il peut également faciliter les mises à niveau des bases de données virales et les mises à jour des programmes de défense. logiciel de sécurité. Il peut être utilisé dans des applications à grande échelle tout en améliorant considérablement l'efficacité du travail des ingénieurs de sécurité, il réduit également efficacement les erreurs de jugement et les homicides involontaires des produits de sécurité.

L'environnement d'exploitation de ce tutoriel : système Windows 7, Tinder Security 5, ordinateur Dell G3.

Tinder n’est pas un logiciel antivirus malveillant et son utilisation est totalement gratuite.

Tinder est un logiciel de sécurité qui intègre la suppression, la prévention, la gestion et le contrôle. Il propose des produits pour les particuliers et les entreprises. Il possède une interface simple, des fonctions riches et une bonne expérience. Surtout en réponse aux tendances en matière de sécurité nationale, nous avons développé de manière indépendante un moteur antivirus hautes performances, construit par d'anciens membres R&D de Rising avec de nombreuses années d'expérience en sécurité réseau.

Après la démission de Liu Gang, l'ancien CTO du département des logiciels de sécurité Tinder de Rising en août 2011, il a fondé le « Tinder Security Laboratory » doté de plusieurs bases techniques, dédié à la recherche et au développement de technologies de sécurité des réseaux centraux. Il peut aider les ingénieurs de sécurité à analyser rapidement et avec précision le comportement malveillant des virus, des chevaux de Troie et des logiciels malveillants, et fournir une assistance pour les mises à niveau des bases de données virales et les mises à jour des programmes de défense des logiciels de sécurité. Il peut considérablement améliorer l'efficacité du travail des ingénieurs de sécurité tout en réduisant efficacement les erreurs de jugement. et homicide involontaire de produits de sécurité.

Principaux avantages

Un moteur antivirus de nouvelle génération avec des droits de propriété intellectuelle indépendants : prend en charge l'analyse dynamique, l'analyse statique et l'analyse sandbox ;

La version personnelle prend en charge les systèmes Windows x86 et x64, ainsi que l'entreprise ; la version prend en charge les systèmes Linux ;

Utilisation de la technologie de « purification du noyau » pour gérer les rootkits au niveau du noyau ;

Utilisation de la technologie de défense active en une seule étape et en plusieurs étapes (HIPS) ;

Contrôle d'accès, permettant le propriétaire doit ajuster l'ordinateur à un statut d'utilisation du visiteur plus approprié ;

Le programme est équipé d'outils de sécurité, y compris des outils de blocage des fenêtres contextuelles

Aucun comportement malveillant

Le logiciel est rationalisé et consomme peu de ressources système.

Caractéristiques du produit

Détection de virus

Analyse et élimination des virus en un clic, un moteur antivirus local pur basé sur le "déballage universel" et le "bac à sable comportemental", non Affecté par l'environnement de déconnexion

Les résultats de détection et de destruction peuvent être expliqués : la base pour indiquer avec précision que l'échantillon est un virus

Les résultats de détection et de destruction sont contrôlables : le taux de faux positifs est faible et la compatibilité avec le logiciel est bonne

Protection Center

18 fonctions de protection importantes, efficaces contre les virus, chevaux de Troie, logiciels malveillants, sites Web malveillants, etc.

Surveillance des fichiers en temps réel : analyse à temps avant le programme s'exécute pour intercepter les virus.

Protection du disque U : analysez immédiatement le disque U connecté à l'ordinateur.

Renforcement des applications : Protégez les navigateurs, les logiciels bureautiques, les logiciels de conception et autres programmes.

Interception de l'installation du logiciel : surveillez et invitez le comportement de l'installation du logiciel en temps réel.

Protection du navigateur : protégez vos navigateurs et moteurs de recherche couramment utilisés contre la falsification.

Interception d'intrusion réseau : empêchez les virus et les pirates informatiques de pénétrer dans l'ordinateur via les vulnérabilités du système et résolvez l'adresse IP de la source de l'attaque.

Protection contre les attaques par force brute : empêchez les pirates informatiques d'intrusion par force brute dans le système via des mots de passe faibles

......

Contrôle d'accès

Autorisations d'utilisation de l'ordinateur personnalisées, vous permettant de pleinement contrôlez-vous Votre ordinateur ne sera pas utilisé par d'autres à volonté

Contrôlez la durée et la période d'accès à Internet

Restreindre l'accès aux sites Web désignés

Restreindre le fonctionnement des programmes désignés

Gérer le autorisations d'accès aux disques U

Outils de sécurité

Fournir des gadgets pratiques de gestion du système et du réseau

Interception des pop-ups : intercepter les pop-ups gênants

Réparation des vulnérabilités : réparer en temps opportun les vulnérabilités du système à haut risque

Gestion des éléments de démarrage : gérer le projet de démarrage, optimiser le temps de démarrage

Déchiquetage de fichiers : supprimer de force ou détruire complètement les fichiers dont les utilisateurs n'ont pas besoin

Pour plus de connaissances connexes, veuillez visiter la colonne FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Quel logiciel est Bonjour et peut-il être désinstallé ?

Feb 20, 2024 am 09:33 AM

Quel logiciel est Bonjour et peut-il être désinstallé ?

Feb 20, 2024 am 09:33 AM

Titre : Explorez le logiciel Bonjour et comment le désinstaller Résumé : Cet article présentera les fonctions, le champ d'utilisation et comment désinstaller le logiciel Bonjour. Parallèlement, il sera également expliqué comment utiliser d'autres outils pour remplacer Bonjour afin de répondre aux besoins des utilisateurs. Introduction : Bonjour est un logiciel courant dans le domaine de la technologie informatique et réseau. Bien que cela puisse paraître peu familier à certains utilisateurs, cela peut être très utile dans certaines situations spécifiques. Si le logiciel Bonjour est installé mais que vous souhaitez maintenant le désinstaller, alors

Que faire si WPS Office ne peut pas ouvrir le fichier PPT - Que faire si WPS Office ne peut pas ouvrir le fichier PPT

Mar 04, 2024 am 11:40 AM

Que faire si WPS Office ne peut pas ouvrir le fichier PPT - Que faire si WPS Office ne peut pas ouvrir le fichier PPT

Mar 04, 2024 am 11:40 AM

Récemment, de nombreux amis m'ont demandé quoi faire si WPSOffice ne pouvait pas ouvrir les fichiers PPT. Ensuite, apprenons comment résoudre le problème de l'incapacité de WPSOffice à ouvrir les fichiers PPT. J'espère que cela pourra aider tout le monde. 1. Ouvrez d'abord WPSOffice et accédez à la page d'accueil, comme indiqué dans la figure ci-dessous. 2. Saisissez ensuite le mot-clé « réparation de documents » dans la barre de recherche ci-dessus, puis cliquez pour ouvrir l'outil de réparation de documents, comme indiqué dans la figure ci-dessous. 3. Importez ensuite le fichier PPT pour réparation, comme indiqué dans la figure ci-dessous.

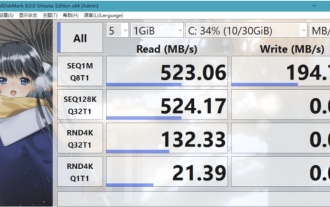

Quel logiciel est CrystalDiskmark ? -Comment utiliser crystaldiskmark ?

Mar 18, 2024 pm 02:58 PM

Quel logiciel est CrystalDiskmark ? -Comment utiliser crystaldiskmark ?

Mar 18, 2024 pm 02:58 PM

CrystalDiskMark est un petit outil de référence pour disques durs qui mesure rapidement les vitesses de lecture/écriture séquentielles et aléatoires. Ensuite, laissez l'éditeur vous présenter CrystalDiskMark et comment utiliser crystaldiskmark~ 1. Introduction à CrystalDiskMark CrystalDiskMark est un outil de test de performances de disque largement utilisé pour évaluer la vitesse et les performances de lecture et d'écriture des disques durs mécaniques et des disques SSD (SSD). ). Performances d’E/S aléatoires. Il s'agit d'une application Windows gratuite qui fournit une interface conviviale et divers modes de test pour évaluer différents aspects des performances du disque dur. Elle est largement utilisée dans les revues de matériel.

![Le logiciel Corsair iCUE ne détecte pas la RAM [Corrigé]](https://img.php.cn/upload/article/000/465/014/170831448976874.png?x-oss-process=image/resize,m_fill,h_207,w_330) Le logiciel Corsair iCUE ne détecte pas la RAM [Corrigé]

Feb 19, 2024 am 11:48 AM

Le logiciel Corsair iCUE ne détecte pas la RAM [Corrigé]

Feb 19, 2024 am 11:48 AM

Cet article explorera les étapes que les utilisateurs peuvent suivre lorsque le logiciel CorsairiCUE ne reconnaît pas la RAM d'un système Windows. Bien que le logiciel CorsairiCUE soit conçu pour permettre aux utilisateurs de contrôler l'éclairage RVB de leur ordinateur, certains utilisateurs ont constaté que le logiciel ne fonctionnait pas correctement, entraînant une incapacité à détecter les modules RAM. Pourquoi l'ICUE ne récupère-t-elle pas ma mémoire ? La principale raison pour laquelle ICUE ne peut pas identifier correctement la RAM est généralement liée à des conflits logiciels en arrière-plan. De plus, des paramètres d'écriture SPD incorrects peuvent également être à l'origine de ce problème. Problème résolu avec le logiciel CorsairIcue ne détectant pas la RAM Si le logiciel CorsairIcue ne détecte pas la RAM sur votre ordinateur Windows, veuillez utiliser les suggestions suivantes.

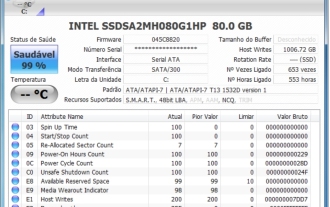

Tutoriel d'utilisation de CrystalDiskinfo – Quel logiciel est CrystalDiskinfo ?

Mar 18, 2024 pm 04:50 PM

Tutoriel d'utilisation de CrystalDiskinfo – Quel logiciel est CrystalDiskinfo ?

Mar 18, 2024 pm 04:50 PM

CrystalDiskInfo est un logiciel utilisé pour vérifier les périphériques matériels informatiques. Dans ce logiciel, nous pouvons vérifier notre propre matériel informatique, tel que la vitesse de lecture, le mode de transmission, l'interface, etc. ! Alors en plus de ces fonctions, comment utiliser CrystalDiskInfo et qu'est-ce que CrystalDiskInfo exactement ? Laissez-moi faire le tri pour vous ! 1. L'origine de CrystalDiskInfo En tant que l'un des trois composants principaux d'un ordinateur hôte, un disque SSD est le support de stockage d'un ordinateur et est responsable du stockage des données informatiques. Un bon disque SSD peut accélérer la lecture et la lecture des fichiers. affecter l’expérience du consommateur. Lorsque les consommateurs reçoivent de nouveaux appareils, ils peuvent utiliser des logiciels tiers ou d'autres disques SSD pour

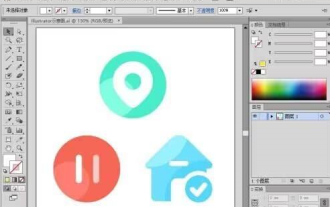

Comment définir l'incrément du clavier dans Adobe Illustrator CS6 - Comment définir l'incrément du clavier dans Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

Comment définir l'incrément du clavier dans Adobe Illustrator CS6 - Comment définir l'incrément du clavier dans Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

De nombreux utilisateurs utilisent le logiciel Adobe Illustrator CS6 dans leurs bureaux, alors savez-vous comment définir l'incrément du clavier dans Adobe Illustrator CS6. Ensuite, l'éditeur vous proposera la méthode de définition de l'incrément du clavier dans Adobe Illustrator CS6. jetez un oeil ci-dessous. Étape 1 : Démarrez le logiciel Adobe Illustrator CS6, comme indiqué dans la figure ci-dessous. Étape 2 : Dans la barre de menu, cliquez successivement sur la commande [Modifier] → [Préférences] → [Général]. Étape 3 : La boîte de dialogue [Incrément du clavier] apparaît, entrez le nombre requis dans la zone de texte [Incrément du clavier] et enfin cliquez sur le bouton [OK]. Étape 4 : utilisez la touche de raccourci [Ctrl]

Quel type de logiciel est bonjour ?

Feb 22, 2024 pm 08:39 PM

Quel type de logiciel est bonjour ?

Feb 22, 2024 pm 08:39 PM

Bonjour est un protocole réseau et un logiciel lancé par Apple pour découvrir et configurer les services réseau au sein d'un réseau local. Son rôle principal est de découvrir et de communiquer automatiquement entre les appareils connectés au même réseau. Bonjour a été introduit pour la première fois dans la version MacOSX10.2 en 2002 et est désormais installé et activé par défaut dans le système d'exploitation d'Apple. Depuis lors, Apple a ouvert la technologie Bonjour à d'autres fabricants, de sorte que de nombreux autres systèmes d'exploitation et appareils peuvent également prendre en charge Bonjour.

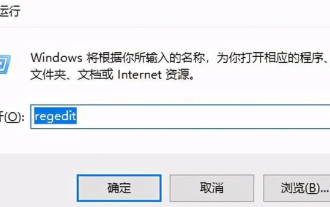

Comment résoudre une tentative de chargement d'un logiciel incompatible avec Edge ?

Mar 15, 2024 pm 01:34 PM

Comment résoudre une tentative de chargement d'un logiciel incompatible avec Edge ?

Mar 15, 2024 pm 01:34 PM

Lorsque nous utilisons le navigateur Edge, il arrive parfois que des logiciels incompatibles tentent d'être chargés ensemble, alors que se passe-t-il ? Laissez ce site présenter soigneusement aux utilisateurs comment résoudre le problème lié à la tentative de chargement de logiciels incompatibles avec Edge. Comment résoudre le problème de la tentative de chargement d'un logiciel incompatible avec Edge Solution 1 : Recherchez IE dans le menu Démarrer et accédez-y directement avec IE. Solution 2 : Remarque : La modification du registre peut entraîner une panne du système, alors soyez prudent. Modifiez les paramètres du registre. 1. Entrez regedit pendant le fonctionnement. 2. Recherchez le chemin\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Micros