Périphériques technologiques

Périphériques technologiques

IA

IA

Un article sur la conception de la sécurité fonctionnelle des contrôleurs de domaine de conduite autonome avancés

Un article sur la conception de la sécurité fonctionnelle des contrôleurs de domaine de conduite autonome avancés

Un article sur la conception de la sécurité fonctionnelle des contrôleurs de domaine de conduite autonome avancés

Le processus de conception du contrôleur de domaine central de conduite autonome avancée nécessite une compréhension complète des principes de conception de sécurité, car dès le début de la conception, qu'il s'agisse d'architecture, de logiciel, de matériel ou de communication, il est nécessaire de bien comprendre ses règles de conception dans afin de faire jouer pleinement les avantages correspondants, tout en évitant certains problèmes de conception.

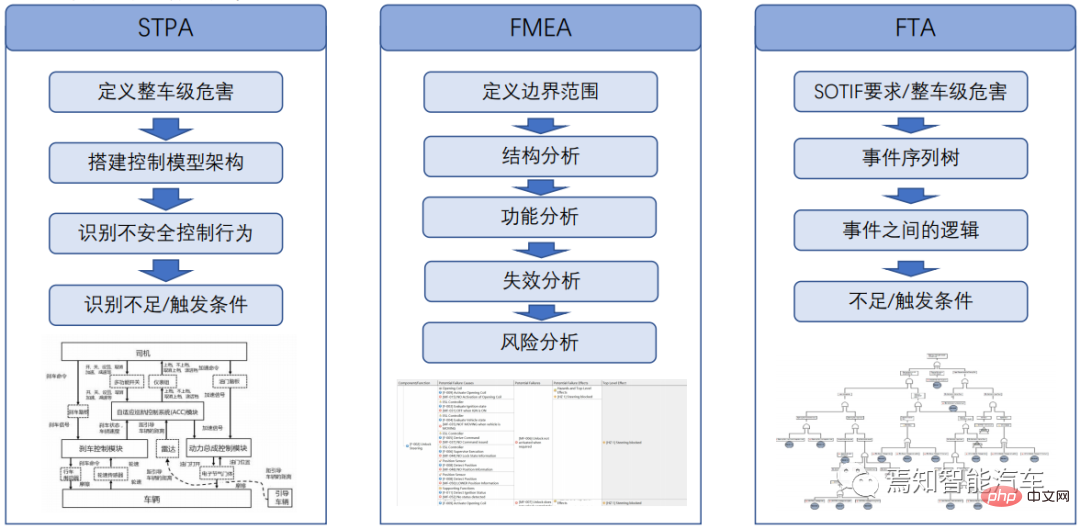

La conception de la sécurité fonctionnelle des contrôleurs de domaine haut de gamme dont nous parlons ici fait principalement référence à l'analyse de scénarios impliquée dans la sécurité fonctionnelle attendue dans le développement front-end et à tous les sous-éléments impliqués dans la sécurité fonctionnelle back-end. Premièrement, le niveau matériel de base est utilisé comme point de base de connexion, et l'ensemble de la communication de l'architecture du système et la transmission du flux de données sont réalisés via l'extrémité de communication de données. Le logiciel est gravé dans le matériel, en utilisant le matériel comme support, et le logiciel est gravé dans le matériel. L'unité de communication est chargée d'appeler les modules entre eux. Donc pour le côté conception de sécurité du contrôleur de domaine. Du point de vue de l'analyse des capacités de sécurité des véhicules, le processus d'analyse principal comprend également les trois aspects suivants : analyse théorique du système STPA (analyse des processus théoriques des systèmes), analyse des modes de défaillance et de leurs effets FMEA et analyse de l'arbre de défaillances (FTA).

Pour le contrôleur de domaine au cœur de l'architecture, un niveau très fort de sécurité fonctionnelle est impliqué. Nous pouvons généralement la diviser en trois niveaux : la sécurité de la communication des données, la sécurité matérielle de base et la sécurité logicielle de base. Le processus d'analyse spécifique doit prendre pleinement en compte plusieurs aspects, notamment la sécurité fonctionnelle au niveau de base du matériel, la sécurité fonctionnelle au niveau du logiciel de base et les capacités de communication de données, et l'analyse de chaque aspect doit être complète.

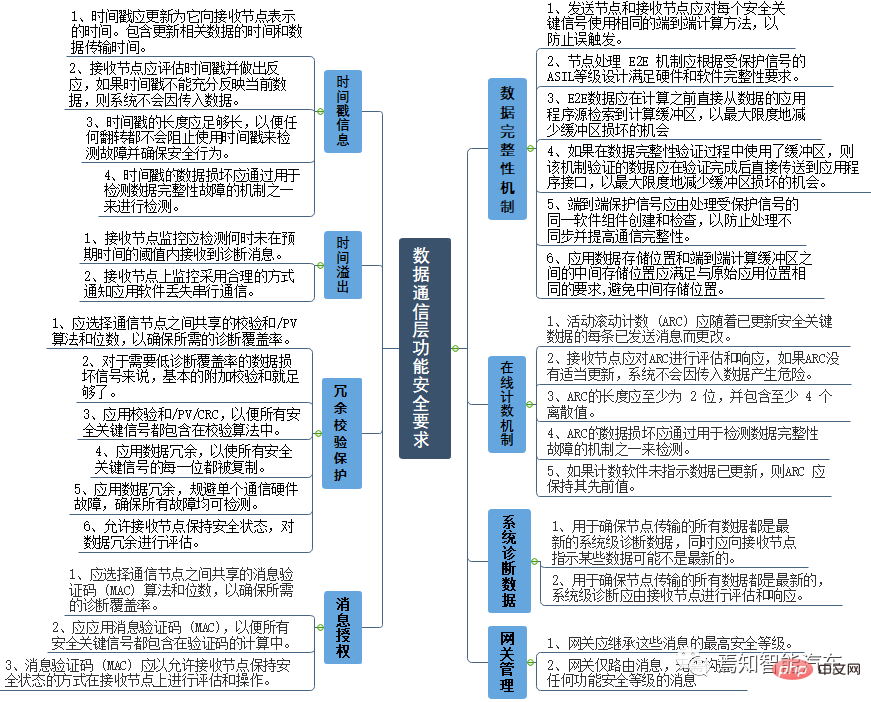

Sécurité de la communication des données

À la fin de la connexion et des entrées et sorties de données, l'extrémité de communication joue un rôle décisif dans l'ensemble de la communication de l'architecture du système. Pour le niveau de communication de données, ses exigences de sécurité fonctionnelle se réfèrent principalement à des exigences générales. mécanisme d'intégrité des données, mécanisme de comptage en ligne (Rolling Counter), actualisation des données de diagnostic du système, informations d'horodatage (Time Stamp), dépassement de temps (CheckSum), code d'autorisation de gestion, redondance des données, passerelle et autres aspects majeurs. Parmi eux, pour la communication de données, telles que le comptage en ligne, le diagnostic, la vérification du dépassement de temps, etc. sont cohérents avec le signal Canbus point à point traditionnel, tandis que pour la prochaine génération de conduite autonome, la redondance des données, l'optimisation de la gestion centrale de la passerelle, et l'autorisation des données, l'accès, etc. sont des domaines sur lesquels il faut se concentrer.

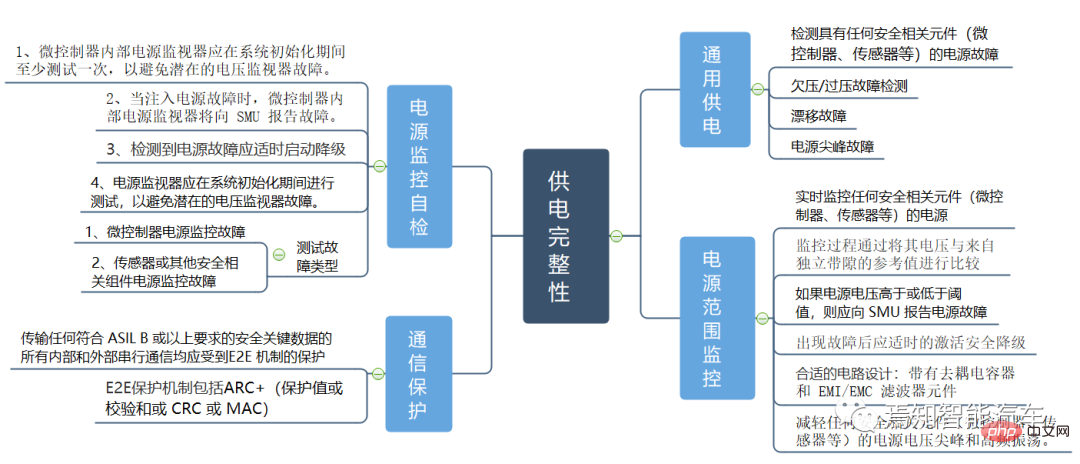

Leurs exigences globales en matière de sécurité fonctionnelle sont les suivantes :

Niveau de base du matériel

Les exigences de sécurité fonctionnelle au niveau de base du matériel se réfèrent principalement aux modules de microcontrôleur, aux modules de stockage, au support d'alimentation, aux ports série. Communication de données et autres modules majeurs.

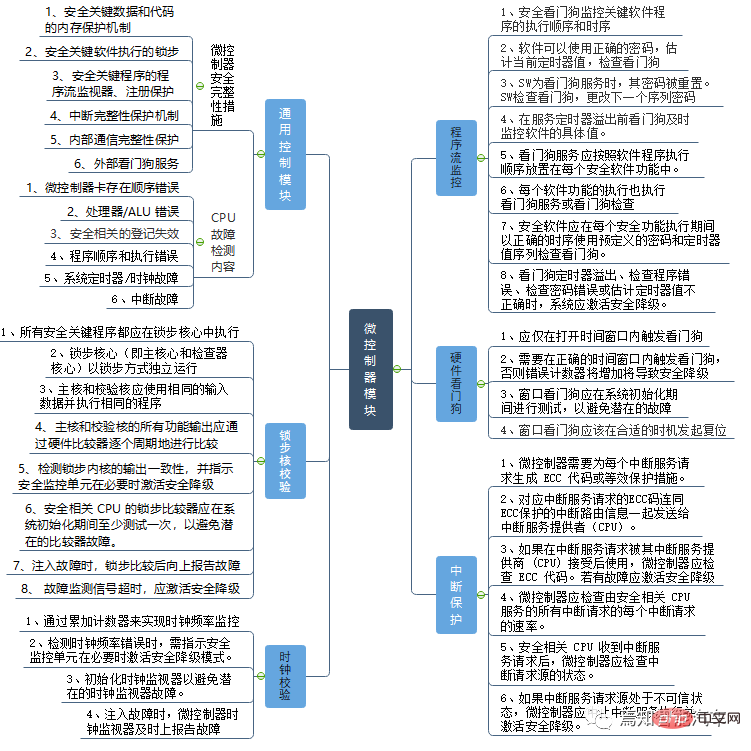

Sécurité du module microcontrôleur

Le microcontrôleur ici est ce que nous appelons souvent la puce AI (SOC), la puce d'opération à virgule flottante (GPU) et la puce d'opération logique (MCU) fonctionnant dans la voiture. le contrôleur de domaine final. Du point de vue de la conception de la sécurité fonctionnelle, divers types de modules de microcontrôleur comprennent des modules de conception générale, la vérification du noyau à étape de verrouillage (y compris la comparaison du noyau à étape de verrouillage, l'autotest du noyau à étape de verrouillage), la vérification de l'horloge (y compris la comparaison d'horloge, l'auto-test d'horloge). test), surveillance du flux de programme, surveillance du rythme cardiaque, fonction de surveillance du matériel, protection contre les interruptions, surveillance/auto-test de la mémoire/flash/registre, surveillance et auto-test de l'alimentation électrique, protection des communications, etc.

Il convient de noter que le microcontrôleur doit fournir le signal de commutation périodique « battement de cœur actif » à l'unité de surveillance via des fils durs. Les signaux de commutation doivent être gérés par un organisme de surveillance de sécurité qui fournit également des capacités de surveillance du flux du programme. Le chien de garde de sécurité est uniquement autorisé à activer/désactiver le « battement de cœur actif » pendant le service de surveillance. Le logiciel de sécurité du microcontrôleur doit alors activer le « battement de cœur actif » chaque fois que le chien de garde de sécurité interne est entretenu, ce qui indique à l'unité de surveillance que le microcontrôleur est en cours d'exécution et que le minuteur du chien de garde de sécurité est en cours d'exécution. L'arrière-plan du système doit surveiller le signal de commutation « battement de cœur actif » en vérifiant que les heures de commutation du signal et les états haut et bas se situent dans la plage valide. Une fois qu'une défaillance de « battement de cœur actif » est détectée, le SMU active le déclassement de sécurité.

Pour les programmes de surveillance, ils doivent être testés lors de l'initialisation du système pour éviter des pannes potentielles. Les types de défauts suivants doivent être testés au cours du processus :

- Temps de déclenchement du chien de garde incorrect (déclenché dans une fenêtre fermée) ;

- Aucun chien de garde déclenché

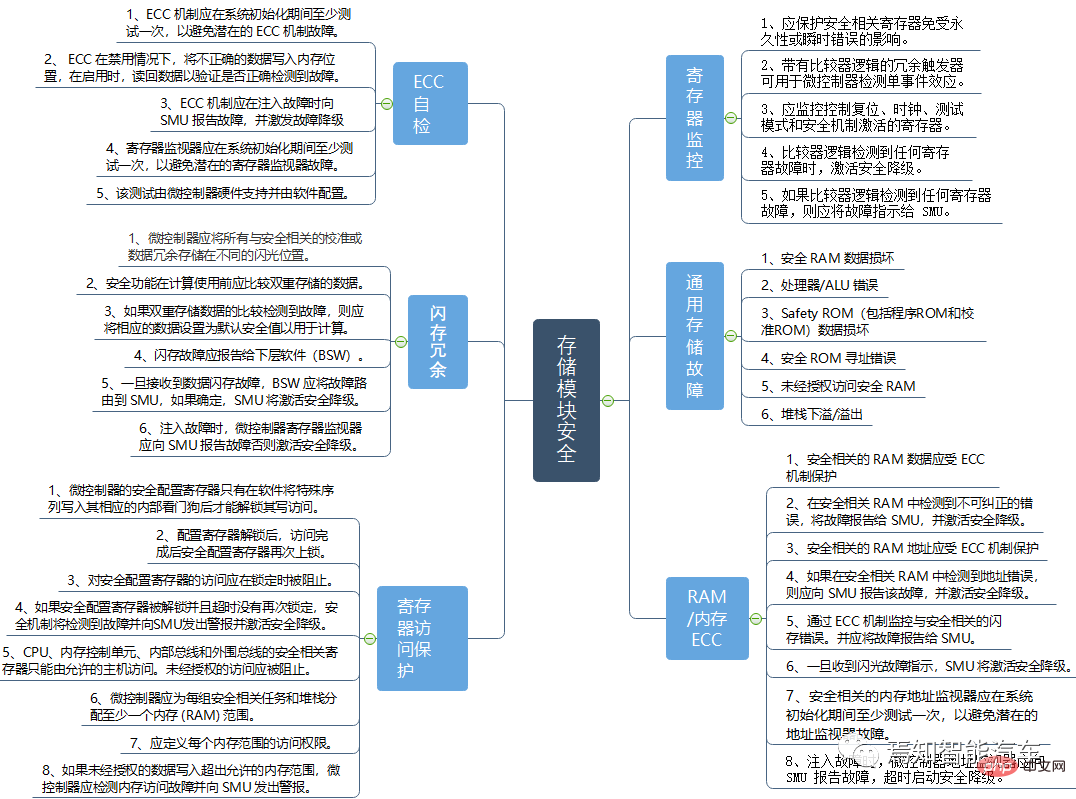

Sécurité du module de stockage

Stockage Le module est un partie intégrante de l'ensemble du contrôle du domaine. Pendant tout le processus de fonctionnement de la puce, il est principalement utilisé pour le stockage de fichiers temporaires et couramment utilisés, ainsi que pour l'échange de données pendant le processus de fonctionnement. Par exemple, notre programme de démarrage du système d'exploitation est stocké dans un SOC. /Dans l'unité de stockage branchée sur le MCU, par exemple, nos produits de conduite autonome de nouvelle génération doivent utiliser des cartes de conduite/stationnement de haute précision, qui sont généralement stockées dans l'unité de stockage branchée sur la puce, ainsi que certains diagnostics et journaux. dans le logiciel sous-jacent, les fichiers de classe sont également stockés dans notre puce plug-in. Alors, quelles conditions doivent être remplies pour l’ensemble de l’unité de stockage afin de garantir des conditions de sécurité fonctionnelle appropriées ? Voir la figure ci-dessous pour une explication détaillée.

La sécurité de l'ensemble de l'unité de stockage comprend principalement la surveillance des registres, l'unité de stockage générale, la RAM/mémoire ECC, l'auto-test ECC, la redondance flash, la protection en écriture du registre, la protection de plage, l'auto-test du registre et d'autres aspects.

Intégrité de l'alimentation électrique

Le test de la méthode de sécurité d'intégrité de l'alimentation électrique s'effectue principalement sur l'ensemble de l'état de fonctionnement de l'alimentation électrique. Elle s’effectue par injection de fautes et surveillance en temps réel.

Un exemple de méthode de test consiste à configurer un seuil de surveillance supérieur ou inférieur pour forcer le moniteur à détecter un défaut de sous-tension ou de surtension et vérifier que le défaut est correctement détecté. Lorsqu'un défaut est injecté, le contrôleur de puissance doit activer le chemin d'arrêt auxiliaire. Le microcontrôleur doit surveiller le chemin d'arrêt auxiliaire et considérer le test comme une « réussite » uniquement si le chemin d'arrêt auxiliaire se comporte comme prévu dans la procédure de test, sinon il sera considéré comme un « échec ». Une fois une panne détectée, le microcontrôleur active la dégradation de la sécurité. Ce test est supporté par une fonction BIST dédiée et doit être configuré par le logiciel du microcontrôleur selon une procédure détaillée.

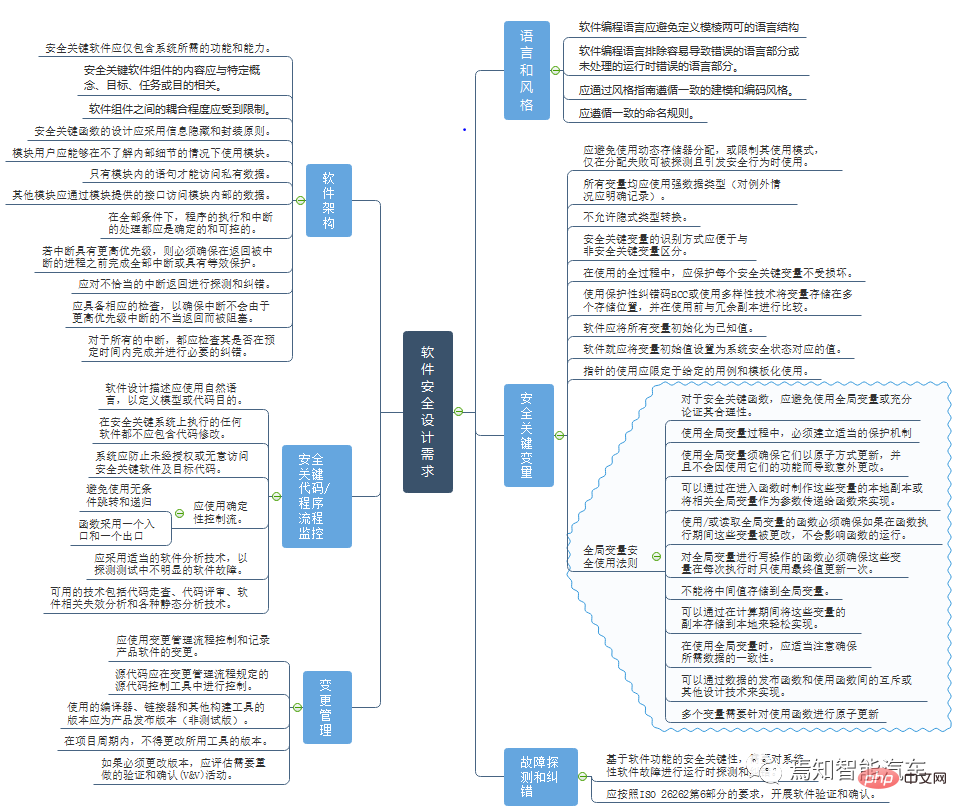

Sécurité de base du logiciel

Les considérations de conception pour le niveau de sécurité logicielle de base sont principalement des considérations complètes sur les pannes logicielles qui peuvent survenir lors du développement d'un logiciel de conduite intelligente embarqué. Ceux-ci incluent la conception de documents logiciels, le langage et le style du logiciel, les variables critiques pour la sécurité, la détection et la correction des défauts, l'architecture logicielle, le code critique pour la sécurité, la surveillance du flux du programme, la gestion des modifications et d'autres aspects majeurs. Les descriptions de conception de logiciels à tous les niveaux doivent utiliser un langage naturel pour définir l'objectif du modèle ou du code. Par exemple, lorsque l'indépendance entre plusieurs variables est essentielle à la sécurité du système, ces variables ne doivent pas être combinées en un seul élément de données en utilisant l'adresse publique de la variable. Cela peut conduire à des défaillances systématiques de mode commun impliquant tous les éléments de la structure. Si les variables ont été regroupées, une justification appropriée doit être apportée pour les fonctions critiques pour la sécurité.

Cet article part du point de vue de la sécurité fonctionnelle et analyse en détail les éléments et processus complets de l'ensemble de la conception du contrôleur de domaine de conduite autonome sous différents aspects. Parmi eux, cela comprend divers aspects tels que la base matérielle, les méthodes logicielles, la communication de données, etc. Ces capacités de conception de sécurité fonctionnelle se concentrent sur l'ensemble du niveau de l'architecture tout en accordant également toute l'attention aux connexions entre ses composants internes pour garantir la conformité et l'intégrité du processus de conception et éviter des conséquences imprévisibles dans les étapes ultérieures de la conception. Par conséquent, en tant que règles détaillées de conception de sécurité, elles peuvent fournir la référence nécessaire aux ingénieurs de développement.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment résoudre le problème de la longue traîne dans les scénarios de conduite autonome ?

Jun 02, 2024 pm 02:44 PM

Comment résoudre le problème de la longue traîne dans les scénarios de conduite autonome ?

Jun 02, 2024 pm 02:44 PM

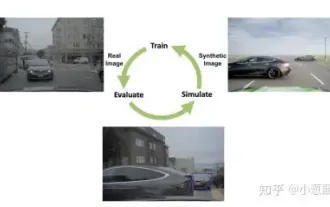

Hier, lors de l'entretien, on m'a demandé si j'avais posé des questions à longue traîne, j'ai donc pensé faire un bref résumé. Le problème à longue traîne de la conduite autonome fait référence aux cas extrêmes dans les véhicules autonomes, c'est-à-dire à des scénarios possibles avec une faible probabilité d'occurrence. Le problème perçu de la longue traîne est l’une des principales raisons limitant actuellement le domaine de conception opérationnelle des véhicules autonomes intelligents à véhicule unique. L'architecture sous-jacente et la plupart des problèmes techniques de la conduite autonome ont été résolus, et les 5 % restants des problèmes à longue traîne sont progressivement devenus la clé pour restreindre le développement de la conduite autonome. Ces problèmes incluent une variété de scénarios fragmentés, de situations extrêmes et de comportements humains imprévisibles. La « longue traîne » des scénarios limites dans la conduite autonome fait référence aux cas limites dans les véhicules autonomes (VA). Les cas limites sont des scénarios possibles avec une faible probabilité d'occurrence. ces événements rares

NuScenes dernier SOTA SparseAD : les requêtes clairsemées contribuent à une conduite autonome efficace de bout en bout !

Apr 17, 2024 pm 06:22 PM

NuScenes dernier SOTA SparseAD : les requêtes clairsemées contribuent à une conduite autonome efficace de bout en bout !

Apr 17, 2024 pm 06:22 PM

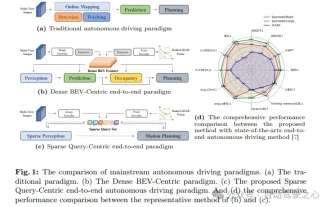

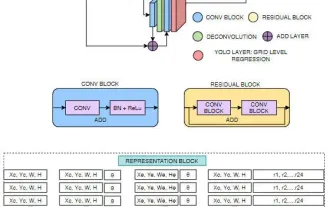

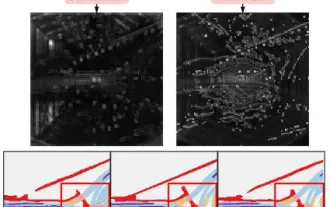

Écrit à l'avant et point de départ Le paradigme de bout en bout utilise un cadre unifié pour réaliser plusieurs tâches dans les systèmes de conduite autonome. Malgré la simplicité et la clarté de ce paradigme, les performances des méthodes de conduite autonome de bout en bout sur les sous-tâches sont encore loin derrière les méthodes à tâche unique. Dans le même temps, les fonctionnalités de vue à vol d'oiseau (BEV) denses, largement utilisées dans les méthodes de bout en bout précédentes, rendent difficile l'adaptation à davantage de modalités ou de tâches. Un paradigme de conduite autonome de bout en bout (SparseAD) centré sur la recherche clairsemée est proposé ici, dans lequel la recherche clairsemée représente entièrement l'ensemble du scénario de conduite, y compris l'espace, le temps et les tâches, sans aucune représentation BEV dense. Plus précisément, une architecture clairsemée unifiée est conçue pour la connaissance des tâches, notamment la détection, le suivi et la cartographie en ligne. De plus, lourd

FisheyeDetNet : le premier algorithme de détection de cible basé sur une caméra fisheye

Apr 26, 2024 am 11:37 AM

FisheyeDetNet : le premier algorithme de détection de cible basé sur une caméra fisheye

Apr 26, 2024 am 11:37 AM

La détection de cibles est un problème relativement mature dans les systèmes de conduite autonome, parmi lesquels la détection des piétons est l'un des premiers algorithmes à être déployés. Des recherches très complètes ont été menées dans la plupart des articles. Cependant, la perception de la distance à l’aide de caméras fisheye pour une vue panoramique est relativement moins étudiée. En raison de la distorsion radiale importante, la représentation standard du cadre de délimitation est difficile à mettre en œuvre dans les caméras fisheye. Pour alléger la description ci-dessus, nous explorons les conceptions étendues de boîtes englobantes, d'ellipses et de polygones généraux dans des représentations polaires/angulaires et définissons une métrique de segmentation d'instance mIOU pour analyser ces représentations. Le modèle fisheyeDetNet proposé avec une forme polygonale surpasse les autres modèles et atteint simultanément 49,5 % de mAP sur l'ensemble de données de la caméra fisheye Valeo pour la conduite autonome.

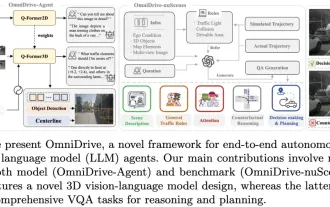

Le LLM est terminé ! OmniDrive : Intégration de la perception 3D et de la planification du raisonnement (la dernière version de NVIDIA)

May 09, 2024 pm 04:55 PM

Le LLM est terminé ! OmniDrive : Intégration de la perception 3D et de la planification du raisonnement (la dernière version de NVIDIA)

May 09, 2024 pm 04:55 PM

Écrit ci-dessus et compréhension personnelle de l'auteur : cet article est dédié à la résolution des principaux défis des grands modèles de langage multimodaux (MLLM) actuels dans les applications de conduite autonome, c'est-à-dire le problème de l'extension des MLLM de la compréhension 2D à l'espace 3D. Cette expansion est particulièrement importante car les véhicules autonomes (VA) doivent prendre des décisions précises concernant les environnements 3D. La compréhension spatiale 3D est essentielle pour les véhicules utilitaires car elle a un impact direct sur la capacité du véhicule à prendre des décisions éclairées, à prédire les états futurs et à interagir en toute sécurité avec l’environnement. Les modèles de langage multimodaux actuels (tels que LLaVA-1.5) ne peuvent souvent gérer que des entrées d'images de résolution inférieure (par exemple) en raison des limitations de résolution de l'encodeur visuel et des limitations de la longueur de la séquence LLM. Cependant, les applications de conduite autonome nécessitent

La première reconstruction purement visuelle et statique de la conduite autonome

Jun 02, 2024 pm 03:24 PM

La première reconstruction purement visuelle et statique de la conduite autonome

Jun 02, 2024 pm 03:24 PM

Une solution d'annotation purement visuelle utilise principalement la vision ainsi que certaines données du GPS, de l'IMU et des capteurs de vitesse de roue pour l'annotation dynamique. Bien entendu, pour les scénarios de production de masse, il n’est pas nécessaire qu’il s’agisse d’une vision pure. Certains véhicules produits en série seront équipés de capteurs comme le radar à semi-conducteurs (AT128). Si nous créons une boucle fermée de données dans la perspective d'une production de masse et utilisons tous ces capteurs, nous pouvons résoudre efficacement le problème de l'étiquetage des objets dynamiques. Mais notre plan ne prévoit pas de radar à semi-conducteurs. Par conséquent, nous présenterons cette solution d’étiquetage de production de masse la plus courante. Le cœur d’une solution d’annotation purement visuelle réside dans la reconstruction de pose de haute précision. Nous utilisons le schéma de reconstruction de pose de Structure from Motion (SFM) pour garantir la précision de la reconstruction. Mais passe

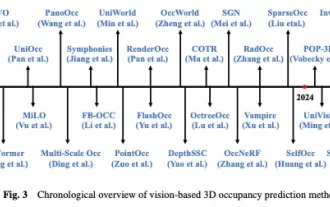

Jetez un œil au passé et au présent de l'Occ et de la conduite autonome ! La première revue résume de manière exhaustive les trois thèmes majeurs de l'amélioration des fonctionnalités/déploiement en production de masse/annotation efficace.

May 08, 2024 am 11:40 AM

Jetez un œil au passé et au présent de l'Occ et de la conduite autonome ! La première revue résume de manière exhaustive les trois thèmes majeurs de l'amélioration des fonctionnalités/déploiement en production de masse/annotation efficace.

May 08, 2024 am 11:40 AM

Écrit ci-dessus et compréhension personnelle de l'auteur Ces dernières années, la conduite autonome a reçu une attention croissante en raison de son potentiel à réduire la charge du conducteur et à améliorer la sécurité de conduite. La prédiction d'occupation tridimensionnelle basée sur la vision est une tâche de perception émergente adaptée à une enquête rentable et complète sur la sécurité de la conduite autonome. Bien que de nombreuses études aient démontré la supériorité des outils de prédiction d’occupation 3D par rapport aux tâches de perception centrée sur les objets, il existe encore des revues dédiées à ce domaine en développement rapide. Cet article présente d'abord le contexte de la prédiction d'occupation 3D basée sur la vision et discute des défis rencontrés dans cette tâche. Ensuite, nous discutons de manière approfondie de l'état actuel et des tendances de développement des méthodes actuelles de prévision d'occupation 3D sous trois aspects : l'amélioration des fonctionnalités, la convivialité du déploiement et l'efficacité de l'étiquetage. enfin

Vers la « boucle fermée » | PlanAgent : nouveau SOTA pour la planification en boucle fermée de la conduite autonome basée sur MLLM !

Jun 08, 2024 pm 09:30 PM

Vers la « boucle fermée » | PlanAgent : nouveau SOTA pour la planification en boucle fermée de la conduite autonome basée sur MLLM !

Jun 08, 2024 pm 09:30 PM

L'équipe d'apprentissage par renforcement profond de l'Institut d'automatisation de l'Académie chinoise des sciences, en collaboration avec Li Auto et d'autres, a proposé un nouveau cadre de planification en boucle fermée pour la conduite autonome basé sur le modèle multimodal à grand langage MLLM - PlanAgent. Cette méthode prend une vue d'ensemble de la scène et des invites de texte basées sur des graphiques comme entrée, et utilise la compréhension multimodale et les capacités de raisonnement de bon sens du grand modèle de langage multimodal pour effectuer un raisonnement hiérarchique depuis la compréhension de la scène jusqu'à la génération. d'instructions de mouvement horizontal et vertical, et générer en outre les instructions requises par le planificateur. La méthode est testée sur le benchmark nuPlan à grande échelle et exigeant, et les expériences montrent que PlanAgent atteint des performances de pointe (SOTA) dans les scénarios réguliers et à longue traîne. Par rapport aux méthodes conventionnelles de grand modèle de langage (LLM), PlanAgent

Au-delà de BEVFusion ! DifFUSER : Le modèle Diffusion entre dans la conduite autonome multi-tâches (segmentation BEV + détection double SOTA)

Apr 22, 2024 pm 05:49 PM

Au-delà de BEVFusion ! DifFUSER : Le modèle Diffusion entre dans la conduite autonome multi-tâches (segmentation BEV + détection double SOTA)

Apr 22, 2024 pm 05:49 PM

Écrit ci-dessus et compréhension personnelle de l'auteur À l'heure actuelle, alors que la technologie de conduite autonome devient plus mature et que la demande de tâches de perception de conduite autonome augmente, l'industrie et le monde universitaire espèrent beaucoup un modèle d'algorithme de perception idéal qui puisse simultanément compléter la détection de cibles tridimensionnelles et basé sur la tâche de segmentation sémantique dans l'espace BEV. Pour un véhicule capable de conduire de manière autonome, il est généralement équipé de capteurs de caméra à vision panoramique, de capteurs lidar et de capteurs radar à ondes millimétriques pour collecter des données selon différentes modalités. De cette manière, les avantages complémentaires entre les différentes données modales peuvent être pleinement exploités, de sorte que les avantages complémentaires des données entre les différentes modalités puissent être obtenus. Par exemple, les données de nuages de points 3D peuvent fournir des informations pour les tâches de détection de cibles 3D, tandis que les données d'images couleur. peut fournir plus d'informations pour les tâches de segmentation sémantique. Aiguille