Périphériques technologiques

Périphériques technologiques

IA

IA

Comprendre les puces de sécurité de qualité automobile et la technologie de test de sécurité des puces dans un seul article

Comprendre les puces de sécurité de qualité automobile et la technologie de test de sécurité des puces dans un seul article

Comprendre les puces de sécurité de qualité automobile et la technologie de test de sécurité des puces dans un seul article

Avec le développement de l'intelligence et de l'Internet des véhicules dans l'industrie automobile mondiale, les gens de la nouvelle ère profitent de plus en plus de voyages pratiques et d'une expérience de conduite confortable. Cependant, divers risques provoqués par l'environnement en réseau apparaissent également discrètement, qu'il s'agisse d'Internet, des appels d'urgence, des systèmes de navigation, de la recharge automatique, de l'alimentation électrique à la demande ou des publicités de services basées sur la localisation, des mises à jour de maintenance et des alertes de trafic. Deviendront toutes des failles potentielles dans les attaques de pirates informatiques et les incidents fréquents de sécurité automobile rendent urgent la construction d'un système de protection de la sécurité des informations pour les voitures connectées intelligentes. Dans le système de protection de la sécurité des informations automobiles, les puces de sécurité automobiles constituent un lien très critique. En ajoutant des puces de sécurité aux appareils montés sur les véhicules tels que les passerelles centrales, les contrôleurs de domaine et les calculateurs, elles peuvent mettre en œuvre le cryptage des communications embarquées et l'identification des informations. -Appareils du véhicule et accès sécurisé OBD aux appareils de diagnostic. Il peut empêcher efficacement les attaques de bus telles que CAN Ethernet, empêcher les appareils OBD illégaux de lire et d'écrire, identifier les nœuds malveillants et envoyer des messages illégaux, etc., et fournir une garantie de sécurité pour la communication entre les véhicules et entre les véhicules et les objets, ainsi que le fonctionnement. des systèmes du véhicule.

Cet article est basé sur les puces de sécurité automobiles. Il présente d'abord les normes pertinentes des puces de sécurité de qualité automobile, puis répertorie les principales formes de puces de sécurité automobiles en fonction de différents scénarios d'application, ainsi que leur configuration d'utilisation dans l'électronique automobile et Architecture électrique. Grâce à la recherche et à la comparaison, les solutions de puces de sécurité automobiles traditionnelles au pays et à l'étranger sont utilisées pour comprendre la situation actuelle et les tendances futures. Enfin, la technologie de test de sécurité des puces est présentée comme une garantie importante pour le développement des puces de sécurité automobile.

Normes liées aux puces de sécurité automobile

Tout d'abord, les puces de sécurité automobile sont des puces de qualité automobile. Pour les puces de qualité automobile, elles incluent principalement des normes telles que AEC et ISO 26262.

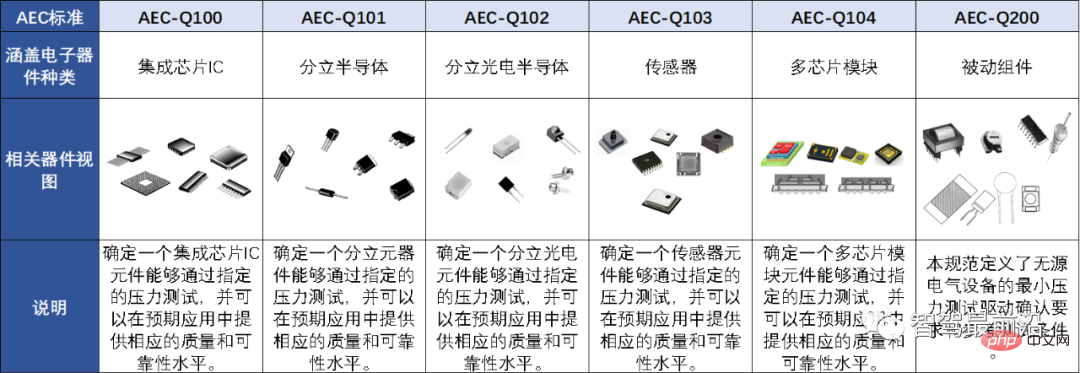

AEC est l'Automotive Electronics Council, qui vise à établir des normes communes de qualification des pièces et de systèmes de qualité. Pour des détails spécifiques sur les normes, veuillez vous référer au tableau 1 :

Tableau 1 Types de normes AEC

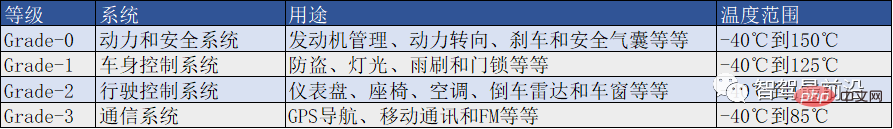

Les puces de sécurité automobile sont des puces de circuits intégrés et appartiennent à la norme AEC-Q100. Les détails de qualité sont les suivants. dans le tableau 2 :

Tableau 2 Description du niveau de la norme AEC-Q100

ISO 26262 est une norme internationale pour la sécurité fonctionnelle des véhicules routiers, principalement pour la sécurité fonctionnelle et utilisée pour déterminer le niveau d'intégrité de la sécurité automobile ASIL ( Niveau d'intégrité de la sécurité automobile). Les niveaux ASIL sont divisés en A, B, C et D. Les puces de sécurité automobile doivent répondre à cette norme et aux exigences de niveau correspondantes.

Dans le même temps, en tant que sorte de puce de sécurité, les puces de sécurité automobiles doivent également répondre aux évaluations pertinentes des puces de sécurité. Les normes actuelles d'évaluation de la sécurité de l'industrie pour les puces de sécurité incluent les évaluations internationales, nationales EAL et nationales secrètes.

Le niveau international d'assurance d'évaluation EAL (Evaluation Assurance Level) comprend 7 niveaux (EAL1 à EAL7). Il s'agit d'un niveau numérique entièrement conforme à la norme internationale CC (Common Criteria) et utilisé pour évaluer la sécurité des produits informatiques ou des produits informatiques. systèmes. L'évaluation nationale du niveau EAL est menée par le China Cybersecurity Review Technology and Certification Center et comprend 5 niveaux (EAL1 à EAL5).

Le niveau secret national est évalué selon les normes fixées par le Bureau national de sécurité cryptozoologique et est principalement divisé en 3 niveaux de sécurité. Le niveau de sécurité 1 stipule les normes de sécurité minimales auxquelles les capacités de sécurité doivent répondre et fournit des mesures de protection de base pour les clés et les informations sensibles. Le niveau de sécurité 2 est stipulé sur la base du niveau 1, avec des mesures de protection logiques ou physiques pour répondre aux exigences du niveau de sécurité moyen. Le niveau de sécurité 3 est le niveau de sécurité le plus élevé et nécessite des capacités de protection complètes contre divers risques de sécurité.

Applications de puces de sécurité automobile

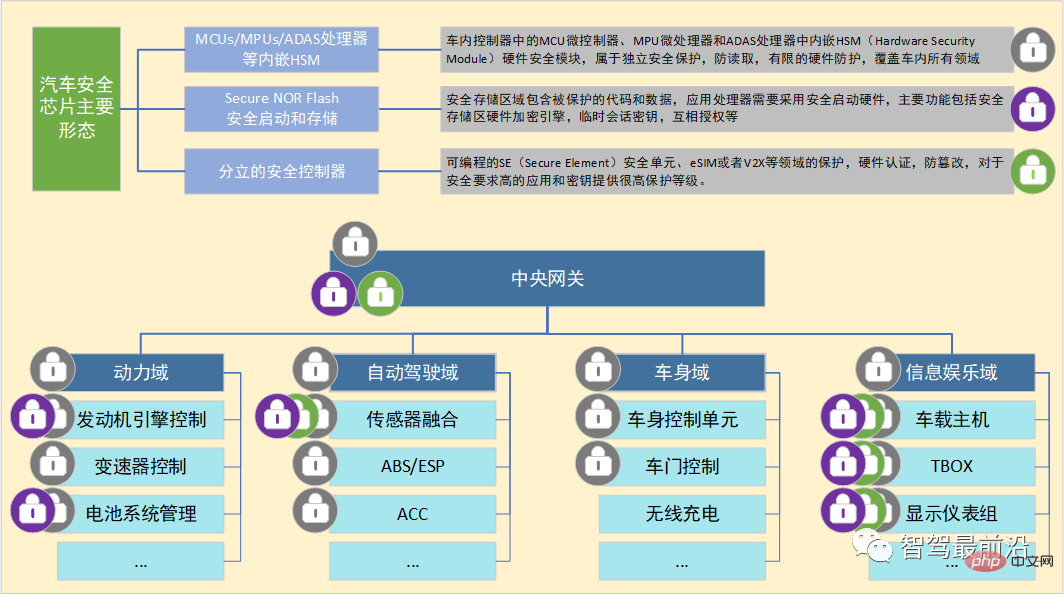

Il existe trois principaux types de formulaires de demande pour les puces de sécurité automobile. Le premier type est celui des modules de sécurité matérielle HSM (Hardware Security Module) intégrés dans des processeurs tels que les microcontrôleurs, les microprocesseurs et les ADAS. Chaque contrôleur de la voiture prend en charge les fonctions de sécurité telles que le démarrage sécurisé et les algorithmes de sécurité. La deuxième catégorie concerne les puces mémoire sécurisées. Ces puces disposent d’une zone de stockage sécurisée et assurent des fonctions de lecture et d’écriture cryptées. Elles sont principalement utilisées dans les domaines ayant des exigences de sécurité élevées pour le stockage de données importantes. La troisième catégorie est un contrôleur de sécurité discret, comprenant une unité de sécurité SE (Secure Element) programmable ou une eSIM de sécurité programmable (communication V2X), qui est principalement utilisée dans les domaines de la communication externe du véhicule et des accès externes fréquents. Il convient de mentionner que dans l'ensemble du scénario de communication sécurisée V2X, non seulement le cryptage des données, la signature des données et la vérification de l'identité sont requis, mais également la fiabilité et la sécurité de bout en bout doivent être garanties. De plus, les puces de sécurité V2X doivent l'être. capable d'atteindre des performances élevées. Répondre aux exigences actuelles des « quatre nouvelles modernisations ». La classification des formulaires de demande de puces de sécurité automobile et la présentation des applications embarquées sont présentées dans la figure 1.

Figure 1 Les principales formes de puces de sécurité automobile et leur disposition d'application dans les voitures

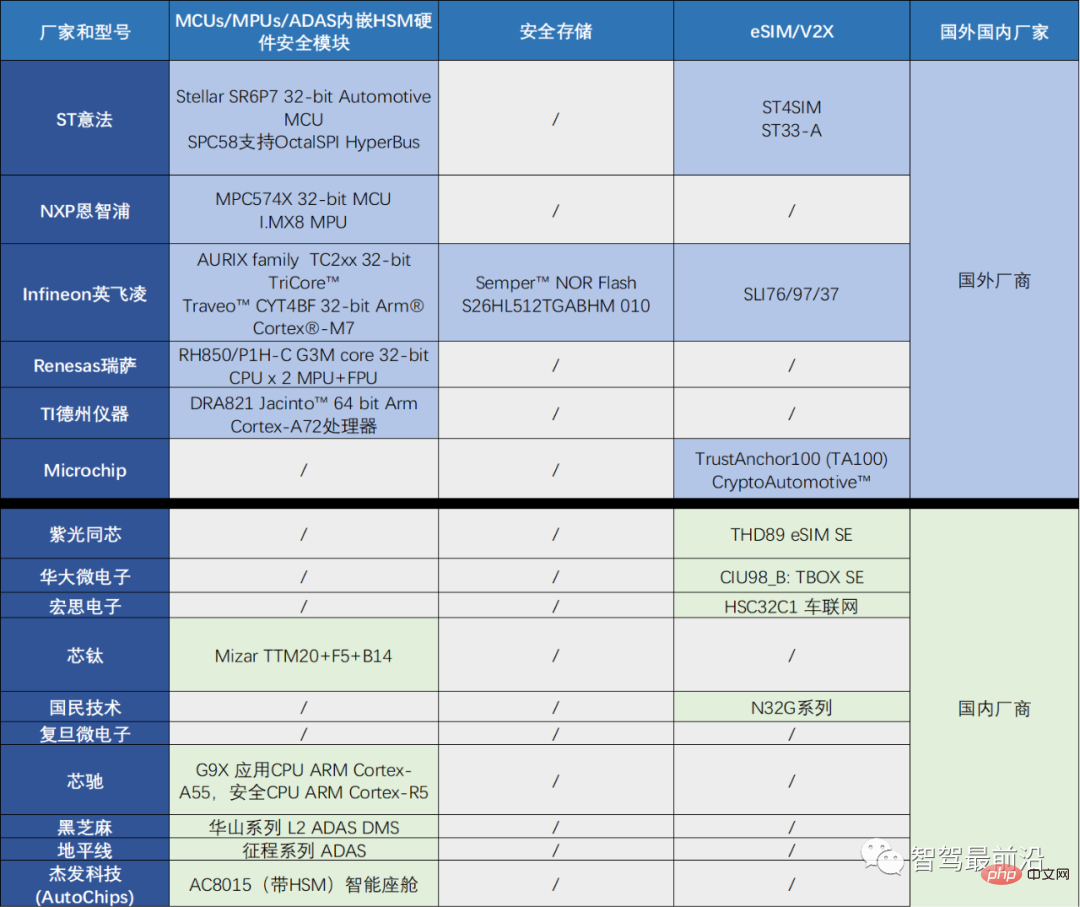

Les entreprises étrangères de produits de puces de sécurité automobile comprennent principalement : ST, NXP, Infineon, Renesas, TI et Microchip, etc. Les entreprises nationales comprennent : Ziguang Tongxin, Huada Microelectronics, Hongsi Electronics, Core Titanium, National Technology, Fudan Microelectronics, Corechi, Black Sesame et Horizon, etc. Après une étude de marché, les produits pertinents des fabricants nationaux et étrangers peuvent être trouvés dans le tableau 3.

Tableau 3 : Solutions de puces de sécurité au niveau des voitures provenant de fabricants nationaux et étrangers , leurs caractéristiques de sécurité de l'information doivent être soumises à des tests et à des évaluations stricts et standardisés par des organisations tierces. La technologie de test de sécurité des puces automobiles est héritée de la technologie de test de sécurité des circuits intégrés. Elle est principalement réalisée en simulant les attaques de sécurité des pirates informatiques. La situation réelle de la résistance de la puce à diverses attaques de sécurité est combinée à une analyse systématique comme indicateur de sécurité. La technologie de test d'attaque de sécurité pour les puces comprend principalement des catégories actives et passives :

Test d'attaque active : le testeur contrôle l'entrée ou l'environnement d'exploitation de la puce pour provoquer un comportement de fonctionnement anormal de la puce de sécurité. Dans ce cas, en analysant l'anormal. comportement du fonctionnement de la puce, des informations sensibles clés telles que les clés de la puce peuvent être obtenues. Les méthodes courantes d’injection de fautes pour les attaques actives comprennent l’injection électromagnétique, laser, infrarouge, haute tension et d’autres méthodes de test. Test d'attaque passive : le testeur fait fonctionner les dispositifs cryptographiques tels que les puces selon leurs spécifications dans la plupart des cas, voire complètement selon leurs spécifications. Dans ce cas, en observant les caractéristiques physiques de la puce (telles que le temps d'exécution, la consommation d'énergie, etc.), le testeur peut obtenir des informations sensibles clés telles que des clés. Une méthode courante de test passif est l'attaque par canal secondaire, qui comprend l'analyse des caractéristiques du signal telles que la synchronisation, la puissance et le rayonnement électromagnétique de la puce.

Les tests de sécurité des puces nécessitent un équipement et des professionnels professionnels. Les méthodes d'exécution des tests comprennent principalement des méthodes non intrusives, semi-intrusives et intrusives. Pour plus de détails, voir le tableau 4 :

Méthode de test de sécurité des puces de sécurité.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Le papier Stable Diffusion 3 est enfin publié, et les détails architecturaux sont révélés. Cela aidera-t-il à reproduire Sora ?

Mar 06, 2024 pm 05:34 PM

Le papier Stable Diffusion 3 est enfin publié, et les détails architecturaux sont révélés. Cela aidera-t-il à reproduire Sora ?

Mar 06, 2024 pm 05:34 PM

L'article de StableDiffusion3 est enfin là ! Ce modèle est sorti il y a deux semaines et utilise la même architecture DiT (DiffusionTransformer) que Sora. Il a fait beaucoup de bruit dès sa sortie. Par rapport à la version précédente, la qualité des images générées par StableDiffusion3 a été considérablement améliorée. Il prend désormais en charge les invites multithèmes, et l'effet d'écriture de texte a également été amélioré et les caractères tronqués n'apparaissent plus. StabilityAI a souligné que StableDiffusion3 est une série de modèles avec des tailles de paramètres allant de 800M à 8B. Cette plage de paramètres signifie que le modèle peut être exécuté directement sur de nombreux appareils portables, réduisant ainsi considérablement l'utilisation de l'IA.

Cet article vous suffit pour en savoir plus sur la conduite autonome et la prédiction de trajectoire !

Feb 28, 2024 pm 07:20 PM

Cet article vous suffit pour en savoir plus sur la conduite autonome et la prédiction de trajectoire !

Feb 28, 2024 pm 07:20 PM

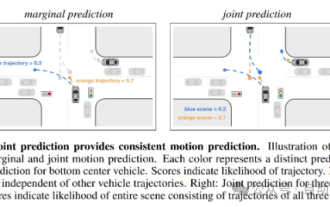

La prédiction de trajectoire joue un rôle important dans la conduite autonome. La prédiction de trajectoire de conduite autonome fait référence à la prédiction de la trajectoire de conduite future du véhicule en analysant diverses données pendant le processus de conduite du véhicule. En tant que module central de la conduite autonome, la qualité de la prédiction de trajectoire est cruciale pour le contrôle de la planification en aval. La tâche de prédiction de trajectoire dispose d'une riche pile technologique et nécessite une connaissance de la perception dynamique/statique de la conduite autonome, des cartes de haute précision, des lignes de voie, des compétences en architecture de réseau neuronal (CNN&GNN&Transformer), etc. Il est très difficile de démarrer ! De nombreux fans espèrent se lancer dans la prédiction de trajectoire le plus tôt possible et éviter les pièges. Aujourd'hui, je vais faire le point sur quelques problèmes courants et des méthodes d'apprentissage introductives pour la prédiction de trajectoire ! Connaissances introductives 1. Existe-t-il un ordre d'entrée pour les épreuves de prévisualisation ? R : Regardez d’abord l’enquête, p

Première en Chine : Changxin Memory lance la puce mémoire DRAM LPDDR5

Nov 28, 2023 pm 09:29 PM

Première en Chine : Changxin Memory lance la puce mémoire DRAM LPDDR5

Nov 28, 2023 pm 09:29 PM

Nouvelles de ce site le 28 novembre. Selon le site officiel de Changxin Memory, Changxin Memory a lancé la dernière puce mémoire LPDDR5DRAM. Il s'agit de la première marque nationale à lancer des produits LPDDR5 développés et produits de manière indépendante. Elle n'a réalisé aucune percée sur le marché national. marché et a également rendu la présentation des produits de Changxin Storage sur le marché des terminaux mobiles plus diversifiée. Ce site Web a remarqué que les produits de la série Changxin Memory LPDDR5 incluent des particules LPDDR5 de 12 Go, des puces 12GBLPDDR5 emballées par POP et des puces 6GBLPDDR5 emballées par DSC. La puce 12GBLPDDR5 a été vérifiée sur les modèles des principaux fabricants de téléphones mobiles nationaux tels que Xiaomi et Transsion. LPDDR5 est un produit lancé par Changxin Memory pour le marché des appareils mobiles de milieu à haut de gamme.

DualBEV : dépassant largement BEVFormer et BEVDet4D, ouvrez le livre !

Mar 21, 2024 pm 05:21 PM

DualBEV : dépassant largement BEVFormer et BEVDet4D, ouvrez le livre !

Mar 21, 2024 pm 05:21 PM

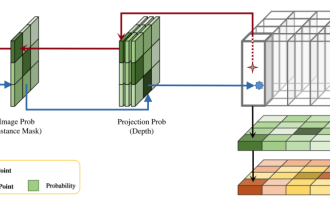

Cet article explore le problème de la détection précise d'objets sous différents angles de vue (tels que la perspective et la vue à vol d'oiseau) dans la conduite autonome, en particulier comment transformer efficacement les caractéristiques de l'espace en perspective (PV) en vue à vol d'oiseau (BEV). implémenté via le module Visual Transformation (VT). Les méthodes existantes sont globalement divisées en deux stratégies : la conversion 2D en 3D et la conversion 3D en 2D. Les méthodes 2D vers 3D améliorent les caractéristiques 2D denses en prédisant les probabilités de profondeur, mais l'incertitude inhérente aux prévisions de profondeur, en particulier dans les régions éloignées, peut introduire des inexactitudes. Alors que les méthodes 3D vers 2D utilisent généralement des requêtes 3D pour échantillonner des fonctionnalités 2D et apprendre les poids d'attention de la correspondance entre les fonctionnalités 3D et 2D via un transformateur, ce qui augmente le temps de calcul et de déploiement.

Il est rapporté que les clients d'emballages avancés de TSMC recherchent de manière significative les commandes et que la capacité de production mensuelle devrait augmenter de 120 % l'année prochaine.

Nov 13, 2023 pm 12:29 PM

Il est rapporté que les clients d'emballages avancés de TSMC recherchent de manière significative les commandes et que la capacité de production mensuelle devrait augmenter de 120 % l'année prochaine.

Nov 13, 2023 pm 12:29 PM

Ce site Web a rapporté le 13 novembre que, selon le Taiwan Economic Daily, la demande de packaging avancé CoWoS de TSMC est sur le point d'exploser. Outre NVIDIA, qui a confirmé l'expansion de ses commandes en octobre, des clients importants tels qu'Apple, AMD, Broadcom et Marvell. ont également récemment poursuivi leurs commandes de manière significative. Selon les rapports, TSMC travaille dur pour accélérer l'expansion de la capacité de production d'emballages avancés de CoWoS afin de répondre aux besoins des cinq principaux clients mentionnés ci-dessus. La capacité de production mensuelle de l'année prochaine devrait augmenter d'environ 20 % par rapport à l'objectif initial pour atteindre 35 000 pièces. Les analystes ont déclaré que les cinq principaux clients de TSMC ont passé des commandes importantes, ce qui montre que les applications d'intelligence artificielle sont devenues très populaires et que les principaux fabricants s'y intéressent. puces d'intelligence artificielle. La demande a considérablement augmenté. Les enquêtes sur ce site ont révélé que la technologie d'emballage avancée CoWoS actuelle est principalement divisée en trois types - CoWos-S.

'Minecraft' se transforme en une ville IA et les habitants des PNJ jouent comme de vraies personnes

Jan 02, 2024 pm 06:25 PM

'Minecraft' se transforme en une ville IA et les habitants des PNJ jouent comme de vraies personnes

Jan 02, 2024 pm 06:25 PM

Veuillez noter que cet homme carré fronça les sourcils, pensant à l'identité des « invités non invités » devant lui. Il s’est avéré qu’elle se trouvait dans une situation dangereuse, et une fois qu’elle s’en est rendu compte, elle a rapidement commencé une recherche mentale pour trouver une stratégie pour résoudre le problème. Finalement, elle a décidé de fuir les lieux, de demander de l'aide le plus rapidement possible et d'agir immédiatement. En même temps, la personne de l'autre côté pensait la même chose qu'elle... Il y avait une telle scène dans "Minecraft" où tous les personnages étaient contrôlés par l'intelligence artificielle. Chacun d’eux a un cadre identitaire unique. Par exemple, la jeune fille mentionnée précédemment est une coursière de 17 ans mais intelligente et courageuse. Ils ont la capacité de se souvenir, de penser et de vivre comme des humains dans cette petite ville de Minecraft. Ce qui les anime est une toute nouvelle,

Revoir! Fusion profonde de modèles (LLM/modèle de base/apprentissage fédéré/mise au point, etc.)

Apr 18, 2024 pm 09:43 PM

Revoir! Fusion profonde de modèles (LLM/modèle de base/apprentissage fédéré/mise au point, etc.)

Apr 18, 2024 pm 09:43 PM

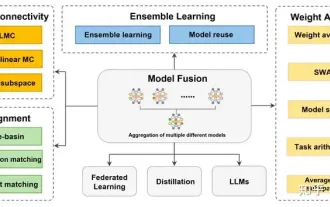

Le 23 septembre, l'article « DeepModelFusion:ASurvey » a été publié par l'Université nationale de technologie de la défense, JD.com et l'Institut de technologie de Pékin. La fusion/fusion de modèles profonds est une technologie émergente qui combine les paramètres ou les prédictions de plusieurs modèles d'apprentissage profond en un seul modèle. Il combine les capacités de différents modèles pour compenser les biais et les erreurs des modèles individuels pour de meilleures performances. La fusion profonde de modèles sur des modèles d'apprentissage profond à grande échelle (tels que le LLM et les modèles de base) est confrontée à certains défis, notamment un coût de calcul élevé, un espace de paramètres de grande dimension, l'interférence entre différents modèles hétérogènes, etc. Cet article divise les méthodes de fusion de modèles profonds existantes en quatre catégories : (1) « Connexion de modèles », qui relie les solutions dans l'espace de poids via un chemin de réduction des pertes pour obtenir une meilleure fusion de modèles initiale.

Des sources affirment que NVIDIA développe des versions spécifiques à la Chine des puces IA HGX H20, L20 PCle et L2 PCle.

Nov 09, 2023 pm 03:33 PM

Des sources affirment que NVIDIA développe des versions spécifiques à la Chine des puces IA HGX H20, L20 PCle et L2 PCle.

Nov 09, 2023 pm 03:33 PM

Les dernières nouvelles montrent que, selon les rapports du Science and Technology Innovation Board Daily et de Blue Whale Finance, des sources de la chaîne industrielle ont révélé que NVIDIA a développé la dernière version de puces IA adaptées au marché chinois, notamment HGXH20, L20PCle et L2PCle. Pour l'instant, NVIDIA n'a pas commenté. Des personnes proches du dossier ont déclaré que ces trois puces sont toutes basées sur des améliorations de NVIDIA H100. NVIDIA devrait les annoncer dès le 16 novembre et les fabricants nationaux recevront des échantillons dès que celles-ci seront disponibles. jours. Après avoir vérifié les informations publiques, nous avons appris que NVIDIAH100TensorCoreGPU adopte la nouvelle architecture Hopper, basée sur le processus TSMC N4 et intégrant 80 milliards de transistors. Par rapport au produit de la génération précédente, il peut fournir des services multi-experts (MoE)