Périphériques technologiques

Périphériques technologiques

IA

IA

Neuf façons d'utiliser l'apprentissage automatique pour lancer des attaques

Neuf façons d'utiliser l'apprentissage automatique pour lancer des attaques

Neuf façons d'utiliser l'apprentissage automatique pour lancer des attaques

L'apprentissage automatique et l'intelligence artificielle (IA) deviennent des technologies essentielles pour certains outils de détection et de réponse aux menaces. Sa capacité à apprendre à la volée et à s’adapter automatiquement à la dynamique des cybermenaces responsabilise les équipes de sécurité.

Cependant, certains pirates informatiques malveillants utiliseront également l'apprentissage automatique et l'IA pour étendre leurs attaques réseau, contourner les contrôles de sécurité et découvrir de nouvelles vulnérabilités à une vitesse sans précédent, avec des conséquences dévastatrices. Les moyens couramment utilisés par les pirates pour exploiter ces deux technologies sont les suivants.

1. Spam

L'analyste d'Omida, Fernando Monténégro, a déclaré que le personnel de prévention des épidémies utilise la technologie d'apprentissage automatique pour détecter le spam depuis des décennies. "La prévention du spam est le cas d'utilisation initial le plus réussi de l'apprentissage automatique."

Si le filtre anti-spam utilisé fournit une raison pour laquelle un e-mail n'a pas été transmis ou n'a pas reçu un certain score, les attaquants peuvent alors ajuster leur comportement. Ils utilisent des outils légitimes pour rendre leurs attaques plus efficaces. "Avec suffisamment de soumissions, vous pouvez récupérer le modèle, puis adapter votre attaque pour contourner ce modèle

Les filtres anti-spam ne sont pas les seuls à être vulnérables." Tout fournisseur de sécurité qui fournit un score ou un autre résultat est exposé aux abus. "Tout le monde n'a pas ce problème, mais si vous ne faites pas attention, quelqu'un profitera de ce résultat."

2 Des e-mails de phishing plus sophistiqués

Les attaquants n'utilisent pas seulement l'apprentissage automatique pour des outils de sécurité. testez si vos e-mails passent les filtres anti-spam. Ils utilisent également l’apprentissage automatique pour créer ces e-mails. Adam Malone, partenaire de conseil en technologie d'EY, a déclaré : « Ils publient des annonces sur des forums criminels vendant ces services. Ils utilisent ces techniques pour générer des e-mails de phishing plus sophistiqués et créer de fausses personnalités pour poursuivre leurs escroqueries. annoncé comme utilisant l'apprentissage automatique, et ce n'est peut-être pas seulement une rhétorique marketing, mais c'est réel. "Vous le saurez une fois que vous l'aurez essayé", a déclaré Malone. "L'effet est vraiment bon

Les attaquants peuvent utiliser l'apprentissage automatique pour personnaliser de manière créative les e-mails de phishing afin d'empêcher ces e-mails d'être marqués comme spam." cibler les utilisateurs ont la possibilité de cliquer. Ils personnalisent bien plus que le simple texte d’un e-mail. Les attaquants utiliseront l’IA pour générer des photos, des profils de réseaux sociaux et d’autres documents qui semblent très réels, rendant ainsi les communications aussi authentiques que possible.

3. Une recherche de mot de passe plus efficace

Les cybercriminels utilisent également l'apprentissage automatique pour deviner les mots de passe. "Nous avons la preuve qu'ils utilisent des moteurs de recherche de mots de passe plus fréquemment et avec des taux de réussite plus élevés. Les cybercriminels créent de meilleurs dictionnaires pour déchiffrer les hachages volés."

Ils utilisent également l'apprentissage automatique pour identifier les contrôles de sécurité afin de pouvoir deviner les mots de passe avec moins de tentatives, augmentant ainsi la probabilité de réussir à pirater un système.

4. Deepfakes

L'utilisation abusive la plus alarmante de l'intelligence artificielle concerne les outils deepfake : des outils qui génèrent de la vidéo ou de l'audio qui peuvent paraître faux ou réels. "Être capable d'imiter la voix ou l'apparence des autres est très efficace pour tromper les gens." Le Monténégro a déclaré : "Si quelqu'un prétend être ma voix, vous serez probablement également trompé

En fait, une série de problèmes majeurs." Les cas révélés au cours des dernières années montrent que les faux fichiers audio peuvent coûter aux entreprises des centaines, des milliers, voire des millions de dollars. Murat Kantarcioglu, professeur d'informatique à l'Université du Texas, a déclaré : "Les gens recevront des appels de leurs patrons - et ce sera faux." profils et e-mails de phishing pour rendre leurs e-mails plus fiables. C'est une grosse affaire. Selon un rapport du FBI, la fraude par courrier électronique professionnel a entraîné des pertes de plus de 43 milliards de dollars depuis 2016. L'automne dernier, les médias ont rapporté qu'une banque de Hong Kong avait été victime d'une fraude et avait transféré 35 millions de dollars à un gang criminel simplement parce qu'un employé de la banque avait reçu un appel d'un directeur d'entreprise qu'il connaissait. Il reconnut la voix du directeur et autorisa le transfert sans poser de questions.

5. Neutralisez les outils de sécurité disponibles dans le commerce

De nombreux outils de sécurité couramment utilisés aujourd'hui intègrent une forme d'intelligence artificielle ou d'apprentissage automatique. Par exemple, un logiciel antivirus s’appuie sur plus que des signatures de base pour rechercher un comportement suspect. "Tout ce qui est disponible en ligne, en particulier l'open source, peut être exploité par de mauvais acteurs."

Les attaquants peuvent utiliser ces outils, non pas pour se défendre contre les attaques, mais pour modifier leur propre logiciel malveillant jusqu'à ce qu'ils puissent le contourner jusqu'à leur détection. "Les modèles d'IA ont de nombreux angles morts", a déclaré Kantarcioglu, "Vous pouvez l'ajuster en modifiant les caractéristiques de l'attaque, telles que le nombre de paquets envoyés, les ressources de l'attaque, etc."

Et les attaquants n’exploitent pas uniquement les outils de sécurité basés sur l’IA. L’IA n’est qu’une technologie parmi d’autres. Par exemple, les utilisateurs peuvent souvent apprendre à identifier les e-mails de phishing en recherchant les erreurs grammaticales. Et les vérificateurs de grammaire basés sur l’IA, comme Grammarly, peuvent aider les attaquants à améliorer leur écriture.

6. Reconnaissance

L'apprentissage automatique peut être utilisé pour la reconnaissance, permettant aux attaquants de visualiser les modèles de trafic, les défenses et les vulnérabilités potentielles d'une cible. La reconnaissance n’est pas une tâche facile et est hors de portée des cybercriminels ordinaires. "Pour utiliser l'IA à des fins de reconnaissance, il faut avoir certaines compétences. Donc, je pense que seuls les hackers d'État avancés utiliseront ces technologies.

Cependant, une fois commercialisée dans une certaine mesure, cette technologie passera le noir souterrain." Le marché est fourni en tant que service, de sorte que de nombreuses personnes peuvent en profiter. "Cela pourrait également se produire si un État-nation pirate développait une boîte à outils utilisant l'apprentissage automatique et la diffusait à la communauté criminelle", a déclaré Mellen. "Mais les cybercriminels doivent encore comprendre le rôle et l'efficacité des applications d'apprentissage automatique. C'est le seuil. pour exploitation. »

7. Agents autonomes

Si une entreprise se retrouve attaquée et déconnecte le système affecté d'Internet, le malware peut ne pas pouvoir se reconnecter à ses commandes (C2). le serveur reçoit des instructions supplémentaires. "Un attaquant peut vouloir développer un modèle intelligent qui peut persister longtemps même s'il n'est pas directement contrôlé", a déclaré Kantarcioglu, "Mais pour la cybercriminalité ordinaire, je ne pense pas que cela soit particulièrement important." 8. Empoisonnement de l'IA

Un attaquant peut tromper un modèle d'apprentissage automatique en lui fournissant de nouvelles informations. Alexey Rubtsov, chercheur associé principal au Global Risk Institute, a déclaré : « Les adversaires peuvent manipuler des ensembles de données de formation. Par exemple, ils biaisent délibérément le modèle pour que la machine apprenne dans le mauvais sens.

Par exemple, les pirates peuvent manipuler. » Les comptes d'utilisateurs piratés se connectent au système à 2 heures du matin tous les jours pour effectuer un travail inoffensif, faisant croire au système qu'il n'y a rien de suspect à travailler à 2 heures du matin, réduisant ainsi les niveaux de sécurité que les utilisateurs doivent franchir.

Le chatbot Microsoft Tay a appris à être raciste en 2016 pour une raison similaire. La même approche peut être utilisée pour entraîner un système à penser qu’un type spécifique de malware est sûr ou qu’un comportement spécifique d’un robot d’exploration est tout à fait normal.

9. AI Fuzz Testing

Les développeurs de logiciels légitimes et les testeurs d'intrusion utilisent un logiciel de test de fuzz pour générer des échantillons d'entrées aléatoires afin d'essayer de faire planter des applications ou de trouver des vulnérabilités. Les versions améliorées de ce type de logiciel utilisent l'apprentissage automatique pour générer des entrées de manière plus ciblée et organisée, par exemple en priorisant les chaînes de texte les plus susceptibles de causer des problèmes. Ce type d’outil de test de fuzz permet d’obtenir de meilleurs résultats de test lorsqu’il est utilisé par les entreprises, mais il est également plus mortel entre les mains des attaquants.

Ces techniques sont l'une des raisons pour lesquelles les mesures de cybersécurité telles que les correctifs de sécurité, l'éducation anti-phishing et la micro-segmentation restent cruciales. "C'est l'une des raisons pour lesquelles la défense en profondeur est si importante", a déclaré Mellen de Forrester. "Vous devez mettre en place plusieurs obstacles, pas seulement celui que les attaquants peuvent utiliser contre vous

Le manque d'expertise empêche les pirates malveillants." de l'exploitation de l'apprentissage automatique et de l'IA

Investir dans l'apprentissage automatique nécessite beaucoup d'expertise, et l'expertise liée à l'apprentissage automatique est actuellement une compétence rare. Et comme de nombreuses vulnérabilités ne sont toujours pas corrigées, les attaquants disposent de nombreux moyens simples pour contourner les défenses de l’entreprise.

"Il existe de nombreuses cibles à portée de main, ainsi que d'autres moyens de gagner de l'argent sans utiliser l'apprentissage automatique et l'intelligence artificielle pour lancer des attaques", a déclaré Mellen : "D'après mon expérience, dans la grande majorité des cas, les attaquants ne le sont pas." À mesure que les défenses des entreprises s’améliorent et que les pays des cybercriminels et des hackers continuent d’investir dans le développement d’attaques, la balance pourrait bientôt commencer à changer.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

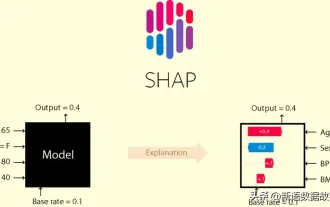

Cet article vous amènera à comprendre SHAP : explication du modèle pour l'apprentissage automatique

Jun 01, 2024 am 10:58 AM

Cet article vous amènera à comprendre SHAP : explication du modèle pour l'apprentissage automatique

Jun 01, 2024 am 10:58 AM

Dans les domaines de l’apprentissage automatique et de la science des données, l’interprétabilité des modèles a toujours été au centre des préoccupations des chercheurs et des praticiens. Avec l'application généralisée de modèles complexes tels que l'apprentissage profond et les méthodes d'ensemble, la compréhension du processus décisionnel du modèle est devenue particulièrement importante. Explainable AI|XAI contribue à renforcer la confiance dans les modèles d'apprentissage automatique en augmentant la transparence du modèle. L'amélioration de la transparence des modèles peut être obtenue grâce à des méthodes telles que l'utilisation généralisée de plusieurs modèles complexes, ainsi que les processus décisionnels utilisés pour expliquer les modèles. Ces méthodes incluent l'analyse de l'importance des caractéristiques, l'estimation de l'intervalle de prédiction du modèle, les algorithmes d'interprétabilité locale, etc. L'analyse de l'importance des fonctionnalités peut expliquer le processus de prise de décision du modèle en évaluant le degré d'influence du modèle sur les fonctionnalités d'entrée. Estimation de l’intervalle de prédiction du modèle

Transparent! Une analyse approfondie des principes des principaux modèles de machine learning !

Apr 12, 2024 pm 05:55 PM

Transparent! Une analyse approfondie des principes des principaux modèles de machine learning !

Apr 12, 2024 pm 05:55 PM

En termes simples, un modèle d’apprentissage automatique est une fonction mathématique qui mappe les données d’entrée à une sortie prédite. Plus précisément, un modèle d'apprentissage automatique est une fonction mathématique qui ajuste les paramètres du modèle en apprenant à partir des données d'entraînement afin de minimiser l'erreur entre la sortie prédite et la véritable étiquette. Il existe de nombreux modèles dans l'apprentissage automatique, tels que les modèles de régression logistique, les modèles d'arbre de décision, les modèles de machines à vecteurs de support, etc. Chaque modèle a ses types de données et ses types de problèmes applicables. Dans le même temps, il existe de nombreux points communs entre les différents modèles, ou il existe une voie cachée pour l’évolution du modèle. En prenant comme exemple le perceptron connexionniste, en augmentant le nombre de couches cachées du perceptron, nous pouvons le transformer en un réseau neuronal profond. Si une fonction noyau est ajoutée au perceptron, elle peut être convertie en SVM. celui-ci

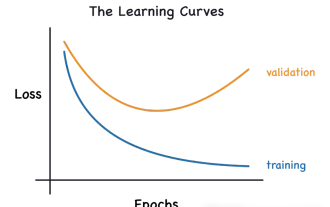

Identifier le surapprentissage et le sous-apprentissage grâce à des courbes d'apprentissage

Apr 29, 2024 pm 06:50 PM

Identifier le surapprentissage et le sous-apprentissage grâce à des courbes d'apprentissage

Apr 29, 2024 pm 06:50 PM

Cet article présentera comment identifier efficacement le surajustement et le sous-apprentissage dans les modèles d'apprentissage automatique grâce à des courbes d'apprentissage. Sous-ajustement et surajustement 1. Surajustement Si un modèle est surentraîné sur les données de sorte qu'il en tire du bruit, alors on dit que le modèle est en surajustement. Un modèle surajusté apprend chaque exemple si parfaitement qu'il classera mal un exemple inédit/inédit. Pour un modèle surajusté, nous obtiendrons un score d'ensemble d'entraînement parfait/presque parfait et un score d'ensemble/test de validation épouvantable. Légèrement modifié : "Cause du surajustement : utilisez un modèle complexe pour résoudre un problème simple et extraire le bruit des données. Parce qu'un petit ensemble de données en tant qu'ensemble d'entraînement peut ne pas représenter la représentation correcte de toutes les données."

L'évolution de l'intelligence artificielle dans l'exploration spatiale et l'ingénierie des établissements humains

Apr 29, 2024 pm 03:25 PM

L'évolution de l'intelligence artificielle dans l'exploration spatiale et l'ingénierie des établissements humains

Apr 29, 2024 pm 03:25 PM

Dans les années 1950, l’intelligence artificielle (IA) est née. C’est à ce moment-là que les chercheurs ont découvert que les machines pouvaient effectuer des tâches similaires à celles des humains, comme penser. Plus tard, dans les années 1960, le Département américain de la Défense a financé l’intelligence artificielle et créé des laboratoires pour poursuivre son développement. Les chercheurs trouvent des applications à l’intelligence artificielle dans de nombreux domaines, comme l’exploration spatiale et la survie dans des environnements extrêmes. L'exploration spatiale est l'étude de l'univers, qui couvre l'ensemble de l'univers au-delà de la terre. L’espace est classé comme environnement extrême car ses conditions sont différentes de celles de la Terre. Pour survivre dans l’espace, de nombreux facteurs doivent être pris en compte et des précautions doivent être prises. Les scientifiques et les chercheurs pensent qu'explorer l'espace et comprendre l'état actuel de tout peut aider à comprendre le fonctionnement de l'univers et à se préparer à d'éventuelles crises environnementales.

Le Canada envisage d'interdire l'outil de piratage Flipper Zero alors que le problème des vols de voitures augmente

Jul 17, 2024 am 03:06 AM

Le Canada envisage d'interdire l'outil de piratage Flipper Zero alors que le problème des vols de voitures augmente

Jul 17, 2024 am 03:06 AM

Ce site Web a rapporté le 12 février que le gouvernement canadien envisage d'interdire la vente de l'outil de piratage FlipperZero et d'appareils similaires, car ils sont étiquetés comme des outils que les voleurs peuvent utiliser pour voler des voitures. FlipperZero est un outil de test portable et programmable qui permet de tester et de déboguer divers matériels et appareils numériques via plusieurs protocoles, notamment RFID, radio, NFC, infrarouge et Bluetooth, et a gagné la faveur de nombreux geeks et pirates. Depuis la sortie du produit, les utilisateurs ont démontré les capacités de FlipperZero sur les réseaux sociaux, notamment en utilisant des attaques par rejeu pour déverrouiller des voitures, ouvrir des portes de garage, activer des sonnettes et cloner diverses clés numériques. ▲FlipperZero copie le porte-clés McLaren et déverrouille la voiture Ministre canadien de l'Industrie, Franço

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Les défis courants rencontrés par les algorithmes d'apprentissage automatique en C++ incluent la gestion de la mémoire, le multithread, l'optimisation des performances et la maintenabilité. Les solutions incluent l'utilisation de pointeurs intelligents, de bibliothèques de threads modernes, d'instructions SIMD et de bibliothèques tierces, ainsi que le respect des directives de style de codage et l'utilisation d'outils d'automatisation. Des cas pratiques montrent comment utiliser la bibliothèque Eigen pour implémenter des algorithmes de régression linéaire, gérer efficacement la mémoire et utiliser des opérations matricielles hautes performances.

IA explicable : Expliquer les modèles IA/ML complexes

Jun 03, 2024 pm 10:08 PM

IA explicable : Expliquer les modèles IA/ML complexes

Jun 03, 2024 pm 10:08 PM

Traducteur | Revu par Li Rui | Chonglou Les modèles d'intelligence artificielle (IA) et d'apprentissage automatique (ML) deviennent aujourd'hui de plus en plus complexes, et le résultat produit par ces modèles est une boîte noire – impossible à expliquer aux parties prenantes. L'IA explicable (XAI) vise à résoudre ce problème en permettant aux parties prenantes de comprendre comment fonctionnent ces modèles, en s'assurant qu'elles comprennent comment ces modèles prennent réellement des décisions et en garantissant la transparence des systèmes d'IA, la confiance et la responsabilité pour résoudre ce problème. Cet article explore diverses techniques d'intelligence artificielle explicable (XAI) pour illustrer leurs principes sous-jacents. Plusieurs raisons pour lesquelles l’IA explicable est cruciale Confiance et transparence : pour que les systèmes d’IA soient largement acceptés et fiables, les utilisateurs doivent comprendre comment les décisions sont prises

Cinq écoles d'apprentissage automatique que vous ne connaissez pas

Jun 05, 2024 pm 08:51 PM

Cinq écoles d'apprentissage automatique que vous ne connaissez pas

Jun 05, 2024 pm 08:51 PM

L'apprentissage automatique est une branche importante de l'intelligence artificielle qui donne aux ordinateurs la possibilité d'apprendre à partir de données et d'améliorer leurs capacités sans être explicitement programmés. L'apprentissage automatique a un large éventail d'applications dans divers domaines, de la reconnaissance d'images et du traitement du langage naturel aux systèmes de recommandation et à la détection des fraudes, et il change notre façon de vivre. Il existe de nombreuses méthodes et théories différentes dans le domaine de l'apprentissage automatique, parmi lesquelles les cinq méthodes les plus influentes sont appelées les « Cinq écoles d'apprentissage automatique ». Les cinq grandes écoles sont l’école symbolique, l’école connexionniste, l’école évolutionniste, l’école bayésienne et l’école analogique. 1. Le symbolisme, également connu sous le nom de symbolisme, met l'accent sur l'utilisation de symboles pour le raisonnement logique et l'expression des connaissances. Cette école de pensée estime que l'apprentissage est un processus de déduction inversée, à travers les connaissances existantes.