Périphériques technologiques

Périphériques technologiques

IA

IA

Application de la technologie de reconnaissance des émotions textuelles basée sur l'apprentissage profond dans la plateforme de gestion et de contrôle de la sécurité des mauvaises nouvelles 5G

Application de la technologie de reconnaissance des émotions textuelles basée sur l'apprentissage profond dans la plateforme de gestion et de contrôle de la sécurité des mauvaises nouvelles 5G

Application de la technologie de reconnaissance des émotions textuelles basée sur l'apprentissage profond dans la plateforme de gestion et de contrôle de la sécurité des mauvaises nouvelles 5G

Auteur | Sun Yue, unité : China Mobile (Hangzhou) Information Technology Co., Ltd. | China Mobile Hangzhou R&D Center

Labs Introduction

Avec la popularisation continue des réseaux 5G, un grand nombre d'utilisateurs ont commencé à entrer en contact et utiliser les réseaux 5G. Les réseaux 5G peuvent non seulement transmettre la voix, la vidéo, le texte et d'autres informations des réseaux traditionnels, mais peuvent également être utilisés dans des scénarios d'application plus pratiques avec une latence plus faible et des capacités de positionnement de haute précision, telles que : informations en direct sur le champ de bataille, positionnement par satellite, navigation, etc.

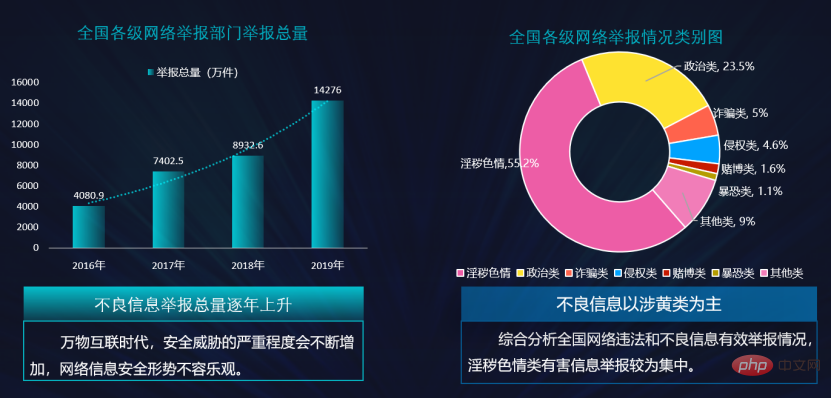

Les informations sur Internet sont souvent mélangées à de mauvaises informations, telles que des informations à caractère politique, des informations pornographiques, des informations sur les Noirs, des informations sur la fraude, des informations sur la publicité commerciale, etc., et la quantité de les mauvaises informations augmentent d'année en année, donnant aux utilisateurs un énorme harcèlement. Afin de purifier l'environnement réseau et de contrôler efficacement la propagation des mauvaises informations, la plateforme de gestion et de contrôle de la sécurité des mauvaises nouvelles 5G de China Mobile a vu le jour.

Source de données : China Mobile Group Information Security Center

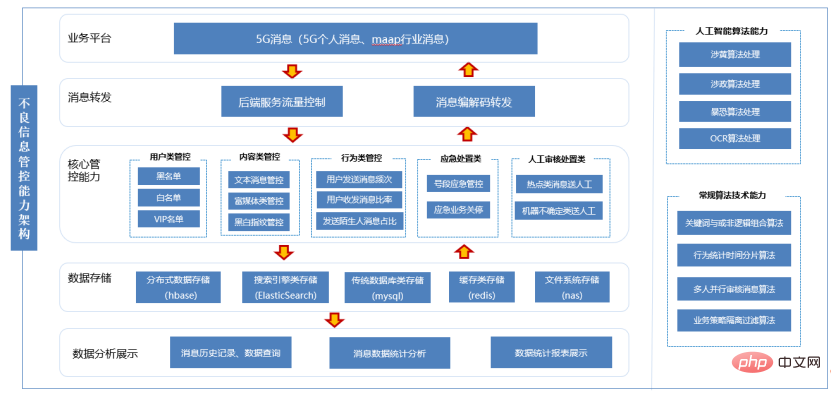

1. réseaux Dans l'environnement de l'information, tel que les messages texte, les informations vocales, les informations vidéo, les informations multimédias riches, etc., les informations sont classées en : messages publicitaires politiques, pornographiques, liés aux gangs, liés à la fraude, messages publicitaires commerciaux, messages normaux. messages, etc., puis grâce aux stratégies correspondantes Effectuer une interception en temps opportun et des sanctions de suivi en fonction de la gravité des mauvaises nouvelles, purifier l'environnement réseau de la cause profonde et créer un bon cyberespace.

2. Points techniques de la plateforme 5G existante de gestion et de contrôle des mauvaises informations

2. Points techniques de la plateforme 5G existante de gestion et de contrôle des mauvaises informations

①Définir des mots-clés de premier niveau

: les mots-clés de premier niveau sont généralement définis sur des mots extrêmement sensibles. Si l'utilisateur envoie un message contenant un contenu de mot-clé de premier niveau, le message sera immédiatement intercepté et le contenu du message ne pourra pas être distribué. , et identifiez cet utilisateur.

②Définir des mots-clés communs

: les mots-clés communs sont définis sur des mots relativement sensibles. Si l'utilisateur envoie un message contenant un contenu de mot-clé commun, et dans un certain laps de temps, le nombre de fois où l'utilisateur envoie le message sensible dépasse. le numéro prédéterminé du système Si le seuil d'interception est défini, le système placera l'utilisateur dans la liste noire et, dans un certain laps de temps, l'utilisateur ne pourra pas utiliser l'intégralité du service réseau 5G.

③Définissez la surveillance des informations textuelles complexes

: si l'utilisateur envoie un fichier PDF contenant du texte et des images, le texte du fichier sera extrait et les mots-clés de premier niveau et les mots-clés courants seront filtrés, et le les images seront traitées Le filtrage du mécanisme Rich Media, basé sur les résultats de filtrage du texte et des images, adopte le principe d'un traitement intensif comme résultat du traitement du fichier.

3. Faiblesses techniques de la plateforme existante de contrôle des mauvaises nouvelles de la 5G

Le mécanisme de filtrage de la plateforme existante de contrôle de la sécurité des mauvaises nouvelles de la 5G ne peut filtrer que les phrases spécifiées et limitées et les phrases courtes. Avec la popularisation d'Internet, un nouveau vocabulaire apparaît chaque jour en grand nombre. Il n'est plus possible de mettre à jour la bibliothèque de vocabulaire en temps opportun et rapidement en ajoutant simplement du vocabulaire. De plus, lorsqu'un grand nombre d'utilisateurs envoient aujourd'hui des messages texte, même si l'intégralité du message texte ne contient pas de mots illégaux, les pensées et les émotions exprimées peuvent contenir un grand nombre de tendances émotionnelles négatives. Les mots et les phrases courtes ne peuvent à eux seuls intercepter avec succès le contenu émotionnel négatif. . Par conséquent, l'utilisation de l'analyse des sentiments textuels pour soumettre des phrases riches en tendances émotionnelles négatives pour examen et interception peut renforcer encore l'effet d'un mauvais contrôle de l'information et réduire l'érosion et l'empoisonnement des utilisateurs par les informations de spam. En établissant une bibliothèque d'émotions textuelles contenant des phrases courtes et des messages d'actualité populaires sur Internet, les émotions riches dans le texte sont divisées en trois catégories : les émotions positives, les émotions neutres et les émotions négatives, et chacune d'elles est classée en fonction de celles-ci. trois catégories. Ajoutez les étiquettes correspondantes au texte et utilisez le réseau d'apprentissage profond pour entraîner le texte dans la bibliothèque émotionnelle. Le modèle formé peut être utilisé dans la plateforme de gestion et de contrôle des mauvaises nouvelles 5G pour intercepter les mauvais messages émotionnels. 4. Détails techniques de mise en œuvre du système de gestion et de contrôle des mauvaises performances 5G basé sur l'apprentissage en profondeur Cette technologie contient trois corps principaux : le système de segmentation de mots Jieba, la vectorisation de phrases et Algorithme de reconnaissance d'émotion de texte, l'interaction entre chaque sujet est la suivante :Organigramme d'interaction de chaque module

Utilisez la technologie d'exploration pour explorer les mots Internet et les messages d'actualité en tant que texte original, et divisez le texte original en un ensemble d'entraînement et un ensemble de test dans un rapport de 8:2, étiquetez les informations textuelles dans l'ensemble d'entraînement, puis transmettez le texte informations contenues dans l'ensemble de tests via L'outil de segmentation de mots jieba effectue un traitement de segmentation de mots, par exemple : Il est venu au bâtiment Mobile Hangyan. Après la segmentation des mots via l'outil de segmentation des mots jieba, le résultat est : il/est venu/déplacé/Hangyan/bâtiment, et enfin les données après la segmentation des mots ont été organisées en un corpus. Étant donné que la quantité d'informations textuelles dans l'ensemble d'apprentissage et l'ensemble de test est très importante (généralement des millions de données), la quantité de données dans le corpus de segmentation post-mot sera également très importante (des dizaines de millions de données). Bien que ces corpus puissent être stockés sous une forme numérotée dans le corpus, en raison de l’énorme quantité de données, il est facile de souffrir du désastre de la dimensionnalité. Par conséquent, pour les particules modales qui apparaissent dans les informations textuelles, telles que : "le", "的", "我", etc., bien que ces mots apparaissent très fréquemment, ils ont peu de contribution à l'effet émotionnel, nous choisirons donc pour éliminer ces mots du corpus Phrases afin d'atteindre l'objectif de réduction des dimensions.

Nous envoyons les phrases vectorisées de l'ensemble de formation dans le réseau d'apprentissage profond pour l'apprentissage et la formation, et obtenons le modèle correspondant. Enfin, nous mettons les données de l'ensemble de test dans le modèle pour afficher les résultats de reconnaissance correspondants. le modèle peut obtenir un meilleur Lorsque le taux de précision est bon, le modèle est connecté à la mauvaise plate-forme de gestion et de contrôle 5G et l'utilisateur envoie des informations de bout en bout pour le filtrage. Au cours du processus de filtrage, si de mauvaises informations sont trouvées, elles seront interceptées à temps, ce qui rendra le système de gestion et de contrôle des mauvaises informations 5G plus systématique et complet dans l'interception des mauvaises informations.

Les étapes spécifiques sont les suivantes :

- Explorer le corpus de texte original à partir d'Internet et prétraiter le texte original, notamment : supprimer les particules modales, supprimer les signes de ponctuation qui apparaissent dans le texte, dans la zone vide, supprimez les terminateurs, les mots clairsemés et les mots spécifiques qui apparaissent dans le texte ; utilisez la bibliothèque jieba pour la segmentation des mots afin de couper avec précision les phrases de texte en fonction des phrases et de les diviser en phrases distinctes ; est divisé en un ensemble d'entraînement et un ensemble de test selon une certaine proportion, et les phrases de texte de l'ensemble d'entraînement sont annotées manuellement en : émotions positives, émotions négatives et émotions neutres. Et utilisez la bibliothèque jieba pour segmenter les phrases de texte dans l'ensemble d'entraînement et l'ensemble de test respectivement, et construisez l'ensemble d'entraînement segmenté dans un corpus

- Vectorisez les phrases de l'étape 1 afin que chaque segmentation soit mappée à une valeur continue multidimensionnelle ; vector , récupère la matrice vectorielle de mots de l’ensemble des données.

- Réduisez la complexité de la phrase en extrayant d'abord la clause où se trouve le mot émotionnel, puis prédisez la position de l'objet émotionnel dans la proposition en fonction de diverses caractéristiques, puis extrayez l'émotion de la position correspondante. L'extraction d'émotions consiste à obtenir des informations émotionnelles précieuses dans un texte et à déterminer le rôle qu'un mot ou une phrase joue dans l'expression émotionnelle, y compris des tâches telles que l'identification de l'expression émotionnelle, l'identification de l'objet d'évaluation et l'identification des mots du point de vue émotionnel.

- Obtenez un modèle de reconnaissance d'émotion textuelle en envoyant les vecteurs d'émotion obtenus par les opérations ci-dessus dans le réseau d'apprentissage profond, puis envoyez les vecteurs d'émotion de l'ensemble de test dans le modèle, affichez les résultats du test et continuez à filtrer les données avec la normale résultats de détection utilisant des stratégies conventionnelles, telles que : correspondance de texte, reconnaissance multimédia riche, etc.

5. Avantages du système d'interception 5G intégré au deep learning

Par rapport au système d'interception 5G existant, le système d'interception 5G intégré au deep learning présente les avantages suivants :

Utilisez la technologie d'apprentissage profond pour fournir une identification efficace avec une fiabilité et une authenticité élevées ;

- Utilisez la technologie d'apprentissage profond pour la reconnaissance des émotions, avec moins d'intervention manuelle et une efficacité de travail élevée

- Utilisez la reconnaissance des émotions textuelles pour compléter efficacement les lacunes d'interception de mots clés ;

- Grâce à la reconnaissance des émotions textuelles, la stratégie peut être automatiquement mise à jour et complétée par de nouvelles informations d'entrée en temps opportun pour améliorer l'efficacité.

Écrit à la fin :

À l'heure actuelle, le champ d'application du deep learning est très large En s'appuyant sur ses méthodes de formation répétées et d'auto-apprentissage, il peut réduire considérablement la charge de travail manuelle et améliorer l'efficacité et la précision. Non seulement elle convient au mauvais système d'interception d'informations mentionné ci-dessus, mais je pense que dans un avenir proche, cette technologie brillera également dans d'autres domaines émergents. Bien entendu, l’apprentissage profond en lui-même n’est pas parfait et ne peut pas résoudre tous les problèmes épineux. Pour cette raison, nous devons continuer à investir dans la technologie du deep learning dans de nouveaux scénarios et de nouveaux domaines afin de réaliser de nouvelles avancées et de créer une vie intelligente future meilleure.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Méthodes et étapes d'utilisation de BERT pour l'analyse des sentiments en Python

Jan 22, 2024 pm 04:24 PM

Méthodes et étapes d'utilisation de BERT pour l'analyse des sentiments en Python

Jan 22, 2024 pm 04:24 PM

BERT est un modèle de langage d'apprentissage profond pré-entraîné proposé par Google en 2018. Le nom complet est BidirectionnelEncoderRepresentationsfromTransformers, qui est basé sur l'architecture Transformer et présente les caractéristiques d'un codage bidirectionnel. Par rapport aux modèles de codage unidirectionnels traditionnels, BERT peut prendre en compte les informations contextuelles en même temps lors du traitement du texte, de sorte qu'il fonctionne bien dans les tâches de traitement du langage naturel. Sa bidirectionnalité permet à BERT de mieux comprendre les relations sémantiques dans les phrases, améliorant ainsi la capacité expressive du modèle. Grâce à des méthodes de pré-formation et de réglage fin, BERT peut être utilisé pour diverses tâches de traitement du langage naturel, telles que l'analyse des sentiments, la dénomination

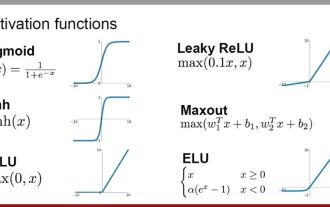

Analyse des fonctions d'activation de l'IA couramment utilisées : pratique d'apprentissage en profondeur de Sigmoid, Tanh, ReLU et Softmax

Dec 28, 2023 pm 11:35 PM

Analyse des fonctions d'activation de l'IA couramment utilisées : pratique d'apprentissage en profondeur de Sigmoid, Tanh, ReLU et Softmax

Dec 28, 2023 pm 11:35 PM

Les fonctions d'activation jouent un rôle crucial dans l'apprentissage profond. Elles peuvent introduire des caractéristiques non linéaires dans les réseaux neuronaux, permettant ainsi au réseau de mieux apprendre et simuler des relations entrées-sorties complexes. La sélection et l'utilisation correctes des fonctions d'activation ont un impact important sur les performances et les résultats de formation des réseaux de neurones. Cet article présentera quatre fonctions d'activation couramment utilisées : Sigmoid, Tanh, ReLU et Softmax, à partir de l'introduction, des scénarios d'utilisation, des avantages, Les inconvénients et les solutions d'optimisation sont abordés pour vous fournir une compréhension complète des fonctions d'activation. 1. Fonction sigmoïde Introduction à la formule de la fonction SIgmoïde : La fonction sigmoïde est une fonction non linéaire couramment utilisée qui peut mapper n'importe quel nombre réel entre 0 et 1. Il est généralement utilisé pour unifier le

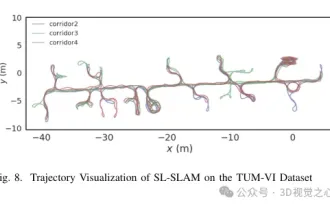

Au-delà d'ORB-SLAM3 ! SL-SLAM : les scènes de faible luminosité, de gigue importante et de texture faible sont toutes gérées

May 30, 2024 am 09:35 AM

Au-delà d'ORB-SLAM3 ! SL-SLAM : les scènes de faible luminosité, de gigue importante et de texture faible sont toutes gérées

May 30, 2024 am 09:35 AM

Écrit précédemment, nous discutons aujourd'hui de la manière dont la technologie d'apprentissage profond peut améliorer les performances du SLAM (localisation et cartographie simultanées) basé sur la vision dans des environnements complexes. En combinant des méthodes d'extraction de caractéristiques approfondies et de correspondance de profondeur, nous introduisons ici un système SLAM visuel hybride polyvalent conçu pour améliorer l'adaptation dans des scénarios difficiles tels que des conditions de faible luminosité, un éclairage dynamique, des zones faiblement texturées et une gigue importante. Notre système prend en charge plusieurs modes, notamment les configurations étendues monoculaire, stéréo, monoculaire-inertielle et stéréo-inertielle. En outre, il analyse également comment combiner le SLAM visuel avec des méthodes d’apprentissage profond pour inspirer d’autres recherches. Grâce à des expériences approfondies sur des ensembles de données publiques et des données auto-échantillonnées, nous démontrons la supériorité du SL-SLAM en termes de précision de positionnement et de robustesse du suivi.

Intégration d'espace latent : explication et démonstration

Jan 22, 2024 pm 05:30 PM

Intégration d'espace latent : explication et démonstration

Jan 22, 2024 pm 05:30 PM

L'intégration d'espace latent (LatentSpaceEmbedding) est le processus de mappage de données de grande dimension vers un espace de faible dimension. Dans le domaine de l'apprentissage automatique et de l'apprentissage profond, l'intégration d'espace latent est généralement un modèle de réseau neuronal qui mappe les données d'entrée de grande dimension dans un ensemble de représentations vectorielles de basse dimension. Cet ensemble de vecteurs est souvent appelé « vecteurs latents » ou « latents ». encodages". Le but de l’intégration de l’espace latent est de capturer les caractéristiques importantes des données et de les représenter sous une forme plus concise et compréhensible. Grâce à l'intégration de l'espace latent, nous pouvons effectuer des opérations telles que la visualisation, la classification et le regroupement de données dans un espace de faible dimension pour mieux comprendre et utiliser les données. L'intégration d'espace latent a de nombreuses applications dans de nombreux domaines, tels que la génération d'images, l'extraction de caractéristiques, la réduction de dimensionnalité, etc. L'intégration de l'espace latent est le principal

Comprendre en un seul article : les liens et les différences entre l'IA, le machine learning et le deep learning

Mar 02, 2024 am 11:19 AM

Comprendre en un seul article : les liens et les différences entre l'IA, le machine learning et le deep learning

Mar 02, 2024 am 11:19 AM

Dans la vague actuelle de changements technologiques rapides, l'intelligence artificielle (IA), l'apprentissage automatique (ML) et l'apprentissage profond (DL) sont comme des étoiles brillantes, à la tête de la nouvelle vague des technologies de l'information. Ces trois mots apparaissent fréquemment dans diverses discussions de pointe et applications pratiques, mais pour de nombreux explorateurs novices dans ce domaine, leurs significations spécifiques et leurs connexions internes peuvent encore être entourées de mystère. Alors regardons d'abord cette photo. On constate qu’il existe une corrélation étroite et une relation progressive entre l’apprentissage profond, l’apprentissage automatique et l’intelligence artificielle. Le deep learning est un domaine spécifique du machine learning, et le machine learning

Des bases à la pratique, passez en revue l'historique du développement de la récupération de vecteurs Elasticsearch.

Oct 23, 2023 pm 05:17 PM

Des bases à la pratique, passez en revue l'historique du développement de la récupération de vecteurs Elasticsearch.

Oct 23, 2023 pm 05:17 PM

1. Introduction La récupération de vecteurs est devenue un élément essentiel des systèmes modernes de recherche et de recommandation. Il permet une correspondance de requêtes et des recommandations efficaces en convertissant des objets complexes (tels que du texte, des images ou des sons) en vecteurs numériques et en effectuant des recherches de similarité dans des espaces multidimensionnels. Des bases à la pratique, passez en revue l'historique du développement d'Elasticsearch. vector retrieval_elasticsearch En tant que moteur de recherche open source populaire, le développement d'Elasticsearch en matière de récupération de vecteurs a toujours attiré beaucoup d'attention. Cet article passera en revue l'historique du développement de la récupération de vecteurs Elasticsearch, en se concentrant sur les caractéristiques et la progression de chaque étape. En prenant l'historique comme guide, il est pratique pour chacun d'établir une gamme complète de récupération de vecteurs Elasticsearch.

Super fort! Top 10 des algorithmes de deep learning !

Mar 15, 2024 pm 03:46 PM

Super fort! Top 10 des algorithmes de deep learning !

Mar 15, 2024 pm 03:46 PM

Près de 20 ans se sont écoulés depuis que le concept d'apprentissage profond a été proposé en 2006. L'apprentissage profond, en tant que révolution dans le domaine de l'intelligence artificielle, a donné naissance à de nombreux algorithmes influents. Alors, selon vous, quels sont les 10 meilleurs algorithmes pour l’apprentissage profond ? Voici les meilleurs algorithmes d’apprentissage profond, à mon avis. Ils occupent tous une position importante en termes d’innovation, de valeur d’application et d’influence. 1. Contexte du réseau neuronal profond (DNN) : Le réseau neuronal profond (DNN), également appelé perceptron multicouche, est l'algorithme d'apprentissage profond le plus courant lorsqu'il a été inventé pour la première fois, jusqu'à récemment en raison du goulot d'étranglement de la puissance de calcul. années, puissance de calcul, La percée est venue avec l'explosion des données. DNN est un modèle de réseau neuronal qui contient plusieurs couches cachées. Dans ce modèle, chaque couche transmet l'entrée à la couche suivante et

AlphaFold 3 est lancé, prédisant de manière exhaustive les interactions et les structures des protéines et de toutes les molécules de la vie, avec une précision bien plus grande que jamais

Jul 16, 2024 am 12:08 AM

AlphaFold 3 est lancé, prédisant de manière exhaustive les interactions et les structures des protéines et de toutes les molécules de la vie, avec une précision bien plus grande que jamais

Jul 16, 2024 am 12:08 AM

Editeur | Radis Skin Depuis la sortie du puissant AlphaFold2 en 2021, les scientifiques utilisent des modèles de prédiction de la structure des protéines pour cartographier diverses structures protéiques dans les cellules, découvrir des médicaments et dresser une « carte cosmique » de chaque interaction protéique connue. Tout à l'heure, Google DeepMind a publié le modèle AlphaFold3, capable d'effectuer des prédictions de structure conjointe pour des complexes comprenant des protéines, des acides nucléiques, de petites molécules, des ions et des résidus modifiés. La précision d’AlphaFold3 a été considérablement améliorée par rapport à de nombreux outils dédiés dans le passé (interaction protéine-ligand, interaction protéine-acide nucléique, prédiction anticorps-antigène). Cela montre qu’au sein d’un cadre unique et unifié d’apprentissage profond, il est possible de réaliser