Périphériques technologiques

Périphériques technologiques

IA

IA

Le candidat à l'emploi pourrait-il être un faux ? Un imposteur utilise un deepfake pour voler son identité afin de postuler à un emploi à distance. FBI : peut reconnaître lorsqu'il parle

Le candidat à l'emploi pourrait-il être un faux ? Un imposteur utilise un deepfake pour voler son identité afin de postuler à un emploi à distance. FBI : peut reconnaître lorsqu'il parle

Le candidat à l'emploi pourrait-il être un faux ? Un imposteur utilise un deepfake pour voler son identité afin de postuler à un emploi à distance. FBI : peut reconnaître lorsqu'il parle

Produit par Big Data Digest

Auteur : Caleb

Le travail en ligne entre progressivement officiellement dans nos vies.

Selon les statistiques de la société de données Emsi Burning Glass, sur les 163 000 offres d'emploi à New York début 2020, seules 6 700 étaient autorisées à travailler en ligne, ce qui représentait 4 % du nombre total de postes, mais en décembre dernier ; Cette année-là, il y avait 243 000 emplois dans la ville. Parmi les postes de recrutement, le nombre d'emplois en ligne est passé à 25 800, représentant 10,6 % du nombre total de postes.

Mais comme le dit le proverbe, les cœurs des gens sont séparés par le ventre, sans compter qu'il y a une couche supplémentaire d'écrans entre eux. Personne ne peut garantir que l'incident de Neso ne se reproduira plus.

Non, selon des enquêtes récentes du FBI, de plus en plus de personnes volent les informations d'identité personnelles d'autrui et utilisent des deepfakes pour postuler à des emplois à distance. C’est précisément parce que la technologie deepfake utilise l’intelligence artificielle ou l’apprentissage automatique pour générer du contenu tel que des images, des vidéos ou de l’audio qu’il est difficile de la distinguer des matériaux réels.

Par exemple, selon les médias étrangers, un escroc qui travaillait à distance a utilisé deepfake pendant le processus de recherche d'emploi pour tenter d'accéder à un emploi informatique et d'accéder également à ses données client ou financières. comme les données informatiques d'entreprise et les informations professionnelles, etc.

Par coïncidence, selon les rapports d'autres entreprises, les informations personnelles de certains demandeurs d'emploi appartiennent entièrement à une autre personne.

Les vidéos et les voix sont toutes truquées. Est-il difficile de voir à travers elles ?

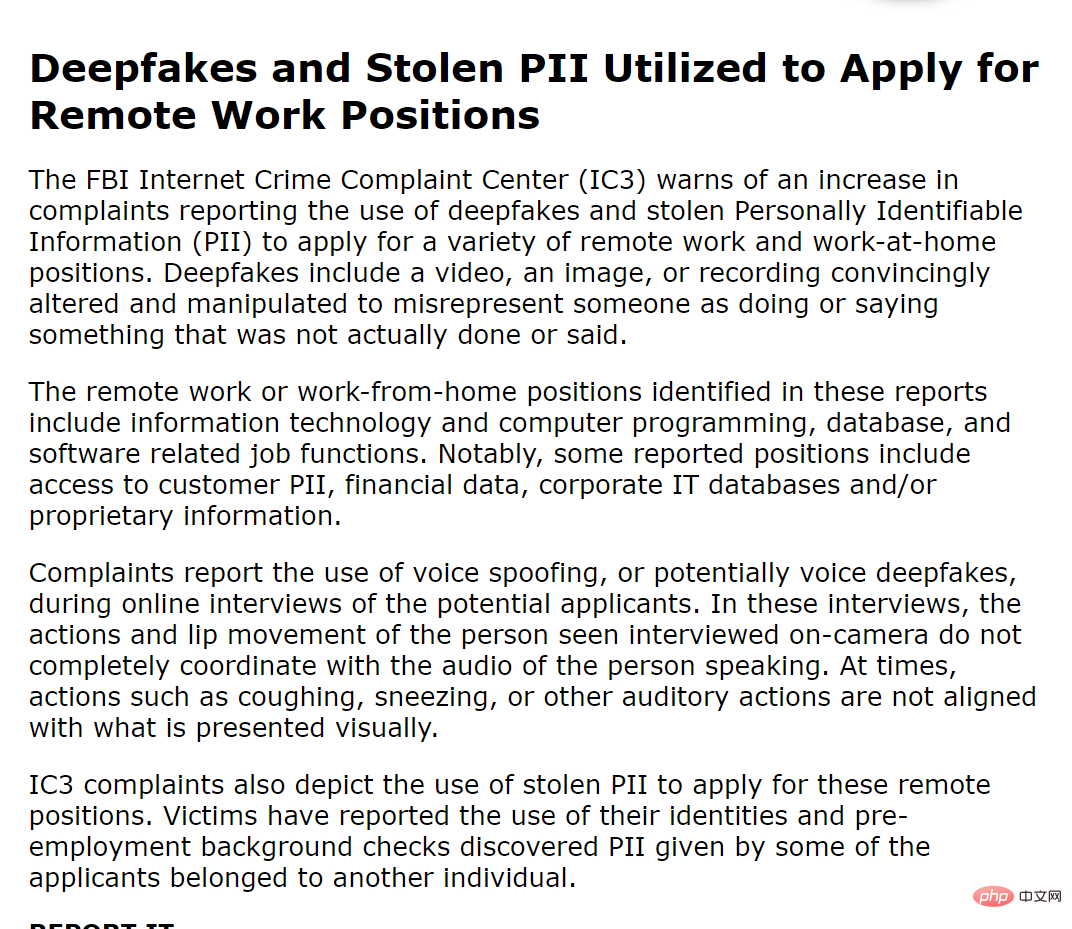

Le 28 juin, le Centre des plaintes contre la cybercriminalité du FBI a déclaré lors d'une consultation publique que le nombre de plaintes concernant des personnes se faisant passer pour des demandeurs d'emploi avait récemment augmenté. Les fraudeurs utilisent une technologie deepfake et des informations personnelles identifiables volées aux victimes pour inciter les employeurs à les embaucher pour des emplois à distance ou à domicile.

Ces emplois impliquent des postes liés à l'informatique, à la programmation informatique, aux bases de données et aux logiciels.

Le déguisement d'identité obtenu par le deepfake est souvent difficile à distinguer entre authenticité et authenticité, permettant aux fraudeurs de voler des informations précieuses au sein de l'entreprise et de mettre en œuvre d'autres stratagèmes d'usurpation d'identité.

Selon les forces de l'ordre fédérales, au cours de l'enquête, elles ont également découvert que la voix de l'intervieweur utilisée lors de l'entretien en ligne avait également été falsifiée par un deepfake.

On ne sait pas combien de personnes ont rejoint l'entreprise avec succès en utilisant cette méthode et combien d'entre elles ont été signalées.

Il n’est pas totalement impossible d’identifier les deepfakes. Le FBI affirme qu’il existe un moyen pour les employeurs de détecter les deepfakes. Dans leur travail quotidien, les salariés ont encore besoin de discuter en vidéo avec leur employeur de temps en temps pour rendre compte de l'avancement des travaux, etc. C'est lorsqu'ils parlent que leurs défauts sont révélés.

"Devant la caméra, si les mouvements et les mouvements des lèvres de la personne interrogée ne peuvent pas être complètement synchronisés avec la voix", "comme une toux soudaine, des éternuements ou d'autres comportements auditifs incompatibles avec le contenu visuellement présenté ", c'est souvent la clé pour voir à travers les deepfakes.

Mais ce n’est pas si facile de voir à travers les deepfakes, surtout si vous n’y prêtez pas une attention particulière. Selon un récent rapport des chercheurs de l'Université Carnegie Mellon, la précision de l'intelligence artificielle conçue pour détecter les vidéos falsifiées pourrait varier de 30 % à 97 %. Les humains disposent de moyens de détecter les fausses vidéos, en particulier une fois qu'ils ont été formés à détecter certains problèmes visuels, tels que ombres anormales ou texture de peau problématique.

La manière dont le deepfake est utilisé dépend de la personne

La manière dont le deepfake est utilisé dépend de la personne, qu'il soit utilisé sur le "bord".

En 2021, l'ancien Beatle Paul McCartney a utilisé la technologie deepfake pour "retourner à la jeunesse". Dans le MV avec Beck, le public voit un McCartney jeune et flexible, sans aucune trace du temps.

Musk était également deepfake le mois dernier.

Dans cette vidéo du président de TED, « Chris Anderson », interviewant Musk, Musk a déclaré qu'une plateforme de trading de crypto-monnaie appelée BitVex avait été créée par lui-même et a promis que dans les trois mois, tout dépôt de crypto-monnaie rapporterait 30 % chaque jour.

deepfake fait aussi de bonnes choses parfois.

Récemment, dans une affaire qui a rouvert l'enquête aux Pays-Bas, afin de découvrir la vérité sur Sedar Soares, 13 ans, tué par balle alors qu'il lançait des boules de neige avec ses amis, avec la permission de Sedar Soares ', la police a utilisé deepfake pour créer une vidéo de Sedar Soares afin de solliciter des indices auprès du public et de trouver des témoins. Dans la vidéo d'une minute, des images de la vie de Soares apparaissent alors qu'il salue la caméra et ramasse un ballon de football. Le lendemain de la diffusion de la vidéo, la porte-parole de la police de Rotterdam, Lillian van Duijvenbode, a déclaré : "Le fait que nous ayons reçu des dizaines de conseils est très positif

Pourtant, la valeur de la technologie dépend des gens." qui l'utilise.

Exercez vos compétences de reconnaissance des deepfakes

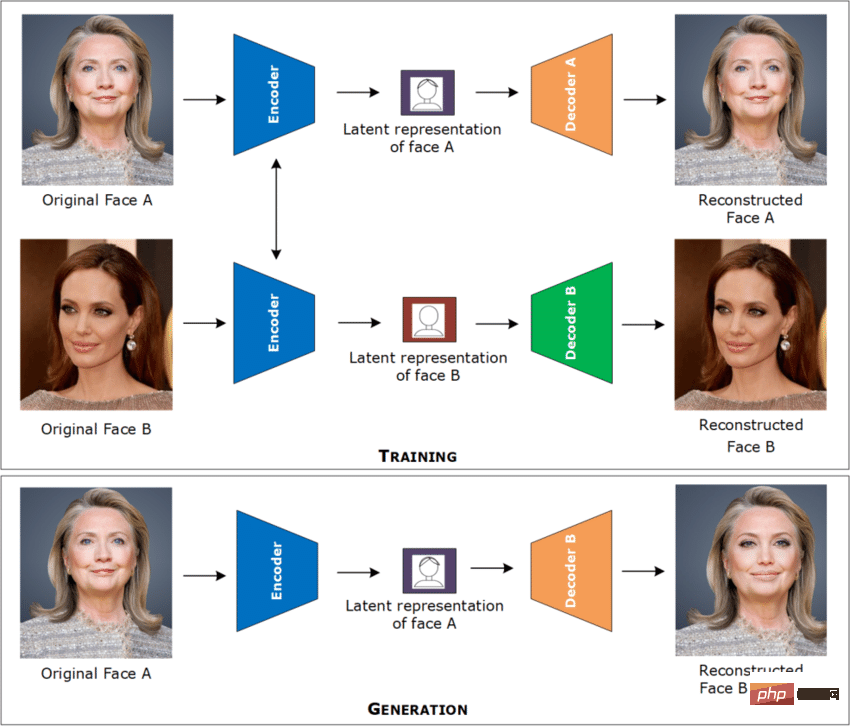

En tant qu'outil d'apprentissage profond de l'IA, le deepfake peut remplacer le visage d'une personne dans une image par l'image d'une autre personne, créant ainsi une "fausse" vidéo ou image très réaliste, d'où le nom « qui change de visage ».

Les chercheurs ont utilisé l'architecture neuronale de l'auto-encodeur pour faire de cette idée une réalité. L’idée de base est très simple : entraîner un ensemble d’encodeurs et les réseaux neuronaux de décodage correspondants pour chaque visage. Lors du codage, la photo de la première personne a été utilisée. Lors du décodage, un deuxième décodeur humain est utilisé.

Afin d'aider les gens à mieux identifier les escroqueries deepfake, les chercheurs ont également formé une série de réseaux neuronaux pour détecter les deepfakes à partir de 100 000 vidéos deepfake et 19 154 vidéos réelles hébergées dans les concours publics Kaggle.

De manière générale, il n'existe pas de méthode complètement absolue pour aider à la reconnaissance, mais il y a plusieurs points à noter dans le deepfake :

- Faites attention au visage : les manipulations DeepFake haut de gamme sont presque toutes basées sur le visage ;

- Faites attention à vos joues et à votre front : Votre peau paraît trop lisse ou trop ridée ? Le vieillissement de la peau correspond-il au vieillissement des cheveux et des yeux ? Les deepfakes ont tendance à être choquants à certains égards

- Faites attention aux yeux et aux sourcils : les ombres sont-elles au bon endroit ? Les deepfakes ne parviennent souvent pas à reproduire complètement correctement les scènes avec la physique naturelle ;

- Attention aux lunettes : y a-t-il des reflets ? Y a-t-il trop d'éblouissement ? L'angle d'éblouissement change-t-il lorsqu'une personne bouge ? Encore une fois, les DeepFakes ne représentent souvent pas pleinement la physique naturelle de l'éclairage

- Faites attention à la pilosité du visage, ou à son absence : la pilosité du visage semble-t-elle réaliste ? Deepfake peut ajouter ou supprimer des barbes, des favoris ou des barbes, mais un tel comportement apporte souvent un sentiment de désobéissance ;

- Faites attention aux grains de beauté sur le visage : les grains de beauté ont-ils l'air réels

- Faites attention aux clignements : la personne cligne-t-elle suffisamment ; ou Trop ;

- Faites attention à la taille et à la couleur des lèvres : si la taille et la couleur correspondent au reste du visage de la personne.

Ces huit questions peuvent aider les gens à vérifier et à identifier les deepfakes.

Les deepfakes de haute qualité ne sont pas faciles à distinguer, mais grâce à la pratique, les gens peuvent établir une intuition basée sur l'authenticité du deepfake. Il suffit de faire confiance à l'intuition et d'utiliser une vérification auxiliaire appropriée.

Si vous êtes toujours inquiet, vous pouvez également faire un simple test sur ce site : https://detectfakes.media.mit.edu/

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

La fondation, la frontière et l'application du GNN

Apr 11, 2023 pm 11:40 PM

La fondation, la frontière et l'application du GNN

Apr 11, 2023 pm 11:40 PM

Les réseaux de neurones graphiques (GNN) ont réalisé des progrès rapides et incroyables ces dernières années. Le réseau neuronal graphique, également connu sous le nom d'apprentissage profond graphique, d'apprentissage de représentation graphique (apprentissage de représentation graphique) ou d'apprentissage profond géométrique, est le sujet de recherche qui connaît la croissance la plus rapide dans le domaine de l'apprentissage automatique, en particulier de l'apprentissage profond. Le titre de ce partage est « Bases, frontières et applications du GNN ». Il présente principalement le contenu général du livre complet « Bases, frontières et applications des réseaux de neurones graphiques » compilé par les chercheurs Wu Lingfei, Cui Peng, Pei Jian et Zhao. Liang. 1. Introduction aux réseaux de neurones graphiques 1. Pourquoi étudier les graphiques ? Les graphiques sont un langage universel pour décrire et modéliser des systèmes complexes. Le graphe en lui-même n’est pas complexe, il se compose principalement d’arêtes et de nœuds. Nous pouvons utiliser des nœuds pour représenter n'importe quel objet que nous voulons modéliser et des arêtes pour représenter deux

YOLO est immortel ! YOLOv9 est sorti : performances et vitesse SOTA~

Feb 26, 2024 am 11:31 AM

YOLO est immortel ! YOLOv9 est sorti : performances et vitesse SOTA~

Feb 26, 2024 am 11:31 AM

Les méthodes d'apprentissage profond d'aujourd'hui se concentrent sur la conception de la fonction objectif la plus appropriée afin que les résultats de prédiction du modèle soient les plus proches de la situation réelle. Dans le même temps, une architecture adaptée doit être conçue pour obtenir suffisamment d’informations pour la prédiction. Les méthodes existantes ignorent le fait que lorsque les données d’entrée subissent une extraction de caractéristiques couche par couche et une transformation spatiale, une grande quantité d’informations sera perdue. Cet article abordera des problèmes importants lors de la transmission de données via des réseaux profonds, à savoir les goulots d'étranglement de l'information et les fonctions réversibles. Sur cette base, le concept d'information de gradient programmable (PGI) est proposé pour faire face aux différents changements requis par les réseaux profonds pour atteindre des objectifs multiples. PGI peut fournir des informations d'entrée complètes pour la tâche cible afin de calculer la fonction objectif, obtenant ainsi des informations de gradient fiables pour mettre à jour les pondérations du réseau. De plus, un nouveau cadre de réseau léger est conçu

Un aperçu des trois architectures de puces traditionnelles pour la conduite autonome dans un seul article

Apr 12, 2023 pm 12:07 PM

Un aperçu des trois architectures de puces traditionnelles pour la conduite autonome dans un seul article

Apr 12, 2023 pm 12:07 PM

Les puces IA actuelles sont principalement divisées en trois catégories : GPU, FPGA et ASIC. Les GPU et les FPGA sont des architectures de puces relativement matures à un stade précoce et sont des puces à usage général. ASIC est une puce personnalisée pour des scénarios d'IA spécifiques. L’industrie a confirmé que les processeurs ne sont pas adaptés au calcul de l’IA, mais qu’ils sont également essentiels dans les applications d’IA. Comparaison de l'architecture de la solution GPU entre le GPU et le CPU Le CPU suit l'architecture von Neumann, dont le cœur est le stockage des programmes/données et l'exécution séquentielle en série. Par conséquent, l'architecture du CPU nécessite une grande quantité d'espace pour placer l'unité de stockage (Cache) et l'unité de contrôle (Control). En revanche, l'unité de calcul (ALU) n'occupe qu'une petite partie, le CPU est donc performant à grande échelle. calcul parallèle.

'Le propriétaire de Bilibili UP a créé avec succès le premier réseau neuronal au monde basé sur la pierre rouge, qui a fait sensation sur les réseaux sociaux et a été salué par Yann LeCun.'

May 07, 2023 pm 10:58 PM

'Le propriétaire de Bilibili UP a créé avec succès le premier réseau neuronal au monde basé sur la pierre rouge, qui a fait sensation sur les réseaux sociaux et a été salué par Yann LeCun.'

May 07, 2023 pm 10:58 PM

Dans Minecraft, la redstone est un élément très important. C'est un matériau unique dans le jeu. Les interrupteurs, les torches de redstone et les blocs de redstone peuvent fournir une énergie semblable à l'électricité aux fils ou aux objets. Les circuits Redstone peuvent être utilisés pour construire des structures permettant de contrôler ou d'activer d'autres machines. Ils peuvent eux-mêmes être conçus pour répondre à une activation manuelle par les joueurs, ou ils peuvent émettre des signaux à plusieurs reprises ou répondre à des changements provoqués par des non-joueurs, tels que le mouvement des créatures. et des objets. Chute, croissance des plantes, jour et nuit, et plus encore. Par conséquent, dans mon monde, Redstone peut contrôler de nombreux types de machines, allant des machines simples telles que les portes automatiques, les interrupteurs d'éclairage et les alimentations stroboscopiques, aux énormes ascenseurs, aux fermes automatiques, aux petites plates-formes de jeu et même aux machines intégrées aux jeux. Récemment, la station B UP principale @

Comment résoudre le problème selon lequel la caméra faciale Windows Hello est introuvable dans la reconnaissance faciale Win11 ?

Mar 28, 2024 am 09:21 AM

Comment résoudre le problème selon lequel la caméra faciale Windows Hello est introuvable dans la reconnaissance faciale Win11 ?

Mar 28, 2024 am 09:21 AM

Lorsque nous utilisons le système Win11, nous avons une fonction appelée windowshello face. Cette fonction est principalement utilisée pour le déverrouillage du visage. Cependant, de nombreux utilisateurs demandent quelle est la solution pour la reconnaissance faciale win11 et ne trouvent pas la caméra faciale windowshello ? Laissez ce site présenter soigneusement aux utilisateurs la solution au problème selon lequel la reconnaissance faciale Win11 ne peut pas trouver les visages. Comment résoudre le problème de la reconnaissance faciale de Windows 11 qui ne parvient pas à trouver la caméra faciale Windows Shello ? Solution 1. Restaurez le pilote biométrique 1. Ouvrez le gestionnaire de périphériques - périphérique biométrique - faites un clic droit sur les propriétés du périphérique logiciel Windows helloface > pilote > restaurez le pilote

Un drone capable de résister aux vents violents ? Caltech utilise 12 minutes de données de vol pour apprendre aux drones à voler dans le vent

Apr 09, 2023 pm 11:51 PM

Un drone capable de résister aux vents violents ? Caltech utilise 12 minutes de données de vol pour apprendre aux drones à voler dans le vent

Apr 09, 2023 pm 11:51 PM

Lorsque le vent est suffisamment fort pour souffler sur le parapluie, le drone est stable, comme ceci : voler dans le vent fait partie du vol dans les airs. À un niveau élevé, lorsque le pilote fait atterrir l'avion, la vitesse du vent peut être élevée. Ce qui leur pose des défis ; à un niveau moindre, les rafales de vent peuvent également affecter le vol des drones. Actuellement, les drones volent dans des conditions contrôlées, sans vent, ou sont pilotés par des humains à l’aide de télécommandes. Les drones sont contrôlés par les chercheurs pour voler en formations à ciel ouvert, mais ces vols sont généralement effectués dans des conditions et des environnements idéaux. Cependant, pour que les drones puissent effectuer de manière autonome des tâches nécessaires mais routinières, comme la livraison de colis, ils doivent être capables de s'adapter aux conditions de vent en temps réel. Pour rendre les drones plus maniables lorsqu'ils volent face au vent, une équipe d'ingénieurs de Caltech

Multi-chemin, multi-domaine, tout compris ! Google AI publie le modèle général d'apprentissage multi-domaines MDL

May 28, 2023 pm 02:12 PM

Multi-chemin, multi-domaine, tout compris ! Google AI publie le modèle général d'apprentissage multi-domaines MDL

May 28, 2023 pm 02:12 PM

Les modèles d'apprentissage profond pour les tâches de vision (telles que la classification d'images) sont généralement formés de bout en bout avec des données provenant d'un seul domaine visuel (telles que des images naturelles ou des images générées par ordinateur). Généralement, une application qui effectue des tâches de vision pour plusieurs domaines doit créer plusieurs modèles pour chaque domaine distinct et les former indépendamment. Les données ne sont pas partagées entre différents domaines. Lors de l'inférence, chaque modèle gérera un domaine spécifique. Même s'ils sont orientés vers des domaines différents, certaines caractéristiques des premières couches entre ces modèles sont similaires, de sorte que la formation conjointe de ces modèles est plus efficace. Cela réduit la latence et la consommation d'énergie, ainsi que le coût de la mémoire lié au stockage de chaque paramètre du modèle. Cette approche est appelée apprentissage multidomaine (MDL). De plus, les modèles MDL peuvent également surpasser les modèles simples.

1,3 ms prend 1,3 ms ! La dernière architecture de réseau neuronal mobile open source de Tsinghua, RepViT

Mar 11, 2024 pm 12:07 PM

1,3 ms prend 1,3 ms ! La dernière architecture de réseau neuronal mobile open source de Tsinghua, RepViT

Mar 11, 2024 pm 12:07 PM

Adresse papier : https://arxiv.org/abs/2307.09283 Adresse code : https://github.com/THU-MIG/RepViTRepViT fonctionne bien dans l'architecture ViT mobile et présente des avantages significatifs. Ensuite, nous explorons les contributions de cette étude. Il est mentionné dans l'article que les ViT légers fonctionnent généralement mieux que les CNN légers sur les tâches visuelles, principalement en raison de leur module d'auto-attention multi-têtes (MSHA) qui permet au modèle d'apprendre des représentations globales. Cependant, les différences architecturales entre les ViT légers et les CNN légers n'ont pas été entièrement étudiées. Dans cette étude, les auteurs ont intégré des ViT légers dans le système efficace.