Périphériques technologiques

Périphériques technologiques

IA

IA

La technologie TEE de calcul de confidentialité auto-développée au niveau national a passé la certification de produit de technologie financière, et Ant Group dirige la recherche et le développement.

La technologie TEE de calcul de confidentialité auto-développée au niveau national a passé la certification de produit de technologie financière, et Ant Group dirige la recherche et le développement.

La technologie TEE de calcul de confidentialité auto-développée au niveau national a passé la certification de produit de technologie financière, et Ant Group dirige la recherche et le développement.

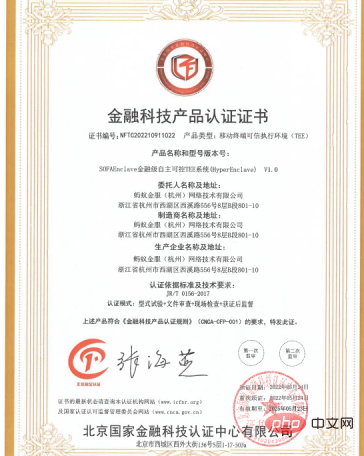

HyperEnclave 1.0, le premier système TEE national de création de confiance de qualité financière développé par Ant Group, a récemment passé la certification du Centre national de certification Fintech de Pékin (fonctions TEE d'interaction CA et TA, stockage de données, algorithmes de cryptage et de décryptage, etc. ), sécurité TEE (sécurité matérielle, sécurité de la couche logicielle système, etc.) 47 projets ont tous réussi le test et atteint les normes fonctionnelles et de sécurité des produits de qualité financière.

Photo : HyperEnclave 1.0 a passé la certification du Centre national de certification Fintech de Pékin

Trusted Execution Environment (TEE) est une technologie informatique sécurisée qui implémente une isolation de la mémoire basée sur la sécurité matérielle, ce qui peut garantir la protection des données dans le cadre de la protection de la vie privée. L’efficacité informatique est l’une des principales voies techniques en matière d’informatique confidentielle.

Les produits TEE grand public actuellement sur le marché, tels que TrustZone d'ARM et SGX (Software Guard Extensions) d'Intel, présentent des problèmes tels que la liaison à des plates-formes matérielles spécifiques, une faible polyvalence et des difficultés de développement d'applications TEE.

Afin de promouvoir la technologie TEE nationale et d'accélérer la mise en œuvre de la technologie informatique de confidentialité, Ant Group a développé la solution Xinchuang TEE HyperEnclave basée sur le processeur Haiguang national et la racine de confiance construite dans le China Financial Certification Center (CFCA) pour fournir exécution isolée et exécution à distance pour les applications TEE. Avec des capacités de protection de sécurité complètes telles que la certification, le cryptage de la mémoire et le scellement des données, il s'agit de la première solution d'implémentation TEE du secteur qui est compatible avec diverses architectures et chaînes d'outils. répondre aux exigences de la plateforme Xinchuang TEE.

En termes d'avancée technologique, de fonctions et de performances du produit, HyperEnclave fournit des solutions TEE nationales de premier plan pour divers scénarios informatiques de confidentialité. Lors de la Conférence mondiale sur Internet de 2021, Ant Group a lancé le premier produit commercial du secteur, le produit informatique de confidentialité tout-en-un Moss. En tant que forme intégrée de la fonction HyperEnclave, il combine des puces, du matériel et des logiciels auto-développés pour réaliser l'objectif. intégration de solutions logicielles et matérielles informatiques de confidentialité. Auparavant, la machine tout-en-un informatique de confidentialité d'Ant Group a réussi l'évaluation du Centre national d'évaluation des technologies financières de Shenzhen et du laboratoire Taier de l'Académie chinoise des technologies de l'information et des communications, et a obtenu une « double certification » pour des scénarios d'application dans les domaines des communications et des finances. industries. HyperEnclave dispose également d'applications matures dans les contrats intelligents Ant Chain, aidant les banques d'affaires en ligne dans la fusion de données avec des institutions partenaires externes et d'autres scénarios pour aider à sécuriser la circulation des données.

Photo : Produit commercial tout-en-un pour l'informatique de confidentialité Ordinateur tout-en-un Moss

Ant Group développe une technologie informatique de confidentialité depuis 2016 et possède également une expérience réussie dans les technologies TEE clés.

Par exemple, le système d'exploitation open source Occlum TEE d'Ant Group est un projet officiel du Confidential Computing Consortium (CCC) fondé par des entreprises technologiques de premier plan telles que Google, IBM, Alibaba et Baidu. C'est également le TEE le plus populaire sur le marché. le système d'exploitation de la plate-forme Intel SGX. Occlum a également été sélectionné dans la liste d'innovation open source 2021 « Science and Technology China » et est le seul produit de la liste qui se concentre sur le domaine de l'informatique confidentielle.

En termes de co-construction industrielle, Ant Group a dirigé un certain nombre de normes internationales TEE, telles que la norme internationale IEEE « TEE-based secure computing », et a participé aux normes industrielles TEE et aux normes de groupe dirigées par la China Academy. des technologies de l’information et des communications. De nombreux articles académiques d'HyperEnclave TEE ont été inclus dans les plus grandes conférences universitaires internationales, telles que USENIX ATC'22, la plus grande conférence dans le domaine des systèmes informatiques, et ont été reconnus par la communauté universitaire.

À l'heure actuelle, Ant Group étendra davantage les capacités TEE du CPU aux accélérateurs GPU, FPGA, etc., prendra en charge les applications Big Data (telles que Spark, etc.) et lancera une solution clé en main combinée avec Ant Privacy Computing All-in- L'un pour améliorer encore la sécurité et abaisser les seuils de développement.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1393

1393

52

52

1207

1207

24

24

Du débutant au compétent : explorez différents scénarios d'application de la commande Linux tee

Mar 20, 2024 am 10:00 AM

Du débutant au compétent : explorez différents scénarios d'application de la commande Linux tee

Mar 20, 2024 am 10:00 AM

La commande Linuxtee est un outil de ligne de commande très utile qui peut écrire la sortie dans un fichier ou envoyer la sortie à une autre commande sans affecter la sortie existante. Dans cet article, nous explorerons en profondeur les différents scénarios d'application de la commande Linuxtee, du débutant au compétent. 1. Utilisation de base Tout d'abord, jetons un coup d'œil à l'utilisation de base de la commande tee. La syntaxe de la commande tee est la suivante : tee[OPTION]...[FILE]...Cette commande lira les données de l'entrée standard et enregistrera les données dans

Sortie de FATE 2.0 : réaliser l'interconnexion de systèmes d'apprentissage fédérés hétérogènes

Jan 16, 2024 am 11:48 AM

Sortie de FATE 2.0 : réaliser l'interconnexion de systèmes d'apprentissage fédérés hétérogènes

Jan 16, 2024 am 11:48 AM

FATE2.0 a été entièrement mis à niveau pour promouvoir l'application à grande échelle de l'apprentissage fédéré informatique privé. La plateforme open source FATE a annoncé la sortie de la version FATE2.0 en tant que principal framework open source de qualité industrielle au monde pour l'apprentissage fédéré. Cette mise à jour réalise l'interconnexion entre les systèmes hétérogènes fédérés et continue d'améliorer les capacités d'interconnexion de la plateforme informatique de confidentialité. Ces progrès favorisent en outre le développement d’applications à grande échelle d’apprentissage fédéré et d’informatique confidentielle. FATE2.0 prend l'interopérabilité complète comme concept de conception et utilise des méthodes open source pour transformer les quatre niveaux de couche d'application, de planification, de communication et d'informatique hétérogène (algorithmes), réalisant l'hétérogénéité entre les systèmes, les systèmes et les algorithmes, et la capacité des algorithmes. communiquer entre eux. La conception de FATE2.0 est compatible avec le « Financial Industry Privacy Computing » de la Beijing Fintech Industry Alliance.

La pratique d'application de l'informatique confidentielle dans le domaine de l'IA Big Data

Apr 28, 2023 pm 03:13 PM

La pratique d'application de l'informatique confidentielle dans le domaine de l'IA Big Data

Apr 28, 2023 pm 03:13 PM

01 Contexte et situation actuelle de l'informatique confidentielle 1. Contexte de l'informatique confidentielle L'informatique confidentielle est désormais devenue une nécessité. D’une part, les exigences des utilisateurs individuels en matière de confidentialité personnelle et de sécurité des informations sont devenues plus fortes. D'un autre côté, un grand nombre de lois et de réglementations liées à la confidentialité et à la sécurité ont été publiées, telles que le RGPD de l'Union européenne, le CCPA des États-Unis et les lois et politiques nationales sur la protection des informations personnelles sont progressivement passées de souples à strictes. , principalement reflété dans les droits et intérêts, la portée de la mise en œuvre et la force, etc. En prenant comme exemple le RGPD, depuis son entrée en vigueur en 2018, plus de 1 000 cas ont été signalés, avec une amende totale de plus de 11 milliards, et l'amende la plus élevée dépasse 5 milliards (Amazon). 2. État actuel de l'informatique privée Dans ce contexte, la sécurité des données est passée d'optionnelle à obligatoire. Cela se traduit par un grand nombre de

Analyse de l'utilisation de la commande Linux tee et exemple de démonstration

Mar 19, 2024 pm 06:03 PM

Analyse de l'utilisation de la commande Linux tee et exemple de démonstration

Mar 19, 2024 pm 06:03 PM

Titre : Exploration approfondie de la commande Linuxtee : analyse d'utilisation et exemple de démonstration Dans le système Linux, la commande tee est une commande puissante et couramment utilisée. Sa fonction est de lire les données de l'entrée standard et de sortir les données vers la sortie standard. et un ou plusieurs fichiers. À l'aide de la commande tee, les utilisateurs peuvent facilement visualiser le résultat de la commande et l'enregistrer dans un fichier. Cet article approfondira l'utilisation de la commande Linuxtee et démontrera son application pratique à travers des exemples de code spécifiques. Syntaxe de base de la commande tee Notions de base de la commande tee

Introduction détaillée et application pratique de la commande Linux tee

Mar 20, 2024 pm 01:24 PM

Introduction détaillée et application pratique de la commande Linux tee

Mar 20, 2024 pm 01:24 PM

Introduction détaillée et application pratique de la commande Linuxtee. La commande Linuxtee est un outil de ligne de commande couramment utilisé. Sa fonction principale est de lire les données de l'entrée standard et de sortir les données lues vers le fichier spécifié et le périphérique de sortie standard en même temps. Autrement dit, vous pouvez transmettre la sortie de la commande au fichier et à l'écran respectivement. Dans cet article, l'utilisation de la commande Linuxtee et des cas d'application pratiques seront présentés en détail. La syntaxe de base de la commande tee La syntaxe de base de la commande tee est la suivante : tee[OPTION]...

L'augmentation a presque triplé en 4 jours. COTI, qui a lancé une nouvelle solution technologique, peut-il vraiment multiplier par mille la vitesse de l'informatique confidentielle ?

Mar 24, 2024 am 09:01 AM

L'augmentation a presque triplé en 4 jours. COTI, qui a lancé une nouvelle solution technologique, peut-il vraiment multiplier par mille la vitesse de l'informatique confidentielle ?

Mar 24, 2024 am 09:01 AM

Récemment, le prix du COTI a connu une énorme augmentation, passant d'environ 0,093 $ US le 22 février à environ 0,27 $ US le 26, l'augmentation ayant presque triplé en 4 jours. L’essor de COTI était dû au lancement d’une technologie de confidentialité « à circuit tronqué ». On dit que cette technologie peut augmenter considérablement la vitesse de calcul sur la chaîne, atteignant 1 000 fois celle de la technologie de cryptage traditionnelle, et améliorer la transparence du traitement des données sur la chaîne. La nouvelle a suscité l’enthousiasme des investisseurs. Ce qui suit présentera le projet COTI et ses dernières solutions techniques. Que signifie COTIV2 pour les technologies préservant la confidentialité ? Comment l’accord MPC affecte-t-il le projet COTI lui-même ? Dans l’espace blockchain, l’équilibre entre confidentialité et transparence est crucial. C

La technologie TEE de calcul de confidentialité auto-développée au niveau national a passé la certification de produit de technologie financière, et Ant Group dirige la recherche et le développement.

Apr 09, 2023 pm 06:41 PM

La technologie TEE de calcul de confidentialité auto-développée au niveau national a passé la certification de produit de technologie financière, et Ant Group dirige la recherche et le développement.

Apr 09, 2023 pm 06:41 PM

HyperEnclave 1.0, le premier système TEE national de création de confiance de qualité financière développé par Ant Group, a récemment passé la certification du Centre national de certification Fintech de Pékin (fonctions d'interaction CA et TA, stockage de données, algorithmes de cryptage et de décryptage, etc.). , Sécurité TEE (sécurité matérielle, sécurité de la couche logicielle système, etc.) 47 projets ont tous réussi le test et atteint les normes fonctionnelles et de sécurité des produits de qualité financière. Figure : HyperEnclave 1.0 a obtenu la certification du Centre national de certification Fintech de Pékin (TEE). Il s'agit d'une technologie informatique sécurisée qui met en œuvre une isolation de la mémoire basée sur la sécurité matérielle. Elle peut masquer les données tout en garantissant l'efficacité du calcul des données.

Apprentissage fédéré en informatique confidentielle

Apr 29, 2023 pm 10:55 PM

Apprentissage fédéré en informatique confidentielle

Apr 29, 2023 pm 10:55 PM

Les actifs de données sont devenus un outil clé dans la conception de produits et de services, mais la collecte centralisée des données des utilisateurs met en danger la vie privée et, par ricochet, expose les organisations à des risques juridiques. À partir de 2016, les gens ont commencé à explorer comment utiliser la propriété et l’origine des données tout en protégeant la vie privée des utilisateurs, ce qui a fait de l’apprentissage fédéré et de l’analyse fédérée un sujet de préoccupation majeur. À mesure que la portée de la recherche continue de s’étendre, l’apprentissage fédéré a commencé à être appliqué à des domaines plus larges tels que l’Internet des objets. Alors, qu’est-ce que l’apprentissage fédéré ? L'apprentissage fédéré est une configuration d'apprentissage automatique dans laquelle plusieurs entités collaborent pour résoudre des problèmes d'apprentissage automatique sous la coordination d'un serveur central ou d'un fournisseur de services. Les données brutes de chaque client sont stockées localement et ne sont ni échangées ni transférées, elles sont mises en œuvre à l'aide de mises à jour de données ciblées pour une agrégation instantanée ;