Périphériques technologiques

Périphériques technologiques

IA

IA

Du point à la surface : attaques contradictoires multiples généralisables, depuis les attaques contradictoires individuelles jusqu'aux attaques contradictoires multiples

Du point à la surface : attaques contradictoires multiples généralisables, depuis les attaques contradictoires individuelles jusqu'aux attaques contradictoires multiples

Du point à la surface : attaques contradictoires multiples généralisables, depuis les attaques contradictoires individuelles jusqu'aux attaques contradictoires multiples

Le système de reconnaissance faciale qui prétend être précis à 99 % est-il vraiment incassable ? En fait, le système de reconnaissance faciale peut être facilement brisé en apportant des modifications aux photos du visage qui n'affectent pas le jugement visuel. Par exemple, la fille d'à côté et la célébrité masculine peuvent être considérées comme étant la même personne. attaque. Le but des attaques contradictoires est de trouver des échantillons contradictoires qui sont naturels et peuvent confondre le réseau neuronal. Essentiellement, trouver des échantillons contradictoires consiste à trouver les vulnérabilités du réseau neuronal.

Récemment, une équipe de recherche de l'Eastern Institute of Technology a proposé un paradigme d'attaque adverse multiple généralisée (GMAA),promouvant le mode d'attaque "point" traditionnel vers un mode d'attaque "de surface" améliore considérablement la capacité de généralisation du modèle d’attaque contradictoire et ouvre une nouvelle idée pour le travail des attaques contradictoires.

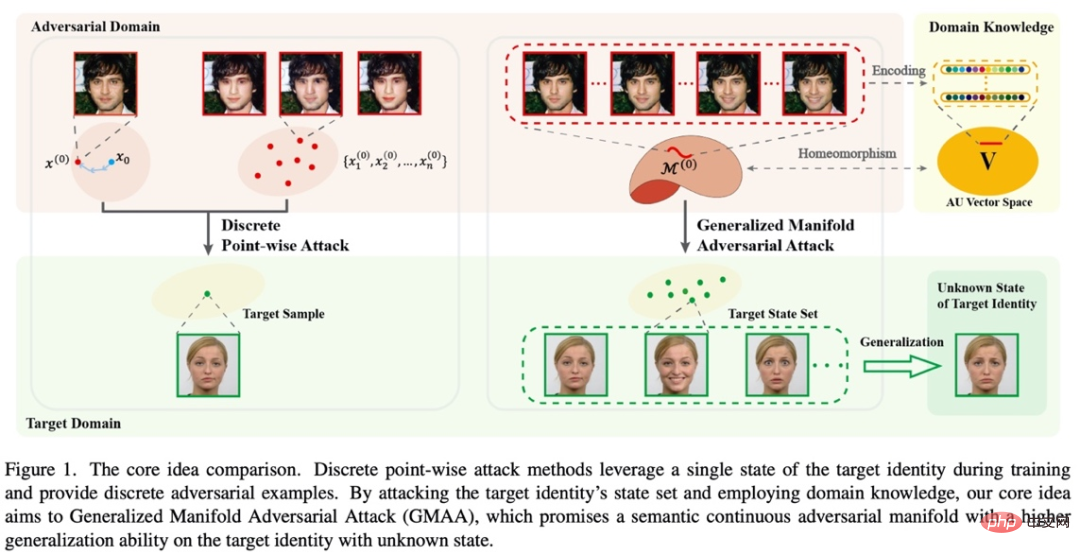

Cette recherche améliore les travaux antérieurs du domaine cible et du domaine contradictoire. Sur le domaine cible, cette étude trouve des exemples contradictoires plus puissants avec une forte généralisation en attaquant l'ensemble des états de l'identité cible. Pour le domaine contradictoire, des travaux antérieurs ont cherché des échantillons contradictoires discrets, c'est-à-dire trouver plusieurs « vulnérabilités » (points) du système, tandis que cette recherche a cherché des variétés contradictoires continues, c'est-à-dire, pour trouver la partie intégrante fragile du système. le réseau neuronal. Pièce "zone" (visage). De plus, cette étude introduit la connaissance du domaine de l'édition d'expressions et propose un nouveau paradigme basé sur l'instanciation de l'espace d'état d'expression. En échantillonnant en continu la variété contradictoire générée, nous pouvons obtenir des échantillons contradictoires hautement généralisables avec des changements d'expression continus. Comparé à des méthodes telles que le maquillage, l'éclairage et l'ajout de perturbations, l'espace d'état d'expressionest plus universel et naturel et n'est pas affecté par. genre ou éclairage. Le document de recherche a été accepté par le CVPR 2023.

Lien papier : https://arxiv.org/abs/2301.06083

Lien code https://github.com/tokaka22/GMAAIntroduction à la méthode

Dans la partie domaine cible, des travaux antérieurs ont consisté à concevoir des échantillons contradictoires pour une photo spécifique de l'identité cible A. Cependant, comme le montre la figure 2, lorsque l'échantillon contradictoire généré par cette méthode d'attaque est utilisé pour attaquer une autre photo de A, l'effet d'attaque sera considérablement réduit. Face à de telles attaques, changer régulièrement les photos de la base de reconnaissance faciale constitue naturellement une mesure de défense efficace. Cependant, le GMAA proposé dans cette étude s'entraîne non seulement sur un seul échantillon de l'identité cible, mais recherche également des échantillons contradictoires capables d'attaquer l'ensemble des états d'identité cible. De tels échantillons contradictoires hautement généralisés sont confrontés à la bibliothèque de reconnaissance faciale mise à jour. performance.Ces échantillons contradictoires plus puissants correspondent également aux zones les plus faibles du réseau neuronal et méritent une exploration approfondie. Dans le domaine contradictoire, des travaux antérieurs ont consisté à rechercher un ou plusieurs échantillons contradictoires discrets, ce qui équivaut à trouver un ou plusieurs "points" où le réseau neuronal est vulnérable dans un espace de grande dimension, et cette étude estime que , le réseau neuronal peut être fragile sur l'ensemble du « visage », et les échantillons contradictoires sur ce « visage » doivent être « capturés d'un seul coup ». Par conséquent, cette recherche est consacrée à la recherche de variétés contradictoires dans un espace de grande dimension.

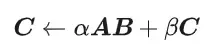

Pour résumer, GMAA est un nouveau paradigme d'attaque qui utilise

des variétés adverses pour attaquer l'ensemble d'étatsde l'identité cible. L'idée centrale de l'article est présentée dans la figure 1.

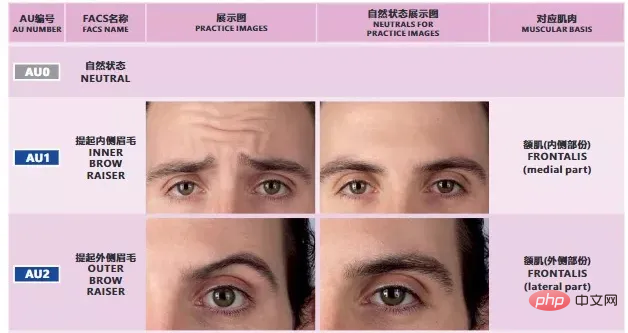

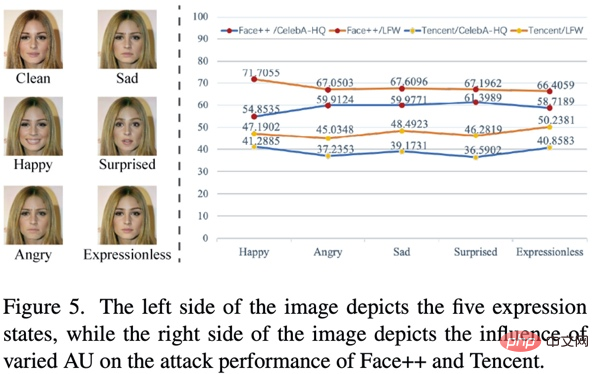

Plus précisément, cette recherche introduit la connaissance du domaine de l'édition d'expressions, du système de codage d'action faciale (FACS), et utilise l'espace d'état d'expression pour instancier le nouveau paradigme d'attaque proposé. FACS est un système de codage d'expression faciale qui divise le visage en différentes unités musculaires. Chaque élément du vecteur AU correspond à une unité musculaire. La taille de la valeur de l'élément vectoriel représente le degré d'activité musculaire de l'unité correspondante, codant ainsi l'état d'expression. . Par exemple, dans la figure ci-dessous, le premier élément AU1 du vecteur AU représente le degré de levée du sourcil interne.

De "Anatomie des expressions faciales"

Pour le domaine cible, cette recherche attaque des ensembles de cibles contenant plusieurs états d'expression, obtenant ainsi de meilleures attaques sur des photos cibles inconnues. Performances pour l'adversaire ; domaine, cette étude établit une variété contradictoire qui correspond à l'espace AU un à un. Vous pouvez modifier la valeur AU, échantillonner des échantillons contradictoires sur la variété contradictoire et modifier continuellement la valeur AU pour générer des exemples contradictoires en constante évolution.

Il convient de noter que cette recherche utilise l'espace d'état d'expression pour instancier le paradigme d'attaque GMAA. En effet, les expressions sont l'état le plus courant dans les activités faciales humaines et l'espace d'état d'expression est relativement stable et ne sera pas affecté par la race ou le sexe (la lumière peut changer la couleur de la peau et le maquillage peut affecter le sexe). En fait, tant que d’autres espaces d’états appropriés peuvent être trouvés, ce paradigme d’attaque peut être généralisé et appliqué à d’autres tâches d’attaque contradictoires dans la nature. Résultats du modèle

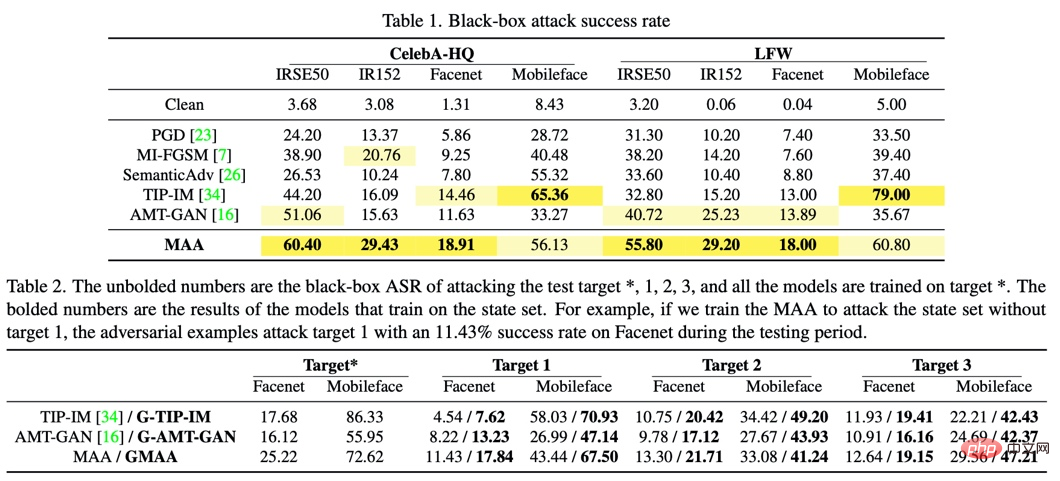

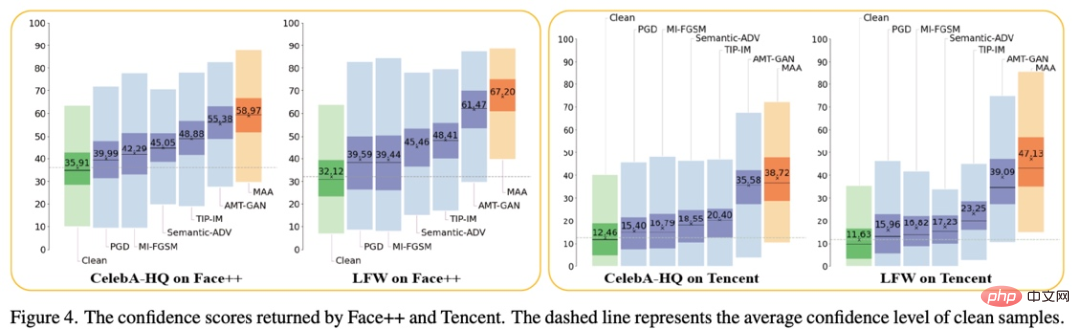

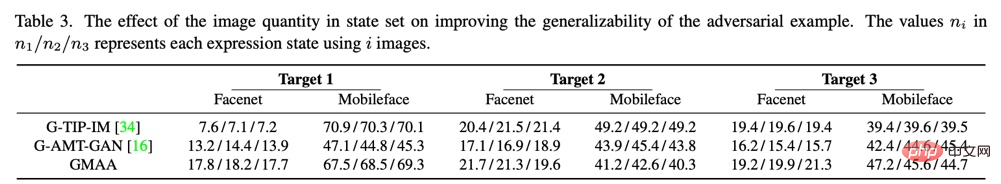

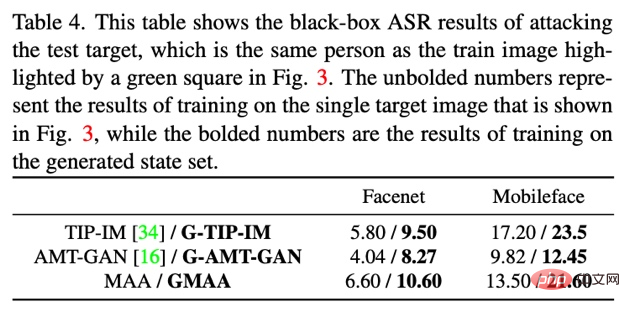

L'animation ci-dessous montre les résultats visuels de l'étude. Chaque image de l'animation est un échantillon contradictoire échantillonné sur le collecteur contradictoire. En échantillonnage continu, une série d'échantillons contradictoires (côté gauche) avec des expressions en constante évolution peut être obtenue. . (À droite) Similitude sous le système de reconnaissance faciale Face++.Dans le tableau 1, l'étude répertorie les taux de réussite des attaques par boîte noire de 4 modèles de reconnaissance faciale sur deux ensembles de données. Parmi eux, MAA est une version abrégée de GMAA et MAA n'utilise que des attaques ponctuelles dans le domaine accusatoire. Le modèle est étendu à de multiples attaques, et le domaine cible est toujours attaqué sur une seule photo cible. L'ensemble d'états de la cible d'attaque est un paramètre expérimental courant. L'article ajoute ce paramètre aux trois méthodes incluant MAA dans le tableau 2 (la partie en gras dans le tableau est le résultat de l'ajout de ce paramètre, dans le tableau 2 (A « G »). est ajouté au nom de la méthode pour la distinguer), ce qui prouve que l'expansion du domaine cible peut améliorer la généralisation des échantillons contradictoires.

Bien sûr, tous les ensembles de données ne contiennent pas d'images de différents états d'une identité. Comment étendre le domaine cible dans ce cas ? Cette recherche fournit également une solution réalisable, qui consiste à utiliser des vecteurs AU et des modèles d'édition d'expression pour générer des ensembles d'états cibles. L'article présente également les résultats de l'attaque de l'ensemble d'états cibles synthétisés, et on peut constater que les performances de généralisation ont également été. amélioré.

Méthode de principe

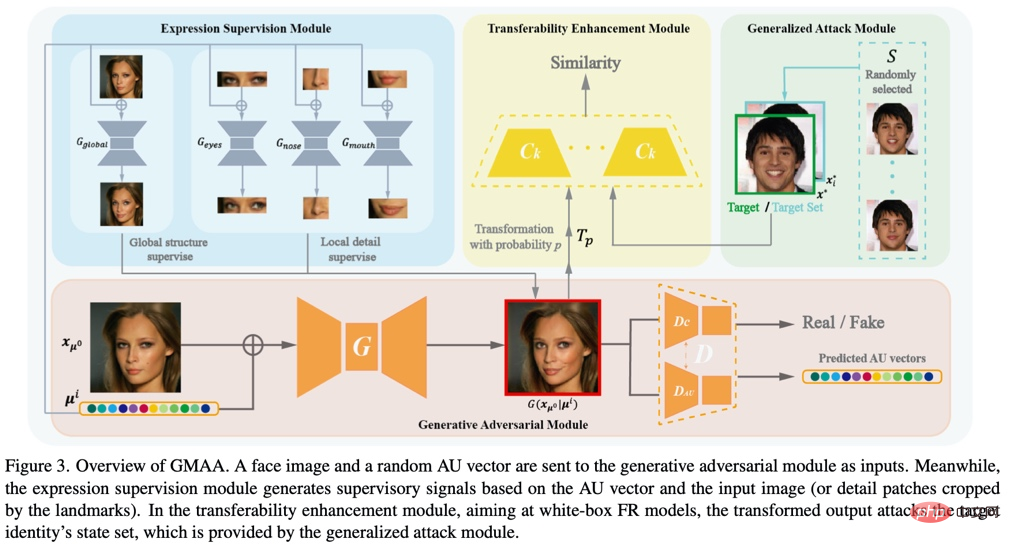

L'épine dorsale du modèle comprend un module de génération basé sur WGAN-GP, un module de supervision d'expression, un module d'amélioration de la transférabilité et un module d'attaque généralisée. Parmi eux, le module d'attaque généralisée implémente la fonction d'attaque des ensembles d'états cibles, et le module d'amélioration de la transférabilité provient de travaux antérieurs. Pour une comparaison équitable, ce module est ajouté à toutes les lignes de base. Le module de supervision d'expression est composé de 4 éditeurs d'expression bien formés et réalise la transformation d'expression d'échantillons contradictoires grâce à la supervision de la structure globale et à la supervision des détails locaux.

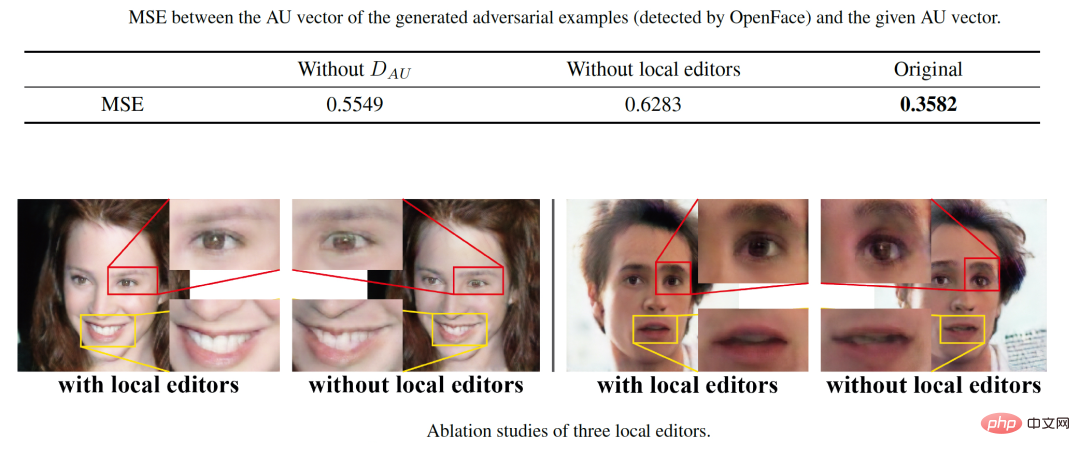

Pour le module de supervision d'expression, les expériences d'ablation correspondantes sont données dans les supports de l'article, qui vérifient que la supervision locale des détails peut réduire les artefacts et le flou des images générées, améliorer efficacement la qualité visuelle des échantillons contradictoires , et en même temps, il peut améliorer la précision de la synthèse d'expression des échantillons contradictoires.

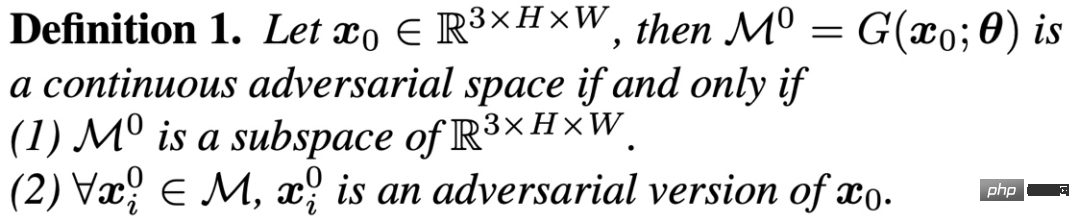

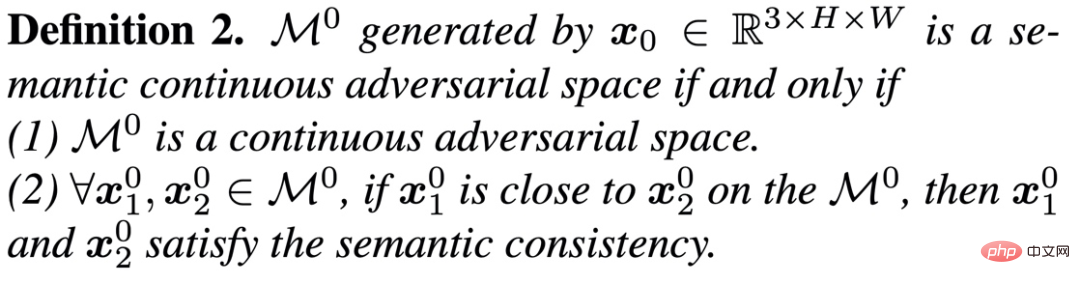

De plus, l'article définit les concepts de variétés contradictoires continues et de variétés contradictoires continues sémantiques, et prouve en détail que la variété contradictoire générée par est homéomorphe à l'espace vectoriel AU.

Résumé

En résumé, cette recherche propose un nouveau paradigme d'attaque appelé GMAA, tandis que étend le domaine cible et le domaine de contre-mesure, améliorant les performances d'attaque. Pour le domaine cible, GMAA améliore la capacité de généralisation à l'identité cible en attaquant un ensemble d'états au lieu d'une seule image. De plus, GMAA étend le domaine contradictoire de points discrets à des variétés contradictoires sémantiquement continues (« point à surface ») . Cette étude instancie le paradigme d'attaque GMAA en introduisant la connaissance du domaine de l'édition d'expression. De nombreuses expériences comparatives prouvent que le GMAA a de meilleures performances d'attaque et une qualité visuelle plus naturelle que les autres modèles concurrents.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

La multiplication matricielle universelle de CUDA : de l'entrée à la maîtrise !

Mar 25, 2024 pm 12:30 PM

La multiplication matricielle universelle de CUDA : de l'entrée à la maîtrise !

Mar 25, 2024 pm 12:30 PM

La multiplication matricielle générale (GEMM) est un élément essentiel de nombreuses applications et algorithmes, et constitue également l'un des indicateurs importants pour évaluer les performances du matériel informatique. Une recherche approfondie et l'optimisation de la mise en œuvre de GEMM peuvent nous aider à mieux comprendre le calcul haute performance et la relation entre les systèmes logiciels et matériels. En informatique, une optimisation efficace de GEMM peut augmenter la vitesse de calcul et économiser des ressources, ce qui est crucial pour améliorer les performances globales d’un système informatique. Une compréhension approfondie du principe de fonctionnement et de la méthode d'optimisation de GEMM nous aidera à mieux utiliser le potentiel du matériel informatique moderne et à fournir des solutions plus efficaces pour diverses tâches informatiques complexes. En optimisant les performances de GEMM

Le système de conduite intelligent Qiankun ADS3.0 de Huawei sera lancé en août et sera lancé pour la première fois sur Xiangjie S9

Jul 30, 2024 pm 02:17 PM

Le système de conduite intelligent Qiankun ADS3.0 de Huawei sera lancé en août et sera lancé pour la première fois sur Xiangjie S9

Jul 30, 2024 pm 02:17 PM

Le 29 juillet, lors de la cérémonie de lancement de la 400 000e nouvelle voiture d'AITO Wenjie, Yu Chengdong, directeur général de Huawei, président de Terminal BG et président de la BU Smart Car Solutions, a assisté et prononcé un discours et a annoncé que les modèles de la série Wenjie seraient sera lancé cette année En août, la version Huawei Qiankun ADS 3.0 a été lancée et il est prévu de pousser successivement les mises à niveau d'août à septembre. Le Xiangjie S9, qui sortira le 6 août, lancera le système de conduite intelligent ADS3.0 de Huawei. Avec l'aide du lidar, la version Huawei Qiankun ADS3.0 améliorera considérablement ses capacités de conduite intelligente, disposera de capacités intégrées de bout en bout et adoptera une nouvelle architecture de bout en bout de GOD (identification générale des obstacles)/PDP (prédictive prise de décision et contrôle), fournissant la fonction NCA de conduite intelligente d'une place de stationnement à l'autre et mettant à niveau CAS3.0

Toujours nouveau ! Mises à niveau de la série Huawei Mate60 vers HarmonyOS 4.2 : amélioration du cloud AI, le dialecte Xiaoyi est si facile à utiliser

Jun 02, 2024 pm 02:58 PM

Toujours nouveau ! Mises à niveau de la série Huawei Mate60 vers HarmonyOS 4.2 : amélioration du cloud AI, le dialecte Xiaoyi est si facile à utiliser

Jun 02, 2024 pm 02:58 PM

Le 11 avril, Huawei a officiellement annoncé pour la première fois le plan de mise à niveau de 100 machines HarmonyOS 4.2. Cette fois, plus de 180 appareils participeront à la mise à niveau, couvrant les téléphones mobiles, les tablettes, les montres, les écouteurs, les écrans intelligents et d'autres appareils. Au cours du mois dernier, avec la progression constante du plan de mise à niveau de 100 machines HarmonyOS4.2, de nombreux modèles populaires, notamment Huawei Pocket2, la série Huawei MateX5, la série nova12, la série Huawei Pura, etc., ont également commencé à être mis à niveau et à s'adapter, ce qui signifie qu'il y aura davantage d'utilisateurs de modèles Huawei pourront profiter de l'expérience commune et souvent nouvelle apportée par HarmonyOS. À en juger par les commentaires des utilisateurs, l'expérience des modèles de la série Huawei Mate60 s'est améliorée à tous égards après la mise à niveau d'HarmonyOS4.2. Surtout Huawei M

Quelle version du système Apple 16 est la meilleure ?

Mar 08, 2024 pm 05:16 PM

Quelle version du système Apple 16 est la meilleure ?

Mar 08, 2024 pm 05:16 PM

La meilleure version du système Apple 16 est iOS16.1.4. La meilleure version du système iOS16 peut varier d'une personne à l'autre. Les ajouts et améliorations de l'expérience d'utilisation quotidienne ont également été salués par de nombreux utilisateurs. Quelle version du système Apple 16 est la meilleure ? Réponse : iOS16.1.4 La meilleure version du système iOS 16 peut varier d'une personne à l'autre. Selon les informations publiques, iOS16, lancé en 2022, est considéré comme une version très stable et performante, et les utilisateurs sont plutôt satisfaits de son expérience globale. De plus, l'ajout de nouvelles fonctionnalités et les améliorations de l'expérience d'utilisation quotidienne dans iOS16 ont également été bien accueillies par de nombreux utilisateurs. Surtout en termes de durée de vie de la batterie mise à jour, de performances du signal et de contrôle du chauffage, les retours des utilisateurs ont été relativement positifs. Cependant, compte tenu de l'iPhone14

Quels sont les systèmes d'exploitation informatiques ?

Jan 12, 2024 pm 03:12 PM

Quels sont les systèmes d'exploitation informatiques ?

Jan 12, 2024 pm 03:12 PM

Un système d'exploitation informatique est un système utilisé pour gérer du matériel informatique et des logiciels. C'est également un programme de système d'exploitation développé sur la base de tous les systèmes logiciels. Alors, quels sont les systèmes informatiques ? Ci-dessous, l'éditeur partagera avec vous ce que sont les systèmes d'exploitation informatiques. Le soi-disant système d'exploitation consiste à gérer le matériel informatique et les logiciels. Tous les logiciels sont développés sur la base des programmes du système d'exploitation. En fait, il existe de nombreux types de systèmes d’exploitation, notamment ceux à usage industriel, commercial et personnel, couvrant un large éventail d’applications. Ci-dessous, l'éditeur vous expliquera ce que sont les systèmes d'exploitation informatiques. Quels systèmes d'exploitation informatiques sont les systèmes Windows ? Le système Windows est un système d'exploitation développé par Microsoft Corporation des États-Unis. que le plus

Différences et similitudes des commandes cmd dans les systèmes Linux et Windows

Mar 15, 2024 am 08:12 AM

Différences et similitudes des commandes cmd dans les systèmes Linux et Windows

Mar 15, 2024 am 08:12 AM

Linux et Windows sont deux systèmes d'exploitation courants, représentant respectivement le système Linux open source et le système Windows commercial. Dans les deux systèmes d'exploitation, il existe une interface de ligne de commande permettant aux utilisateurs d'interagir avec le système d'exploitation. Sur les systèmes Linux, les utilisateurs utilisent la ligne de commande Shell, tandis que sur les systèmes Windows, les utilisateurs utilisent la ligne de commande cmd. La ligne de commande Shell dans le système Linux est un outil très puissant qui peut effectuer presque toutes les tâches de gestion du système.

Explication détaillée de la façon de modifier la date système dans la base de données Oracle

Mar 09, 2024 am 10:21 AM

Explication détaillée de la façon de modifier la date système dans la base de données Oracle

Mar 09, 2024 am 10:21 AM

Explication détaillée de la méthode de modification de la date système dans la base de données Oracle. Dans la base de données Oracle, la méthode de modification de la date système consiste principalement à modifier le paramètre NLS_DATE_FORMAT et à utiliser la fonction SYSDATE. Cet article présentera en détail ces deux méthodes et leurs exemples de code spécifiques pour aider les lecteurs à mieux comprendre et maîtriser l'opération de modification de la date système dans la base de données Oracle. 1. Modifier la méthode du paramètre NLS_DATE_FORMAT NLS_DATE_FORMAT correspond aux données Oracle

Comment désactiver la reconnaissance faciale sur le téléphone Apple_Comment désactiver la reconnaissance faciale sur les paramètres du téléphone Apple

Mar 23, 2024 pm 08:20 PM

Comment désactiver la reconnaissance faciale sur le téléphone Apple_Comment désactiver la reconnaissance faciale sur les paramètres du téléphone Apple

Mar 23, 2024 pm 08:20 PM

1. Nous pouvons demander à Siri avant d'aller nous coucher : à qui appartient ce téléphone ? Siri nous aidera automatiquement à désactiver la reconnaissance faciale. 2. Si vous ne souhaitez pas le désactiver, vous pouvez ouvrir Face ID et choisir d'activer [Exiger le regard pour activer Face ID]. De cette façon, l'écran de verrouillage ne peut être ouvert que lorsque nous regardons.