Périphériques technologiques

Périphériques technologiques

IA

IA

Les outils d'IA deviennent-ils une denrée prisée par les cybercriminels ? Une étude révèle que les pirates russes contournent les restrictions d'OpenAI pour accéder à ChatGPT

Les outils d'IA deviennent-ils une denrée prisée par les cybercriminels ? Une étude révèle que les pirates russes contournent les restrictions d'OpenAI pour accéder à ChatGPT

Les outils d'IA deviennent-ils une denrée prisée par les cybercriminels ? Une étude révèle que les pirates russes contournent les restrictions d'OpenAI pour accéder à ChatGPT

Selon les médias du secteur, OpenAI a restreint l'application de ChatGPT, un puissant chatbot, dans certains pays et régions, en raison de craintes qu'il puisse être utilisé à des fins criminelles. Cependant, l'étude a révélé que certains cybercriminels russes ont tenté de trouver de nouveaux moyens de contourner les restrictions existantes afin d'adopter ChatGPT, et ont découvert des cas tels que le contournement des restrictions relatives à l'IP, aux cartes de paiement et aux numéros de téléphone.

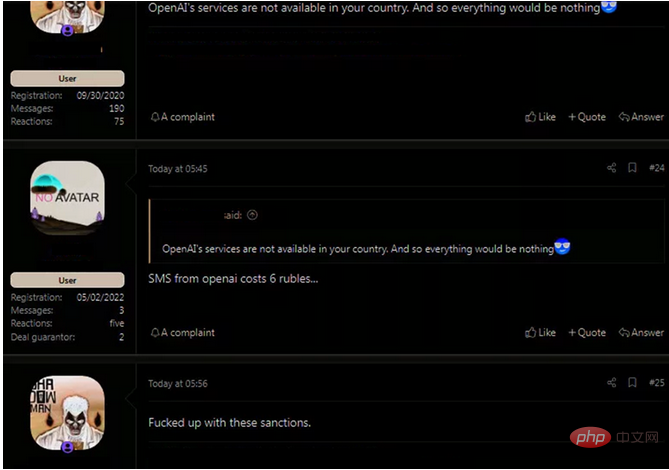

Des chercheurs ont trouvé sur un forum de hackers des preuves selon lesquelles des pirates russes tentaient de contourner les restrictions pour accéder à ChatGPT

Depuis son lancement en novembre 2022, ChatGPT est devenu un outil de flux de travail important pour les développeurs, les écrivains et les étudiants, mais il est également devenu une arme puissante qui peut être exploitée par les cybercriminels, il est prouvé que les pirates l'utilisent pour écrire du code malveillant et améliorer les e-mails de phishing.

ChatGPT peut être utilisé à des fins malveillantes, ce qui signifie qu'OpenAI doit limiter la manière dont l'outil est déployé, car les pirates utilisant ChatGPT peuvent mener des attaques malveillantes plus rapidement. OpenAI utilise des mesures de blocage de géolocalisation pour empêcher les utilisateurs russes d'accéder au système.

Cependant, les chercheurs de Check Point Software ont découvert plusieurs cas de pirates informatiques russes discutant sur des forums de piratage clandestins de la manière de contourner ces restrictions. Par exemple, un groupe de hackers russes a posé une question sur le forum : s'ils ne peuvent pas accéder normalement à ChatGPT, comment peuvent-ils utiliser une carte de paiement volée pour payer un compte OpenAI et utiliser l'API pour accéder au système ? Le système est actuellement en version préliminaire gratuite, tandis que l'API inclut la génération de texte et de code à l'aide de jetons pour le paiement pendant les sessions.

Sergey Shykevich, responsable du département de renseignement sur les menaces de Check Point, a déclaré que contourner les restrictions d'OpenAI n'est pas particulièrement difficile : « Nous voyons maintenant certains pirates en Russie discuter et examiner comment contourner les barrières géographiques et utiliser ChatGPT à des fins malveillantes. Nous pensons que ces pirates tentent probablement de tester et d'adopter ChatGPT dans leurs activités cybercriminelles. Les cybercriminels s'intéressent de plus en plus à ChatGPT car la technologie d'intelligence artificielle qui la sous-tend peut rendre leurs cyberattaques plus efficaces »

Ces forums de piratage clandestins fournissent également des informations russes. des didacticiels linguistiques sur les services de messagerie texte en ligne semi-légitimes et comment les utiliser pour s'inscrire à ChatGPT, donnant l'impression que ChatGPT est utilisé dans d'autres pays qui ne sont pas bloqués.

Les hackers apprennent sur ces forums qu'il leur suffit de payer 2 centimes pour un numéro virtuel et d'utiliser ensuite ce numéro pour obtenir des codes d'OpenAI. Ces numéros de téléphone temporaires peuvent provenir de n'importe où dans le monde et de nouveaux numéros peuvent être générés selon les besoins.

Utilisation malveillante d'Infostealer et de ChatGPT

Des enquêtes antérieures ont révélé des exemples de cybercriminels publiant sur ces forums de piratage comment exploiter ChatGPT pour des activités illégales. Cela inclut la création d’un Infostealer très simple. À mesure que les outils d’intelligence artificielle seront de plus en plus utilisés, ces infostealers deviendront plus avancés.

Infostealer est un exemple de l'adoption de ces « outils simples » et est apparu sur un forum de hackers dans un article intitulé « ChatGPT – Les avantages des logiciels malveillants ». L'auteur du message note que les pirates peuvent utiliser ChatGPT pour recréer le malware en alimentant des descriptions et des rapports dans un outil d'intelligence artificielle, puis partager du code de vol basé sur Python qui recherche les types de fichiers courants, les copie dans des dossiers de fichiers aléatoires et les télécharge. vers un serveur FTP codé en dur.

Shykevitch a dit. "Les cybercriminels ont trouvé ChatGPT attrayant. Ces dernières semaines, nous avons découvert des preuves que les pirates ont commencé à utiliser ChatGPT pour écrire du code malveillant. ChatGPT a le potentiel de fournir un bon point de départ aux pirates et d'accélérer la progression des cyberattaques. Comme ChatGPT peut être utilisé Tout comme il aide les développeurs à écrire du code, il peut également être utilisé à des fins malveillantes »

OpenAI a déclaré avoir pris des mesures pour limiter l'utilisation de ChatGPT, notamment en limitant les types de requêtes qui peuvent être faites, mais certaines requêtes peuvent être utilisées. être manqué. Il existe également des preuves que ses astuces sont utilisées pour « usurper » ChatGPT, en fournissant des exemples de code potentiellement dangereux sous couvert de recherche ou comme exemples fictifs.

ChatGPT et désinformation potentielle

Pendant ce temps, OpenAI travaille avec le Centre pour la sécurité et les technologies émergentes de l'Université de Georgetown et l'Observatoire Internet de Stanford pour étudier comment de grands modèles de langage (tels que GPT-3, la base de ChatGPT) pourraient être utilisé Moyens de diffuser de fausses informations.

Ce modèle peut être utilisé pour réduire le coût d'exploitation des opérations d'influence, en les gardant sous le contrôle de nouveaux types de cybercriminels, alors qu'auparavant seuls les grands acteurs avaient accès à ce type de contenu. De même, les recruteurs capables d’automatiser la production de textes peuvent bénéficier de nouveaux avantages concurrentiels.

L'utilisation de ChatGPT par les pirates peut également conduire à des comportements différents, augmenter l'ampleur des cyberattaques et permettre la création de contenu plus personnalisé et ciblé par rapport à la création manuelle. En fin de compte, ils ont constaté que les outils de génération de texte étaient capables de générer des messages plus percutants et plus convaincants, par rapport à la plupart des documents de propagande générés par l'homme, que les pirates informatiques pouvaient ne pas avoir la connaissance requise de la langue ou de la culture de leurs cibles.

Les chercheurs d'OpenAI déclarent : « Notre jugement fondamental est que les modèles de langage sont utiles pour les évangélistes de marque et peuvent transformer les opérations d'influence en ligne. Même les modèles les plus avancés sont cryptés ou via des interfaces de programmation d'applications (API), les défenseurs peuvent également être tentés de le faire. adopter des alternatives open source. »

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Géospatial de Laravel: optimisation des cartes interactives et de grandes quantités de données

Apr 08, 2025 pm 12:24 PM

Géospatial de Laravel: optimisation des cartes interactives et de grandes quantités de données

Apr 08, 2025 pm 12:24 PM

Traiter efficacement 7 millions d'enregistrements et créer des cartes interactives avec la technologie géospatiale. Cet article explore comment traiter efficacement plus de 7 millions d'enregistrements en utilisant Laravel et MySQL et les convertir en visualisations de cartes interactives. Exigences initiales du projet de défi: extraire des informations précieuses en utilisant 7 millions d'enregistrements dans la base de données MySQL. Beaucoup de gens considèrent d'abord les langages de programmation, mais ignorent la base de données elle-même: peut-il répondre aux besoins? La migration des données ou l'ajustement structurel est-il requis? MySQL peut-il résister à une charge de données aussi importante? Analyse préliminaire: les filtres et les propriétés clés doivent être identifiés. Après analyse, il a été constaté que seuls quelques attributs étaient liés à la solution. Nous avons vérifié la faisabilité du filtre et établi certaines restrictions pour optimiser la recherche. Recherche de cartes basée sur la ville

Comment définir le délai de Vue Axios

Apr 07, 2025 pm 10:03 PM

Comment définir le délai de Vue Axios

Apr 07, 2025 pm 10:03 PM

Afin de définir le délai d'expiration de Vue Axios, nous pouvons créer une instance AxiOS et spécifier l'option Timeout: dans les paramètres globaux: vue.prototype. $ Axios = axios.create ({timeout: 5000}); Dans une seule demande: ce. $ axios.get ('/ api / utilisateurs', {timeout: 10000}).

Comment résoudre MySQL ne peut pas être démarré

Apr 08, 2025 pm 02:21 PM

Comment résoudre MySQL ne peut pas être démarré

Apr 08, 2025 pm 02:21 PM

Il existe de nombreuses raisons pour lesquelles la startup MySQL échoue, et elle peut être diagnostiquée en vérifiant le journal des erreurs. Les causes courantes incluent les conflits de port (vérifier l'occupation du port et la configuration de modification), les problèmes d'autorisation (vérifier le service exécutant les autorisations des utilisateurs), les erreurs de fichier de configuration (vérifier les paramètres des paramètres), la corruption du répertoire de données (restaurer les données ou reconstruire l'espace de la table), les problèmes d'espace de la table InNODB (vérifier les fichiers IBDATA1), la défaillance du chargement du plug-in (vérification du journal des erreurs). Lors de la résolution de problèmes, vous devez les analyser en fonction du journal d'erreur, trouver la cause profonde du problème et développer l'habitude de sauvegarder régulièrement les données pour prévenir et résoudre des problèmes.

Comment utiliser MySQL après l'installation

Apr 08, 2025 am 11:48 AM

Comment utiliser MySQL après l'installation

Apr 08, 2025 am 11:48 AM

L'article présente le fonctionnement de la base de données MySQL. Tout d'abord, vous devez installer un client MySQL, tel que MySQLWorkBench ou le client de ligne de commande. 1. Utilisez la commande MySQL-UROot-P pour vous connecter au serveur et connecter avec le mot de passe du compte racine; 2. Utilisez Createdatabase pour créer une base de données et utilisez Sélectionner une base de données; 3. Utilisez CreateTable pour créer une table, définissez des champs et des types de données; 4. Utilisez InsertInto pour insérer des données, remettre en question les données, mettre à jour les données par mise à jour et supprimer les données par Supprimer. Ce n'est qu'en maîtrisant ces étapes, en apprenant à faire face à des problèmes courants et à l'optimisation des performances de la base de données que vous pouvez utiliser efficacement MySQL.

Les ingénieurs de backend senior à distance (plates-formes) ont besoin de cercles

Apr 08, 2025 pm 12:27 PM

Les ingénieurs de backend senior à distance (plates-formes) ont besoin de cercles

Apr 08, 2025 pm 12:27 PM

Ingénieur backend à distance Emploi Vacant Société: Emplacement du cercle: Bureau à distance Type d'emploi: Salaire à temps plein: 130 000 $ - 140 000 $ Description du poste Participez à la recherche et au développement des applications mobiles Circle et des fonctionnalités publiques liées à l'API couvrant l'intégralité du cycle de vie de développement logiciel. Les principales responsabilités complètent indépendamment les travaux de développement basés sur RubyOnRails et collaborent avec l'équipe frontale React / Redux / Relay. Créez les fonctionnalités de base et les améliorations des applications Web et travaillez en étroite collaboration avec les concepteurs et le leadership tout au long du processus de conception fonctionnelle. Promouvoir les processus de développement positifs et hiérarchiser la vitesse d'itération. Nécessite plus de 6 ans de backend d'applications Web complexe

Mysql peut-il renvoyer JSON

Apr 08, 2025 pm 03:09 PM

Mysql peut-il renvoyer JSON

Apr 08, 2025 pm 03:09 PM

MySQL peut renvoyer les données JSON. La fonction JSON_Extract extrait les valeurs de champ. Pour les requêtes complexes, envisagez d'utiliser la clause pour filtrer les données JSON, mais faites attention à son impact sur les performances. Le support de MySQL pour JSON augmente constamment, et il est recommandé de faire attention aux dernières versions et fonctionnalités.

La clé principale de MySQL peut être nul

Apr 08, 2025 pm 03:03 PM

La clé principale de MySQL peut être nul

Apr 08, 2025 pm 03:03 PM

La clé primaire MySQL ne peut pas être vide car la clé principale est un attribut de clé qui identifie de manière unique chaque ligne dans la base de données. Si la clé primaire peut être vide, l'enregistrement ne peut pas être identifié de manière unique, ce qui entraînera une confusion des données. Lorsque vous utilisez des colonnes entières ou des UUIdes auto-incrémentales comme clés principales, vous devez considérer des facteurs tels que l'efficacité et l'occupation de l'espace et choisir une solution appropriée.

Comprendre les propriétés acides: les piliers d'une base de données fiable

Apr 08, 2025 pm 06:33 PM

Comprendre les propriétés acides: les piliers d'une base de données fiable

Apr 08, 2025 pm 06:33 PM

Une explication détaillée des attributs d'acide de base de données Les attributs acides sont un ensemble de règles pour garantir la fiabilité et la cohérence des transactions de base de données. Ils définissent comment les systèmes de bases de données gérent les transactions et garantissent l'intégrité et la précision des données même en cas de plantages système, d'interruptions d'alimentation ou de plusieurs utilisateurs d'accès simultanément. Présentation de l'attribut acide Atomicité: une transaction est considérée comme une unité indivisible. Toute pièce échoue, la transaction entière est reculée et la base de données ne conserve aucune modification. Par exemple, si un transfert bancaire est déduit d'un compte mais pas augmenté à un autre, toute l'opération est révoquée. BeginTransaction; UpdateAccountSsetBalance = Balance-100Wh