Périphériques technologiques

Périphériques technologiques

IA

IA

Trois façons dont l'intelligence artificielle pose de graves menaces à la cybersécurité

Trois façons dont l'intelligence artificielle pose de graves menaces à la cybersécurité

Trois façons dont l'intelligence artificielle pose de graves menaces à la cybersécurité

La technologie de l'intelligence artificielle entraîne d'énormes changements dans la technologie numérique. De nombreux développements apportés par l’intelligence artificielle sont bénéfiques.

Cependant, l’intelligence artificielle apporte également de fausses propositions. L’un des principaux problèmes posés par l’intelligence artificielle est la menace croissante qui pèse sur la cybersécurité. De plus en plus, les pirates informatiques trouvent des moyens innovants d’utiliser l’intelligence artificielle comme arme pour commettre des cybercrimes.

À mesure que ces menaces s’aggravent, les entreprises et les experts en cybersécurité sur lesquels elles s’appuient doivent être conscients de la menace que représente l’IA entre les mains des pirates informatiques et trouver des moyens d’exploiter l’IA pour renforcer leurs propres défenses.

Quel est le moyen le plus important pour les pirates d'utiliser l'intelligence artificielle pour attaquer leurs cibles ?

En tant qu'entreprise avec une forte influence sur les réseaux, elle est tenue de faire de son mieux pour garantir que son site Web et son système restent aussi sécurisés que possible. La plus grande préoccupation des entreprises est d’être attaquée par des cybercriminels et de laisser les données commerciales et clients tomber entre de mauvaises mains. Pour éviter que cela ne se produise, il est important d’être conscient de toutes les menaces actuelles en matière de sécurité numérique.

Malheureusement, la technologie de l’intelligence artificielle ne fera qu’aggraver les menaces de cybersécurité. Les experts du secteur affirment que la technologie de l’intelligence artificielle est utilisée à la fois par les experts en cybersécurité et par les pirates informatiques. Cependant, ce sont les cybercriminels qui semblent bénéficier le plus de l’IA, ce qui signifie que les experts en cybersécurité devront être plus diligents et engagés dans l’innovation pour utiliser l’IA efficacement.

Dans cet esprit, voici un aperçu des trois principales menaces numériques qui s'aggravent en raison de l'adoption de la technologie de l'IA, et comment les prévenir :

(1) Attaques de ransomware

Selon Forbes, les logiciels de ransomware sont l'une des principales cybermenaces qui menacent actuellement les petites et moyennes entreprises. Comme son nom l'indique, les pirates informatiques s'introduisent dans le réseau d'une entreprise et exigent ensuite une rançon pour récupérer leurs données. Étant donné que la plupart des attaques de ransomware commencent par l'infection d'un ordinateur par un logiciel malveillant, souvent via un e-mail de phishing, il est important d'éduquer les employés sur la manière d'identifier et de supprimer ces e-mails. De plus, il est utile de sauvegarder régulièrement vos données ; de cette façon, en cas de violation, l'entreprise peut récupérer les données rapidement et avec un temps d'arrêt minimal.

L'expert du secteur Kyle Alspach a écrit un article en mai de cette année sur la menace posée par les attaques de ransomwares basées sur l'IA. Mikko Hyppönen, expert renommé en cybersécurité, a noté que ces attaques de ransomware deviendront plus terrifiantes à mesure que les pirates informatiques deviendront plus habiles à utiliser la technologie de l'intelligence artificielle pour automatiser bon nombre de leurs stratégies.

(2) Faibles mesures de cybersécurité

Une autre raison pour laquelle les cybercriminels accèdent aux sites Web ou aux systèmes d'entreprise est que la cybersécurité de ces entreprises et de leurs employés est médiocre. La cybersécurité concerne la manière dont les équipes d'une organisation utilisent la technologie et le degré de prudence ou d'insouciance des personnes dans la protection des données sensibles. Parmi les exemples de mesures de cybersécurité faibles figurent le fait de ne pas utiliser l’authentification à deux facteurs pour se connecter aux comptes de l’entreprise, d’écrire les mots de passe sur des pense-bêtes, d’utiliser des réseaux Wi-Fi non protégés et de travailler à partir d’appareils personnels.

À mesure que de plus en plus de pirates informatiques utilisent l’intelligence artificielle pour identifier les cibles faibles, cela deviendra également une menace plus grande. Les pirates tentent souvent de cibler les cibles dont la sécurité est la plus faible, ils utilisent donc l'intelligence artificielle pour automatiser le processus de recherche de victimes potentielles.

Pour contribuer à améliorer la posture de cybersécurité, commencez par exiger une authentification à deux facteurs, en utilisant un gestionnaire de mots de passe et en demandant aux employés de ne pas utiliser d'appareils personnels au travail. De plus, pour garantir que les pirates informatiques ne puissent pas accéder aux informations disponibles, il est important de garantir que les certificats SSL de votre entreprise sont mis à jour. Fondamentalement, lorsque vous achetez un certificat SSL, cela garantit que les données envoyées entre le client et le site Web de l'entreprise ne pourront pas être lues par des pirates informatiques. Pour rendre le processus de surveillance des certificats de sécurité aussi simple que possible, vous souhaiterez peut-être passer par un programme de gestion de certificats SSL développé par des sociétés comme Sectigo. En plus des autorités de certification SSL, il fournit d'autres solutions de sécurité numérique innovantes, notamment des services de gestion PKI, de PKI privée et de CA privée.

(3) Credential Stuffing

Le « Credential Stuffing » consiste pour les cybercriminels à utiliser des identifiants volés à une entreprise pour accéder à une autre. Les pirates obtiennent généralement ces données en les piratant ou en les achetant sur le dark web.

Ils peuvent utiliser l’intelligence artificielle pour aggraver ces cyberattaques. Les outils d’apprentissage automatique les aident à établir des liens entre différentes entreprises afin de pouvoir utiliser le credential stuffing plus efficacement.

Malheureusement, ce type de cyberattaque est de plus en plus courant et plus difficile à suivre, principalement parce que les cybercriminels ont obtenu une liste de noms d'utilisateur et de mots de passe valides, et utilisent ensuite ces informations d'identification pour se connecter au site Web de la victime. Heureusement, la fraude aux informations d'identification peut être évitée en veillant à ce que les employés n'utilisent pas les mêmes mots de passe sur différents sites Web. Exiger une authentification multifacteur permet également d’empêcher le credential stuffing.

À l’heure où les pirates informatiques utilisent de plus en plus effrontément l’intelligence artificielle, être proactif peut aider à prévenir les menaces numériques

Les pirates informatiques sont toujours à la recherche de nouveaux moyens d'accéder aux données sensibles. La technologie de l’intelligence artificielle rend ces criminels encore plus terrifiants. La bonne nouvelle est que l’intelligence artificielle devenant une menace plus grande que jamais, les professionnels de la cybersécurité peuvent prendre davantage de précautions pour renforcer leurs défenses de sécurité. Des experts avisés en cybersécurité trouveront également des moyens d’utiliser la technologie de l’IA pour lutter contre les pirates informatiques.

Comprendre les dernières tactiques des pirates informatiques, puis adopter une approche proactive peut empêcher les failles de sécurité d'affecter votre site Web. En éduquant vos équipes pour éviter les escroqueries par phishing, en développant une authentification à deux facteurs, en utilisant des certificats SSL et des procédures de gestion PKI, et en employant des mesures de cybersécurité solides, les entreprises feront de grands progrès dans l'amélioration de leur sécurité numérique.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Bytedance Cutting lance le super abonnement SVIP : 499 yuans pour un abonnement annuel continu, offrant une variété de fonctions d'IA

Jun 28, 2024 am 03:51 AM

Bytedance Cutting lance le super abonnement SVIP : 499 yuans pour un abonnement annuel continu, offrant une variété de fonctions d'IA

Jun 28, 2024 am 03:51 AM

Ce site a rapporté le 27 juin que Jianying est un logiciel de montage vidéo développé par FaceMeng Technology, une filiale de ByteDance. Il s'appuie sur la plateforme Douyin et produit essentiellement du contenu vidéo court pour les utilisateurs de la plateforme. Il est compatible avec iOS, Android et. Windows, MacOS et autres systèmes d'exploitation. Jianying a officiellement annoncé la mise à niveau de son système d'adhésion et a lancé un nouveau SVIP, qui comprend une variété de technologies noires d'IA, telles que la traduction intelligente, la mise en évidence intelligente, l'emballage intelligent, la synthèse humaine numérique, etc. En termes de prix, les frais mensuels pour le clipping SVIP sont de 79 yuans, les frais annuels sont de 599 yuans (attention sur ce site : équivalent à 49,9 yuans par mois), l'abonnement mensuel continu est de 59 yuans par mois et l'abonnement annuel continu est de 59 yuans par mois. est de 499 yuans par an (équivalent à 41,6 yuans par mois) . En outre, le responsable de Cut a également déclaré que afin d'améliorer l'expérience utilisateur, ceux qui se sont abonnés au VIP d'origine

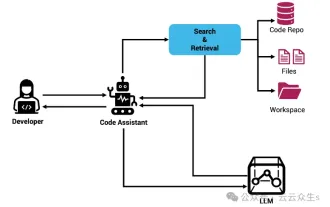

Assistant de codage d'IA augmenté par le contexte utilisant Rag et Sem-Rag

Jun 10, 2024 am 11:08 AM

Assistant de codage d'IA augmenté par le contexte utilisant Rag et Sem-Rag

Jun 10, 2024 am 11:08 AM

Améliorez la productivité, l’efficacité et la précision des développeurs en intégrant une génération et une mémoire sémantique améliorées par la récupération dans les assistants de codage IA. Traduit de EnhancingAICodingAssistantswithContextUsingRAGandSEM-RAG, auteur JanakiramMSV. Bien que les assistants de programmation d'IA de base soient naturellement utiles, ils ne parviennent souvent pas à fournir les suggestions de code les plus pertinentes et les plus correctes, car ils s'appuient sur une compréhension générale du langage logiciel et des modèles d'écriture de logiciels les plus courants. Le code généré par ces assistants de codage est adapté à la résolution des problèmes qu’ils sont chargés de résoudre, mais n’est souvent pas conforme aux normes, conventions et styles de codage des équipes individuelles. Cela aboutit souvent à des suggestions qui doivent être modifiées ou affinées pour que le code soit accepté dans l'application.

Le réglage fin peut-il vraiment permettre au LLM d'apprendre de nouvelles choses : l'introduction de nouvelles connaissances peut amener le modèle à produire davantage d'hallucinations

Jun 11, 2024 pm 03:57 PM

Le réglage fin peut-il vraiment permettre au LLM d'apprendre de nouvelles choses : l'introduction de nouvelles connaissances peut amener le modèle à produire davantage d'hallucinations

Jun 11, 2024 pm 03:57 PM

Les grands modèles linguistiques (LLM) sont formés sur d'énormes bases de données textuelles, où ils acquièrent de grandes quantités de connaissances du monde réel. Ces connaissances sont intégrées à leurs paramètres et peuvent ensuite être utilisées en cas de besoin. La connaissance de ces modèles est « réifiée » en fin de formation. À la fin de la pré-formation, le modèle arrête effectivement d’apprendre. Alignez ou affinez le modèle pour apprendre à exploiter ces connaissances et répondre plus naturellement aux questions des utilisateurs. Mais parfois, la connaissance du modèle ne suffit pas, et bien que le modèle puisse accéder à du contenu externe via RAG, il est considéré comme bénéfique de l'adapter à de nouveaux domaines grâce à un réglage fin. Ce réglage fin est effectué à l'aide de la contribution d'annotateurs humains ou d'autres créations LLM, où le modèle rencontre des connaissances supplémentaires du monde réel et les intègre.

Sept questions d'entretien technique Cool GenAI et LLM

Jun 07, 2024 am 10:06 AM

Sept questions d'entretien technique Cool GenAI et LLM

Jun 07, 2024 am 10:06 AM

Pour en savoir plus sur l'AIGC, veuillez visiter : 51CTOAI.x Community https://www.51cto.com/aigc/Translator|Jingyan Reviewer|Chonglou est différent de la banque de questions traditionnelle que l'on peut voir partout sur Internet. nécessite de sortir des sentiers battus. Les grands modèles linguistiques (LLM) sont de plus en plus importants dans les domaines de la science des données, de l'intelligence artificielle générative (GenAI) et de l'intelligence artificielle. Ces algorithmes complexes améliorent les compétences humaines et stimulent l’efficacité et l’innovation dans de nombreux secteurs, devenant ainsi la clé permettant aux entreprises de rester compétitives. LLM a un large éventail d'applications. Il peut être utilisé dans des domaines tels que le traitement du langage naturel, la génération de texte, la reconnaissance vocale et les systèmes de recommandation. En apprenant de grandes quantités de données, LLM est capable de générer du texte

Afin de fournir un nouveau système de référence et d'évaluation de questions-réponses scientifiques et complexes pour les grands modèles, l'UNSW, Argonne, l'Université de Chicago et d'autres institutions ont lancé conjointement le cadre SciQAG.

Jul 25, 2024 am 06:42 AM

Afin de fournir un nouveau système de référence et d'évaluation de questions-réponses scientifiques et complexes pour les grands modèles, l'UNSW, Argonne, l'Université de Chicago et d'autres institutions ont lancé conjointement le cadre SciQAG.

Jul 25, 2024 am 06:42 AM

L'ensemble de données ScienceAI Question Answering (QA) joue un rôle essentiel dans la promotion de la recherche sur le traitement du langage naturel (NLP). Des ensembles de données d'assurance qualité de haute qualité peuvent non seulement être utilisés pour affiner les modèles, mais également évaluer efficacement les capacités des grands modèles linguistiques (LLM), en particulier la capacité à comprendre et à raisonner sur les connaissances scientifiques. Bien qu’il existe actuellement de nombreux ensembles de données scientifiques d’assurance qualité couvrant la médecine, la chimie, la biologie et d’autres domaines, ces ensembles de données présentent encore certaines lacunes. Premièrement, le formulaire de données est relativement simple, et la plupart sont des questions à choix multiples. Elles sont faciles à évaluer, mais limitent la plage de sélection des réponses du modèle et ne peuvent pas tester pleinement la capacité du modèle à répondre aux questions scientifiques. En revanche, les questions et réponses ouvertes

Cinq écoles d'apprentissage automatique que vous ne connaissez pas

Jun 05, 2024 pm 08:51 PM

Cinq écoles d'apprentissage automatique que vous ne connaissez pas

Jun 05, 2024 pm 08:51 PM

L'apprentissage automatique est une branche importante de l'intelligence artificielle qui donne aux ordinateurs la possibilité d'apprendre à partir de données et d'améliorer leurs capacités sans être explicitement programmés. L'apprentissage automatique a un large éventail d'applications dans divers domaines, de la reconnaissance d'images et du traitement du langage naturel aux systèmes de recommandation et à la détection des fraudes, et il change notre façon de vivre. Il existe de nombreuses méthodes et théories différentes dans le domaine de l'apprentissage automatique, parmi lesquelles les cinq méthodes les plus influentes sont appelées les « Cinq écoles d'apprentissage automatique ». Les cinq grandes écoles sont l’école symbolique, l’école connexionniste, l’école évolutionniste, l’école bayésienne et l’école analogique. 1. Le symbolisme, également connu sous le nom de symbolisme, met l'accent sur l'utilisation de symboles pour le raisonnement logique et l'expression des connaissances. Cette école de pensée estime que l'apprentissage est un processus de déduction inversée, à travers les connaissances existantes.

Les performances de SOTA, la méthode d'IA de prédiction d'affinité protéine-ligand multimodale de Xiamen, combinent pour la première fois des informations sur la surface moléculaire

Jul 17, 2024 pm 06:37 PM

Les performances de SOTA, la méthode d'IA de prédiction d'affinité protéine-ligand multimodale de Xiamen, combinent pour la première fois des informations sur la surface moléculaire

Jul 17, 2024 pm 06:37 PM

Editeur | KX Dans le domaine de la recherche et du développement de médicaments, il est crucial de prédire avec précision et efficacité l'affinité de liaison des protéines et des ligands pour le criblage et l'optimisation des médicaments. Cependant, les études actuelles ne prennent pas en compte le rôle important des informations sur la surface moléculaire dans les interactions protéine-ligand. Sur cette base, des chercheurs de l'Université de Xiamen ont proposé un nouveau cadre d'extraction de caractéristiques multimodales (MFE), qui combine pour la première fois des informations sur la surface des protéines, la structure et la séquence 3D, et utilise un mécanisme d'attention croisée pour comparer différentes modalités. alignement. Les résultats expérimentaux démontrent que cette méthode atteint des performances de pointe dans la prédiction des affinités de liaison protéine-ligand. De plus, les études d’ablation démontrent l’efficacité et la nécessité des informations sur la surface des protéines et de l’alignement des caractéristiques multimodales dans ce cadre. Les recherches connexes commencent par "S

Préparant des marchés tels que l'IA, GlobalFoundries acquiert la technologie du nitrure de gallium de Tagore Technology et les équipes associées

Jul 15, 2024 pm 12:21 PM

Préparant des marchés tels que l'IA, GlobalFoundries acquiert la technologie du nitrure de gallium de Tagore Technology et les équipes associées

Jul 15, 2024 pm 12:21 PM

Selon les informations de ce site Web du 5 juillet, GlobalFoundries a publié un communiqué de presse le 1er juillet de cette année, annonçant l'acquisition de la technologie de nitrure de gallium (GaN) et du portefeuille de propriété intellectuelle de Tagore Technology, dans l'espoir d'élargir sa part de marché dans l'automobile et Internet. des objets et des domaines d'application des centres de données d'intelligence artificielle pour explorer une efficacité plus élevée et de meilleures performances. Alors que des technologies telles que l’intelligence artificielle générative (GenerativeAI) continuent de se développer dans le monde numérique, le nitrure de gallium (GaN) est devenu une solution clé pour une gestion durable et efficace de l’énergie, notamment dans les centres de données. Ce site Web citait l'annonce officielle selon laquelle, lors de cette acquisition, l'équipe d'ingénierie de Tagore Technology rejoindrait GF pour développer davantage la technologie du nitrure de gallium. g