Pourquoi la cybersécurité automobile est importante

La cybersécurité devient un enjeu fondamental dans le développement des systèmes de véhicules autonomes, car les attaques peuvent avoir de graves conséquences sur les véhicules électriques autonomes et potentiellement mettre en danger des vies humaines. Les attaques logicielles peuvent avoir un impact sur les décisions basées sur les données, ce qui peut avoir un impact négatif sur l'autonomie des véhicules électriques et compromettre les avantages des véhicules autonomes.

Avec l'intégration de technologies telles que l'edge computing, la 5G et les unités de traitement haute performance, les véhicules autonomes ont fait de nombreux progrès récemment. Dans les véhicules électriques autonomes, l’informatique de pointe permet de traiter de grandes quantités de données en périphérie afin de réduire la latence et d’aider les véhicules à prendre des décisions basées sur les données en temps réel. Les capteurs Edge déployés dans les véhicules disposent de ressources limitées mais nécessitent une puissance de calcul élevée pour traiter les données. Ces données sont ensuite migrées vers des centres de données périphériques et des cloud pour fournir des communications et des services IoV. Ces communications et services ont suscité un grand intérêt en tant qu’éléments potentiels des futurs systèmes de transport intelligents.

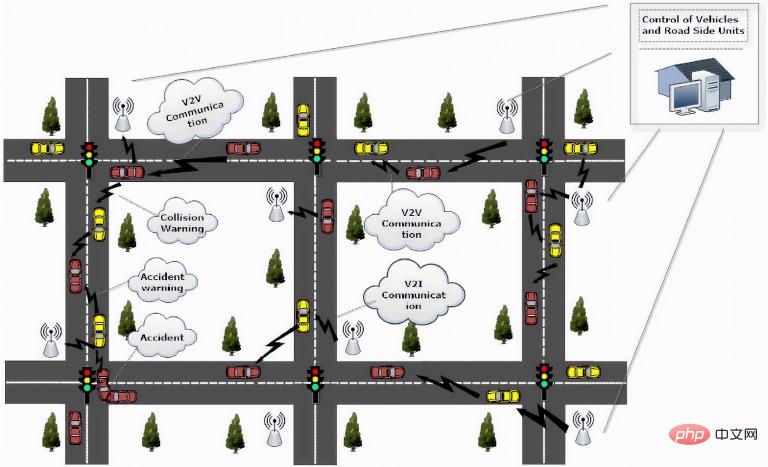

L'Internet des véhicules favorise la communication et l'interaction entre la technologie de recharge des véhicules, les infrastructures, les piétons et les réseaux. Mais ces systèmes de communication avancés élargissent la zone d’attaque des cyberattaques et perturbent l’écosystème existant, ce qui peut entraîner de graves conséquences.

(Système de communication Internet des véhicules)

Dans l'ensemble de l'écosystème de conduite autonome, les communications de l'Internet des véhicules sont responsables de la transmission des données de pointe entre différentes parties du système de transport, nécessitant ces capteurs de bord et autres infrastructures Il existe plusieurs canaux de communication entre eux. Ces multiples canaux de communication rendent les véhicules vulnérables aux cyberattaques, qui peuvent avoir de graves conséquences non seulement sur le véhicule, mais également sur d'autres appareils connectés. L’augmentation du nombre d’appareils connectés peut rendre ces cyberattaques imprévisibles et plus fréquentes.

Un certain nombre de points d'entrée différents peuvent être utilisés pour pénétrer dans l'architecture du véhicule, notamment les bases de données des véhicules, la télématique et les composants du véhicule. Ces dernières années, les chercheurs ont concentré leur attention sur les réseaux ad hoc pour véhicules, qui utilisent une technologie de communication dédiée à courte portée basée sur la norme IEEE802.11p pour l'accès sans fil dans les réseaux de véhicules. Un autre protocole de communication utilisé dans les communications des voitures connectées est celui des réseaux cellulaires mobiles utilisant une technologie d'évolution à long terme.

L'une des attaques les plus courantes liées à la communication de l'Internet des véhicules est le réseau de communication mobile du véhicule. Depuis 2008, le réseau de communication mobile du véhicule a été largement étudié pour analyser les problèmes de sécurité de la transmission des communications sans fil en dehors du système du véhicule. Certaines des attaques connues sur les réseaux de communication mobile automobile sont les attaques de l'homme du milieu, les attaques de désinformation, les attaques DoS, le suivi de localisation, les codes malveillants et les attaques par relecture. Une autre attaque connue contre les véhicules autonomes utilisant les communications télématiques concerne le système d'infodivertissement et la transmission de données Bluetooth.

(Défis de sécurité des réseaux de communication mobiles automobiles)

Comme expliqué dans le magazine leader du secteur, un cadre à trois niveaux peut être utilisé pour comprendre les différentes parties des véhicules autonomes et comment elles peuvent être piratées. Attaque :

- La couche de détection est constituée de capteurs qui surveillent en permanence la dynamique du véhicule et son environnement. Ces capteurs de périphérie sont vulnérables aux attaques d’écoute clandestine, de brouillage et d’usurpation d’identité.

- La couche de communication se compose de communications en champ proche et en champ lointain pour faciliter la communication entre d'autres capteurs de périphérie à proximité et des centres de données de périphérie distants, ce qui conduit à des attaques telles que des informations indirectes et falsifiées.

- La couche de contrôle située au sommet de la hiérarchie met en œuvre des fonctions de conduite autonome, telles que le contrôle automatique de la vitesse, du freinage et de la direction du véhicule. Les attaques contre les couches de détection et de communication peuvent se propager vers le haut, affectant les fonctionnalités et compromettant la sécurité de la couche de contrôle.

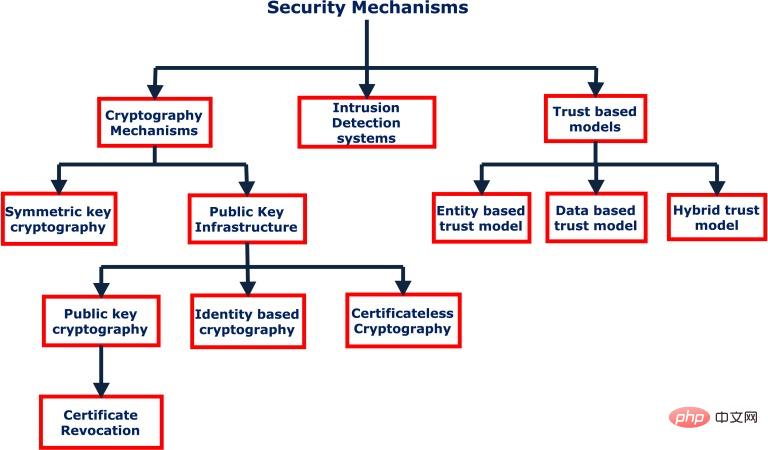

Cyberdéfense intégrée

Développer des solutions de défense pour faire face au nombre croissant de cyberattaques sur les véhicules électriques est devenu un domaine de recherche clé pour les ingénieurs en sécurité. Afin d’introduire des améliorations technologiques qui renforcent les capacités logicielles et matérielles de conduite autonome, les mécanismes de défense intégrés deviennent un paramètre important dans le processus de conception. Les solutions possibles en matière de cybersécurité sont discutées ci-dessous.

L'unité de commande électronique est au cœur du traitement et de la communication des données du véhicule, les informations reçues de l'unité de commande électronique sont cryptées pour empêcher l'injection et les attaques indirectes. Des recherches récentes montrent que le cryptage et l'authentification des véhicules peuvent être utilisés pour empêcher les attaques d'usurpation d'identité, de falsification, de masquage et de relecture lors des communications entre les centres de données périphériques et les véhicules.

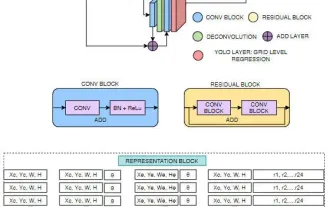

Des systèmes de détection d'intrusion spécialisés sont nécessaires pour surveiller en permanence les systèmes réseau et détecter d'éventuelles attaques réseau. Pour détecter les attaques réseau, les systèmes de détection d'intrusion traditionnels s'appuient sur des pare-feu ou des systèmes basés sur des règles, mais ne peuvent pas détecter efficacement les attaques automobiles complexes car les séries temporelles et les données du réseau des véhicules ne capturent pas les dépendances complexes. Étant donné que les capteurs de bord des véhicules peuvent être utilisés pour la communication entre les unités de commande électroniques et les systèmes externes, des solutions basées sur l'IA peuvent être utilisées pour analyser les données du réseau du véhicule.

(Mécanisme de défense des voitures autonomes)

La technologie Blockchain peut être utilisée pour les communications de l'Internet des véhicules afin de faciliter la transmission sécurisée d'informations de sécurité de base entre les systèmes du véhicule et le cloud. La technologie Blockchain fournit un mécanisme décentralisé qui permet aux véhicules de vérifier les données qu'ils reçoivent de manière sans confiance. La technologie peut aider à établir des connexions sécurisées entre les véhicules et les passerelles de paiement pour accélérer les achats de carburant, les transactions aux péages et même la vente des données des capteurs.

Alors que les cyberattaques contre l'industrie automobile se multiplient, les méthodes de défense doivent également être constamment revues. La technologie de sécurité du réseau CAN, la sécurité du protocole d'authentification et la sécurité du système de détection d'intrusion ont toujours été des sujets de recherche brûlants. À l’avenir, la combinaison de l’intelligence artificielle et de l’analyse du Big Data sera envisagée pour améliorer les méthodes de défense et proposer des modèles de sécurité tournés vers l’avenir.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Pourquoi le Gaussian Splatting est-il si populaire dans la conduite autonome que le NeRF commence à être abandonné ?

Jan 17, 2024 pm 02:57 PM

Pourquoi le Gaussian Splatting est-il si populaire dans la conduite autonome que le NeRF commence à être abandonné ?

Jan 17, 2024 pm 02:57 PM

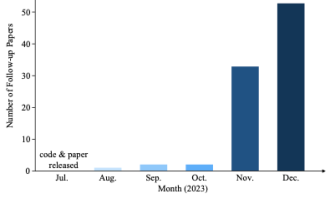

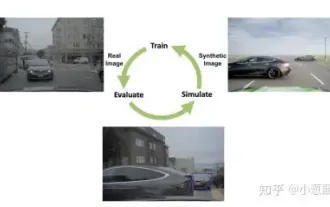

Écrit ci-dessus et compréhension personnelle de l'auteur Le Gaussiansplatting tridimensionnel (3DGS) est une technologie transformatrice qui a émergé dans les domaines des champs de rayonnement explicites et de l'infographie ces dernières années. Cette méthode innovante se caractérise par l’utilisation de millions de gaussiennes 3D, ce qui est très différent de la méthode du champ de rayonnement neuronal (NeRF), qui utilise principalement un modèle implicite basé sur les coordonnées pour mapper les coordonnées spatiales aux valeurs des pixels. Avec sa représentation explicite de scènes et ses algorithmes de rendu différenciables, 3DGS garantit non seulement des capacités de rendu en temps réel, mais introduit également un niveau de contrôle et d'édition de scène sans précédent. Cela positionne 3DGS comme un révolutionnaire potentiel pour la reconstruction et la représentation 3D de nouvelle génération. À cette fin, nous fournissons pour la première fois un aperçu systématique des derniers développements et préoccupations dans le domaine du 3DGS.

Comment résoudre le problème de la longue traîne dans les scénarios de conduite autonome ?

Jun 02, 2024 pm 02:44 PM

Comment résoudre le problème de la longue traîne dans les scénarios de conduite autonome ?

Jun 02, 2024 pm 02:44 PM

Hier, lors de l'entretien, on m'a demandé si j'avais posé des questions à longue traîne, j'ai donc pensé faire un bref résumé. Le problème à longue traîne de la conduite autonome fait référence aux cas extrêmes dans les véhicules autonomes, c'est-à-dire à des scénarios possibles avec une faible probabilité d'occurrence. Le problème perçu de la longue traîne est l’une des principales raisons limitant actuellement le domaine de conception opérationnelle des véhicules autonomes intelligents à véhicule unique. L'architecture sous-jacente et la plupart des problèmes techniques de la conduite autonome ont été résolus, et les 5 % restants des problèmes à longue traîne sont progressivement devenus la clé pour restreindre le développement de la conduite autonome. Ces problèmes incluent une variété de scénarios fragmentés, de situations extrêmes et de comportements humains imprévisibles. La « longue traîne » des scénarios limites dans la conduite autonome fait référence aux cas limites dans les véhicules autonomes (VA). Les cas limites sont des scénarios possibles avec une faible probabilité d'occurrence. ces événements rares

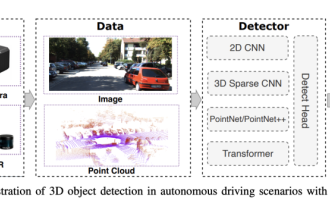

Choisir une caméra ou un lidar ? Une étude récente sur la détection robuste d'objets 3D

Jan 26, 2024 am 11:18 AM

Choisir une caméra ou un lidar ? Une étude récente sur la détection robuste d'objets 3D

Jan 26, 2024 am 11:18 AM

0. Écrit à l'avant&& Compréhension personnelle que les systèmes de conduite autonome s'appuient sur des technologies avancées de perception, de prise de décision et de contrôle, en utilisant divers capteurs (tels que caméras, lidar, radar, etc.) pour percevoir l'environnement et en utilisant des algorithmes et des modèles pour une analyse et une prise de décision en temps réel. Cela permet aux véhicules de reconnaître les panneaux de signalisation, de détecter et de suivre d'autres véhicules, de prédire le comportement des piétons, etc., permettant ainsi de fonctionner en toute sécurité et de s'adapter à des environnements de circulation complexes. Cette technologie attire actuellement une grande attention et est considérée comme un domaine de développement important pour l'avenir des transports. . un. Mais ce qui rend la conduite autonome difficile, c'est de trouver comment faire comprendre à la voiture ce qui se passe autour d'elle. Cela nécessite que l'algorithme de détection d'objets tridimensionnels du système de conduite autonome puisse percevoir et décrire avec précision les objets dans l'environnement, y compris leur emplacement,

Cet article vous suffit pour en savoir plus sur la conduite autonome et la prédiction de trajectoire !

Feb 28, 2024 pm 07:20 PM

Cet article vous suffit pour en savoir plus sur la conduite autonome et la prédiction de trajectoire !

Feb 28, 2024 pm 07:20 PM

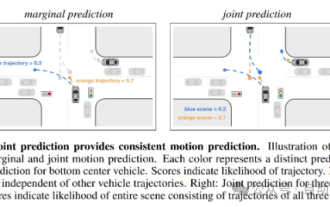

La prédiction de trajectoire joue un rôle important dans la conduite autonome. La prédiction de trajectoire de conduite autonome fait référence à la prédiction de la trajectoire de conduite future du véhicule en analysant diverses données pendant le processus de conduite du véhicule. En tant que module central de la conduite autonome, la qualité de la prédiction de trajectoire est cruciale pour le contrôle de la planification en aval. La tâche de prédiction de trajectoire dispose d'une riche pile technologique et nécessite une connaissance de la perception dynamique/statique de la conduite autonome, des cartes de haute précision, des lignes de voie, des compétences en architecture de réseau neuronal (CNN&GNN&Transformer), etc. Il est très difficile de démarrer ! De nombreux fans espèrent se lancer dans la prédiction de trajectoire le plus tôt possible et éviter les pièges. Aujourd'hui, je vais faire le point sur quelques problèmes courants et des méthodes d'apprentissage introductives pour la prédiction de trajectoire ! Connaissances introductives 1. Existe-t-il un ordre d'entrée pour les épreuves de prévisualisation ? R : Regardez d’abord l’enquête, p

SIMPL : un benchmark de prédiction de mouvement multi-agents simple et efficace pour la conduite autonome

Feb 20, 2024 am 11:48 AM

SIMPL : un benchmark de prédiction de mouvement multi-agents simple et efficace pour la conduite autonome

Feb 20, 2024 am 11:48 AM

Titre original : SIMPL : ASimpleandEfficientMulti-agentMotionPredictionBaselineforAutonomousDriving Lien article : https://arxiv.org/pdf/2402.02519.pdf Lien code : https://github.com/HKUST-Aerial-Robotics/SIMPL Affiliation de l'auteur : Université des sciences de Hong Kong et technologie Idée DJI Paper : cet article propose une base de référence de prédiction de mouvement (SIMPL) simple et efficace pour les véhicules autonomes. Par rapport au cent agent traditionnel

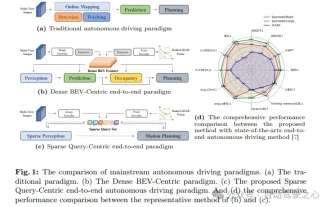

NuScenes dernier SOTA SparseAD : les requêtes clairsemées contribuent à une conduite autonome efficace de bout en bout !

Apr 17, 2024 pm 06:22 PM

NuScenes dernier SOTA SparseAD : les requêtes clairsemées contribuent à une conduite autonome efficace de bout en bout !

Apr 17, 2024 pm 06:22 PM

Écrit à l'avant et point de départ Le paradigme de bout en bout utilise un cadre unifié pour réaliser plusieurs tâches dans les systèmes de conduite autonome. Malgré la simplicité et la clarté de ce paradigme, les performances des méthodes de conduite autonome de bout en bout sur les sous-tâches sont encore loin derrière les méthodes à tâche unique. Dans le même temps, les fonctionnalités de vue à vol d'oiseau (BEV) denses, largement utilisées dans les méthodes de bout en bout précédentes, rendent difficile l'adaptation à davantage de modalités ou de tâches. Un paradigme de conduite autonome de bout en bout (SparseAD) centré sur la recherche clairsemée est proposé ici, dans lequel la recherche clairsemée représente entièrement l'ensemble du scénario de conduite, y compris l'espace, le temps et les tâches, sans aucune représentation BEV dense. Plus précisément, une architecture clairsemée unifiée est conçue pour la connaissance des tâches, notamment la détection, le suivi et la cartographie en ligne. De plus, lourd

Parlons des systèmes de conduite autonome de bout en bout et de nouvelle génération, ainsi que de quelques malentendus sur la conduite autonome de bout en bout ?

Apr 15, 2024 pm 04:13 PM

Parlons des systèmes de conduite autonome de bout en bout et de nouvelle génération, ainsi que de quelques malentendus sur la conduite autonome de bout en bout ?

Apr 15, 2024 pm 04:13 PM

Au cours du mois dernier, pour des raisons bien connues, j'ai eu des échanges très intensifs avec divers professeurs et camarades de classe du secteur. Un sujet inévitable dans l'échange est naturellement le populaire Tesla FSDV12 de bout en bout. Je voudrais profiter de cette occasion pour trier certaines de mes pensées et opinions en ce moment pour votre référence et votre discussion. Comment définir un système de conduite autonome de bout en bout et quels problèmes devraient être résolus de bout en bout ? Selon la définition la plus traditionnelle, un système de bout en bout fait référence à un système qui saisit les informations brutes des capteurs et génère directement les variables pertinentes pour la tâche. Par exemple, en reconnaissance d'images, CNN peut être appelé de bout en bout par rapport à la méthode traditionnelle d'extraction de caractéristiques + classificateur. Dans les tâches de conduite autonome, saisir les données de divers capteurs (caméra/LiDAR

FisheyeDetNet : le premier algorithme de détection de cible basé sur une caméra fisheye

Apr 26, 2024 am 11:37 AM

FisheyeDetNet : le premier algorithme de détection de cible basé sur une caméra fisheye

Apr 26, 2024 am 11:37 AM

La détection de cibles est un problème relativement mature dans les systèmes de conduite autonome, parmi lesquels la détection des piétons est l'un des premiers algorithmes à être déployés. Des recherches très complètes ont été menées dans la plupart des articles. Cependant, la perception de la distance à l’aide de caméras fisheye pour une vue panoramique est relativement moins étudiée. En raison de la distorsion radiale importante, la représentation standard du cadre de délimitation est difficile à mettre en œuvre dans les caméras fisheye. Pour alléger la description ci-dessus, nous explorons les conceptions étendues de boîtes englobantes, d'ellipses et de polygones généraux dans des représentations polaires/angulaires et définissons une métrique de segmentation d'instance mIOU pour analyser ces représentations. Le modèle fisheyeDetNet proposé avec une forme polygonale surpasse les autres modèles et atteint simultanément 49,5 % de mAP sur l'ensemble de données de la caméra fisheye Valeo pour la conduite autonome.