Avec le développement attendu de la transformation numérique des réseaux 5G, l'ère de la communication 6G envisage la manière dont les humains interagiront avec le monde virtuel numérique après 2030 pour y faire face. 2030 Les défis de la communication et du réseautage dans les années à venir. Même si les applications traditionnelles (telles que le streaming multimédia) existeront toujours, l'article envisage de nouveaux domaines d'application pour les systèmes 6G, tels que les applications de réalité étendue (XR) multicapteurs, les robots connectés et les systèmes autonomes (CRAS) et l'interaction cerveau-ordinateur sans fil. (RCC) [1]. La téléprésence holographique, la cybersanté (y compris les réseaux in vivo) sont d'autres cas d'utilisation de la 6G qui nécessitent des débits de données extrêmement élevés, une latence ultra-faible et une ultra-fiabilité [2].

6G révolutionne les réseaux sans fil, des objets connectés à « l'intelligence connectée » [1], [2]. L’intelligence artificielle devient alors partie intégrante du réseau. Les réseaux hétérogènes distribués nécessitent des services d’IA omniprésents pour garantir que les objectifs de la 6G soient atteints. Les communications sans fil intelligentes, l'optimisation des réseaux en boucle fermée et l'analyse du Big Data 6G mettent l'accent sur l'utilisation de l'intelligence artificielle dans tous les aspects des réseaux 6G.

Après 2030, les applications sans fil nécessiteront des débits de données plus élevés (jusqu'à 1 Tb/s), une latence de bout en bout extrêmement faible (

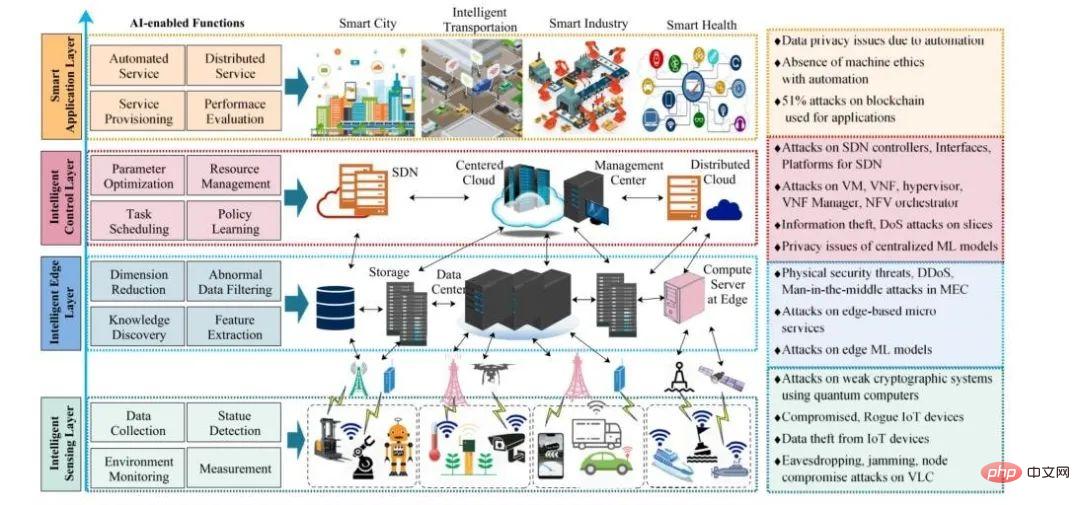

Cette section aborde également les problèmes de sécurité apportés par les changements architecturaux et les nouvelles technologies utilisées dans la 6G. La figure 1 illustre les attaques possibles sur différentes couches de l'architecture 6G, décrivant comment ce document présente le tableau des menaces de sécurité pour la 6G.

Figure 1 Architecture intelligente 6G [6] et problèmes de sécurité et de confidentialité de la 6G

Technologies de softwareisation de réseau dans la 5G, telles que les réseaux définis par logiciel (SDN), la virtualisation des fonctions réseau (NFV), etc. L’Address Edge Computing (MEC) et le découpage de réseau sont toujours applicables aux systèmes 6G ; leurs problèmes de sécurité existent toujours dans la 6G ; Les principaux problèmes de sécurité liés au SDN sont les attaques sur les contrôleurs SDN, les attaques sur les interfaces nord et sud, les vulnérabilités inhérentes aux plates-formes utilisées pour déployer les contrôleurs/applications SDN [7]. Les problèmes de sécurité liés au NFV sont les attaques contre les machines virtuelles (VM), les fonctions de réseau virtuel (VNF), les hyperviseurs, les gestionnaires VNF et les coordinateurs NFV [8]. En raison de la nature massivement distribuée des systèmes 6G, MEC dans la 6G est soumis à des menaces de sécurité physique, à des attaques par déni de service distribué (DDoS) et à des attaques de l'homme du milieu. Une attaque potentielle contre le découpage du réseau est une attaque DoS, où des informations sont volées via une tranche compromise. Les attaques contre les technologies de softwareisation des réseaux empêchent les réseaux 6G d’atteindre le dynamisme et l’automatisation complète promis.

6G envisage l'Internet of Everything (IOE), un ensemble de milliards d'appareils hétérogènes. Un modèle de sécurité de base des appareils reposant sur des cartes SIM ne constitue pas un déploiement réaliste de l'IOE dans la 6G, en particulier pour les appareils de petite taille tels que les capteurs intégrés au corps. Dans un réseau aussi vaste, les fonctions clés de distribution et de gestion sont inefficaces. Les appareils IoT aux ressources limitées sont incapables de fournir des mots de passe complexes pour maintenir une sécurité renforcée, ce qui en fait des cibles privilégiées pour les attaquants. Ces appareils peuvent être compromis et utilisés pour lancer des attaques. Les IOE hyperconnectés posent des problèmes de confidentialité pour la collecte de données pour les applications 6G. L’exploitation d’appareils IoT aux ressources limitées pour le vol de données aura un impact sur la confidentialité des données, la confidentialité de la localisation et la confidentialité de l’identité.

Les déploiements de réseaux 5G existants servent généralement des secteurs verticaux tels que l'industrie, la santé et l'éducation. La 6G étend encore ce concept en permettant des réseaux plus petits tels que des réseaux internes, des essaims de drones, des réseaux de capteurs environnementaux avec une durée de vie de batterie plus longue [4]. Ces réseaux locaux fonctionnent comme des réseaux indépendants et interagissent avec des connexions étendues en cas de besoin. Contrairement aux réseaux 5G natifs bien définis, de nombreuses parties prenantes mettent en œuvre des réseaux 6G natifs avec différents niveaux de sécurité intégrée. Les réseaux 6G sur site avec une sécurité minimale offrent aux intrus la possibilité de lancer des attaques. Infiltrez-vous ensuite dans le réseau de réseaux dont la confiance est compromise.

Les déploiements cellulaires denses, les réseaux maillés, les connexions multiples et les communications d'appareil à appareil (D2D) deviendront la norme dans la 6G. Les parties malveillantes sont plus susceptibles d’exploiter les réseaux distribués avec des appareils plus vulnérables, chacun doté d’une connectivité maillée, augmentant ainsi la surface des menaces. La définition des sous-réseaux nécessite des modifications de la politique de sécurité. Il est loin d’être pratique pour un WAN d’assurer la sécurité d’un grand nombre de périphériques au sein de chaque sous-réseau. Dans la 6G, un mécanisme de sécurité hiérarchique qui distingue la sécurité des communications au niveau du sous-réseau et la sécurité du sous-réseau au WAN constituera une meilleure approche. Les réseaux 6G coexisteront avec des cadres tels que les architectures de réseautage sans contact et de gestion des services (ZSM) pour raccourcir les délais de mise sur le marché des services, réduire les coûts opérationnels et réduire les erreurs humaines. L'automatisation complète avec des capacités d'auto-apprentissage permet aux attaques de se propager en boucle fermée et la protection de la confidentialité des données est extrêmement difficile car dans un réseau sans contact, l'automatisation et moins d'intervention humaine sont nécessaires.

6G s'appuie sur l'intelligence artificielle pour réaliser un réseau totalement autonome. Par conséquent, les attaques contre les systèmes d’IA, en particulier les systèmes d’apprentissage automatique (ML), auront un impact sur la 6G. Les attaques d'empoisonnement, d'injection de données, de manipulation de données, de destruction logique, d'évasion de modèle, d'inversion de modèle, d'extraction de modèle et d'inférence d'appartenance sont des menaces potentielles pour la sécurité des systèmes ML. Un ensemble plus large de fonctionnalités améliore les performances des systèmes d’IA. Les attaques contre les données collectées, ainsi que l'utilisation involontaire de données privées, peuvent entraîner des problèmes de confidentialité, car le traitement des données est souvent invisible pour les utilisateurs. La blockchain est également une technologie clé pour libérer le potentiel des systèmes 6G. La blockchain convient à la gestion décentralisée des ressources, au partage du spectre et à la gestion des services dans les réseaux 6G distribués à grande échelle. Une attaque à 51% est réalisable sur des ordinateurs quantiques pour déstabiliser une blockchain. Étant donné que les réseaux blockchain stockent les données publiquement, la protection de la vie privée est un défi. La norme 5G actuelle ne résout pas les problèmes de sécurité posés par l’informatique quantique ; elle s’appuie plutôt sur la cryptographie traditionnelle telle que la cryptographie à courbe elliptique (ECC). Étant donné que l’ère 6G marque l’émergence des ordinateurs quantiques, les mécanismes de sécurité actuels basés sur le cryptage à clé asymétrique sont vulnérables aux attaques informatiques quantiques. Par conséquent, les communications 5G sécurisées utilisant la cryptographie à clé asymétrique pourraient ne plus convenir à la sécurité post-quantique sans la conception d’algorithmes cryptographiques à sécurité quantique.

Par rapport aux systèmes d'intelligence artificielle centralisés actuels basés sur le cloud, la 6G s'appuiera principalement sur intelligence de pointe. La nature distribuée permet d'effectuer un apprentissage fédéré basé sur la périphérie sur des appareils et des systèmes de données à grande échelle afin d'assurer la sécurité du réseau et de garantir l'efficacité des communications. L'architecture 6G envisage l'intelligence connectée et utilise l'IA à différents niveaux de la hiérarchie du réseau. Une minuscule IA au niveau des cellules a le potentiel de contrecarrer les attaques DoS sur les serveurs cloud au niveau le plus bas. La multi-connectivité des appareils dans un réseau maillé permet à plusieurs stations de base d'évaluer le comportement d'un appareil à l'aide d'un algorithme de classification IA et de déterminer conjointement son authenticité à l'aide d'un schéma de moyenne pondérée. Les approches basées sur le comportement réduisent les frais généraux liés aux échanges de clés fréquents dus aux transferts fréquents provoqués par les microcellules et les technologies à accès multiple. Sur la base de l'apprentissage fédéré, il peut exister différents niveaux d'autorisation au niveau du sous-réseau et au niveau du WAN. Les scores de confiance obtenus au sein d'un niveau de sous-réseau peuvent être partagés en externe uniquement lorsqu'une communication externe est requise. Les méthodes de détection d'intrusion basées sur l'apprentissage peuvent être de bons candidats pour prévenir les attaques CPMS et UPMS, car la périphérie dispose déjà de données fournies par des services intelligents. Les frameworks comme ZSM sont équipés de services d'analyse de domaine et d'intelligence de domaine pour une gestion sans contact des réseaux, principalement basés sur l'intelligence artificielle. Évaluation du modèle d'IA, sécurité des API Le moteur d'IA est un composant fonctionnel de sécurité clé qui améliore la sécurité de l'architecture de référence ZSM.

L'analyse prédictive utilisant l'IA peut prédire les attaques avant qu'elles ne se produisent, comme l'attaque à 51 % de la blockchain.

Les ordinateurs quantiques peuvent menacer le cryptage à clé asymétrique. Cependant, ils peuvent également fournir des vitesses exponentielles aux algorithmes d’IA/ML pour effectuer des tâches plus rapidement et réaliser des tâches auparavant impossibles. Par conséquent, l’apprentissage automatique quantique pour la cybersécurité constitue une technologie de défense potentielle contre les attaques informatiques quantiques. La technologie de formation de faisceau intelligente basée sur l'apprentissage par renforcement (RL) fournit des stratégies de formation de faisceau optimales contre les attaques par écoute indiscrète dans les systèmes VLC. Le brouillage est similaire à une attaque DoS. Par conséquent, les systèmes de détection d’anomalies équipés d’IA sont des solutions possibles pour détecter les attaques de brouillage. Les systèmes d'authentification et d'autorisation basés sur l'IA conviennent également pour empêcher les attaques par divulgation de nœuds.

Le réseau maillé multi-connectivité avec des microcellules en 6G permet aux appareils de communiquer via plusieurs stations de base simultanément. Les modèles ML basés sur Edge peuvent être utilisés pour la détection dynamique du routage préservant la confidentialité, le classement des appareils et permettant aux appareils de transmettre des données via un routage préservant la confidentialité basé sur le classement. Par rapport à l'apprentissage centralisé basé sur le cloud, l'apprentissage fédéré conserve les données à proximité des utilisateurs pour améliorer la confidentialité des données et la confidentialité de l'emplacement. L'IA au niveau du sous-réseau 6G permet de préserver la confidentialité au sein du sous-réseau et de partager uniquement les informations apprises en externe afin de minimiser les risques liés à la confidentialité. La restriction des données au sein d'un réseau convient aux applications telles que les réseaux in vivo. Avec le grand nombre d’applications dans la 6G et la collecte massive de données pour alimenter les modèles intelligents, les utilisateurs choisiront différents niveaux de confidentialité sur différentes applications. Les mises à jour des politiques de confidentialité basées sur l’IA et orientées services sont des solutions potentielles pour prendre en charge les réseaux 6G entièrement automatisés.

[1] W.Saad, M.Bennis et M.Chen, « Une vision des systèmes sans fil 6G : applications, tendances, technologies et problèmes de recherche ouverts », Réseau IEEE, vol. 34, n° 3, pp. 134-142, 2019

[2] C. de Alwis, A. Kalla, Q. V. Pham, P. Kumar, K. Dev, W. J. Hwang et M. Liyanage, « Enquête sur Frontières de la 6G : tendances, applications, exigences, technologies et recherches futures », IEEE Open Journal of the Communications Society, pp. 1–1, 2021.

[3]J Lin, W. Yu, N. Zhang, X. Yang. , H. Zhang , W. Zhao , Une enquête sur l'Internet des objets : architecture, technologies habilitantes, sécurité et confidentialité, et applications, IEEE Internet Things J. 4 (5) (2017) 1 125–1 142 .

[4 ]T. Shinzaki, I. Morikawa, Y. Yamaoka, Y. Sakemi, Sécurité de l'IoT pour l'utilisation du Big Data : technologie d'authentification mutuelle et technologie d'anonymisation pour les données de position, Fujitsu Sci Tech. –60 .

[5]M. Ylianttila, R. Kantola, A. Gurtov, L. Mucchi, I. Oppermann, Z. Yan, T. H. Nguyen, F. Liu, T. Hewa, M. Liyanage et al., « Livre blanc 6G : Les défis de la recherche pour la confiance, la sécurité et la confidentialité », préimpression arXiv arXiv : 2004.11665, 2020.

[6]K. B. Letaief, W. Chen, Y. Shi, J. Zhang et Y.-J. Zhang, "La feuille de route vers la 6G : les réseaux sans fil dotés de l'IA", IEEE Communications Magazine, vol. 57, n° 8, pp. 84-90, 2019.

[7]I. Ahmad, T. Kumar, M. Liyanage, J. . Okwuibe, M. Ylianttila et A. Gurtov, « Aperçu des défis et solutions de sécurité 5G », IEEE Communications Standards Magazine, vol. 2, n° 1, pp. 36-43, 2018.

[8]R . Khan, P. Kumar, D. N. K. Jayakody et M. Liyanage, « Une enquête sur la sécurité et la confidentialité des technologies 5g : solutions potentielles, progrès récents et orientations futures », IEEE Communications Surveys & Tutorials, vol. pp.196-248, 2019.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Application de l'intelligence artificielle dans la vie

Application de l'intelligence artificielle dans la vie

Quel est le concept de base de l'intelligence artificielle

Quel est le concept de base de l'intelligence artificielle

Que signifie le code open source ?

Que signifie le code open source ?

Les mots disparaissent après avoir tapé

Les mots disparaissent après avoir tapé

Le dernier classement des processeurs Snapdragon

Le dernier classement des processeurs Snapdragon

Outils de détection de disque dur recommandés

Outils de détection de disque dur recommandés

expression régulière js

expression régulière js

Quelles sont les commandes d'arrêt de Linux ?

Quelles sont les commandes d'arrêt de Linux ?