Périphériques technologiques

Périphériques technologiques

IA

IA

Le cerveau humain fonctionne-t-il pour l'IA ? Donnez aux agents de sécurité une interface cerveau-ordinateur pour identifier la contrebande avec leurs yeux et marquer automatiquement les résultats en 0,3 seconde

Le cerveau humain fonctionne-t-il pour l'IA ? Donnez aux agents de sécurité une interface cerveau-ordinateur pour identifier la contrebande avec leurs yeux et marquer automatiquement les résultats en 0,3 seconde

Le cerveau humain fonctionne-t-il pour l'IA ? Donnez aux agents de sécurité une interface cerveau-ordinateur pour identifier la contrebande avec leurs yeux et marquer automatiquement les résultats en 0,3 seconde

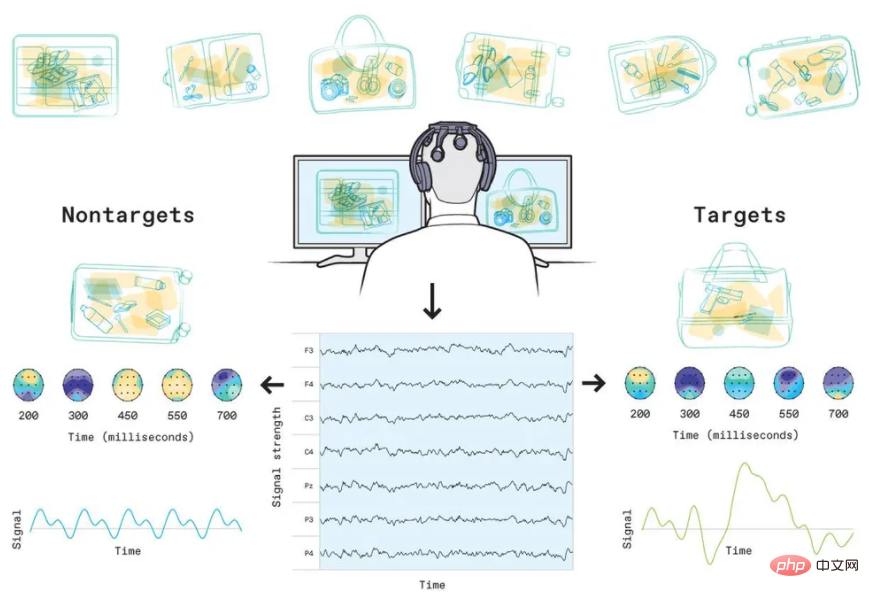

Si vous êtes un contrôleur de sécurité dans le métro et qu'une telle image clignote devant vos yeux à une fréquence de trois fois par seconde, pouvez-vous constater qu'une arme à feu est transportée dans l'un des bagages ?

Pas si difficile, non ?

Cependant, le travail en réalité n'est pas si simple. Le voir d'un coup d'œil ne suffit pas. Vous devez également effectuer certaines opérations ultérieures, comme appuyer sur le bouton pause ou signaler manuellement, ce qui fait souvent perdre plus de temps. .

En ce moment, vous vous demandez peut-être : l’IA peut-elle être utilisée ?

Il est vrai que l'IA peut désormais identifier les objets dangereux de manière rapide et précise. Cependant, même l'IA la plus avancée ne peut pas atteindre une précision à 100 %. Pour certaines tâches qui ne sont pas très importantes, l'IA peut le faire. effectué de manière indépendante, mais pour des tâches importantes telles que l’inspection de sécurité, il ne peut souvent s’appuyer que sur une inspection manuelle.

Le cerveau humain lui-même traite les images très rapidement. Un inspecteur de sécurité avec un peu de formation peut rendre un jugement en 0,3 seconde. Ce qui retarde vraiment le temps, c'est l'opération après le jugement.

Dans ce cas, que diriez-vous de confier cette partie du travail à l'IA ?

Par exemple, le cerveau de l'inspecteur de sécurité est utilisé comme une machine, et l'équipement cerveau-ordinateur est utilisé pour identifier les signaux cérébraux. Lorsque l'inspecteur de sécurité voit des objets dangereux, l'équipement cerveau-ordinateur reconnaît le signal et. marque automatiquement et rapidement l'image.

Cette IA atypique semble être une IA plus pratique.

Utilisez les signaux cérébraux pour améliorer l'efficacité du travail, peu importe si votre esprit vagabonde

Dans un bureau à Herzliya, Sergey Vaisman est assis devant un ordinateur. Il était détendu mais attentif, silencieux, immobile et complètement indifférent au dispositif cerveau-ordinateur qu'il portait. Sur l’écran de l’ordinateur, les images apparaissent et disparaissent rapidement, les unes après les autres.

Certaines images viennent d'être marquées par le cerveau de Vaisman, dont la plupart ont maintenant des armes cachées, le processus se déroule sans aucune pause, toutes les balises sont automatiquement marquées par le dispositif cerveau-ordinateur, qui est un une énorme amélioration améliore l’efficacité du travail.

Vaisman est le vice-président du département R&D d'InnerEye est une société nouvellement créée en Israël. Contrairement aux sociétés d'IA traditionnelles qui se concentrent sur le remplacement du cerveau par l'IA, cette société ne fait pas le contraire. du cerveau, nous « comprenons » le cerveau.

InnerEye identifie les signaux EEG comme "cibles" et "non-cibles", ce qui peut être tout ce qu'un cerveau humain entraîné peut reconnaître, en plus de développer des contrôles de sécurité, notamment la détection de tumeurs dans des images médicales, l'identification de plantes malades, détecter les défauts du produit et plus encore.

Pour certains cas simples, InnerEye a découvert que notre cerveau peut traiter la reconnaissance d'images à une vitesse de 10 images par seconde. De plus, Weisman a déclaré que le système de la société produit des résultats aussi précis que lorsque des humains identifient et étiquetent manuellement des images. InnerEye utilise simplement l'EEG comme raccourci vers le cerveau humain pour accélérer considérablement le travail.

Bien que la technologie InnerEye ne nécessite pas de prise de décision active, elle nécessite une formation et une concentration. L'utilisateur doit être un expert dans la tâche et bien formé à l'identification de types spécifiques de cibles, qu'il s'agisse d'armes à feu. une tumeur.

Ils doivent également prêter une attention particulière à ce qu'ils voient - ils ne peuvent pas laisser leur esprit vagabonder, mais ce n'est pas grave, le système d'InnerEye mesure la concentration très précisément, et si l'utilisateur cligne des yeux ou arrête temporairement de se concentrer, le système le détectera et affichera à nouveau l’image manquée.

Ne rivalisez pas avec les humains pour les emplois, profitez des humains

Les gens craignent toujours que le développement de l'IA remplace progressivement les humains et provoque le chômage des employés humains, mais InnerEye a exploré une voie différente.

Le cerveau humain a un avantage très évident sur l'IA dans la classification des données, car le cerveau humain peut résumer et former de nouvelles connaissances.

Par exemple, un classificateur d'images IA qualifié pourrait être capable de dire avec une précision raisonnable si une image radiographique d'une valise montre une arme à feu, mais si vous voulez savoir si cette image radiographique montre une arme à feu Pour d’autres choses suspectes, vous avez besoin de l’expérience humaine, de la capacité humaine à détecter quelque chose d’inhabituel, même s’ils ne savent pas exactement de quoi il s’agit.

«Nous pouvons voir cette incertitude dans les ondes cérébrales», a déclaré Amir Geva, fondateur et directeur de la technologie d'InnerEye. "Nous savons quand ils sont incertains." Les humains ont une capacité unique à reconnaître et à contextualiser la nouveauté, ce qui constitue un avantage considérable.

Amir Geva estime que nous « devons combiner l'expertise humaine et l'intelligence artificielle ».

Cette combinaison améliore l'efficacité du travail des gens et facilite le travail.

Lors du contrôle de sécurité, trois images par seconde sont environ deux fois plus rapides que ce que les experts peuvent faire manuellement. L'utilisation de ce système permet à beaucoup moins de personnes de traiter beaucoup plus de données. InnerEye travaille actuellement avec un certain nombre d'aéroports à travers le monde. monde collaborent sur des projets pilotes.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Conseils de configuration du pare-feu Debian Mail Server

Apr 13, 2025 am 11:42 AM

Conseils de configuration du pare-feu Debian Mail Server

Apr 13, 2025 am 11:42 AM

La configuration du pare-feu d'un serveur de courrier Debian est une étape importante pour assurer la sécurité du serveur. Voici plusieurs méthodes de configuration de pare-feu couramment utilisées, y compris l'utilisation d'iptables et de pare-feu. Utilisez les iptables pour configurer le pare-feu pour installer iptables (sinon déjà installé): Sudoapt-getUpDaSuDoapt-getinstalliptableView Règles actuelles iptables: Sudoiptable-L Configuration

Comment Debian Readdir s'intègre à d'autres outils

Apr 13, 2025 am 09:42 AM

Comment Debian Readdir s'intègre à d'autres outils

Apr 13, 2025 am 09:42 AM

La fonction ReadDir dans le système Debian est un appel système utilisé pour lire le contenu des répertoires et est souvent utilisé dans la programmation C. Cet article expliquera comment intégrer ReadDir avec d'autres outils pour améliorer sa fonctionnalité. Méthode 1: combinant d'abord le programme de langue C et le pipeline, écrivez un programme C pour appeler la fonction readdir et sortir le résultat: # include # include # include # includeIntmain (intargc, char * argv []) {dir * dir; structDirent * entrée; if (argc! = 2) {

Comment implémenter le tri des fichiers par Debian Readdir

Apr 13, 2025 am 09:06 AM

Comment implémenter le tri des fichiers par Debian Readdir

Apr 13, 2025 am 09:06 AM

Dans Debian Systems, la fonction ReadDir est utilisée pour lire le contenu du répertoire, mais l'ordre dans lequel il revient n'est pas prédéfini. Pour trier les fichiers dans un répertoire, vous devez d'abord lire tous les fichiers, puis les trier à l'aide de la fonction QSORT. Le code suivant montre comment trier les fichiers de répertoire à l'aide de ReadDir et QSort dans Debian System: # include # include # include # include # include // Fonction de comparaison personnalisée, utilisée pour qsortintCompare (constvoid * a, constvoid * b) {returnstrcmp (* (

Méthode d'installation du certificat de Debian Mail Server SSL

Apr 13, 2025 am 11:39 AM

Méthode d'installation du certificat de Debian Mail Server SSL

Apr 13, 2025 am 11:39 AM

Les étapes pour installer un certificat SSL sur le serveur de messagerie Debian sont les suivantes: 1. Installez d'abord la boîte à outils OpenSSL, assurez-vous que la boîte à outils OpenSSL est déjà installée sur votre système. Si ce n'est pas installé, vous pouvez utiliser la commande suivante pour installer: Sudoapt-getUpDaSuDoapt-getInstallOpenSSL2. Générer la clé privée et la demande de certificat Suivant, utilisez OpenSSL pour générer une clé privée RSA 2048 bits et une demande de certificat (RSE): OpenSS

Comment effectuer une vérification de la signature numérique avec Debian OpenSSL

Apr 13, 2025 am 11:09 AM

Comment effectuer une vérification de la signature numérique avec Debian OpenSSL

Apr 13, 2025 am 11:09 AM

En utilisant OpenSSL pour la vérification de la signature numérique sur Debian System, vous pouvez suivre ces étapes: Préparation à installer OpenSSL: Assurez-vous que votre système Debian a installé OpenSSL. Si vous n'êtes pas installé, vous pouvez utiliser la commande suivante pour l'installer: SudoaptupDaSudoaptinInStallOpenssl pour obtenir la clé publique: la vérification de la signature numérique nécessite la clé publique du signataire. En règle générale, la clé publique sera fournie sous la forme d'un fichier, comme public_key.pe

Comment Debian OpenSSL empêche les attaques de l'homme au milieu

Apr 13, 2025 am 10:30 AM

Comment Debian OpenSSL empêche les attaques de l'homme au milieu

Apr 13, 2025 am 10:30 AM

Dans Debian Systems, OpenSSL est une bibliothèque importante pour le chiffrement, le décryptage et la gestion des certificats. Pour empêcher une attaque d'homme dans le milieu (MITM), les mesures suivantes peuvent être prises: utilisez HTTPS: assurez-vous que toutes les demandes de réseau utilisent le protocole HTTPS au lieu de HTTP. HTTPS utilise TLS (Protocole de sécurité de la couche de transport) pour chiffrer les données de communication pour garantir que les données ne sont pas volées ou falsifiées pendant la transmission. Vérifiez le certificat de serveur: vérifiez manuellement le certificat de serveur sur le client pour vous assurer qu'il est digne de confiance. Le serveur peut être vérifié manuellement via la méthode du délégué d'URLSession

Comment faire Debian Hadoop Log Management

Apr 13, 2025 am 10:45 AM

Comment faire Debian Hadoop Log Management

Apr 13, 2025 am 10:45 AM

Gérer les journaux Hadoop sur Debian, vous pouvez suivre les étapes et les meilleures pratiques suivantes: l'agrégation de journal Activer l'agrégation de journaux: définir yarn.log-aggregation-inable à true dans le fichier yarn-site.xml pour activer l'agrégation de journaux. Configurer la stratégie de rétention du journal: Définissez Yarn.log-agregation.retain-secondes pour définir le temps de rétention du journal, tel que 172800 secondes (2 jours). Spécifiez le chemin de stockage des journaux: via yarn.n

Ligne de commande de l'arrêt CentOS

Apr 14, 2025 pm 09:12 PM

Ligne de commande de l'arrêt CentOS

Apr 14, 2025 pm 09:12 PM

La commande de fermeture CENTOS est arrêtée et la syntaxe est la fermeture de [options] le temps [informations]. Les options incluent: -H Arrêtez immédiatement le système; -P éteignez l'alimentation après l'arrêt; -r redémarrer; -t temps d'attente. Les temps peuvent être spécifiés comme immédiats (maintenant), minutes (minutes) ou une heure spécifique (HH: mm). Des informations supplémentaires peuvent être affichées dans les messages système.