Périphériques technologiques

Périphériques technologiques

IA

IA

La dernière application d'avatar IA populaire, dominant les magasins d'applications dans de nombreux pays ! Cependant, il est encore difficile d'échapper aux litiges liés aux droits d'auteur. Internautes : j'ai revu la signature de l'artiste dans l'image générée.

La dernière application d'avatar IA populaire, dominant les magasins d'applications dans de nombreux pays ! Cependant, il est encore difficile d'échapper aux litiges liés aux droits d'auteur. Internautes : j'ai revu la signature de l'artiste dans l'image générée.

La dernière application d'avatar IA populaire, dominant les magasins d'applications dans de nombreux pays ! Cependant, il est encore difficile d'échapper aux litiges liés aux droits d'auteur. Internautes : j'ai revu la signature de l'artiste dans l'image générée.

Un engouement pour la publication d'avatars générés par l'IA a de nouveau déferlé sur le monde.

Weibo, Twitter, Xiaohongshu et d'autres plateformes sont à nouveau tombés :

Les internautes se sont dits satisfaits des images de l'IA cette fois~

La personne qui a déclenché cette vague d'engouement est un personne nommée Lensa APP.

Saisissez 10 à 20 photos personnelles et cela générera 10 styles et des dizaines d'avatars à la fois d'un seul coup de stylo. Vous pouvez choisir comme vous le souhaitez.

Eh bien, nous l'avons essayé sur Widow Sister, et l'effet est vraiment bon.

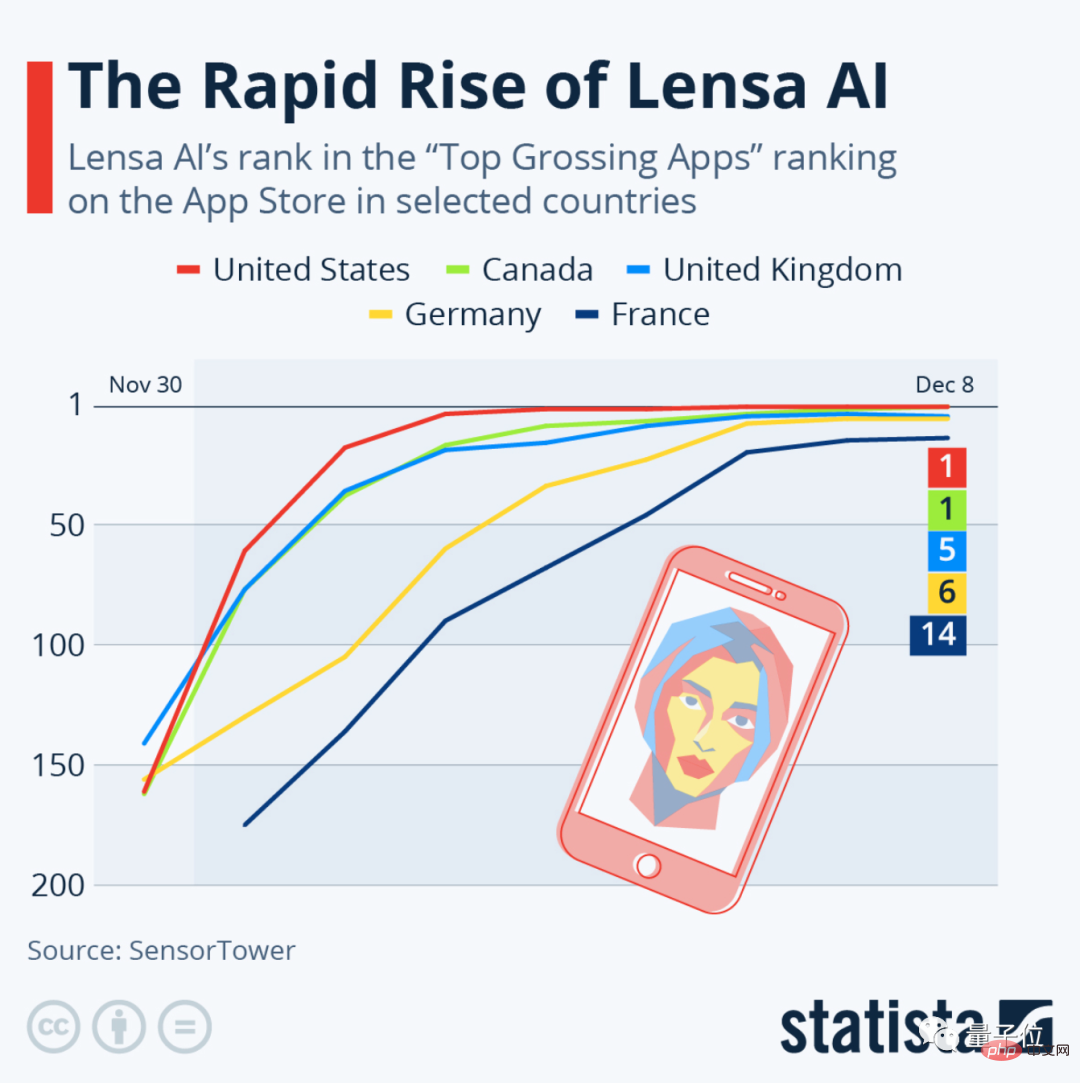

En seulement une semaine, il a déjà dominé les classements APP Store dans de nombreux pays.

Mais d'un autre côté, cette application populaire a également rapidement suscité la controverse. Certaines personnes ont remis en question son utilisation déraisonnable des portraits d'utilisateurs, et certaines personnes ont cru qu'elle plagiait les œuvres de peintres... La publication populaire sur Twitter en compte des milliers. des gens aiment.

Que s'est-il passé exactement ? Regardez en bas.

Qu’est-ce que Lensa exactement ?

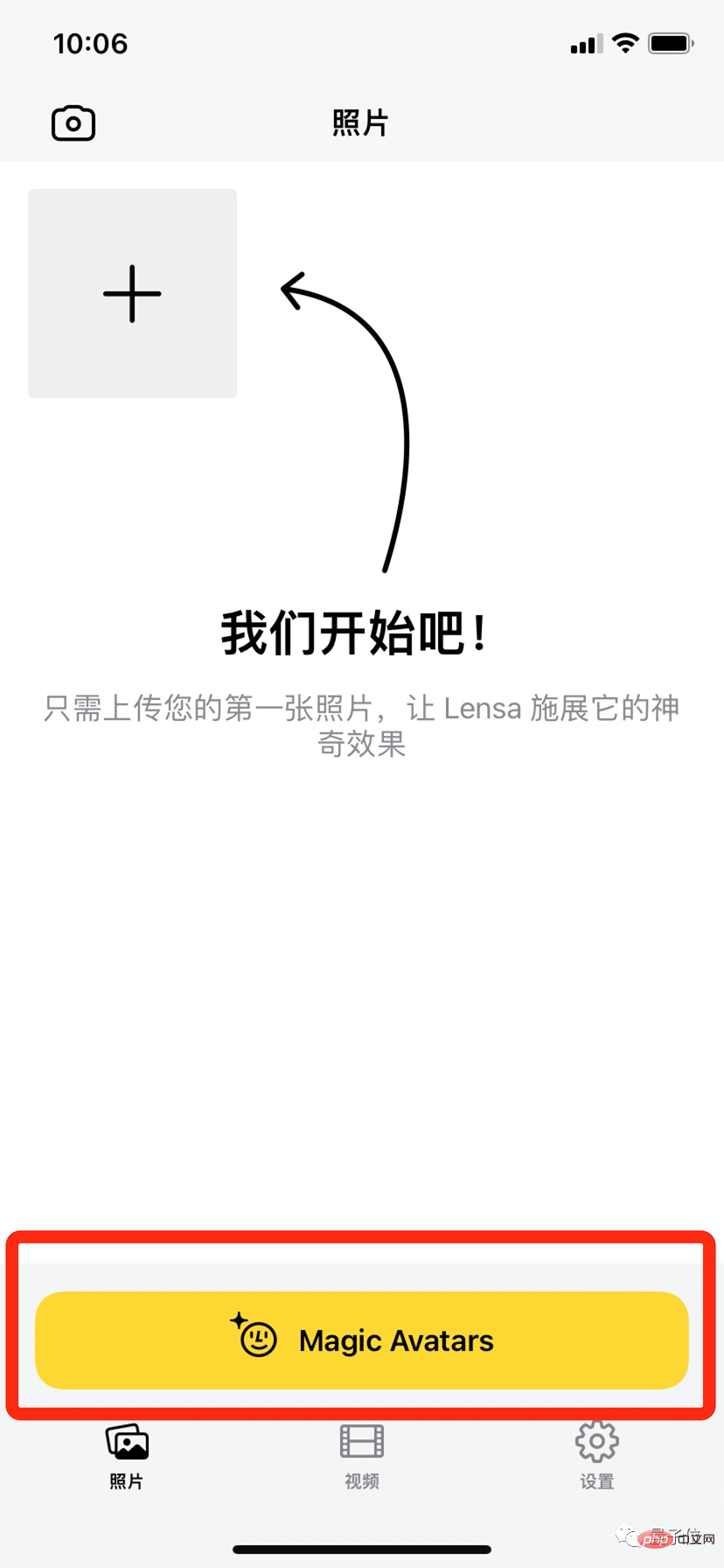

Lensa utilise essentiellement l'IA pour éditer et éditer des vidéos.

La génération d'avatars populaire n'est qu'une des fonctions.

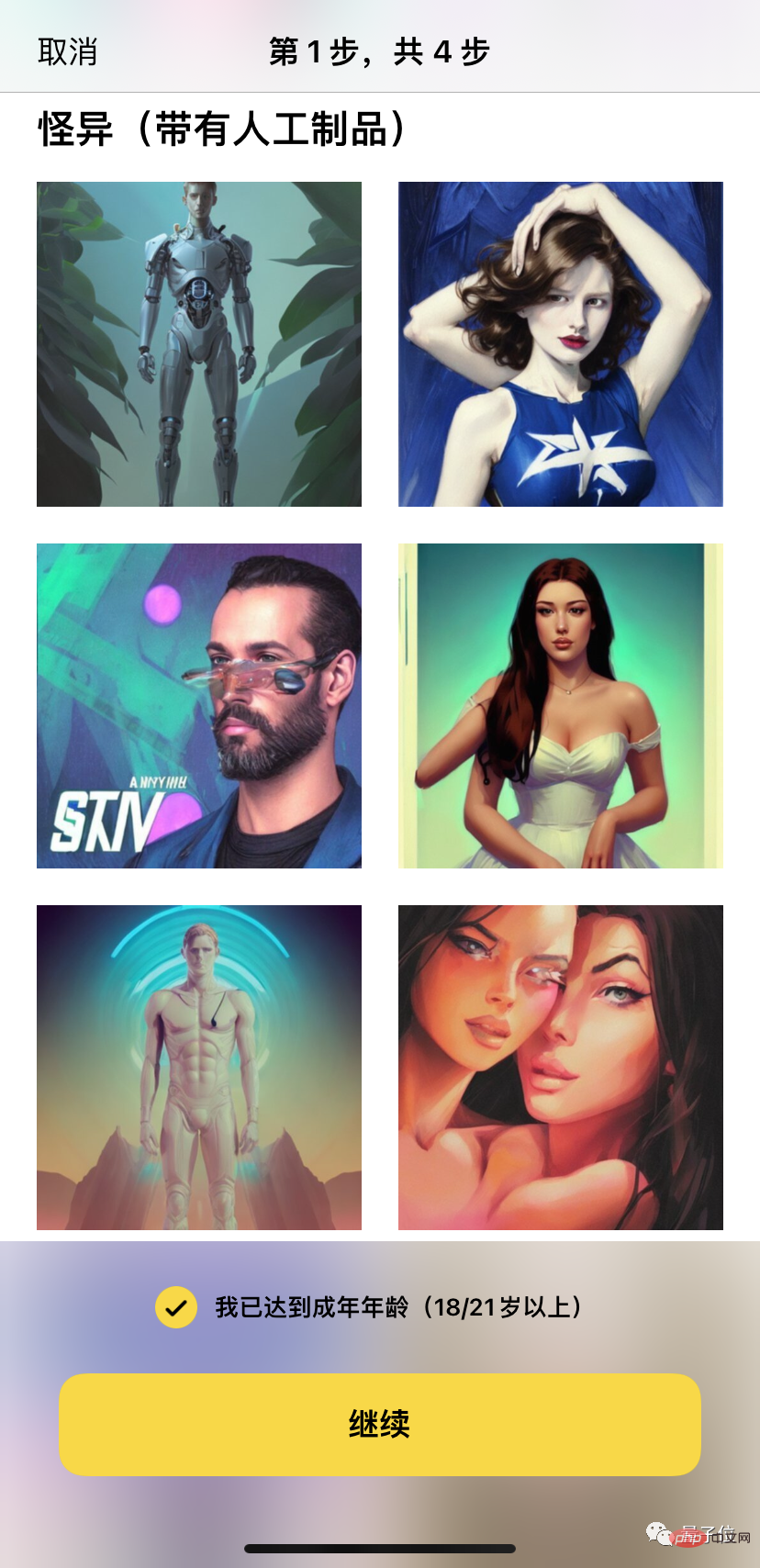

Cliquez sur le bouton jaune "Magic Avatars" dans l'interface pour démarrer l'expérience.

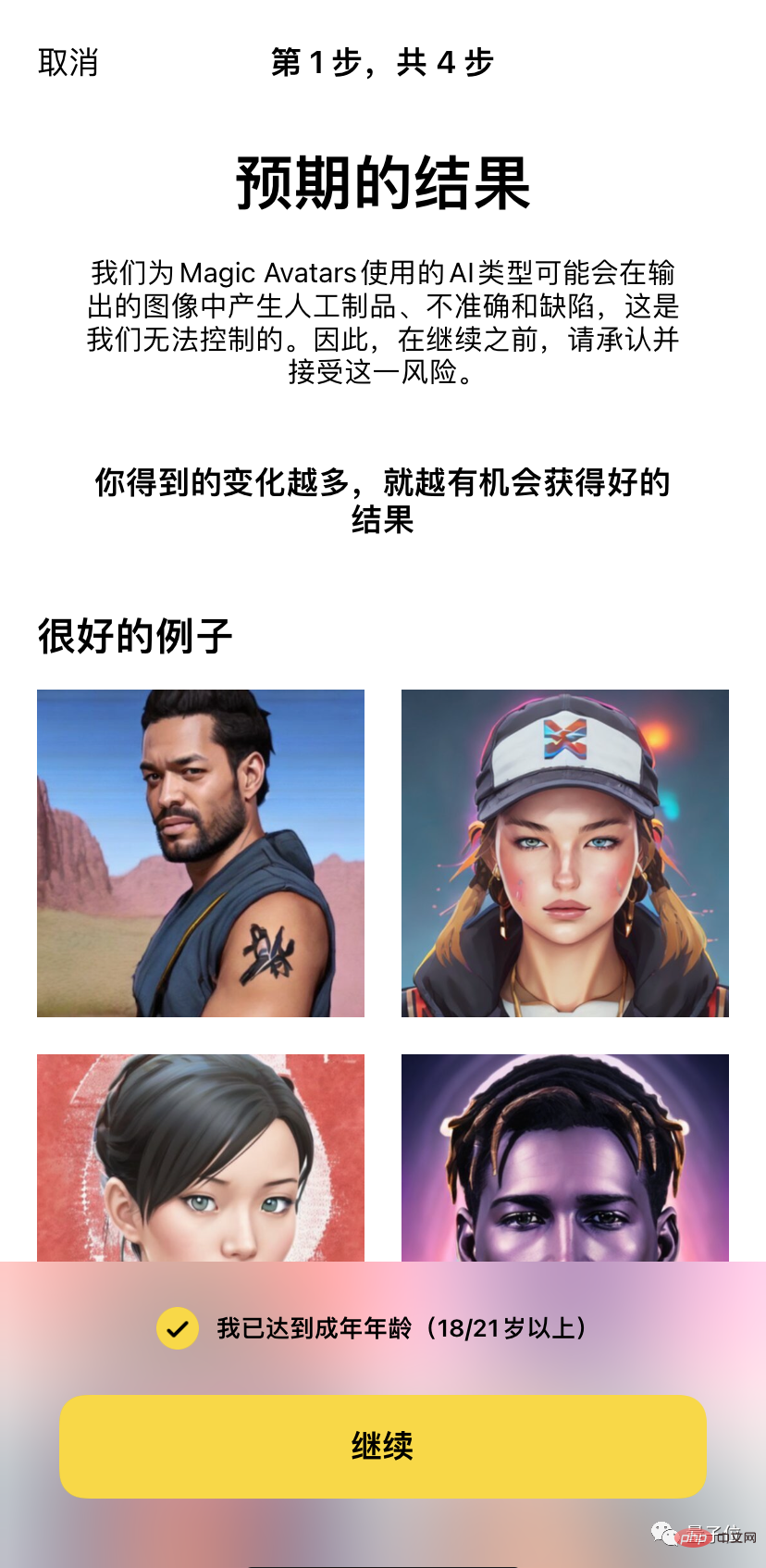

Avant de démarrer officiellement la production, l'APP rappellera que "générer des effets est risqué" et qu'il est normal que certains défauts et distorsions se produisent.

Il faut également que les utilisateurs aient plus de 18 ans (mais la tranche d'âge sur l'APP Store n'est que de 4 ans+...).

Certains mauvais exemples pourraient ressembler à ceci :

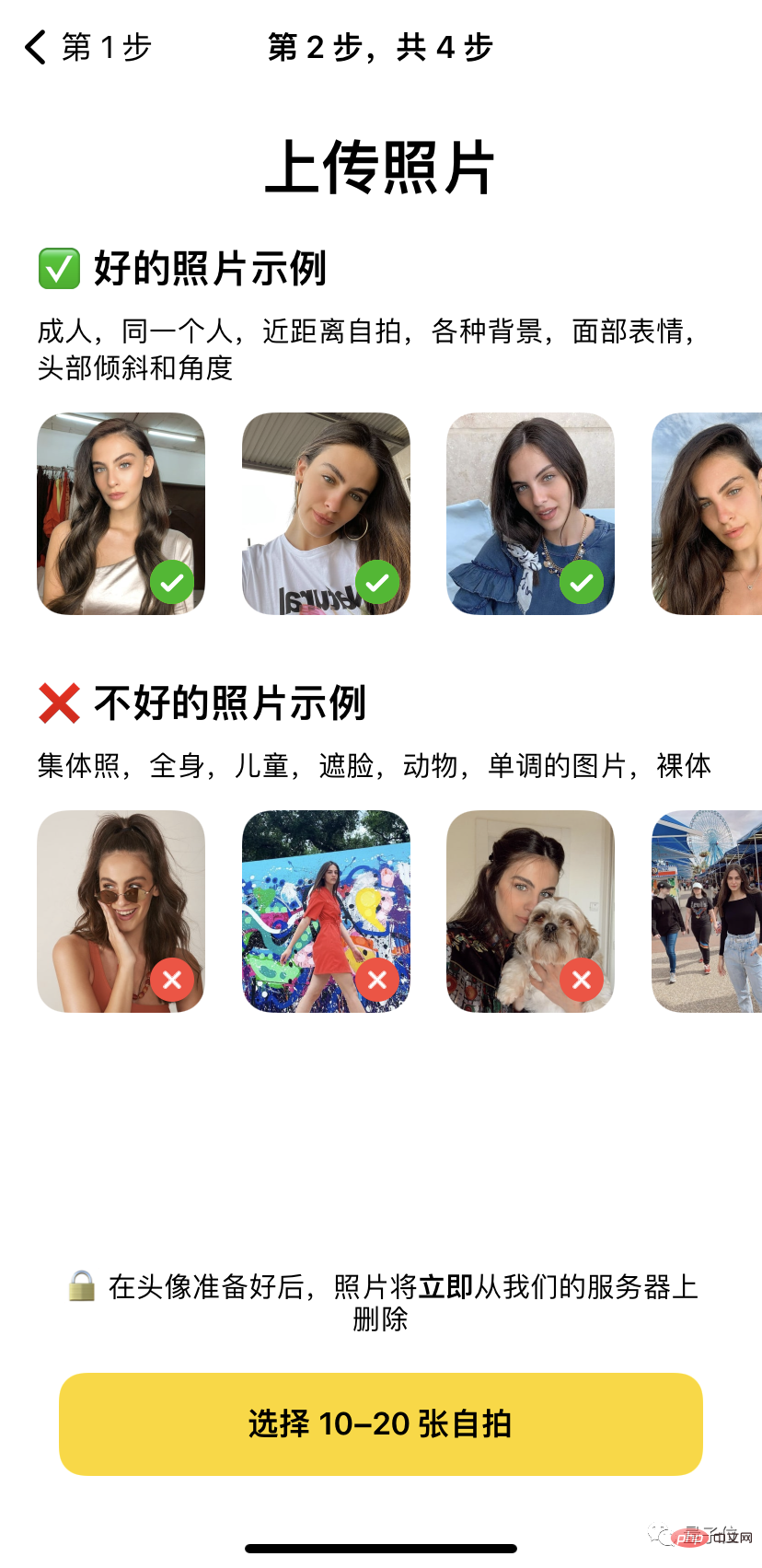

La prochaine étape consiste à télécharger des photos. L'APP nécessite que la même personne prenne des selfies à courte distance. Il est préférable de prendre une variété d'angles, d'expressions et d'arrière-plans. Environ 10 à 20 photos sont nécessaires.

Veuillez noter qu'il est spécifiquement indiqué ici que les photos seront supprimées du serveur après utilisation.

Vient ensuite l'expérience de paiement.

Le prix d'une seule génération varie de 12 à 25 yuans, et les résultats sont tous les 10 styles, mais la quantité sera différente.

Eh bien, et ceci est un prix réduit pour les membres. En fait, ce n'est pas une application gratuite. La cotisation annuelle est de 203 yuans, mais il existe une période d'essai gratuite de 7 jours.

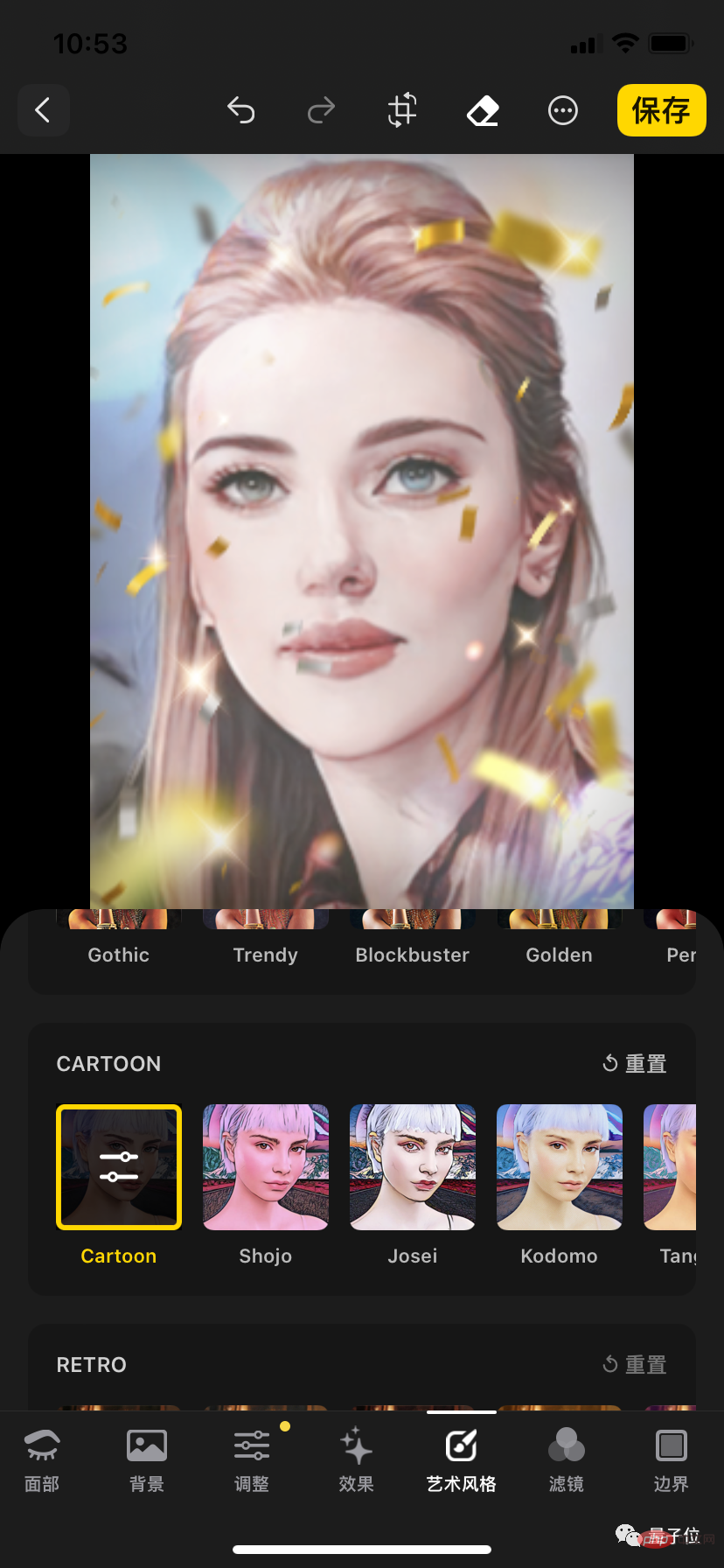

Enfin, attendez environ 20 minutes et vous obtiendrez l'avatar IA fraîchement sorti du four.

Pour tester cette vague, nous avons utilisé la photo de la sœur veuve. Parmi les 50 avatars générés, il n'y a eu aucun renversement évident, et l'apparence des personnages a également été restaurée dans un degré similaire.

Le principe technique derrière est toujours basé sur la Diffusion Stable, et la base de données utilisée est bien sûr LAION-5B.

La société derrière cela est Prisma Labs.

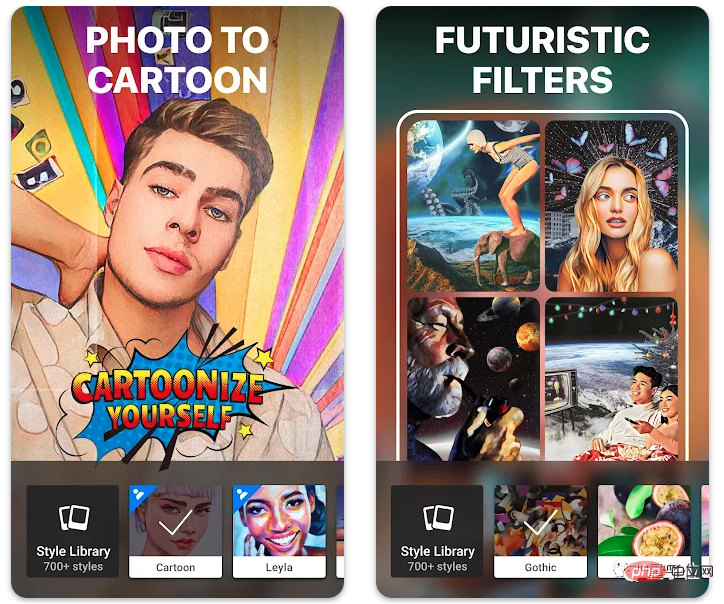

Cette société a été fondée en 2016 et a d'abord lancé l'éditeur d'images IA Prisma.

Il s'agit d'une application qui ajoute des effets artistiques aux photos. Elle est devenue populaire partout dans le monde dès son lancement, et le nombre d'utilisateurs a dépassé le million en un mois.

Lensa est sa deuxième application, lancée en 2018.

En plus de la fonction récemment ajoutée de génération d'avatars, il peut également retoucher des images par l'IA, ajouter des effets, modifier les arrière-plans, etc.

Le fondateur est Alexey Moiseenkov. À l'âge de 25 ans, il s'est inspiré de plusieurs articles. Il a passé environ deux mois à construire le code de Prisma avec l'équipe fondatrice et a créé l'entreprise.

L'un de ses coéquipiers est Andrey Usoltsev, qui est aujourd'hui PDG de l'entreprise.

Tous deux travaillaient chez Yandex, le plus grand moteur de navigation de Russie.

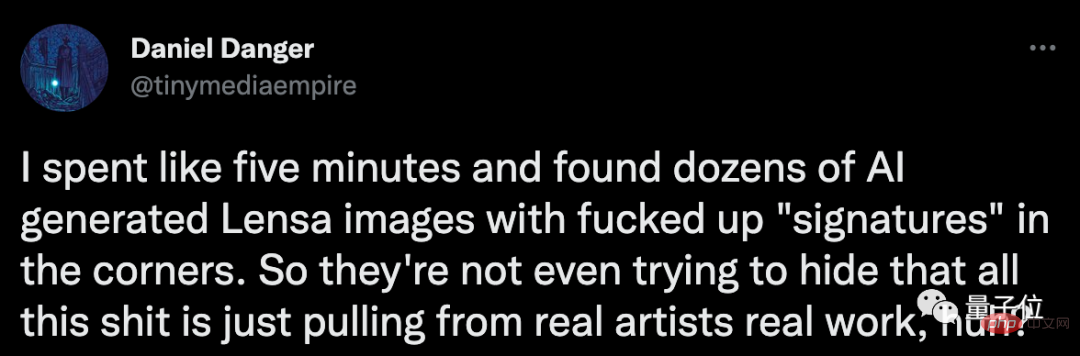

Internautes : vous pouvez voir la signature de l'artiste sur les photos générées

Mais de l'autre côté de la popularité de l'APP, des différends concernant les droits des utilisateurs à utiliser des portraits et des peintres contrevenants ont également suivi.

De nombreuses personnes ont trouvé des signatures sur les avatars générés.

En effet, Lensa utilise toujours les données LAION-5B pour la formation, qui capturent un grand nombre d'œuvres de peintres sur Internet, ce qui est également l'une des raisons pour lesquelles la diffusion stable a été controversée auparavant.

Cela signifie que les avatars générés par l'IA sont probablement basés sur les œuvres de certains peintres. Certains internautes ont dit sans détour :

Ils ne l'ont même pas dissimulé, n'est-ce pas ?

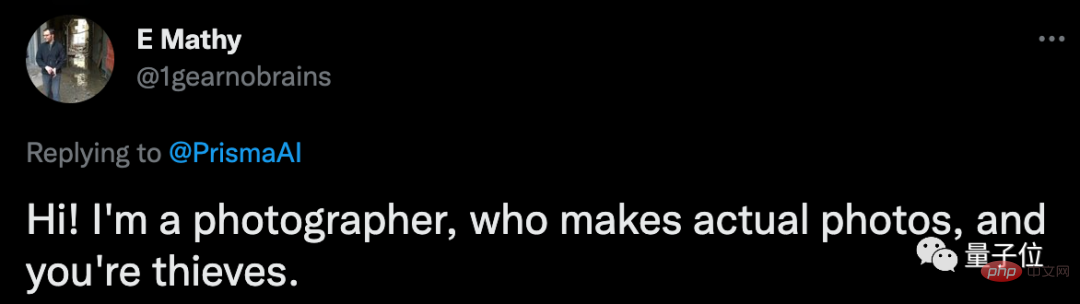

Un photographe s'est précipité sur le Twitter officiel pour laisser un message : Vous êtes un voleur.

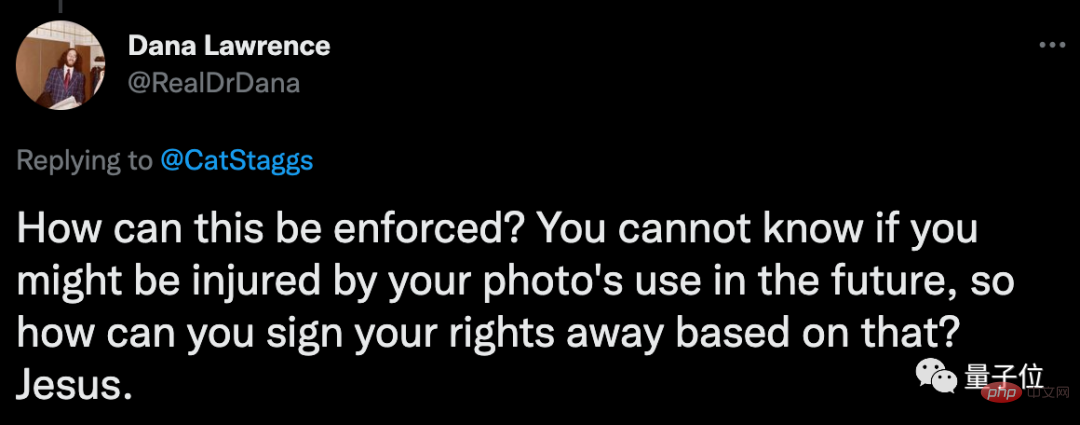

Certaines personnes ont soigneusement vérifié les conditions de confidentialité de l'APP et ont longtemps soupçonné qu'elles avaient le droit d'utiliser le portrait de l'utilisateur, ce qui a rapidement déclenché une discussion animée sur Twitter.

Comme indiqué dans la politique de confidentialité officielle, ils utiliseront l'API TrueDepth pour extraire les données faciales des photos téléchargées par les utilisateurs afin d'entraîner l'algorithme, mais les photos originales ne seront pas accessibles.

C'est-à-dire que toutes les informations officielles sont anonymes et seront supprimées dans les 24 heures suivant le traitement.

Certains utilisateurs s'inquiètent de la manière d'assurer la mise en œuvre de ces conditions ? Comment les utilisateurs peuvent-ils savoir si leurs photos seront violées un jour dans le futur ?

En fait, en ce moment, Lensa a déjà causé quelques ennuis.

Par exemple, il blanchit automatiquement les photos des personnes noires, affine automatiquement les portraits et certaines femmes génèrent des photos nues après avoir téléchargé leurs photos.

En réponse, le PDG de l'entreprise, Andrey Usoltsev, a déclaré dans une interview avec TechCrunch qu'il s'agissait d'une situation survenue après que l'intelligence artificielle ait été délibérément induite à induire l'IA, ce qui violait leurs conditions d'utilisation.

Nos conditions d'utilisation (section 6) et les conditions d'utilisation de Stability AI interdisent expressément l'utilisation de cet outil pour toute conduite préjudiciable ou harcelante.

Il a également expliqué que ces problèmes sont dus au fait que l'ensemble de données de diffusion stable provient d'Internet et n'a pas été filtré. Il est normal qu'il y ait des biais.

Cependant, l'entreprise n'a pas encore répondu sur la manière d'éviter ce problème.

Lien de référence : [1]https://edition.cnn.com/style/article/lensa-ai-app-art-explainer-trnd/index.html[2]https://techcrunch.com/2022/ 12/06/prisma-ai-regulation/?tpcc=tcplustwitter[3]https://twitter.com/CatStaggs/status/1599145701954707456

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment implémenter le tri des fichiers par Debian Readdir

Apr 13, 2025 am 09:06 AM

Comment implémenter le tri des fichiers par Debian Readdir

Apr 13, 2025 am 09:06 AM

Dans Debian Systems, la fonction ReadDir est utilisée pour lire le contenu du répertoire, mais l'ordre dans lequel il revient n'est pas prédéfini. Pour trier les fichiers dans un répertoire, vous devez d'abord lire tous les fichiers, puis les trier à l'aide de la fonction QSORT. Le code suivant montre comment trier les fichiers de répertoire à l'aide de ReadDir et QSort dans Debian System: # include # include # include # include # include // Fonction de comparaison personnalisée, utilisée pour qsortintCompare (constvoid * a, constvoid * b) {returnstrcmp (* (

Comment optimiser les performances de Debian Readdir

Apr 13, 2025 am 08:48 AM

Comment optimiser les performances de Debian Readdir

Apr 13, 2025 am 08:48 AM

Dans Debian Systems, les appels du système ReadDir sont utilisés pour lire le contenu des répertoires. Si ses performances ne sont pas bonnes, essayez la stratégie d'optimisation suivante: simplifiez le nombre de fichiers d'annuaire: divisez les grands répertoires en plusieurs petits répertoires autant que possible, en réduisant le nombre d'éléments traités par appel ReadDir. Activer la mise en cache de contenu du répertoire: construire un mécanisme de cache, mettre à jour le cache régulièrement ou lorsque le contenu du répertoire change et réduire les appels fréquents à Readdir. Les caches de mémoire (telles que Memcached ou Redis) ou les caches locales (telles que les fichiers ou les bases de données) peuvent être prises en compte. Adoptez une structure de données efficace: si vous implémentez vous-même la traversée du répertoire, sélectionnez des structures de données plus efficaces (telles que les tables de hachage au lieu de la recherche linéaire) pour stocker et accéder aux informations du répertoire

Comment Debian Readdir s'intègre à d'autres outils

Apr 13, 2025 am 09:42 AM

Comment Debian Readdir s'intègre à d'autres outils

Apr 13, 2025 am 09:42 AM

La fonction ReadDir dans le système Debian est un appel système utilisé pour lire le contenu des répertoires et est souvent utilisé dans la programmation C. Cet article expliquera comment intégrer ReadDir avec d'autres outils pour améliorer sa fonctionnalité. Méthode 1: combinant d'abord le programme de langue C et le pipeline, écrivez un programme C pour appeler la fonction readdir et sortir le résultat: # include # include # include # includeIntmain (intargc, char * argv []) {dir * dir; structDirent * entrée; if (argc! = 2) {

Conseils de configuration du pare-feu Debian Mail Server

Apr 13, 2025 am 11:42 AM

Conseils de configuration du pare-feu Debian Mail Server

Apr 13, 2025 am 11:42 AM

La configuration du pare-feu d'un serveur de courrier Debian est une étape importante pour assurer la sécurité du serveur. Voici plusieurs méthodes de configuration de pare-feu couramment utilisées, y compris l'utilisation d'iptables et de pare-feu. Utilisez les iptables pour configurer le pare-feu pour installer iptables (sinon déjà installé): Sudoapt-getUpDaSuDoapt-getinstalliptableView Règles actuelles iptables: Sudoiptable-L Configuration

Comment apprendre Debian Syslog

Apr 13, 2025 am 11:51 AM

Comment apprendre Debian Syslog

Apr 13, 2025 am 11:51 AM

Ce guide vous guidera pour apprendre à utiliser Syslog dans Debian Systems. Syslog est un service clé dans les systèmes Linux pour les messages du système de journalisation et du journal d'application. Il aide les administrateurs à surveiller et à analyser l'activité du système pour identifier et résoudre rapidement les problèmes. 1. Connaissance de base de Syslog Les fonctions principales de Syslog comprennent: la collecte et la gestion des messages journaux de manière centralisée; Prise en charge de plusieurs formats de sortie de journal et des emplacements cibles (tels que les fichiers ou les réseaux); Fournir des fonctions de visualisation et de filtrage des journaux en temps réel. 2. Installer et configurer syslog (en utilisant RSYSLOG) Le système Debian utilise RSYSLOG par défaut. Vous pouvez l'installer avec la commande suivante: SudoaptupDatesud

Comment configurer les règles de pare-feu pour Debian Syslog

Apr 13, 2025 am 06:51 AM

Comment configurer les règles de pare-feu pour Debian Syslog

Apr 13, 2025 am 06:51 AM

Cet article décrit comment configurer les règles de pare-feu à l'aide d'iptables ou UFW dans Debian Systems et d'utiliser Syslog pour enregistrer les activités de pare-feu. Méthode 1: Utiliser iptableIpTable est un puissant outil de pare-feu de ligne de commande dans Debian System. Afficher les règles existantes: utilisez la commande suivante pour afficher les règles iptables actuelles: Sudoiptables-L-N-V permet un accès IP spécifique: Par exemple, permettez l'adresse IP 192.168.1.100 pour accéder au port 80: Sudoiptables-Ainput-PTCP - DPORT80-S192.16

Comment définir le niveau de journal Debian Apache

Apr 13, 2025 am 08:33 AM

Comment définir le niveau de journal Debian Apache

Apr 13, 2025 am 08:33 AM

Cet article décrit comment ajuster le niveau de journalisation du serveur Apacheweb dans le système Debian. En modifiant le fichier de configuration, vous pouvez contrôler le niveau verbeux des informations de journal enregistrées par Apache. Méthode 1: Modifiez le fichier de configuration principal pour localiser le fichier de configuration: le fichier de configuration d'Apache2.x est généralement situé dans le répertoire / etc / apache2 /. Le nom de fichier peut être apache2.conf ou httpd.conf, selon votre méthode d'installation. Modifier le fichier de configuration: Ouvrez le fichier de configuration avec les autorisations racine à l'aide d'un éditeur de texte (comme Nano): Sutonano / etc / apache2 / apache2.conf

Comment Debian OpenSSL empêche les attaques de l'homme au milieu

Apr 13, 2025 am 10:30 AM

Comment Debian OpenSSL empêche les attaques de l'homme au milieu

Apr 13, 2025 am 10:30 AM

Dans Debian Systems, OpenSSL est une bibliothèque importante pour le chiffrement, le décryptage et la gestion des certificats. Pour empêcher une attaque d'homme dans le milieu (MITM), les mesures suivantes peuvent être prises: utilisez HTTPS: assurez-vous que toutes les demandes de réseau utilisent le protocole HTTPS au lieu de HTTP. HTTPS utilise TLS (Protocole de sécurité de la couche de transport) pour chiffrer les données de communication pour garantir que les données ne sont pas volées ou falsifiées pendant la transmission. Vérifiez le certificat de serveur: vérifiez manuellement le certificat de serveur sur le client pour vous assurer qu'il est digne de confiance. Le serveur peut être vérifié manuellement via la méthode du délégué d'URLSession