Périphériques technologiques

Périphériques technologiques

IA

IA

L'apprentissage automatique pour la sécurité est-il un beau mensonge ?

L'apprentissage automatique pour la sécurité est-il un beau mensonge ?

L'apprentissage automatique pour la sécurité est-il un beau mensonge ?

Traducteur | Bugatti

Critique | Sun Shujuan

L'apprentissage automatique (ML) n'est pas une technologie magique. De manière générale, le ML convient à la résolution de problèmes précis avec de grands ensembles de données, et les modèles d'intérêt sont hautement reproductibles ou prévisibles. La plupart des problèmes de sécurité ne nécessitent ni ne bénéficient du ML. De nombreux experts, y compris ceux de Google, recommandent que lors de la résolution de problèmes complexes, vous ne devriez essayer le ML qu'après avoir épuisé toutes les autres méthodes.

ML combine un large éventail de techniques statistiques : le ML nous permet d'entraîner les ordinateurs à estimer la réponse à un problème, même si nous ne sommes pas programmés à l'avance avec la bonne réponse. Si un système de ML bien conçu est utilisé pour résoudre le bon type de problème, il peut révéler des informations qui autrement ne seraient pas disponibles.

L’environnement informatique de chaque organisation a des objectifs, une architecture, des priorités et des tolérances au risque différents. Il est impossible de créer des algorithmes, du ML ou d’autres produits prenant largement en charge les cas d’utilisation de la sécurité dans tous les scénarios. C'est pourquoi les applications les plus réussies du ML en matière de sécurité combinent plusieurs approches pour résoudre un problème très spécifique. Les exemples typiques incluent les filtres anti-spam, l'atténuation des attaques DDoS ou des robots et la détection des logiciels malveillants.

1. Garbage in, garbage out

Le plus grand défi du ML est de disposer de données pertinentes et utilisables pour résoudre de vrais problèmes. Pour le ML supervisé, vous avez besoin d’un ensemble de données volumineux et correctement étiqueté. Par exemple, pour créer un modèle qui reconnaît les photos de chats, vous devez entraîner le modèle avec de nombreuses photos de chats étiquetées « chat » et de nombreuses photos autres que des chats étiquetées « non-chat ». Si vous n'avez pas assez de photos ou si elles ne sont pas étiquetées avec précision, le modèle ne fonctionnera pas bien.

En matière de sécurité, un cas d'utilisation bien connu du ML supervisé est la détection de logiciels malveillants sans signature. De nombreux fournisseurs de plateformes de protection des points finaux (EPP) utilisent le ML pour étiqueter un grand nombre d'échantillons malveillants et inoffensifs afin de former des modèles sur « à quoi ressemblent les logiciels malveillants ». Ces modèles peuvent identifier correctement les logiciels malveillants mutants évasifs et autres subterfuges (fichiers qui ont été falsifiés afin de pouvoir échapper aux méthodes de détection de signature, mais qui restent malveillants). Au lieu de faire correspondre les fonctionnalités, le ML utilise un autre ensemble de fonctionnalités pour prédire le contenu malveillant, détectant souvent les logiciels malveillants qui manquent aux méthodes basées sur les fonctionnalités.

Étant donné que les modèles ML sont probabilistes, il existe des compromis. Le ML peut détecter les logiciels malveillants qui échappent aux méthodes de signature, mais il peut également ignorer les logiciels malveillants qui échappent aux méthodes de signature. C'est pourquoi les outils EPP modernes utilisent une approche hybride, combinant des techniques de ML et basées sur des fonctionnalités pour obtenir une couverture de protection maximale.

2. Problème de faux positif

Même si le modèle est bien conçu, le ML apportera des défis supplémentaires lors de l'interprétation du résultat, notamment :

- Les résultats sont des probabilités. Possibilités de sortie des modèles ML. Si votre modèle était conçu pour identifier les chats, vous obtiendriez quelque chose comme « Il y a 80 % de chances que cette chose soit un chat ». Cette incertitude est inhérente aux systèmes ML et peut rendre les résultats difficiles à interpréter. Une probabilité de 80 % qu'il s'agisse d'un chat est-elle suffisamment précise ?

- Le modèle ne peut pas être ajusté, du moins pas par l'utilisateur final. Pour gérer les résultats probabilistes, les outils peuvent les traiter en résultats binaires en utilisant des seuils définis par le fournisseur. Par exemple, un modèle de reconnaissance de chat pourrait signaler que tout « chat » a une probabilité > 90 % d'être un chat. La tolérance de votre organisation dans ce domaine peut être supérieure ou inférieure à la tolérance fixée par le fournisseur.

- Les faux négatifs (FN), l'incapacité à détecter un contenu véritablement malveillant, sont un inconvénient majeur des modèles ML, en particulier des modèles mal réglés. Nous n'aimons pas les faux positifs (FP) car ils font perdre du temps. Mais il existe un compromis inhérent entre le taux PF et le taux FN. Les modèles ML sont réglés pour optimiser ce compromis, en donnant la priorité au « meilleur » équilibre entre le taux FP et le taux FN. Cependant, le « bon » équilibre variera d’une organisation à l’autre, en fonction de leur évaluation individuelle des menaces et des risques. Lorsque vous utilisez des produits basés sur le ML, vous devez faire confiance au fournisseur pour choisir les seuils appropriés pour vous.

- Pas assez de contexte pour la classification des alertes. Une partie de la magie du ML consiste à extraire des « caractéristiques » prédictives mais arbitraires saillantes d’un ensemble de données. Imaginez que l’identification d’un chat soit fortement corrélée à la météo. Personne ne raisonnerait de cette façon. Mais c’est tout l’intérêt du ML : trouver des modèles que nous ne trouverions pas autrement, et ce, à grande échelle. Même si la cause prédite peut être exposée à l’utilisateur, elle s’avère souvent inutile dans les situations de tri des alertes ou de réponse aux incidents. Cela est dû à l’optimisation des capacités prédictives par les « fonctionnalités » qui définissent finalement les décisions du système ML.

3. Est-ce que d'autres noms pour les méthodes « statistiques »

sonnent bien ?

En plus des avantages et des inconvénients du ML, il y a encore une chose à noter : tous les « ML » ne sont pas vraiment du ML. Les méthodes statistiques peuvent vous fournir des conclusions sur vos données. ML fait des prédictions basées sur les données dont vous disposez et sur les données que vous n’avez pas. Les spécialistes du marketing s'appuient sur la popularité du « ML » et de « l'intelligence artificielle », affirmant qu'il s'agit de produits technologiques modernes, innovants et avancés. Cependant, les gens ne se demandent souvent pas si cette technologie utilise le ML, et encore moins si le ML est la bonne approche.

4.Le ML peut-il détecter le contenu malveillant ?

ML peut détecter lorsque le « contenu malveillant » est bien défini et de portée limitée. Il peut également détecter les écarts par rapport au comportement attendu dans des systèmes hautement prévisibles. Plus l’environnement est stable, plus le ML est susceptible d’identifier correctement les anomalies. Mais toutes les exceptions ne sont pas malveillantes et les opérateurs ne disposent pas toujours de suffisamment de contexte pour répondre.

La puissance du ML réside dans l’augmentation, plutôt que le remplacement, des méthodes, systèmes et équipes existants pour obtenir une couverture et une efficacité optimales.

Lien original : https://www.darkreading.com/vulnerabilities-threats/the-beautiful-lies-of-machine-learning-in-security

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

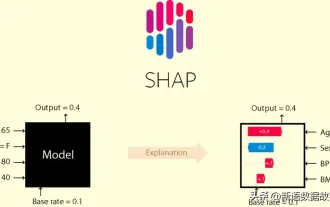

Cet article vous amènera à comprendre SHAP : explication du modèle pour l'apprentissage automatique

Jun 01, 2024 am 10:58 AM

Cet article vous amènera à comprendre SHAP : explication du modèle pour l'apprentissage automatique

Jun 01, 2024 am 10:58 AM

Dans les domaines de l’apprentissage automatique et de la science des données, l’interprétabilité des modèles a toujours été au centre des préoccupations des chercheurs et des praticiens. Avec l'application généralisée de modèles complexes tels que l'apprentissage profond et les méthodes d'ensemble, la compréhension du processus décisionnel du modèle est devenue particulièrement importante. Explainable AI|XAI contribue à renforcer la confiance dans les modèles d'apprentissage automatique en augmentant la transparence du modèle. L'amélioration de la transparence des modèles peut être obtenue grâce à des méthodes telles que l'utilisation généralisée de plusieurs modèles complexes, ainsi que les processus décisionnels utilisés pour expliquer les modèles. Ces méthodes incluent l'analyse de l'importance des caractéristiques, l'estimation de l'intervalle de prédiction du modèle, les algorithmes d'interprétabilité locale, etc. L'analyse de l'importance des fonctionnalités peut expliquer le processus de prise de décision du modèle en évaluant le degré d'influence du modèle sur les fonctionnalités d'entrée. Estimation de l’intervalle de prédiction du modèle

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Les défis courants rencontrés par les algorithmes d'apprentissage automatique en C++ incluent la gestion de la mémoire, le multithread, l'optimisation des performances et la maintenabilité. Les solutions incluent l'utilisation de pointeurs intelligents, de bibliothèques de threads modernes, d'instructions SIMD et de bibliothèques tierces, ainsi que le respect des directives de style de codage et l'utilisation d'outils d'automatisation. Des cas pratiques montrent comment utiliser la bibliothèque Eigen pour implémenter des algorithmes de régression linéaire, gérer efficacement la mémoire et utiliser des opérations matricielles hautes performances.

Cinq écoles d'apprentissage automatique que vous ne connaissez pas

Jun 05, 2024 pm 08:51 PM

Cinq écoles d'apprentissage automatique que vous ne connaissez pas

Jun 05, 2024 pm 08:51 PM

L'apprentissage automatique est une branche importante de l'intelligence artificielle qui donne aux ordinateurs la possibilité d'apprendre à partir de données et d'améliorer leurs capacités sans être explicitement programmés. L'apprentissage automatique a un large éventail d'applications dans divers domaines, de la reconnaissance d'images et du traitement du langage naturel aux systèmes de recommandation et à la détection des fraudes, et il change notre façon de vivre. Il existe de nombreuses méthodes et théories différentes dans le domaine de l'apprentissage automatique, parmi lesquelles les cinq méthodes les plus influentes sont appelées les « Cinq écoles d'apprentissage automatique ». Les cinq grandes écoles sont l’école symbolique, l’école connexionniste, l’école évolutionniste, l’école bayésienne et l’école analogique. 1. Le symbolisme, également connu sous le nom de symbolisme, met l'accent sur l'utilisation de symboles pour le raisonnement logique et l'expression des connaissances. Cette école de pensée estime que l'apprentissage est un processus de déduction inversée, à travers les connaissances existantes.

IA explicable : Expliquer les modèles IA/ML complexes

Jun 03, 2024 pm 10:08 PM

IA explicable : Expliquer les modèles IA/ML complexes

Jun 03, 2024 pm 10:08 PM

Traducteur | Revu par Li Rui | Chonglou Les modèles d'intelligence artificielle (IA) et d'apprentissage automatique (ML) deviennent aujourd'hui de plus en plus complexes, et le résultat produit par ces modèles est une boîte noire – impossible à expliquer aux parties prenantes. L'IA explicable (XAI) vise à résoudre ce problème en permettant aux parties prenantes de comprendre comment fonctionnent ces modèles, en s'assurant qu'elles comprennent comment ces modèles prennent réellement des décisions et en garantissant la transparence des systèmes d'IA, la confiance et la responsabilité pour résoudre ce problème. Cet article explore diverses techniques d'intelligence artificielle explicable (XAI) pour illustrer leurs principes sous-jacents. Plusieurs raisons pour lesquelles l’IA explicable est cruciale Confiance et transparence : pour que les systèmes d’IA soient largement acceptés et fiables, les utilisateurs doivent comprendre comment les décisions sont prises

Apprentissage automatique en C++ : un guide pour la mise en œuvre d'algorithmes d'apprentissage automatique courants en C++

Jun 03, 2024 pm 07:33 PM

Apprentissage automatique en C++ : un guide pour la mise en œuvre d'algorithmes d'apprentissage automatique courants en C++

Jun 03, 2024 pm 07:33 PM

En C++, la mise en œuvre d'algorithmes d'apprentissage automatique comprend : Régression linéaire : utilisée pour prédire des variables continues. Les étapes comprennent le chargement des données, le calcul des poids et des biais, la mise à jour des paramètres et la prédiction. Régression logistique : utilisée pour prédire des variables discrètes. Le processus est similaire à la régression linéaire, mais utilise la fonction sigmoïde pour la prédiction. Machine à vecteurs de support : un puissant algorithme de classification et de régression qui implique le calcul de vecteurs de support et la prédiction d'étiquettes.

Applications d'apprentissage automatique Golang : création d'algorithmes intelligents et de solutions basées sur les données

Jun 02, 2024 pm 06:46 PM

Applications d'apprentissage automatique Golang : création d'algorithmes intelligents et de solutions basées sur les données

Jun 02, 2024 pm 06:46 PM

Utilisez l'apprentissage automatique dans Golang pour développer des algorithmes intelligents et des solutions basées sur les données : installez la bibliothèque Gonum pour les algorithmes et utilitaires d'apprentissage automatique. Régression linéaire utilisant le modèle LinearRegression de Gonum, un algorithme d'apprentissage supervisé. Entraînez le modèle à l'aide de données d'entraînement, qui contiennent des variables d'entrée et des variables cibles. Prédisez les prix de l’immobilier en fonction de nouvelles caractéristiques, à partir desquelles le modèle extraira une relation linéaire.

Quelles sont les applications des coroutines Go en intelligence artificielle et en machine learning ?

Jun 05, 2024 pm 03:23 PM

Quelles sont les applications des coroutines Go en intelligence artificielle et en machine learning ?

Jun 05, 2024 pm 03:23 PM

Les applications des coroutines Go dans le domaine de l'intelligence artificielle et de l'apprentissage automatique incluent : la formation et la prédiction en temps réel : tâches de traitement parallèle pour améliorer les performances. Optimisation des hyperparamètres parallèles : explorez différents paramètres simultanément pour accélérer l'entraînement. Informatique distribuée : répartissez facilement les tâches et profitez du cloud ou du cluster.

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

La conception du framework Java assure la sécurité en équilibrant les besoins de sécurité avec les besoins de l'entreprise : en identifiant les principaux besoins de l'entreprise et en hiérarchisant les exigences de sécurité pertinentes. Développez des stratégies de sécurité flexibles, répondez aux menaces par niveaux et effectuez des ajustements réguliers. Tenez compte de la flexibilité architecturale, prenez en charge l’évolution de l’entreprise et des fonctions de sécurité abstraites. Donnez la priorité à l’efficacité et à la disponibilité, optimisez les mesures de sécurité et améliorez la visibilité.