Problème commun

Problème commun

Comment détecter les logiciels malveillants Windows Tarrask à l'aide d'erreurs pour éviter la détection

Comment détecter les logiciels malveillants Windows Tarrask à l'aide d'erreurs pour éviter la détection

Comment détecter les logiciels malveillants Windows Tarrask à l'aide d'erreurs pour éviter la détection

Microsoft a publié des informations sur un nouveau malware sur son site Web de sécurité le 12 avril 2022. Le malware, baptisé Tarrask, exploite une vulnérabilité du système de planification des tâches Windows pour échapper à la détection.

Tarrask est utilisé par le groupe de piratage Hafnium, qui a ciblé par le passé les secteurs des télécommunications, des fournisseurs d'accès Internet et des services de données.

Le groupe exploite des vulnérabilités zero-day pour attaquer les systèmes informatiques. Une fois qu'un système est compromis, une vulnérabilité de Windows peut être exploitée pour masquer les traces du malware et rendre la détection plus difficile. Tarrask utilise ce bug pour créer des tâches planifiées cachées afin d'éviter la détection et éventuellement pour la persistance.

Les systèmes et applications utilisent le Planificateur de tâches Windows pour lancer des tâches, telles que la vérification des mises à jour ou l'exécution d'opérations de maintenance. Les applications peuvent ajouter des tâches au Planificateur de tâches, à condition qu'elles s'exécutent avec les autorisations suffisantes. Selon Microsoft, les logiciels malveillants utilisent souvent des tâches pour « maintenir la persistance dans les environnements Windows ».

Les tâches peuvent être analysées en lançant l'outil Planificateur de tâches sous Windows. Tarrask utilise une erreur pour masquer ses tâches et, en utilisant l'option de ligne de commande "schtasks /query", il renvoie une liste des tâches planifiées existantes. Pour éviter toute détection, Tarrask supprime la valeur du descripteur de sécurité de la tâche dans le registre Windows ; cela entraîne la disparition de la tâche du Planificateur de tâches et des outils de ligne de commande. En d’autres termes : une inspection minutieuse de toutes les tâches à l’aide de l’un ou l’autre outil ne révélera pas de tâche malveillante.

Détection de Tarrask sur les systèmes Windows

Le malware ne supprime pas complètement les informations sur les tâches car ses traces sont toujours enregistrées dans le registre système. Microsoft soupçonne que le groupe de piratage a laissé des données dans le registre pour permettre au malware de persister, ou que le groupe ne savait pas que la tâche « continuerait à s'exécuter » après la suppression du composant SD.

Les administrateurs Windows peuvent analyser les informations sur les tâches planifiées dans le registre système pour déterminer si le système est infecté par le logiciel malveillant Tarrask :

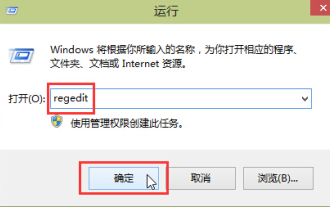

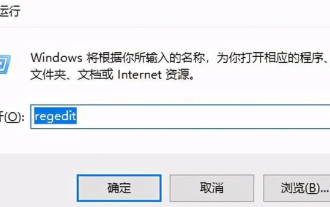

- Utilisez le raccourci clavier Windows-R pour afficher la boîte de dialogue d'exécution.

- Tapez regedit.exe et appuyez sur Entrée.

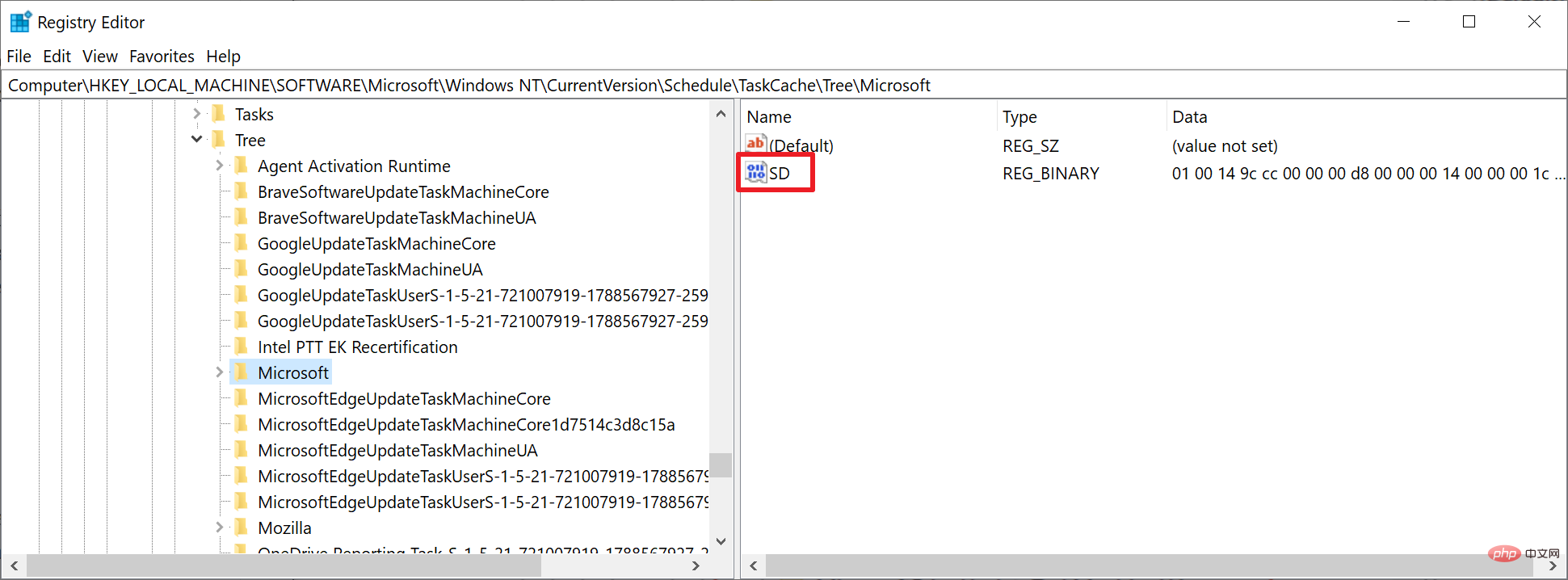

- Accédez au chemin HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionScheduleTaskCacheTree. Vous obtiendrez une liste des tâches planifiées présentes sur votre système.

- Parcourez chaque tâche pour déterminer si des tâches sont répertoriées sans valeur SD.

Si une tâche est trouvée sans valeur SD, il s'agit d'une tâche masquée et n'apparaîtra pas dans le planificateur de tâches ou l'utilitaire de ligne de commande. La tâche ne peut pas être supprimée normalement car elle est exécutée dans le contexte de l'utilisateur SYSTEM. Les tentatives de suppression de la tâche échoueront avec un message d’erreur d’accès refusé.

La dernière version de l'application de sécurité Windows Defender de Microsoft a détecté un malware. Microsoft a ajouté un nouvel événement de surveillance à Windows Defender pour détecter les tâches cachées ; celles-ci sont marquées comme Behavior:Win32/ScheduledTaskHide.A puis utilisées par les applications.

Microsoft recommande aux administrateurs système d'adopter les recommandations et directives de sécurité suivantes pour détecter les logiciels malveillants utilisant des vecteurs d'attaque :

Énumérez les ruches de registre de votre environnement Windows, affichez la ruche de registre HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionScheduleTaskCacheTree et identifiez la clé de tâche qui n'a aucune tâche planifiée. avec une valeur SD (descripteur de sécurité). Analysez ces tâches si nécessaire.

Modifiez votre politique d'audit pour identifier les opérations de tâches planifiées en activant la journalisation « TaskOperational » dans Microsoft-Windows-TaskScheduler/Operational. Appliquez les paramètres de stratégie d’audit Microsoft recommandés et adaptés à votre environnement.

Activez et centralisez les journaux du planificateur de tâches suivants. Même si les tâches sont "cachées", ces journaux suivront les événements clés qui leur sont liés, ce qui peut vous amener à découvrir un mécanisme de persistance bien caché

événements dans le journal Security.evtx ID de journal Microsoft-Windows-TaskScheduler/Operational.evtx 4698Les acteurs menaçants de cette campagne utilisent des tâches planifiées cachées pour maintenir l'accès aux actifs critiques exposés sur Internet en rétablissant régulièrement les communications sortantes avec l'infrastructure C&C. Restez vigilant et surveillez les communications sortantes pour détecter tout comportement inhabituel en vous assurant que ces connexions à partir de ces actifs critiques de niveau 0 et de niveau 1 sont surveillées et alertées.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Que faire si WPS Office ne peut pas ouvrir le fichier PPT - Que faire si WPS Office ne peut pas ouvrir le fichier PPT

Mar 04, 2024 am 11:40 AM

Que faire si WPS Office ne peut pas ouvrir le fichier PPT - Que faire si WPS Office ne peut pas ouvrir le fichier PPT

Mar 04, 2024 am 11:40 AM

Récemment, de nombreux amis m'ont demandé quoi faire si WPSOffice ne pouvait pas ouvrir les fichiers PPT. Ensuite, apprenons comment résoudre le problème de l'incapacité de WPSOffice à ouvrir les fichiers PPT. J'espère que cela pourra aider tout le monde. 1. Ouvrez d'abord WPSOffice et accédez à la page d'accueil, comme indiqué dans la figure ci-dessous. 2. Saisissez ensuite le mot-clé « réparation de documents » dans la barre de recherche ci-dessus, puis cliquez pour ouvrir l'outil de réparation de documents, comme indiqué dans la figure ci-dessous. 3. Importez ensuite le fichier PPT pour réparation, comme indiqué dans la figure ci-dessous.

Quel logiciel est CrystalDiskmark ? -Comment utiliser crystaldiskmark ?

Mar 18, 2024 pm 02:58 PM

Quel logiciel est CrystalDiskmark ? -Comment utiliser crystaldiskmark ?

Mar 18, 2024 pm 02:58 PM

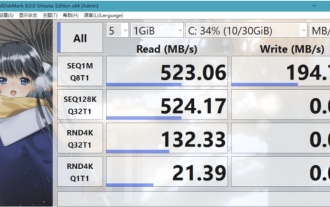

CrystalDiskMark est un petit outil de référence pour disques durs qui mesure rapidement les vitesses de lecture/écriture séquentielles et aléatoires. Ensuite, laissez l'éditeur vous présenter CrystalDiskMark et comment utiliser crystaldiskmark~ 1. Introduction à CrystalDiskMark CrystalDiskMark est un outil de test de performances de disque largement utilisé pour évaluer la vitesse et les performances de lecture et d'écriture des disques durs mécaniques et des disques SSD (SSD). ). Performances d’E/S aléatoires. Il s'agit d'une application Windows gratuite qui fournit une interface conviviale et divers modes de test pour évaluer différents aspects des performances du disque dur. Elle est largement utilisée dans les revues de matériel.

Comment améliorer la vitesse de démarrage de l'ordinateur en modifiant le registre Windows 10

Apr 19, 2024 am 08:01 AM

Comment améliorer la vitesse de démarrage de l'ordinateur en modifiant le registre Windows 10

Apr 19, 2024 am 08:01 AM

Lors de l'utilisation du système d'exploitation Windows 10, de nombreux utilisateurs constatent que le démarrage de leur ordinateur prend beaucoup de temps, ce qui affecte l'expérience utilisateur. Afin d'optimiser la vitesse de démarrage, certaines personnes ont suggéré que cet objectif puisse être atteint en modifiant le registre système. En réponse à cette demande, cet article fournira une analyse approfondie sur la manière d'améliorer efficacement la vitesse de démarrage de l'ordinateur en ajustant correctement les paramètres du registre Windows 10. Jetons un coup d'œil ci-dessous. Méthode de fonctionnement 1. Utilisez la touche de raccourci « win+R » pour démarrer l'exécution, entrez « regedit » et cliquez sur « OK » pour ouvrir. 2. Après être entré dans l'éditeur de registre, cliquez sur "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurren" dans la colonne de gauche.

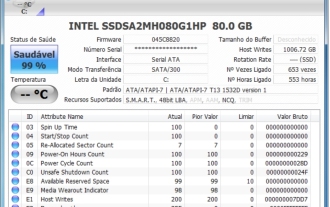

Tutoriel d'utilisation de CrystalDiskinfo – Quel logiciel est CrystalDiskinfo ?

Mar 18, 2024 pm 04:50 PM

Tutoriel d'utilisation de CrystalDiskinfo – Quel logiciel est CrystalDiskinfo ?

Mar 18, 2024 pm 04:50 PM

CrystalDiskInfo est un logiciel utilisé pour vérifier les périphériques matériels informatiques. Dans ce logiciel, nous pouvons vérifier notre propre matériel informatique, tel que la vitesse de lecture, le mode de transmission, l'interface, etc. ! Alors en plus de ces fonctions, comment utiliser CrystalDiskInfo et qu'est-ce que CrystalDiskInfo exactement ? Laissez-moi faire le tri pour vous ! 1. L'origine de CrystalDiskInfo En tant que l'un des trois composants principaux d'un ordinateur hôte, un disque SSD est le support de stockage d'un ordinateur et est responsable du stockage des données informatiques. Un bon disque SSD peut accélérer la lecture et la lecture des fichiers. affecter l’expérience du consommateur. Lorsque les consommateurs reçoivent de nouveaux appareils, ils peuvent utiliser des logiciels tiers ou d'autres disques SSD pour

Comment définir l'incrément du clavier dans Adobe Illustrator CS6 - Comment définir l'incrément du clavier dans Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

Comment définir l'incrément du clavier dans Adobe Illustrator CS6 - Comment définir l'incrément du clavier dans Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

De nombreux utilisateurs utilisent le logiciel Adobe Illustrator CS6 dans leurs bureaux, alors savez-vous comment définir l'incrément du clavier dans Adobe Illustrator CS6. Ensuite, l'éditeur vous proposera la méthode de définition de l'incrément du clavier dans Adobe Illustrator CS6. jetez un oeil ci-dessous. Étape 1 : Démarrez le logiciel Adobe Illustrator CS6, comme indiqué dans la figure ci-dessous. Étape 2 : Dans la barre de menu, cliquez successivement sur la commande [Modifier] → [Préférences] → [Général]. Étape 3 : La boîte de dialogue [Incrément du clavier] apparaît, entrez le nombre requis dans la zone de texte [Incrément du clavier] et enfin cliquez sur le bouton [OK]. Étape 4 : utilisez la touche de raccourci [Ctrl]

Quel type de logiciel est bonjour ?

Feb 22, 2024 pm 08:39 PM

Quel type de logiciel est bonjour ?

Feb 22, 2024 pm 08:39 PM

Bonjour est un protocole réseau et un logiciel lancé par Apple pour découvrir et configurer les services réseau au sein d'un réseau local. Son rôle principal est de découvrir et de communiquer automatiquement entre les appareils connectés au même réseau. Bonjour a été introduit pour la première fois dans la version MacOSX10.2 en 2002 et est désormais installé et activé par défaut dans le système d'exploitation d'Apple. Depuis lors, Apple a ouvert la technologie Bonjour à d'autres fabricants, de sorte que de nombreux autres systèmes d'exploitation et appareils peuvent également prendre en charge Bonjour.

Comment résoudre une tentative de chargement d'un logiciel incompatible avec Edge ?

Mar 15, 2024 pm 01:34 PM

Comment résoudre une tentative de chargement d'un logiciel incompatible avec Edge ?

Mar 15, 2024 pm 01:34 PM

Lorsque nous utilisons le navigateur Edge, il arrive parfois que des logiciels incompatibles tentent d'être chargés ensemble, alors que se passe-t-il ? Laissez ce site présenter soigneusement aux utilisateurs comment résoudre le problème lié à la tentative de chargement de logiciels incompatibles avec Edge. Comment résoudre le problème de la tentative de chargement d'un logiciel incompatible avec Edge Solution 1 : Recherchez IE dans le menu Démarrer et accédez-y directement avec IE. Solution 2 : Remarque : La modification du registre peut entraîner une panne du système, alors soyez prudent. Modifiez les paramètres du registre. 1. Entrez regedit pendant le fonctionnement. 2. Recherchez le chemin\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Micros

Quel logiciel est Photoshop5 ? -tutoriel d'utilisation de Photoshopcs5

Mar 19, 2024 am 09:04 AM

Quel logiciel est Photoshop5 ? -tutoriel d'utilisation de Photoshopcs5

Mar 19, 2024 am 09:04 AM

PhotoshopCS est l'abréviation de Photoshop Creative Suite. C'est un logiciel produit par Adobe et est largement utilisé dans la conception graphique et le traitement d'images. En tant que novice apprenant PS, laissez-moi vous expliquer aujourd'hui ce qu'est le logiciel photoshopcs5 et comment l'utiliser. 1. Qu'est-ce que Photoshop CS5 ? Adobe Photoshop CS5 Extended est idéal pour les professionnels des domaines du cinéma, de la vidéo et du multimédia, les graphistes et web designers qui utilisent la 3D et l'animation, ainsi que les professionnels des domaines de l'ingénierie et des sciences. Rendu une image 3D et fusionnez-la dans une image composite 2D. Modifiez facilement des vidéos