Problème commun

Problème commun

Zerodium annonce un paiement de 400 000 $ pour la vulnérabilité de sécurité Zero-Click RCE de Microsoft Outlook

Zerodium annonce un paiement de 400 000 $ pour la vulnérabilité de sécurité Zero-Click RCE de Microsoft Outlook

Zerodium annonce un paiement de 400 000 $ pour la vulnérabilité de sécurité Zero-Click RCE de Microsoft Outlook

- Cliquez pour entrer : Navigation du plug-in de l'outil ChatGPT

Zerodium, un fournisseur d'exploits de sécurité, a annoncé plus tôt dans la journée qu'il augmentait ses paiements de primes pour l'exécution de code à distance sans clic (RCE) de Microsoft Outlook. des 250 000 $ précédents à 400 000 $, soit une augmentation de 60 %.

Les attaques sans clic sont particulièrement dangereuses car elles ne nécessitent aucune interaction de l’utilisateur pour transmettre la charge utile malveillante à l’appareil d’une victime potentielle. Zerodium a toutefois noté que l'augmentation des paiements était « temporaire », ce qui signifie que la décision pourrait être révisée ultérieurement.

Voici l'annonce complète :

Nous augmentons temporairement les dépenses pour Microsoft Outlook RCE de 250 000 $ à 400 000 $. Nous recherchons des vulnérabilités sans clic qui conduisent à l'exécution de code à distance lors de la réception/téléchargement d'e-mails dans Outlook sans aucune interaction de l'utilisateur, comme la lecture de l'e-mail malveillant ou l'ouverture de pièces jointes. Les exploits qui reposent sur l’ouverture/lecture d’e-mails peuvent recevoir des récompenses inférieures.

Dans l'actualité Outlook liée, le projet One Outlook Monarch de Microsoft a apparemment été retardé, mais il semblerait qu'il continue de progresser.

Parallèlement à l'annonce des paiements Outlook de Microsoft, Zerodium a également annoncé la plate-forme Thunderbird de Mozilla avec une prime de 200 000 $.

Nous recherchons des vulnérabilités sans clic qui affectent Thunderbird et conduisent à l'exécution de code à distance lors de la réception/téléchargement d'e-mails sans aucune interaction de l'utilisateur, comme la lecture d'un e-mail malveillant ou l'ouverture d'une pièce jointe. Les exploits qui reposent sur l’ouverture/lecture d’e-mails peuvent recevoir des récompenses inférieures.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment changer la police dans Outlook sur un téléphone mobile Apple

Mar 08, 2024 pm 04:46 PM

Comment changer la police dans Outlook sur un téléphone mobile Apple

Mar 08, 2024 pm 04:46 PM

Comment changer la police dans Outlook sur un téléphone mobile Apple ? Ouvrez d'abord le logiciel Outlook et cliquez sur le fichier dans le coin supérieur gauche de l'interface. Vous pouvez définir la police selon vos propres préférences. Une fois les paramètres terminés, cliquez sur le bouton OK. Nous allons jeter un coup d'oeil! Comment changer la police dans Outlook sur un téléphone mobile Apple 1. Ouvrez le logiciel Outlook et cliquez sur l'option "Fichier" dans le coin supérieur gauche de l'interface. 2. Dans la liste qui apparaît, recherchez « Options » et cliquez pour entrer. 3. Sur le côté gauche de la liste des options, cliquez sur « Mail ». 4. Ensuite, sélectionnez « Lettre et polices ». 5. Si vous souhaitez définir la police pour les nouveaux e-mails, les réponses aux e-mails ou la composition, cliquez sur l'option correspondante pour saisir les paramètres. 6. Définissez la police selon vos préférences personnelles. Une fois le réglage terminé, cliquez sur OK.

E-mails Outlook perdus du panneau de configuration dans Windows 11

Feb 29, 2024 pm 03:16 PM

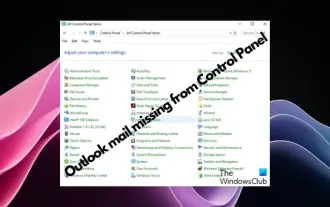

E-mails Outlook perdus du panneau de configuration dans Windows 11

Feb 29, 2024 pm 03:16 PM

L'icône de messagerie Outlook est-elle absente du panneau de configuration de Windows 11 ? Cette situation inattendue a semé la confusion et l'inquiétude chez certaines personnes qui comptent sur OutlookMail pour leurs besoins de communication. Pourquoi mes e-mails Outlook n'apparaissent-ils pas dans le Panneau de configuration ? Il peut y avoir plusieurs raisons possibles pour lesquelles il n'y a pas d'icônes de messagerie Outlook dans le Panneau de configuration : Outlook n'est pas installé correctement. L'installation des applications Office à partir du Microsoft Store n'ajoute pas l'applet Mail au Panneau de configuration. L'emplacement du fichier mlcfg32.cpl dans le Panneau de configuration est manquant. Le chemin d'accès au fichier mlcfg32.cpl dans le registre est incorrect. Le système d'exploitation n'est actuellement pas configuré pour exécuter cette application

Comment trier les e-mails par expéditeur, sujet, date, catégorie, taille dans Outlook

Feb 19, 2024 am 10:48 AM

Comment trier les e-mails par expéditeur, sujet, date, catégorie, taille dans Outlook

Feb 19, 2024 am 10:48 AM

Outlook propose de nombreux paramètres et fonctionnalités pour vous aider à gérer votre travail plus efficacement. L’une d’elles est l’option de tri qui vous permet de classer vos emails en fonction de vos besoins. Dans ce didacticiel, nous allons apprendre à utiliser la fonction de tri d'Outlook pour organiser les e-mails en fonction de critères tels que l'expéditeur, l'objet, la date, la catégorie ou la taille. Cela vous permettra de traiter et de trouver plus facilement des informations importantes, ce qui vous rendra plus productif. Microsoft Outlook est une application puissante qui facilite la gestion centralisée de vos plannings de messagerie et de calendrier. Vous pouvez facilement envoyer, recevoir et organiser des e-mails, tandis que la fonctionnalité de calendrier intégrée facilite le suivi de vos événements et rendez-vous à venir. Comment être dans Outloo

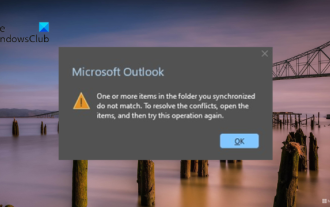

Un ou plusieurs éléments du dossier que vous avez synchronisé ne correspondent pas à l'erreur Outlook

Mar 18, 2024 am 09:46 AM

Un ou plusieurs éléments du dossier que vous avez synchronisé ne correspondent pas à l'erreur Outlook

Mar 18, 2024 am 09:46 AM

Lorsque vous constatez qu'un ou plusieurs éléments de votre dossier de synchronisation ne correspondent pas au message d'erreur dans Outlook, cela peut être dû au fait que vous avez mis à jour ou annulé des éléments de réunion. Dans ce cas, vous verrez un message d'erreur indiquant que votre version locale des données est en conflit avec la copie distante. Cette situation se produit généralement dans l'application de bureau Outlook. Un ou plusieurs éléments du dossier que vous avez synchronisé ne correspondent pas. Pour résoudre le conflit, ouvrez les projets et retentez l'opération. Réparer Un ou plusieurs éléments dans les dossiers synchronisés ne correspondent pas à l'erreur Outlook Dans la version de bureau d'Outlook, vous pouvez rencontrer des problèmes lorsque des éléments du calendrier local entrent en conflit avec la copie du serveur. Heureusement, il existe des moyens simples d’aider

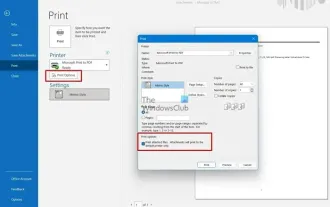

Comment imprimer toutes les pièces jointes dans Outlook

Feb 20, 2024 am 10:30 AM

Comment imprimer toutes les pièces jointes dans Outlook

Feb 20, 2024 am 10:30 AM

Outlook est l'un des clients de messagerie les plus riches en fonctionnalités et est devenu un outil indispensable pour la communication professionnelle. L'un des défis consiste à imprimer toutes les pièces jointes en même temps dans Outlook. Habituellement, vous devez télécharger les pièces jointes une par une avant de pouvoir les imprimer, mais si vous souhaitez tout imprimer en même temps, c'est le problème que la plupart des gens rencontrent. Comment imprimer toutes les pièces jointes dans Outlook Bien que la plupart des informations soient conservées en ligne dans l'application Outlook, il peut arriver que vous deviez imprimer les informations à des fins de sauvegarde. Doit signer des documents en personne pour satisfaire aux exigences légales telles que des contrats, des formulaires gouvernementaux ou des devoirs. Il existe plusieurs méthodes qui vous permettent d'imprimer toutes les pièces jointes dans Outlook en un seul clic au lieu de les imprimer une par une. Examinons chacun en détail. Perspectives

Le calendrier Outlook ne se synchronise pas ;

Mar 26, 2024 am 09:36 AM

Le calendrier Outlook ne se synchronise pas ;

Mar 26, 2024 am 09:36 AM

Si votre calendrier Outlook ne parvient pas à se synchroniser avec Google Agenda, Teams, iPhone, Android, Zoom, compte Office, etc., veuillez suivre les étapes suivantes pour résoudre le problème. L'application de calendrier peut être connectée à d'autres services de calendrier tels que Google Calendar, iPhone, Android, Microsoft Office 365, etc. Ceci est très utile car elle peut se synchroniser automatiquement. Mais que se passe-t-il si OutlookCalendar ne parvient pas à se synchroniser avec des calendriers tiers ? Les raisons possibles peuvent être la sélection d'un mauvais calendrier pour la synchronisation, un calendrier non visible, une interférence d'une application en arrière-plan, une application Outlook ou une application de calendrier obsolète, etc. Correctif préliminaire pour le calendrier Outlook qui ne se synchronise pas

La signature Outlook disparaît tous les jours après le redémarrage

Feb 19, 2024 pm 05:24 PM

La signature Outlook disparaît tous les jours après le redémarrage

Feb 19, 2024 pm 05:24 PM

Une signature électronique est importante pour démontrer la légitimité et le professionnalisme et comprend les coordonnées et le logo de l'entreprise. Les utilisateurs d'Outlook se plaignent souvent de la disparition des signatures après le redémarrage, ce qui peut être frustrant pour ceux qui cherchent à accroître la visibilité de leur entreprise. Dans cet article, nous explorerons différents correctifs pour résoudre ce problème. Pourquoi mes signatures Microsoft Outlook continuent-elles de disparaître ? Si vous utilisez Microsoft Outlook pour la première fois, assurez-vous que votre version n'est pas une version d'essai. Les versions d'essai peuvent entraîner la disparition des signatures. De plus, l’architecture des versions doit également correspondre à l’architecture des versions du système d’exploitation. Si vous constatez que votre signature électronique disparaît de temps en temps dans Outlook Web App, cela peut être dû à

Office 365 indique qu'Outlook PST est introuvable

Feb 19, 2024 am 11:15 AM

Office 365 indique qu'Outlook PST est introuvable

Feb 19, 2024 am 11:15 AM

Si Outlook ne parvient pas à localiser votre fichier PST, les informations suivantes pourraient vous intéresser. Les fichiers PST sont des fichiers clés des applications Microsoft, notamment Outlook, qui stockent les e-mails, les événements du calendrier et d'autres données. Ces fichiers sont cruciaux lors de la gestion des projets Outlook. Cependant, certains utilisateurs rencontrent le problème « Fichier OutlookPST introuvable » lors du démarrage d'Outlook. Pourquoi Outlook ne trouve-t-il pas mon fichier PST ? L'erreur PST introuvable qu'Outlook continue de générer peut être due à un fichier PST endommagé, ce qui rend le fichier de la boîte de réception trop volumineux ou encombre les données. Une autre cause possible est une application Outlook endommagée. Bureau 365