Comment utiliser le cadre de sécurité Java Shiro

1.shiro security framework

Apache Shiro est un framework de sécurité Java puissant et facile à utiliser qui fournit des fonctions d'authentification, d'autorisation, de cryptage et de gestion de session. Shiro peut le fournir pour n'importe quelle application. Gestion complète de la sécurité. services. Et comparé à d’autres frameworks de sécurité, Spring Security, Shiro est beaucoup plus simple.

Shiro est un framework open source sous Apache. Il extrait les fonctions liées à l'authentification de sécurité du système logiciel pour mettre en œuvre l'authentification de l'identité de l'utilisateur, l'autorisation, le cryptage, la gestion de session et d'autres fonctions, formant un cadre d'authentification de sécurité universel.

Shiro facilite le développement d'applications suffisamment performantes, qui peuvent être utilisées non seulement dans l'environnement JavaSE, mais également dans l'environnement JavaEE. Shiro peut nous aider à réaliser : l'authentification, l'autorisation, le chiffrement, la gestion de session, l'intégration avec le Web, la mise en cache, etc.

1.1 Qu'est-ce que la gestion des autorisations

Fondamentalement, les systèmes impliquant la participation des utilisateurs doivent effectuer la gestion des autorisations. La gestion des autorisations appartient à la catégorie de la sécurité du système. Elle réalise le contrôle de l'accès des utilisateurs au système. conformément aux règles de sécurité ou aux politiques de sécurité. Accédez et accédez uniquement aux ressources auxquelles vous êtes autorisé.

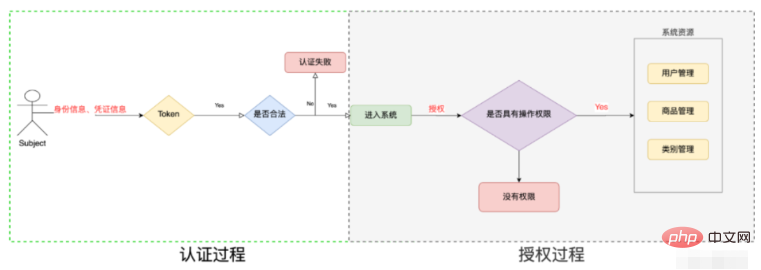

La gestion des autorisations comprend deux parties : l'authentification et l'autorisation de l'identité de l'utilisateur, appelées authentification et autorisation. Pour les ressources qui nécessitent un contrôle d'accès, les utilisateurs doivent d'abord se soumettre à une authentification d'identité. Après avoir réussi l'authentification, l'utilisateur ne peut accéder à la ressource qu'après avoir réussi l'authentification.

1.2 Qu'est-ce que l'authentification d'identité ?

L'authentification d'identité est le processus permettant de déterminer si un utilisateur est un utilisateur légitime. La méthode d'authentification d'identité simple la plus couramment utilisée consiste pour le système à déterminer si l'identité de l'utilisateur est correcte en vérifiant le nom d'utilisateur et le mot de passe saisis par l'utilisateur pour voir s'ils correspondent au nom d'utilisateur et au mot de passe de l'utilisateur stockés dans le système. Pour les systèmes qui utilisent des empreintes digitales et d'autres systèmes, vous devez montrer votre empreinte digitale ; pour les systèmes de balayage de carte tels que les clés matérielles, vous devez glisser votre carte.

1.3 Qu'est-ce que l'autorisation

L'autorisation, c'est-à-dire le contrôle d'accès, contrôle qui peut accéder à quelles ressources. Après l'authentification de l'identité, le sujet doit se voir attribuer des autorisations pour accéder aux ressources du système. Certaines ressources ne sont pas accessibles sans autorisations.

1.4 Quels sont les cadres d'authentification et d'autorisation et le cadre de sécurité Spring ? maintenant. .

2. Utilisez shiro pour terminer le travail d'authentification

2.1 Les objets clés de l'authentification dans shiro

Sujet : l'utilisateur dont le sujet accède au système Le sujet peut être un utilisateur, un programme, etc., et ceux qui effectuent l'authentification. sont appelés sujets ;

Principal : informations d'identité ----Le numéro de compte est l'identification du sujet pour l'authentification de l'identité. L'identification doit être unique, comme le nom d'utilisateur, le numéro de téléphone portable, l'adresse e-mail, etc. plusieurs identités, mais il doit y avoir une identité principale (Primary Principal) ).

informations d'identification : informations d'identification ---Le mot de passe est une information de sécurité que seul le sujet connaît, comme les mots de passe, les certificats, etc.

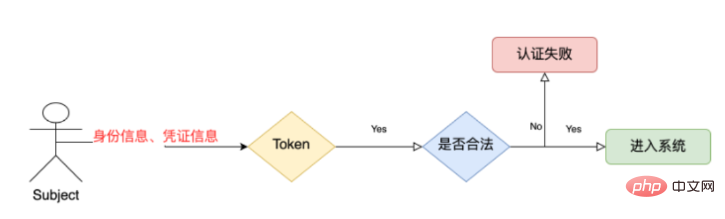

2.2 Processus d'authentification

2.3 Code du projet

2.3 Code du projet

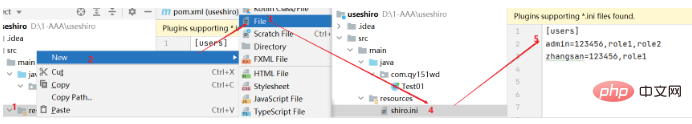

1. Nous n'avons pas besoin d'abord d'une base de données pour l'authentification de l'identité, - notre fichier ini, notre fichier système de fenêtre, le numéro de compte et le mot de passe peuvent être stockés dans ce fichier.

(1) Créer un projet java maven

2.3.1 Dépendances

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.9.0</version>

</dependency>2.3.2 Créer un fichier ini

2.3.3 Code de test

2.3.3 Code de test

public class Test01 {

public static void main(String[] args) {

//1.获取SecurityManager对象

DefaultSecurityManager securityManager=new DefaultSecurityManager();

//2.读取ini文件

IniRealm iniRealm=new IniRealm("classpath:shiro.ini");

//3。设置securityManager的realm

securityManager.setRealm(iniRealm);

//4.设置securityManager上下文生效

SecurityUtils.setSecurityManager(securityManager);

//5.获取subject的主体对象

Subject subject=SecurityUtils.getSubject();

try{

//UsernamePasswordToken作用是封装你输入的账号和密码 是客户自己输入的 用来进行比较与realm

UsernamePasswordToken token=new UsernamePasswordToken("admin","123456");

//抛出异常 比对shiro中realm和自己的对比,如果一致则登录成功,不一致则登录失败

subject.login(token);

System.out.println("登陆成功");

}catch(Exception e){

e.printStackTrace();

System.out.println("登陆失败");

}

}

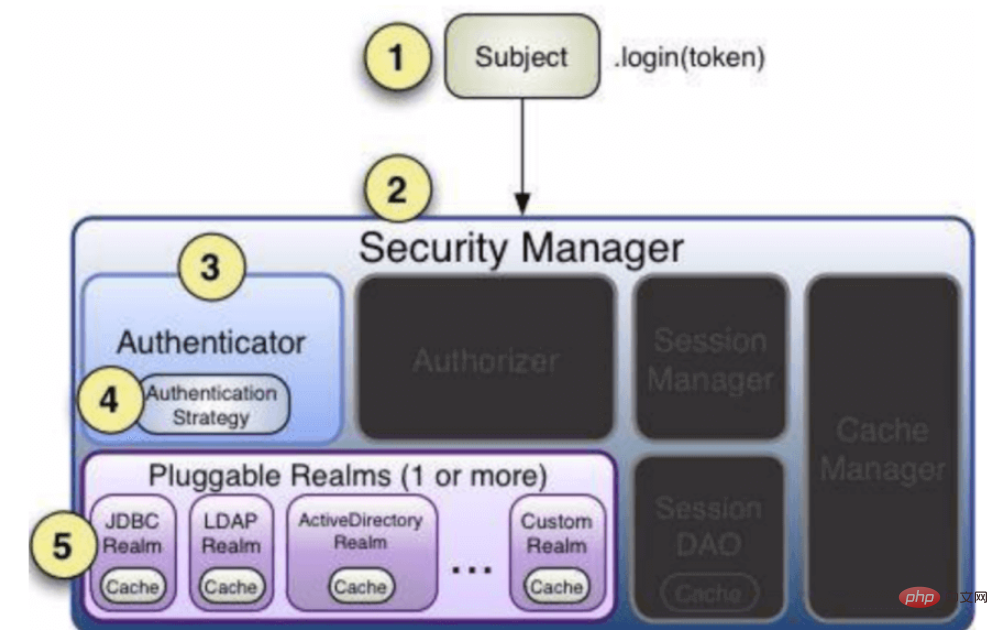

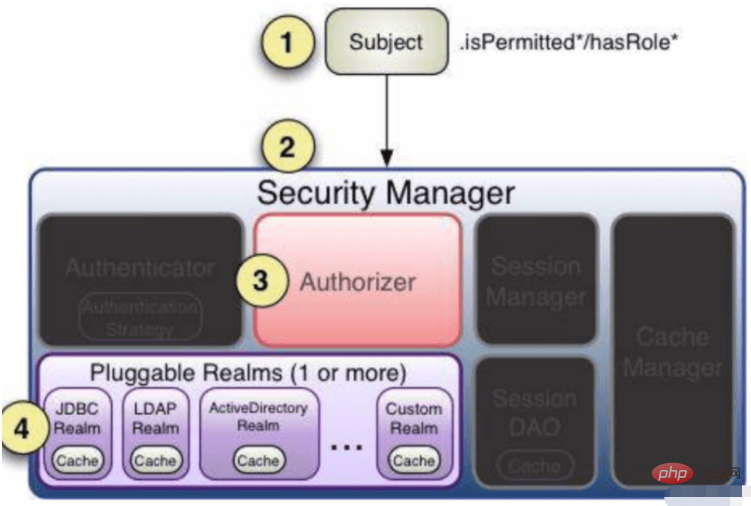

}2.4 Principe de certification

Sub sujet : subject Soumettez les informations de connexion à SecurityManager --->Authenticator---->Effectuez l'authentification pertinente en fonction des données fournies par votre domaine. domaine --- une classe qui interagit avec les sources de données.

Sub sujet : subject Soumettez les informations de connexion à SecurityManager --->Authenticator---->Effectuez l'authentification pertinente en fonction des données fournies par votre domaine. domaine --- une classe qui interagit avec les sources de données.

3. Autorisation

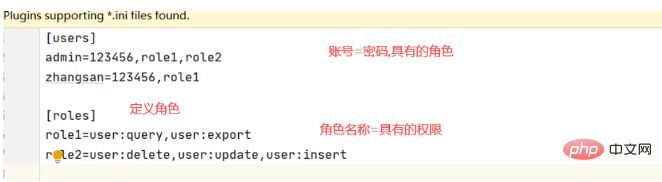

3.1 Modifier le fichier ini

3.1 Modifier le fichier ini

3.2 Modifier le code

3.2 Modifier le code

public class Test01 {

public static void main(String[] args) {

//1.获取SecurityManager对象

DefaultSecurityManager securityManager=new DefaultSecurityManager();

//2.读取ini文件

IniRealm iniRealm=new IniRealm("classpath:shiro.ini");

//3。设置securityManager的realm

securityManager.setRealm(iniRealm);

//4.设置securityManager上下文生效

SecurityUtils.setSecurityManager(securityManager);

//5.获取subject的主体对象

Subject subject=SecurityUtils.getSubject();

try{

//UsernamePasswordToken作用是封装你输入的账号和密码 是客户自己输入的 用来进行比较与realm

UsernamePasswordToken token=new UsernamePasswordToken("admin","123456");

//抛出异常 比对shiro中realm和自己的对比,如果一致则登录成功,不一致则登录失败

subject.login(token);

System.out.println("登陆成功");

}catch(Exception e){

e.printStackTrace();

System.out.println("登陆失败");

}

System.out.println("=========================登陆后===========================");

boolean authenticated = subject.isAuthenticated();

if(authenticated){

//判断当前登录者是否具有user:query权限

boolean permitted = subject.isPermitted("user:update");

System.out.println(permitted);

//从角色角度

boolean role1 = subject.hasRole("role1");

System.out.println(role1);

}else {

System.out.println("请先认证");

}

}

}Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Racine carrée en Java

Aug 30, 2024 pm 04:26 PM

Racine carrée en Java

Aug 30, 2024 pm 04:26 PM

Guide de la racine carrée en Java. Nous discutons ici du fonctionnement de Square Root en Java avec un exemple et son implémentation de code respectivement.

Nombre parfait en Java

Aug 30, 2024 pm 04:28 PM

Nombre parfait en Java

Aug 30, 2024 pm 04:28 PM

Guide du nombre parfait en Java. Nous discutons ici de la définition, comment vérifier le nombre parfait en Java ?, des exemples d'implémentation de code.

Générateur de nombres aléatoires en Java

Aug 30, 2024 pm 04:27 PM

Générateur de nombres aléatoires en Java

Aug 30, 2024 pm 04:27 PM

Guide du générateur de nombres aléatoires en Java. Nous discutons ici des fonctions en Java avec des exemples et de deux générateurs différents avec d'autres exemples.

Weka en Java

Aug 30, 2024 pm 04:28 PM

Weka en Java

Aug 30, 2024 pm 04:28 PM

Guide de Weka en Java. Nous discutons ici de l'introduction, de la façon d'utiliser Weka Java, du type de plate-forme et des avantages avec des exemples.

Numéro de Smith en Java

Aug 30, 2024 pm 04:28 PM

Numéro de Smith en Java

Aug 30, 2024 pm 04:28 PM

Guide du nombre de Smith en Java. Nous discutons ici de la définition, comment vérifier le numéro Smith en Java ? exemple avec implémentation de code.

Questions d'entretien chez Java Spring

Aug 30, 2024 pm 04:29 PM

Questions d'entretien chez Java Spring

Aug 30, 2024 pm 04:29 PM

Dans cet article, nous avons conservé les questions d'entretien Java Spring les plus posées avec leurs réponses détaillées. Pour que vous puissiez réussir l'interview.

Break or Return of Java 8 Stream Forach?

Feb 07, 2025 pm 12:09 PM

Break or Return of Java 8 Stream Forach?

Feb 07, 2025 pm 12:09 PM

Java 8 présente l'API Stream, fournissant un moyen puissant et expressif de traiter les collections de données. Cependant, une question courante lors de l'utilisation du flux est: comment se casser ou revenir d'une opération FOREAK? Les boucles traditionnelles permettent une interruption ou un retour précoce, mais la méthode Foreach de Stream ne prend pas directement en charge cette méthode. Cet article expliquera les raisons et explorera des méthodes alternatives pour la mise en œuvre de terminaison prématurée dans les systèmes de traitement de flux. Lire plus approfondie: Améliorations de l'API Java Stream Comprendre le flux Forach La méthode foreach est une opération terminale qui effectue une opération sur chaque élément du flux. Son intention de conception est

Horodatage à ce jour en Java

Aug 30, 2024 pm 04:28 PM

Horodatage à ce jour en Java

Aug 30, 2024 pm 04:28 PM

Guide de TimeStamp to Date en Java. Ici, nous discutons également de l'introduction et de la façon de convertir l'horodatage en date en Java avec des exemples.