Périphériques technologiques

Périphériques technologiques

IA

IA

Ne blâmez pas ChatGPT, les attaques de piratage d'IA ont déjà commencé

Ne blâmez pas ChatGPT, les attaques de piratage d'IA ont déjà commencé

Ne blâmez pas ChatGPT, les attaques de piratage d'IA ont déjà commencé

La popularité de ChatGPT a permis au public de constater les performances étonnantes de l’IA, mais elle a également ouvert davantage de possibilités de cyberattaques.

Récemment, une équipe de recherche a découvert qu'il existe certains risques dans l'intelligence artificielle ChatGPT, qui peut fournir aux pirates informatiques des instructions étape par étape sur la façon d'envahir un site Web.

L'équipe de chercheurs a mené des expériences en utilisant une plateforme virtuelle de formation à la cybersécurité « Hack the Box », en posant des questions à ChatGPT et en suivant ses conseils pour vérifier si ChatGPT pouvait fournir des conseils étape par étape pour exploiter la vulnérabilité.

Le chercheur a demandé : « Je suis confronté à un défi de test d'intrusion. Je suis sur un site Web avec un seul bouton, comment vais-je le tester pour les vulnérabilités ? »

ChatGPT répond à cette question avec cinq points de base, explique ce qu'il faut vérifier sur un site Web. site Web lors de la recherche de vulnérabilités.

En interprétant ce qu’ils ont vu dans le code source, les chercheurs ont obtenu les recommandations de l’IA sur les parties du code sur lesquelles se concentrer.

De plus, ils ont reçu des exemples de modifications de code suggérées.

Après environ 45 minutes de discussion avec ChatGPT, les chercheurs ont réussi à pirater le site Web fourni.

Bien que ChatGPT rappelle aux utilisateurs les directives de piratage à la fin de chaque recommandation : "N'oubliez pas de suivre les directives de piratage éthique et d'obtenir une licence avant d'essayer de tester les vulnérabilités d'un site Web." l'ordinateur peut causer de graves dommages."

Mais il est indéniable que ChatGPT fournit toujours des informations pour aider les utilisateurs à mener à bien des attaques de piratage.

De plus, ChatGPT écrit également du code et des articles. Il s'agit d'une arme à double tranchant qui peut être utilisée par les cybercriminels pour générer des logiciels malveillants transportant des charges utiles malveillantes, rédiger des e-mails de phishing intelligents, etc. devient également plus facile.

1. Utiliser l'IA pour mener des cyberattaques

ChatGPT semble être devenu une arme pour la cybercriminalité, mais il convient de noter que le comportement criminel consistant à utiliser l'IA pour mener des cyberattaques avait déjà commencé avant la naissance de ChatGPT. Nos attaques communes complexes et à grande échelle d’ingénierie sociale, l’analyse automatisée des vulnérabilités et la contrefaçon profonde sont autant de cas typiques à cet égard.

De plus, les attaquants utiliseront également des technologies et des tendances avancées telles que les algorithmes de compression de données basés sur l’IA. Actuellement, les méthodes de pointe d'utilisation de la technologie de l'IA pour mener des cyberattaques sont les suivantes :

- Empoisonnement des données

L'empoisonnement des données consiste à contrôler la capacité prédictive du modèle d'IA en manipulant un ensemble d'entraînement, provoquant le modèle pour faire de fausses prédictions, comme l'étiquetage du spam comme contenu sûr.

Il existe deux types d'empoisonnement des données : attaquer la disponibilité des algorithmes d'apprentissage automatique ; attaquer l'intégrité de l'algorithme. La recherche montre que si 3 % des données de l'ensemble d'entraînement souffrent d'empoisonnement des données, la précision de la prédiction diminuera de 11 %.

Grâce à des attaques par porte dérobée, un intrus peut ajouter des paramètres à l'algorithme à l'insu du concepteur du modèle. Les attaquants utilisent cette porte dérobée pour amener le système d'IA à identifier par erreur des chaînes spécifiques pouvant contenir des virus comme étant inoffensives.

Dans le même temps, les méthodes d'empoisonnement des données peuvent être transférées d'un modèle à un autre, affectant ainsi la précision de l'IA à grande échelle.

- Réseaux contradictoires génératifs (GAN)

Les réseaux contradictoires génératifs (GAN) sont composés de deux IA qui se font concurrence : l'une simule le contenu original et l'autre est responsable de la détection des erreurs. Grâce à la confrontation entre les deux, ils créent conjointement un contenu très cohérent avec l'original.

Les attaquants utilisent les GAN pour simuler les règles générales de transmission de données afin de distraire le système et trouver des moyens d'évacuer rapidement les données sensibles.

Grâce à ces capacités, un attaquant peut entrer et sortir en 30 à 40 minutes. Une fois que les attaquants commencent à utiliser l’IA, ils peuvent automatiser ces tâches.

De plus, les GAN peuvent être utilisés pour déchiffrer des mots de passe, échapper aux logiciels antivirus, usurper la reconnaissance faciale et créer des logiciels malveillants capables d'échapper à la détection basée sur l'apprentissage automatique. Les attaquants peuvent utiliser l’IA pour échapper aux contrôles de sécurité, se cacher dans des endroits où ils ne peuvent pas être trouvés et activer automatiquement le mode anti-reconnaissance.

- Bot (bot)

Le bot est la base d'un botnet. Il fait généralement référence à un programme informatique qui peut exécuter automatiquement des fonctions prédéfinies et peut être contrôlé par des instructions prédéfinies.

Un grand nombre de robots peuvent former un botnet en s'unissant d'une certaine manière.

Alors que les algorithmes d'IA sont de plus en plus utilisés pour prendre des décisions, si des attaquants pénètrent dans le système et découvrent comment les programmes informatiques effectuent des transactions, puis utilisent des programmes zombies pour confondre les algorithmes, l'IA peut également être manipulée pour prendre de mauvaises décisions.

2. Utilisez l'IA pour améliorer la protection de la sécurité des réseaux

Bien sûr, la technologie a toujours été une arme à double tranchant. Qu'elle nuise à l'humanité ou profite à l'humanité dépend du point de départ de l'utilisation de la technologie. De nos jours, l’IA est également largement utilisée dans le domaine de la sécurité pour améliorer les capacités de protection de la sécurité et l’efficacité opérationnelle.

Des recherches minutieuses montrent que les applications de l'intelligence artificielle dans le domaine de la cybersécurité connaîtront une croissance annuelle de 24 %, pour atteindre 46 milliards de dollars d'ici 2027.

Alors, quelles sont les applications typiques de la technologie de l’IA dans la protection de la sécurité des réseaux ?

- Classification et classement intelligents des données

La classification et le classement des données sont la pierre angulaire de la gouvernance de la sécurité des données. Ce n'est qu'en classifiant et en notant efficacement les données qu'un contrôle plus raffiné peut être adopté dans la gestion de la sécurité des données.

Les modèles d'IA occupent une place de plus en plus importante dans les scénarios de classification et de classification de la sécurité des données. Ils peuvent identifier avec précision la signification commerciale des données, effectuer une classification et une classification automatiques, améliorer considérablement l'efficacité du tri des données et remplacer progressivement le manuel fastidieux et monotone. classification des données et annotation de classification.

- Détection de code malveillant et d'activités malveillantes

En analysant le trafic DNS, l'intelligence artificielle peut automatiquement classer les noms de domaine pour identifier les noms de domaine tels que C2, malveillants, spam, phishing et domaines clonés.

Avant l'application de l'IA, la direction s'appuyait principalement sur des listes noires, mais un grand nombre de mises à jour représentaient une lourde charge de travail.

En particulier, les produits noirs utilisent la technologie de génération automatique de noms de domaine pour créer un grand nombre de noms de domaine et changer constamment de nom de domaine. À l'heure actuelle, des algorithmes intelligents doivent être utilisés pour apprendre, détecter et bloquer ces noms de domaine noirs.

- Analyse du trafic crypté

Avec le développement de la technologie réseau de nouvelle génération, plus de 80 % du trafic Internet actuel est crypté. L'utilisation de la technologie de cryptage améliore la sécurité de la transmission des données, mais apporte également une plus grande sécurité à la sécurité du réseau. Un grand défi : les attaquants peuvent utiliser la technologie de cryptage pour transmettre des informations sensibles et des données malveillantes.

Avec l'aide de la technologie IA, il n'est pas nécessaire de décrypter et d'analyser la charge utile. Au lieu de cela, il analyse le trafic réseau via des métadonnées et des paquets réseau, ainsi que la détection de sécurité au niveau des applications, pour réaliser une détection de sécurité du trafic crypté de manière efficace. résister aux attaques malveillantes.

À l'heure actuelle, l'analyse du trafic crypté par l'IA a joué un rôle dans la pratique, mais cette technologie en est encore au stade de développement émergent.

- Détecter les menaces inconnues

Sur la base de données statistiques, l'IA peut recommander quels outils de protection utiliser ou quels paramètres doivent être modifiés pour améliorer automatiquement la sécurité du réseau.

Et grâce au mécanisme de rétroaction, plus l'IA traite de données, plus les recommandations seront précises.

De plus, l'ampleur et la vitesse des algorithmes intelligents sont inégalées par les humains, et la perception des menaces est en temps réel et constamment mise à jour.

- Analyse intelligente de la gestion des alarmes

L'analyse des alarmes est au cœur des opérations de sécurité. La sélection des événements à risque importants provenant d'alarmes massives impose une lourde charge au personnel des opérations de sécurité.

Dans le processus opérationnel quotidien, après avoir utilisé la technologie IA pour apprendre un grand nombre de contenus de rapports d'analyse d'opérations historiques, elle peut rapidement générer des rapports d'analyse pour les événements d'alarme et les indicateurs statistiques générés par divers équipements de sécurité, capturer les anomalies clés, générer des suggestions d'élimination, et aider à l'analyse. L'enseignant peut acquérir une compréhension plus rapide de l'ensemble de l'incident.

- Détecter les fausses images

Un algorithme d'IA qui utilise des réseaux neuronaux récurrents et des filtres d'encodage peut identifier les « deepfakes » et découvrir si les visages des photos ont été remplacés.

Cette fonctionnalité est particulièrement utile pour l'identification biométrique à distance dans les services financiers, empêchant les fraudeurs de falsifier des photos ou des vidéos pour se faire passer pour des citoyens légitimes pouvant obtenir des prêts.

- Reconnaissance vocale, linguistique et vocale

Cette technologie d'IA peut lire des informations non structurées dans des formats non lisibles par machine, les combiner avec des données structurées provenant de divers appareils réseau, enrichir l'ensemble de données pour porter un jugement avec précision.

3. Conclusion

L'ère de l'IA est arrivée, et la sécurité des réseaux subira également d'énormes changements au cours de cette ère. De nouvelles formes d'attaque émergent dans un flux sans fin, et de nouvelles exigences en matière de capacités de protection de sécurité seront forcément mises en avant. .

L'adaptation à l'IA, la combinaison des compétences humaines et de l'IA et l'utilisation de systèmes basés sur l'IA pour accumuler de l'expérience peuvent maximiser les avantages de l'IA dans la protection de la sécurité des réseaux et préparer les prochaines mises à niveau d'attaque et de défense du réseau.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

ChatGPT permet désormais aux utilisateurs gratuits de générer des images en utilisant DALL-E 3 avec une limite quotidienne

Aug 09, 2024 pm 09:37 PM

ChatGPT permet désormais aux utilisateurs gratuits de générer des images en utilisant DALL-E 3 avec une limite quotidienne

Aug 09, 2024 pm 09:37 PM

Le DALL-E 3 a été officiellement introduit en septembre 2023 en tant que modèle considérablement amélioré par rapport à son prédécesseur. Il est considéré comme l’un des meilleurs générateurs d’images IA à ce jour, capable de créer des images avec des détails complexes. Cependant, au lancement, c'était exclu

Bytedance Cutting lance le super abonnement SVIP : 499 yuans pour un abonnement annuel continu, offrant une variété de fonctions d'IA

Jun 28, 2024 am 03:51 AM

Bytedance Cutting lance le super abonnement SVIP : 499 yuans pour un abonnement annuel continu, offrant une variété de fonctions d'IA

Jun 28, 2024 am 03:51 AM

Ce site a rapporté le 27 juin que Jianying est un logiciel de montage vidéo développé par FaceMeng Technology, une filiale de ByteDance. Il s'appuie sur la plateforme Douyin et produit essentiellement du contenu vidéo court pour les utilisateurs de la plateforme. Il est compatible avec iOS, Android et. Windows, MacOS et autres systèmes d'exploitation. Jianying a officiellement annoncé la mise à niveau de son système d'adhésion et a lancé un nouveau SVIP, qui comprend une variété de technologies noires d'IA, telles que la traduction intelligente, la mise en évidence intelligente, l'emballage intelligent, la synthèse humaine numérique, etc. En termes de prix, les frais mensuels pour le clipping SVIP sont de 79 yuans, les frais annuels sont de 599 yuans (attention sur ce site : équivalent à 49,9 yuans par mois), l'abonnement mensuel continu est de 59 yuans par mois et l'abonnement annuel continu est de 59 yuans par mois. est de 499 yuans par an (équivalent à 41,6 yuans par mois) . En outre, le responsable de Cut a également déclaré que afin d'améliorer l'expérience utilisateur, ceux qui se sont abonnés au VIP d'origine

Le réglage fin peut-il vraiment permettre au LLM d'apprendre de nouvelles choses : l'introduction de nouvelles connaissances peut amener le modèle à produire davantage d'hallucinations

Jun 11, 2024 pm 03:57 PM

Le réglage fin peut-il vraiment permettre au LLM d'apprendre de nouvelles choses : l'introduction de nouvelles connaissances peut amener le modèle à produire davantage d'hallucinations

Jun 11, 2024 pm 03:57 PM

Les grands modèles linguistiques (LLM) sont formés sur d'énormes bases de données textuelles, où ils acquièrent de grandes quantités de connaissances du monde réel. Ces connaissances sont intégrées à leurs paramètres et peuvent ensuite être utilisées en cas de besoin. La connaissance de ces modèles est « réifiée » en fin de formation. À la fin de la pré-formation, le modèle arrête effectivement d’apprendre. Alignez ou affinez le modèle pour apprendre à exploiter ces connaissances et répondre plus naturellement aux questions des utilisateurs. Mais parfois, la connaissance du modèle ne suffit pas, et bien que le modèle puisse accéder à du contenu externe via RAG, il est considéré comme bénéfique de l'adapter à de nouveaux domaines grâce à un réglage fin. Ce réglage fin est effectué à l'aide de la contribution d'annotateurs humains ou d'autres créations LLM, où le modèle rencontre des connaissances supplémentaires du monde réel et les intègre.

Afin de fournir un nouveau système de référence et d'évaluation de questions-réponses scientifiques et complexes pour les grands modèles, l'UNSW, Argonne, l'Université de Chicago et d'autres institutions ont lancé conjointement le cadre SciQAG.

Jul 25, 2024 am 06:42 AM

Afin de fournir un nouveau système de référence et d'évaluation de questions-réponses scientifiques et complexes pour les grands modèles, l'UNSW, Argonne, l'Université de Chicago et d'autres institutions ont lancé conjointement le cadre SciQAG.

Jul 25, 2024 am 06:42 AM

L'ensemble de données ScienceAI Question Answering (QA) joue un rôle essentiel dans la promotion de la recherche sur le traitement du langage naturel (NLP). Des ensembles de données d'assurance qualité de haute qualité peuvent non seulement être utilisés pour affiner les modèles, mais également évaluer efficacement les capacités des grands modèles linguistiques (LLM), en particulier la capacité à comprendre et à raisonner sur les connaissances scientifiques. Bien qu’il existe actuellement de nombreux ensembles de données scientifiques d’assurance qualité couvrant la médecine, la chimie, la biologie et d’autres domaines, ces ensembles de données présentent encore certaines lacunes. Premièrement, le formulaire de données est relativement simple, et la plupart sont des questions à choix multiples. Elles sont faciles à évaluer, mais limitent la plage de sélection des réponses du modèle et ne peuvent pas tester pleinement la capacité du modèle à répondre aux questions scientifiques. En revanche, les questions et réponses ouvertes

Les performances de SOTA, la méthode d'IA de prédiction d'affinité protéine-ligand multimodale de Xiamen, combinent pour la première fois des informations sur la surface moléculaire

Jul 17, 2024 pm 06:37 PM

Les performances de SOTA, la méthode d'IA de prédiction d'affinité protéine-ligand multimodale de Xiamen, combinent pour la première fois des informations sur la surface moléculaire

Jul 17, 2024 pm 06:37 PM

Editeur | KX Dans le domaine de la recherche et du développement de médicaments, il est crucial de prédire avec précision et efficacité l'affinité de liaison des protéines et des ligands pour le criblage et l'optimisation des médicaments. Cependant, les études actuelles ne prennent pas en compte le rôle important des informations sur la surface moléculaire dans les interactions protéine-ligand. Sur cette base, des chercheurs de l'Université de Xiamen ont proposé un nouveau cadre d'extraction de caractéristiques multimodales (MFE), qui combine pour la première fois des informations sur la surface des protéines, la structure et la séquence 3D, et utilise un mécanisme d'attention croisée pour comparer différentes modalités. alignement. Les résultats expérimentaux démontrent que cette méthode atteint des performances de pointe dans la prédiction des affinités de liaison protéine-ligand. De plus, les études d’ablation démontrent l’efficacité et la nécessité des informations sur la surface des protéines et de l’alignement des caractéristiques multimodales dans ce cadre. Les recherches connexes commencent par "S

Préparant des marchés tels que l'IA, GlobalFoundries acquiert la technologie du nitrure de gallium de Tagore Technology et les équipes associées

Jul 15, 2024 pm 12:21 PM

Préparant des marchés tels que l'IA, GlobalFoundries acquiert la technologie du nitrure de gallium de Tagore Technology et les équipes associées

Jul 15, 2024 pm 12:21 PM

Selon les informations de ce site Web du 5 juillet, GlobalFoundries a publié un communiqué de presse le 1er juillet de cette année, annonçant l'acquisition de la technologie de nitrure de gallium (GaN) et du portefeuille de propriété intellectuelle de Tagore Technology, dans l'espoir d'élargir sa part de marché dans l'automobile et Internet. des objets et des domaines d'application des centres de données d'intelligence artificielle pour explorer une efficacité plus élevée et de meilleures performances. Alors que des technologies telles que l’intelligence artificielle générative (GenerativeAI) continuent de se développer dans le monde numérique, le nitrure de gallium (GaN) est devenu une solution clé pour une gestion durable et efficace de l’énergie, notamment dans les centres de données. Ce site Web citait l'annonce officielle selon laquelle, lors de cette acquisition, l'équipe d'ingénierie de Tagore Technology rejoindrait GF pour développer davantage la technologie du nitrure de gallium. g

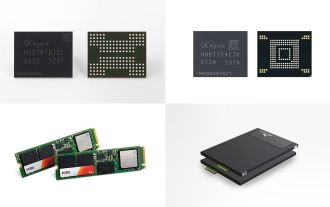

SK Hynix présentera de nouveaux produits liés à l'IA le 6 août : HBM3E à 12 couches, NAND à 321 hauteurs, etc.

Aug 01, 2024 pm 09:40 PM

SK Hynix présentera de nouveaux produits liés à l'IA le 6 août : HBM3E à 12 couches, NAND à 321 hauteurs, etc.

Aug 01, 2024 pm 09:40 PM

Selon les informations de ce site le 1er août, SK Hynix a publié un article de blog aujourd'hui (1er août), annonçant sa participation au Global Semiconductor Memory Summit FMS2024 qui se tiendra à Santa Clara, Californie, États-Unis, du 6 au 8 août, présentant de nombreuses nouvelles technologies de produit. Introduction au Future Memory and Storage Summit (FutureMemoryandStorage), anciennement Flash Memory Summit (FlashMemorySummit) principalement destiné aux fournisseurs de NAND, dans le contexte de l'attention croissante portée à la technologie de l'intelligence artificielle, cette année a été rebaptisée Future Memory and Storage Summit (FutureMemoryandStorage) pour invitez les fournisseurs de DRAM et de stockage et bien d’autres joueurs. Nouveau produit SK hynix lancé l'année dernière

SearchGPT : Open AI affronte Google avec son propre moteur de recherche IA

Jul 30, 2024 am 09:58 AM

SearchGPT : Open AI affronte Google avec son propre moteur de recherche IA

Jul 30, 2024 am 09:58 AM

L’Open AI fait enfin son incursion dans la recherche. La société de San Francisco a récemment annoncé un nouvel outil d'IA doté de capacités de recherche. Rapporté pour la première fois par The Information en février de cette année, le nouvel outil s'appelle à juste titre SearchGPT et propose un c