Périphériques technologiques

Périphériques technologiques

IA

IA

Utilisez l'IA pour combattre les guerriers du clavier et les trolls d'Internet, et protégez la vie de ceux qui sont victimes d'intimidation en ligne.

Utilisez l'IA pour combattre les guerriers du clavier et les trolls d'Internet, et protégez la vie de ceux qui sont victimes d'intimidation en ligne.

Utilisez l'IA pour combattre les guerriers du clavier et les trolls d'Internet, et protégez la vie de ceux qui sont victimes d'intimidation en ligne.

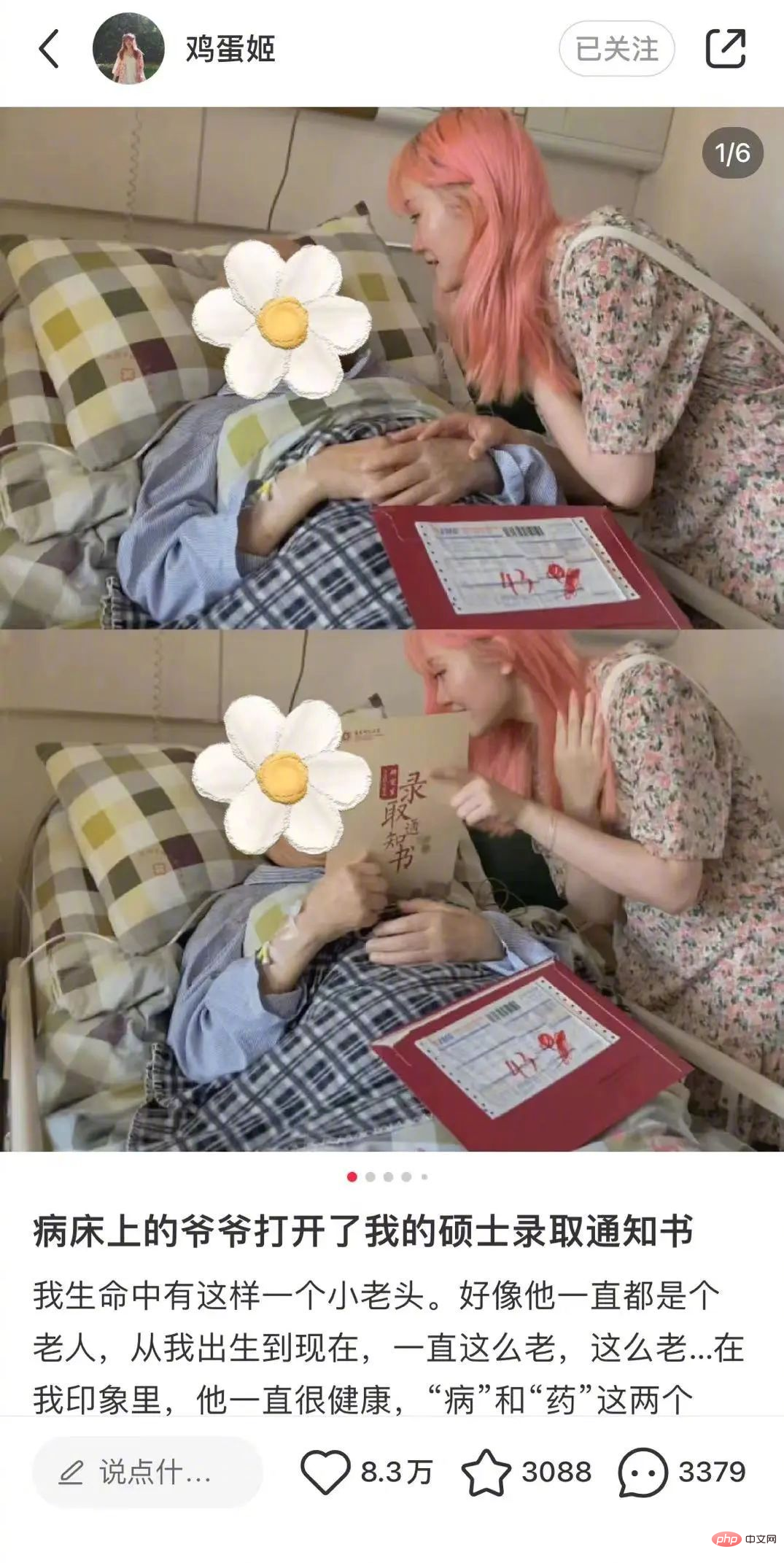

Une fille née en 1995 s'est suicidée parce qu'elle avait publié un tel article de blog en ligne.

Après la publication de ce tendre article de blog, le protagoniste Zheng Linghua a rencontré Beaucoup de rumeurs et d'insultes.

Certaines personnes ont remis en question son identité et ont répandu des rumeurs selon lesquelles elle était une « barmaid » simplement parce que ses cheveux étaient roses ; "amante", "Qialiu" et "menteuse" ont répandu des rumeurs selon lesquelles elle profitait de la maladie de son grand-père pour gagner de l'argent.

C'est tellement inesthétique. Bien que de nombreux médias aient réfuté les rumeurs, Zheng Linghua n'a pas reçu d'excuses. Même lorsque Zheng Linghua a utilisé les armes légales pour défendre ses droits, elle a quand même été harcelée.

Finalement, Zheng Linghua a souffert de dépression et a mis fin à ses jours il n'y a pas si longtemps.

De telles choses se sont produites à plusieurs reprises sur Internet. Ce genre de « mots terribles » qui imprègnent le monde en ligne rend non seulement les gens dégoûtants, mais peut même leur voler la vie. attention. Ce type de comportement a également un terme spécial : la cyber-violence, ou « cyber-violence » en abrégé.

Alors aujourd’hui, alors que l’IA peut déjà communiquer couramment avec les humains, l’IA peut-elle jouer un rôle dans l’identification des cyber-atrocités ?

Surmontant deux difficultés majeures, le taux d'exactitude de l'identification des commentaires violents en ligne est supérieur à 90%

Bien que la plupart des plateformes Internet ont déjà lancé des systèmes d'identification de discours spéciaux, mais la plupart de ces systèmes détectent et suppriment uniquement les mots clés, ce qui n'est évidemment pas assez intelligent. Vous pouvez contourner ces restrictions avec un peu d'attention.

En fait, pour identifier avec précision les propos de cyber-violence, deux choses doivent être faites :

- Comment identifier avec précision les cyber violence basée sur le contexte Discours ?

- Comment identifier efficacement les commentaires violents en ligne ?

Le premier point auquel il faut prêter attention est le contenu des propos violents en ligne, car la plupart des lettres et messages sur Internet sont segmentés, souvent dans des conversations, La cyberviolence est progressivement devenue plus grave et a finalement entraîné des conséquences négatives.

Le deuxième point de préoccupation est la vitesse. Après tout, dans l'environnement Internet, il y a trop de données à traiter. Si la détection prend beaucoup de temps, alors. ce système n'aura aucune valeur pratique, ne sera pas adopté. Une équipe de chercheurs britanniques a développé un nouveau modèle d'intelligence artificielle, appelé BiCapsHate, qui surmonte ces deux défis, dont les résultats ont été publiés le 19 janvier dans un article de la revue IEEE Transactions on Computational Social Systems.

Le modèle se compose de cinq couches de réseau neuronal profond, qui part de une entrée Les couches commencent par traiter le texte d'entrée, puis passent à une couche d'intégration pour intégrer le texte dans une représentation numérique, puis la couche BiCaps apprend la représentation du contexte séquentiel et linguistique, la couche dense prépare le modèle pour la classification finale, et enfin la couche de sortie génère les résultats.

La couche BiCaps est le composant le plus important, qui obtient efficacement des informations contextuelles dans différentes directions avant et après le texte saisi via des réseaux de capsules. Rendez votre modèle encore plus informatif grâce à une multitude de fonctions auxiliaires superficielles et approfondies réglées à la main (y compris les dictionnaires Hatebase). Les chercheurs ont mené des expériences approfondies sur cinq ensembles de données de référence pour démontrer l'efficacité du modèle BiCapsHate proposé. Les résultats globaux montrent que BiCapsHate surpasse les méthodes de pointe existantes, notamment fBERT, HateBERT et ToxicBERT.

Comme l'a souligné Anwar, le langage peut être ambigu dans certains cas, c'est-à-dire qu'un mot peut être positif dans un contexte et négatif dans un autre. Les modèles précédents n'étaient pas assez bons à cet égard, comme HateBERT, toxicBERT et fBERT. Ces intelligences artificielles peuvent capturer le contexte dans une certaine mesure, mais Tariq Anwar estime qu'« elles ne sont toujours pas assez bonnes ».

Un autre avantage de BiCapsHate est la capacité du modèle à effectuer des calculs en utilisant des ressources matérielles limitées. "[D'autres modèles] nécessitent des ressources matérielles haut de gamme telles que des GPU et des systèmes informatiques haut de gamme", a expliqué Tariq Anwar. "En revanche, BiCapsHate... peut être exécuté sur une machine à processeur, même si vous ne disposez que de 8 Go de mémoire." a été développé et testé uniquement pour analyser la parole en anglais, il devra donc être adapté à d'autres langues. Il est également moins efficace pour repérer les mots offensants avec un ton haineux léger ou subtil que les discours de haine plus intenses.

Les chercheurs espèrent ensuite explorer les moyens d'évaluer la santé mentale des utilisateurs qui expriment de la haine en ligne. Si l’on craint que la personne soit mentalement instable et puisse être physiquement violente envers des personnes dans le monde réel, une intervention précoce peut être envisagée pour réduire la probabilité que cela se produise.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Tableau Clear SQL: Conseils d'optimisation des performances

Apr 09, 2025 pm 02:54 PM

Tableau Clear SQL: Conseils d'optimisation des performances

Apr 09, 2025 pm 02:54 PM

Conseils pour améliorer les performances de compensation de la table SQL: utilisez une table tronquée au lieu de supprimer, libre d'espace et réinitialiser la colonne d'identité. Désactivez les contraintes de clés étrangères pour éviter la suppression en cascade. Utilisez les opérations d'encapsulation des transactions pour assurer la cohérence des données. Supprimer les mégadonnées et limiter le nombre de lignes via Limit. Reconstruisez l'indice après la compensation pour améliorer l'efficacité de la requête.

Utilisez la déclaration de suppression pour effacer les tables SQL

Apr 09, 2025 pm 03:00 PM

Utilisez la déclaration de suppression pour effacer les tables SQL

Apr 09, 2025 pm 03:00 PM

Oui, l'instruction Delete peut être utilisée pour effacer une table SQL, les étapes sont les suivantes: Utilisez l'instruction Delete: Delete de Table_Name; Remplacez Table_Name par le nom de la table à effacer.

phpmyadmin crée un tableau de données

Apr 10, 2025 pm 11:00 PM

phpmyadmin crée un tableau de données

Apr 10, 2025 pm 11:00 PM

Pour créer un tableau de données à l'aide de PhpMyAdmin, les étapes suivantes sont essentielles: connectez-vous à la base de données et cliquez sur le nouvel onglet. Nommez le tableau et sélectionnez le moteur de stockage (InnODB recommandé). Ajouter les détails de la colonne en cliquant sur le bouton Ajouter une colonne, y compris le nom de la colonne, le type de données, s'il faut autoriser les valeurs nuls et d'autres propriétés. Sélectionnez une ou plusieurs colonnes comme clés principales. Cliquez sur le bouton Enregistrer pour créer des tables et des colonnes.

Comment gérer la fragmentation de la mémoire redis?

Apr 10, 2025 pm 02:24 PM

Comment gérer la fragmentation de la mémoire redis?

Apr 10, 2025 pm 02:24 PM

La fragmentation de la mémoire redis fait référence à l'existence de petites zones libres dans la mémoire allouée qui ne peut pas être réaffectée. Les stratégies d'adaptation comprennent: Redémarrer Redis: effacer complètement la mémoire, mais le service d'interruption. Optimiser les structures de données: utilisez une structure plus adaptée à Redis pour réduire le nombre d'allocations et de versions de mémoire. Ajustez les paramètres de configuration: utilisez la stratégie pour éliminer les paires de valeurs clés les moins récemment utilisées. Utilisez le mécanisme de persistance: sauvegardez régulièrement les données et redémarrez Redis pour nettoyer les fragments. Surveillez l'utilisation de la mémoire: découvrez les problèmes en temps opportun et prenez des mesures.

Comment créer une base de données Oracle Comment créer une base de données Oracle

Apr 11, 2025 pm 02:33 PM

Comment créer une base de données Oracle Comment créer une base de données Oracle

Apr 11, 2025 pm 02:33 PM

La création d'une base de données Oracle n'est pas facile, vous devez comprendre le mécanisme sous-jacent. 1. Vous devez comprendre les concepts de la base de données et des SGBD Oracle; 2. Master les concepts de base tels que SID, CDB (base de données de conteneurs), PDB (base de données enfichable); 3. Utilisez SQL * Plus pour créer CDB, puis créer PDB, vous devez spécifier des paramètres tels que la taille, le nombre de fichiers de données et les chemins; 4. Les applications avancées doivent ajuster le jeu de caractères, la mémoire et d'autres paramètres et effectuer un réglage des performances; 5. Faites attention à l'espace disque, aux autorisations et aux paramètres des paramètres, et surveillez et optimisez en continu les performances de la base de données. Ce n'est qu'en le maîtrisant habilement une pratique continue que vous pouvez vraiment comprendre la création et la gestion des bases de données Oracle.

Comment créer une base de données Oracle Comment créer une base de données Oracle

Apr 11, 2025 pm 02:36 PM

Comment créer une base de données Oracle Comment créer une base de données Oracle

Apr 11, 2025 pm 02:36 PM

Pour créer une base de données Oracle, la méthode commune consiste à utiliser l'outil graphique DBCA. Les étapes sont les suivantes: 1. Utilisez l'outil DBCA pour définir le nom DBN pour spécifier le nom de la base de données; 2. Définissez Syspassword et SystemPassword sur des mots de passe forts; 3. Définir les caractères et NationalCharacterset à Al32Utf8; 4. Définissez la taille de mémoire et les espaces de table pour s'ajuster en fonction des besoins réels; 5. Spécifiez le chemin du fichier log. Les méthodes avancées sont créées manuellement à l'aide de commandes SQL, mais sont plus complexes et sujets aux erreurs. Faites attention à la force du mot de passe, à la sélection du jeu de caractères, à la taille et à la mémoire de l'espace de table

Moniteur Disd Droplet avec service d'exportateur Redis

Apr 10, 2025 pm 01:36 PM

Moniteur Disd Droplet avec service d'exportateur Redis

Apr 10, 2025 pm 01:36 PM

La surveillance efficace des bases de données Redis est essentielle pour maintenir des performances optimales, identifier les goulots d'étranglement potentiels et assurer la fiabilité globale du système. Le service Redis Exporter est un utilitaire puissant conçu pour surveiller les bases de données Redis à l'aide de Prometheus. Ce didacticiel vous guidera à travers la configuration et la configuration complètes du service Redis Exportateur, en vous garantissant de créer des solutions de surveillance de manière transparente. En étudiant ce tutoriel, vous réaliserez les paramètres de surveillance entièrement opérationnels

Quels sont les paramètres de configuration de la mémoire redis?

Apr 10, 2025 pm 02:03 PM

Quels sont les paramètres de configuration de la mémoire redis?

Apr 10, 2025 pm 02:03 PM

** Le paramètre central de la configuration de la mémoire redis est MaxMemory, qui limite la quantité de mémoire que Redis peut utiliser. Lorsque cette limite est dépassée, Redis exécute une stratégie d'élimination selon maxmemory-policy, notamment: Noeviction (rejeter directement l'écriture), AllKeys-LRU / Volatile-LRU (éliminé par LRU), AllKeys-Random / Volatile-Random (éliminé par élimination aléatoire) et TTL volatile (temps d'expiration). D'autres paramètres connexes incluent des échantillons maxmemory (quantité d'échantillon LRU), compression RDB