npm install koa-generator -g

koa2 server

npm i axios

interface Web

interface Web

Voir.js

Voir.js

Comment Vue3+Vite utilise deux jetons pour obtenir une actualisation insensée

Comment Vue3+Vite utilise deux jetons pour obtenir une actualisation insensée

Comment Vue3+Vite utilise deux jetons pour obtenir une actualisation insensée

1. Authentification de connexion par jeton

jwt : Jeton Web JSON. Il s'agit d'un protocole d'authentification généralement utilisé pour vérifier les informations d'identité et les autorisations d'identité demandées. Composé de trois parties : Header, Hayload, Signature

header : c'est-à-dire les informations d'en-tête, qui sont les informations de base décrivant ce jeton, format json

{

"alg": "HS256", // 表示签名的算法,默认是 HMAC SHA256(写成 HS256)

"type": "JWT" // 表示Token的类型,JWT 令牌统一写为JWT

}payload : payload, qui est également un objet JSON utilisé pour stocker les données réelles. qu'il faut transmettre. Il n'est pas recommandé de stocker des informations sensibles telles que des mots de passe.

{

"iss": "a.com", // 签发人

"exp": "1d", // expiration time 过期时间

"sub": "test", // 主题

"aud": "", // 受众

"nbf": "", // Not Before 生效时间

"iat": "", // Issued At 签发时间

"jti": "", // JWT ID 编号

// 可以定义私有字段

"name": "",

"admin": ""

}Signature est une signature des deux premières parties pour empêcher la falsification des données. Une clé doit être spécifiée. Cette clé est connue uniquement du serveur et ne peut être divulguée. Utilisez l'algorithme de signature spécifié dans l'en-tête pour générer une signature selon la formule.

Après avoir calculé la signature, combinez les trois parties En-tête, Charge utile et Signature en une chaîne et séparez chaque partie par . Cela génère un jeton

2. Qu'est-ce qu'un double jeton ?

Mécanisme de vérification du double jeton, où accessToken a un délai d'expiration plus court et rafraîchitToken a un délai d'expiration plus long. Lorsque le accessToken expire, utilisezfreshToken pour demander un nouveau jeton.

accessToken:用户获取数据权限

Processus de vérification du double jetonrefreshToken

- Dans l'intercepteur de requête, l'en-tête de requête contient les données de la requête accessToken et le serveur vérifie si l'accessToken a expiré. Si le jeton est valide, continuez à demander des données. Si le jeton n'est pas valide, les informations d'invalidation seront renvoyées au client.

- Le client reçoit les informations de demande envoyées par le serveur et détermine s'il existe des informations d'invalidation accessToken dans l'intercepteur de réponse axios encapsulé deux fois, mais aucune donnée de réponse n'est renvoyée. S'il y a des informations non valides, apportezfreshToken pour demander un nouveau accessToken.

- Le serveur vérifie si le rafraîchissementToken est valide. S'il est valide, le jeton sera régénéré et le nouveau jeton et les informations d'invite seront renvoyés au client. S'il n'est pas valide, les informations non valides seront renvoyées au client.

- L'intercepteur de réponse client détermine si les informations de réponse ont un jeton d'actualisation valide ou invalide. Invalide, déconnectez-vous de la connexion actuelle. Validez, restaurez le nouveau token et continuez à demander les données de la dernière requête.

- Notes

- Liste blanche du serveur, le token n'a pas été demandé avant une connexion réussie, donc si le serveur intercepte la demande, vous ne pourrez pas vous connecter. Personnalisez la liste blanche afin que la connexion ne nécessite pas de vérification du jeton.

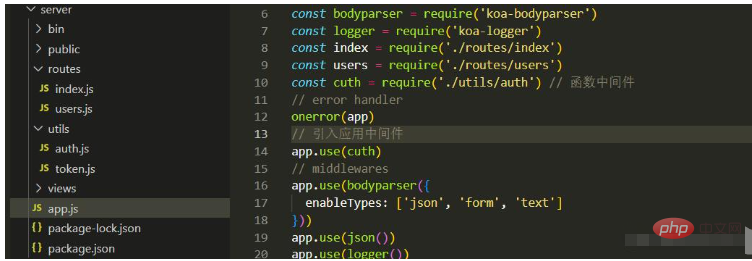

- 3. Code du serveur1. Construisez le serveur koa2

npm install koa-generator -g

Copier après la connexion

Créez le serveur directement nom du projet koa2+npm install koa-generator -g

koa2 server

Copier après la connexion

serveur cd et entrez le projet pour installer jwtkoa2 server

npm i jsonwebtoken

npm i koa-cors

const cors=require('koa-cors') ... app.use(cors())

const jwt=require('jsonwebtoken')

const secret='2023F_Ycb/wp_sd' // 密钥

/*

expiresIn:5 过期时间,时间单位是秒

也可以这么写 expiresIn:1d 代表一天

1h 代表一小时

*/

// 本次是为了测试,所以设置时间 短token5秒 长token15秒

const accessTokenTime=5

const refreshTokenTime=15

// 生成accessToken

const setAccessToken=(payload={})=>{ // payload 携带用户信息

return jwt.sign(payload,secret,{expireIn:accessTokenTime})

}

//生成refreshToken

const setRefreshToken=(payload={})=>{

return jwt.sign(payload,secret,{expireIn:refreshTokenTime})

}

module.exports={

secret,

setAccessToken,

setRefreshToken

}const router = require('koa-router')()

const jwt = require('jsonwebtoken')

const { getAccesstoken, getRefreshtoken, secret }=require('../utils/token')

/*登录接口*/

router.get('/login',()=>{

let code,msg,data=null

code=2000

msg='登录成功,获取到token'

data={

accessToken:getAccessToken(),

refreshToken:getReferToken()

}

ctx.body={

code,

msg,

data

}

})

/*用于测试的获取数据接口*/

router.get('/getTestData',(ctx)=>{

let code,msg,data=null

code=2000

msg='获取数据成功'

ctx.body={

code,

msg,

data

}

})

/*验证长token是否有效,刷新短token

这里要注意,在刷新短token的时候回也返回新的长token,延续长token,

这样活跃用户在持续操作过程中不会被迫退出登录。长时间无操作的非活

跃用户长token过期重新登录

*/

router.get('/refresh',(ctx)=>{

let code,msg,data=null

//获取请求头中携带的长token

let r_tk=ctx.request.headers['pass']

//解析token 参数 token 密钥 回调函数返回信息

jwt.verify(r_tk,secret,(error)=>{

if(error){

code=4006,

msg='长token无效,请重新登录'

} else{

code=2000,

msg='长token有效,返回新的token',

data={

accessToken:getAccessToken(),

refreshToken:getReferToken()

}

}

})

})Copier après la connexion

4 Middleware d'applicationutils/auth.jsconst router = require('koa-router')()

const jwt = require('jsonwebtoken')

const { getAccesstoken, getRefreshtoken, secret }=require('../utils/token')

/*登录接口*/

router.get('/login',()=>{

let code,msg,data=null

code=2000

msg='登录成功,获取到token'

data={

accessToken:getAccessToken(),

refreshToken:getReferToken()

}

ctx.body={

code,

msg,

data

}

})

/*用于测试的获取数据接口*/

router.get('/getTestData',(ctx)=>{

let code,msg,data=null

code=2000

msg='获取数据成功'

ctx.body={

code,

msg,

data

}

})

/*验证长token是否有效,刷新短token

这里要注意,在刷新短token的时候回也返回新的长token,延续长token,

这样活跃用户在持续操作过程中不会被迫退出登录。长时间无操作的非活

跃用户长token过期重新登录

*/

router.get('/refresh',(ctx)=>{

let code,msg,data=null

//获取请求头中携带的长token

let r_tk=ctx.request.headers['pass']

//解析token 参数 token 密钥 回调函数返回信息

jwt.verify(r_tk,secret,(error)=>{

if(error){

code=4006,

msg='长token无效,请重新登录'

} else{

code=2000,

msg='长token有效,返回新的token',

data={

accessToken:getAccessToken(),

refreshToken:getReferToken()

}

}

})

})const { secret } = require('./token')

const jwt = require('jsonwebtoken')

/*白名单,登录、刷新短token不受限制,也就不用token验证*/

const whiteList=['/login','/refresh']

const isWhiteList=(url,whiteList)=>{

return whiteList.find(item => item === url) ? true : false

}

/*中间件

验证短token是否有效

*/

const cuth = async (ctx,next)=>{

let code, msg, data = null

let url = ctx.path

if(isWhiteList(url,whiteList)){

// 执行下一步

return await next()

} else {

// 获取请求头携带的短token

const a_tk=ctx.request.headers['authorization']

if(!a_tk){

code=4003

msg='accessToken无效,无权限'

ctx.body={

code,

msg,

data

}

} else{

// 解析token

await jwt.verify(a_tk,secret.(error)=>{

if(error)=>{

code=4003

msg='accessToken无效,无权限'

ctx.body={

code,

msg,

datta

}

} else {

// token有效

return await next()

}

})

}

}

}

module.exports=authCopier après la connexion

Introduire le middleware d'application dans app.jsconst { secret } = require('./token')

const jwt = require('jsonwebtoken')

/*白名单,登录、刷新短token不受限制,也就不用token验证*/

const whiteList=['/login','/refresh']

const isWhiteList=(url,whiteList)=>{

return whiteList.find(item => item === url) ? true : false

}

/*中间件

验证短token是否有效

*/

const cuth = async (ctx,next)=>{

let code, msg, data = null

let url = ctx.path

if(isWhiteList(url,whiteList)){

// 执行下一步

return await next()

} else {

// 获取请求头携带的短token

const a_tk=ctx.request.headers['authorization']

if(!a_tk){

code=4003

msg='accessToken无效,无权限'

ctx.body={

code,

msg,

data

}

} else{

// 解析token

await jwt.verify(a_tk,secret.(error)=>{

if(error)=>{

code=4003

msg='accessToken无效,无权限'

ctx.body={

code,

msg,

datta

}

} else {

// token有效

return await next()

}

})

}

}

}

module.exports=authconst auth=requier(./utils/auth) ··· app.use(auth)

IV. Code du front-end

1. Framework Vue3+Vite

Le front-end utilise le framework Vue3+Vite, cela dépend des habitudes d'utilisation personnelles.

npm init vite@latest client_side

npm i axios

Copier après la connexion

2. Définissez les constantes utiliséesconfig/constants.jsnpm i axios

export const ACCESS_TOKEN = 'a_tk' // 短token字段 export const REFRESH_TOKEN = 'r_tk' // 短token字段 export const AUTH = 'Authorization' // header头部 携带短token export const PASS = 'pass' // header头部 携带长token

export {REFRESH_TOKEN,PASS} from '../config/constants.js'

import { getRefreshToken, removeRefreshToken, setAccessToken, setRefreshToken} from '../config/storage'

let subsequent=[]

let flag=false // 设置开关,保证一次只能请求一次短token,防止客户多此操作,多次请求

/*把过期请求添加在数组中*/

export const addRequest = (request) => {

subscribes.push(request)

}

/*调用过期请求*/

export const retryRequest = () => {

console.log('重新请求上次中断的数据');

subscribes.forEach(request => request())

subscribes = []

}

/*短token过期,携带token去重新请求token*/

export const refreshToken=()=>{

if(!flag){

flag = true;

let r_tk = getRefershToken() // 获取长token

if(r_tk){

server.get('/refresh',Object.assign({},{

headers:{[PASS]=r_tk}

})).then((res)=>{

//长token失效,退出登录

if(res.code===4006){

flag = false

removeRefershToken(REFRESH_TOKEN)

} else if(res.code===2000){

// 存储新的token

setAccessToken(res.data.accessToken)

setRefreshToken(res.data.refreshToken)

flag = false

// 重新请求数据

retryRequest()

}

})

}

}

}Copier après la connexion

4. Encapsuler axiosutlis/server.jsexport {REFRESH_TOKEN,PASS} from '../config/constants.js'

import { getRefreshToken, removeRefreshToken, setAccessToken, setRefreshToken} from '../config/storage'

let subsequent=[]

let flag=false // 设置开关,保证一次只能请求一次短token,防止客户多此操作,多次请求

/*把过期请求添加在数组中*/

export const addRequest = (request) => {

subscribes.push(request)

}

/*调用过期请求*/

export const retryRequest = () => {

console.log('重新请求上次中断的数据');

subscribes.forEach(request => request())

subscribes = []

}

/*短token过期,携带token去重新请求token*/

export const refreshToken=()=>{

if(!flag){

flag = true;

let r_tk = getRefershToken() // 获取长token

if(r_tk){

server.get('/refresh',Object.assign({},{

headers:{[PASS]=r_tk}

})).then((res)=>{

//长token失效,退出登录

if(res.code===4006){

flag = false

removeRefershToken(REFRESH_TOKEN)

} else if(res.code===2000){

// 存储新的token

setAccessToken(res.data.accessToken)

setRefreshToken(res.data.refreshToken)

flag = false

// 重新请求数据

retryRequest()

}

})

}

}

}import axios from "axios";

import * as storage from "../config/storage"

import * as constants from '../config/constants'

import { addRequest, refreshToken } from "./refresh";

const server = axios.create({

baseURL: 'http://localhost:3004', // 你的服务器

timeout: 1000 * 10,

headers: {

"Content-type": "application/json"

}

})

/*请求拦截器*/

server.interceptors.request.use(config => {

// 获取短token,携带到请求头,服务端校验

let aToken = storage.getAccessToken(constants.ACCESS_TOKEN)

config.headers[constants.AUTH] = aToken

return config

})

/*响应拦截器*/

server.interceptors.response.use(

async response => {

// 获取到配置和后端响应的数据

let { config, data } = response

console.log('响应提示信息:', data.msg);

return new Promise((resolve, reject) => {

// 短token失效

if (data.code === 4003) {

// 移除失效的短token

storage.removeAccessToken(constants.ACCESS_TOKEN)

// 把过期请求存储起来,用于请求到新的短token,再次请求,达到无感刷新

addRequest(() => resolve(server(config)))

// 携带长token去请求新的token

refreshToken()

} else {

// 有效返回相应的数据

resolve(data)

}

})

},

error => {

return Promise.reject(error)

}

)Copier après la connexion

5. Réutiliser l'encapsulationimport axios from "axios";

import * as storage from "../config/storage"

import * as constants from '../config/constants'

import { addRequest, refreshToken } from "./refresh";

const server = axios.create({

baseURL: 'http://localhost:3004', // 你的服务器

timeout: 1000 * 10,

headers: {

"Content-type": "application/json"

}

})

/*请求拦截器*/

server.interceptors.request.use(config => {

// 获取短token,携带到请求头,服务端校验

let aToken = storage.getAccessToken(constants.ACCESS_TOKEN)

config.headers[constants.AUTH] = aToken

return config

})

/*响应拦截器*/

server.interceptors.response.use(

async response => {

// 获取到配置和后端响应的数据

let { config, data } = response

console.log('响应提示信息:', data.msg);

return new Promise((resolve, reject) => {

// 短token失效

if (data.code === 4003) {

// 移除失效的短token

storage.removeAccessToken(constants.ACCESS_TOKEN)

// 把过期请求存储起来,用于请求到新的短token,再次请求,达到无感刷新

addRequest(() => resolve(server(config)))

// 携带长token去请求新的token

refreshToken()

} else {

// 有效返回相应的数据

resolve(data)

}

})

},

error => {

return Promise.reject(error)

}

)import * as constants from "./constants" // 存储短token export const setAccessToken = (token) => localStorage.setItem(constanst.ACCESS_TOKEN, token) // 存储长token export const setRefershToken = (token) => localStorage.setItem(constants.REFRESH_TOKEN, token) // 获取短token export const getAccessToken = () => localStorage.getItem(constants.ACCESS_TOKEN) // 获取长token export const getRefershToken = () => localStorage.getItem(constants.REFRESH_TOKEN) // 删除短token export const removeAccessToken = () => localStorage.removeItem(constants.ACCESS_TOKEN) // 删除长token export const removeRefershToken = () => localStorage.removeItem(constants.REFRESH_TOKEN)

Enfin, exécutez le projet et vérifiez l'effet du jeton court défini sur le backend pendant 5 secondes et du jeton long de 10 secondes. Une fois que la demande de connexion atteint le jeton, les données de la demande peuvent être demandées normalement. Si la demande est effectuée à nouveau après cinq secondes, le jeton court deviendra invalide. À ce moment, le jeton long sera valide lorsqu'un nouveau jeton est demandé. , l'interface d'actualisation n'est appelée qu'une seule fois. Une fois le jeton long expiré, vous devez vous reconnecter.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Compétences en développement Vue3+TS+Vite : comment optimiser le référencement

Sep 10, 2023 pm 07:33 PM

Compétences en développement Vue3+TS+Vite : comment optimiser le référencement

Sep 10, 2023 pm 07:33 PM

Compétences en développement Vue3+TS+Vite : Comment effectuer l'optimisation du référencement Le référencement (SearchEngineOptimization) fait référence à l'optimisation de la structure, du contenu et des mots-clés du site Web pour le classer plus haut dans les moteurs de recherche, augmentant ainsi le trafic et l'exposition du site Web. Dans le développement de technologies front-end modernes telles que Vue3+TS+Vite, la manière d’optimiser le référencement est une question très importante. Cet article présentera quelques techniques et méthodes de développement Vue3+TS+Vite pour vous aider

vue3+vite : Comment résoudre l'erreur lors de l'utilisation de require pour importer dynamiquement des images dans src

May 21, 2023 pm 03:16 PM

vue3+vite : Comment résoudre l'erreur lors de l'utilisation de require pour importer dynamiquement des images dans src

May 21, 2023 pm 03:16 PM

vue3+vite:src utilise require pour importer dynamiquement des images et des rapports d'erreurs et des solutions. vue3+vite importe dynamiquement plusieurs images. Si vue3 est développé à l'aide de TypeScript, il y aura un message d'erreur indiquant que requireisnotdefined ne peut pas être utilisé comme imgUrl. :require(' .../assets/test.png') est importé car TypeScript ne prend pas en charge require, donc l'importation est utilisée. Voici comment le résoudre : utilisez waitimport.

Comment actualiser le contenu partiel de la page dans Vue3

May 26, 2023 pm 05:31 PM

Comment actualiser le contenu partiel de la page dans Vue3

May 26, 2023 pm 05:31 PM

Pour réaliser un rafraîchissement partiel de la page, il suffit d'implémenter le re-rendu du composant local (dom). Dans Vue, le moyen le plus simple d'obtenir cet effet est d'utiliser la directive v-if. Dans Vue2, en plus d'utiliser l'instruction v-if pour restituer le dom local, nous pouvons également créer un nouveau composant vierge. Lorsque nous devons actualiser la page locale, accéder à cette page de composant vierge, puis y revenir. la garde beforeRouteEnter dans la page d’origine vierge. Comme le montre la figure ci-dessous, comment cliquer sur le bouton d'actualisation dans Vue3.X pour recharger le DOM dans la zone rouge et afficher l'état de chargement correspondant. Puisque la garde dans le composant dans la syntaxe scriptsetup dans Vue3.X n'a que o

Compétences en développement Vue3+TS+Vite : comment optimiser les requêtes inter-domaines et les requêtes réseau

Sep 09, 2023 pm 04:40 PM

Compétences en développement Vue3+TS+Vite : comment optimiser les requêtes inter-domaines et les requêtes réseau

Sep 09, 2023 pm 04:40 PM

Compétences en développement Vue3+TS+Vite : Comment optimiser les requêtes inter-domaines et les requêtes réseau Introduction : Dans le développement front-end, les requêtes réseau sont une opération très courante. Comment optimiser les requêtes réseau pour améliorer la vitesse de chargement des pages et l'expérience utilisateur est l'une des questions auxquelles nos développeurs doivent réfléchir. Dans le même temps, pour certains scénarios nécessitant l’envoi de requêtes à différents noms de domaine, nous devons résoudre les problèmes inter-domaines. Cet article expliquera comment effectuer des requêtes inter-domaines et des techniques d'optimisation des requêtes réseau dans l'environnement de développement Vue3+TS+Vite. 1. Solution de requête inter-domaines

Que faire si le jeton de connexion n'est pas valide

Sep 14, 2023 am 11:33 AM

Que faire si le jeton de connexion n'est pas valide

Sep 14, 2023 am 11:33 AM

Les solutions au jeton de connexion invalide incluent la vérification si le jeton a expiré, la vérification si le jeton est correct, la vérification si le jeton a été falsifié, la vérification si le jeton correspond à l'utilisateur, la suppression du cache ou des cookies, la vérification de la connexion réseau et l'état du serveur. , vous reconnecter ou demander un nouveau jeton. Contacter le support technique ou les développeurs, etc. Introduction détaillée : 1. Vérifiez si le jeton a expiré. Le jeton de connexion a généralement une période de validité définie. Une fois la période de validité dépassée, il sera considéré comme invalide, etc.

Compétences en développement Vue3+TS+Vite : comment chiffrer et stocker des données

Sep 10, 2023 pm 04:51 PM

Compétences en développement Vue3+TS+Vite : comment chiffrer et stocker des données

Sep 10, 2023 pm 04:51 PM

Conseils de développement Vue3+TS+Vite : Comment crypter et stocker des données Avec le développement rapide de la technologie Internet, la sécurité des données et la protection de la vie privée deviennent de plus en plus importantes. Dans l'environnement de développement Vue3+TS+Vite, comment chiffrer et stocker les données est un problème auquel chaque développeur doit faire face. Cet article présentera certaines techniques courantes de cryptage et de stockage des données pour aider les développeurs à améliorer la sécurité des applications et l'expérience utilisateur. 1. Chiffrement des données Chiffrement des données frontal Le chiffrement frontal est un élément important de la protection de la sécurité des données. Couramment utilisé

Compétences en développement Vue3+TS+Vite : comment assurer la protection de sécurité frontale

Sep 09, 2023 pm 04:19 PM

Compétences en développement Vue3+TS+Vite : comment assurer la protection de sécurité frontale

Sep 09, 2023 pm 04:19 PM

Compétences en développement Vue3+TS+Vite : Comment assurer la protection de sécurité frontale Avec le développement continu de la technologie front-end, de plus en plus d'entreprises et de particuliers commencent à utiliser Vue3+TS+Vite pour le développement front-end. Cependant, les risques de sécurité qui en découlent ont également attiré l’attention du public. Dans cet article, nous discuterons de certains problèmes courants de sécurité frontale et partagerons quelques conseils sur la façon de protéger la sécurité frontale pendant le processus de développement de Vue3+TS+Vite. Validation des entrées Les entrées des utilisateurs sont souvent l'une des principales sources de vulnérabilités de sécurité frontales. exister

Comment résoudre le problème du jeton de connexion invalide

Sep 14, 2023 am 10:57 AM

Comment résoudre le problème du jeton de connexion invalide

Sep 14, 2023 am 10:57 AM

Le problème du jeton de connexion invalide peut être résolu en vérifiant la connexion réseau, en vérifiant la période de validité du jeton, en effaçant le cache et les cookies, en vérifiant l'état de connexion, en contactant le développeur de l'application et en renforçant la sécurité du compte. Introduction détaillée : 1. Vérifiez la connexion réseau, reconnectez-vous au réseau ou modifiez l'environnement réseau ; 2. Vérifiez la période de validité du jeton, obtenez un nouveau jeton ou contactez le développeur de l'application 3. Effacez le cache et les cookies, effacez le navigateur ; cache et Cookie, puis reconnectez-vous à l'application; 4. Vérifiez l'état de connexion.