Comment implémenter la fonction de gestion des autorisations Springboot

Liste des fonctions

Gestion des menus : peut gérer le menu de gauche du système de gestion d'arrière-plan, prendre en charge la modification des icônes, la modification des noms, le contrôle de l'affichage et du tri des menus

Gestion des ressources : réaliser une dynamique d'arrière-plan basée sur les chemins d'accès Contrôle des autorisations ; , les autorisations de contrôle peuvent être précises au niveau de l'interface ;

Gestion des rôles : vous pouvez personnaliser des rôles et attribuer des menus et des ressources aux rôles ;

Gestion des utilisateurs backend : vous pouvez gérer les utilisateurs backend et attribuer des rôles, prend en charge l'attribution plusieurs rôles.

Introduction à la fonction

Ensuite, nous présenterons la fonction de gestion des autorisations et démontrerons un processus complet de gestion des autorisations.

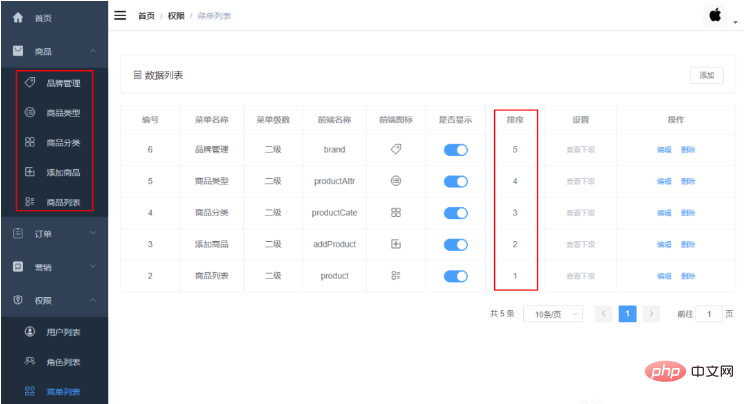

Gestion des menus

Le menu fait principalement référence au menu sur le côté gauche de l'arrière-plan de gestion. La fonction de gestion peut être utilisée pour contrôler son masquage et son affichage et modifier le nom et le tri des images. Actuellement, seul le menu secondaire est disponible. soutenu.

Affichez la liste des menus, vous pouvez contrôler le masquage, l'affichage et la suppression ;

Ajouter et modifier des menus, vous pouvez modifier les propriétés de base du menu, mais vous ne pouvez ajouter que des menus définis dans le routage du projet frontal ; , et le nom du front-end doit être le même que dans le projet front-end. Les noms d'itinéraires définis sont cohérents

Tri des menus, après avoir défini le tri du menu, le menu sera affiché par ordre décroissant ; du tri défini.

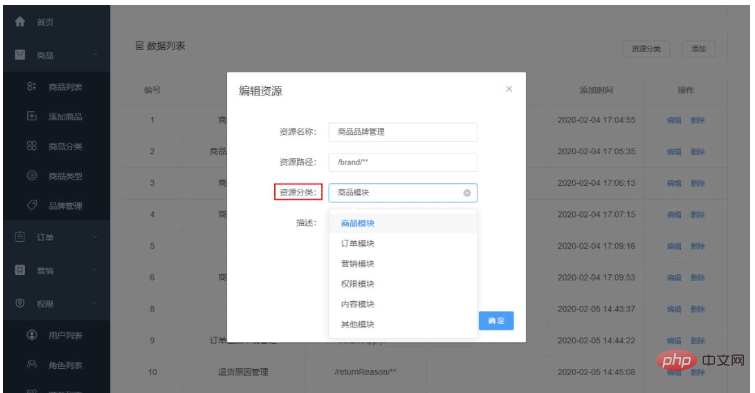

Gestion des ressources

La soi-disant ressource est l'interface de l'arrière-plan, qui peut être une interface unique ou une collection d'une série d'interfaces. Ici, nous utilisons la correspondance de chemin basée sur Ant. Lorsqu'un utilisateur en arrière-plan accède à une interface, la ressource est accessible si l'utilisateur en arrière-plan l'a allouée, sinon elle n'est pas accessible. Par défaut, si vous ne configurez pas de ressource pour une interface, la ressource autorise directement l'accès.

Affichez la liste des ressources, les ressources actuelles sont configurées au niveau du contrôleur, c'est-à-dire que toutes les interfaces d'un contrôleur sont définies comme une ressource et peuvent également être configurées au niveau de l'interface

Ajouter et modifier des ressources ; , nous ajoutons ici Un concept de classification des ressources est introduit pour faciliter l'allocation future des ressources ;

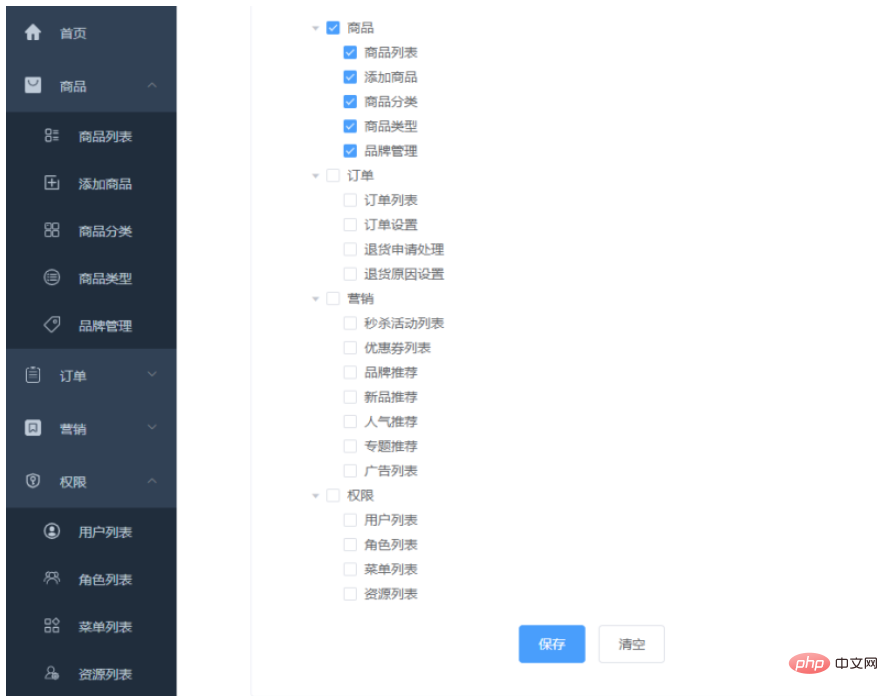

La gestion des rôles

est utilisée pour gérer les rôles des utilisateurs en arrière-plan. Nous pouvons attribuer des menus et des ressources spécifiés aux rôles, de sorte que les utilisateurs en arrière-plan attribuent des rôles. Vous pouvez accéder à ces menus et ressources.

Voir la liste des rôles, ici nous devons faire attention à ces trois rôles, administrateur de produit, administrateur de commandes et super administrateur

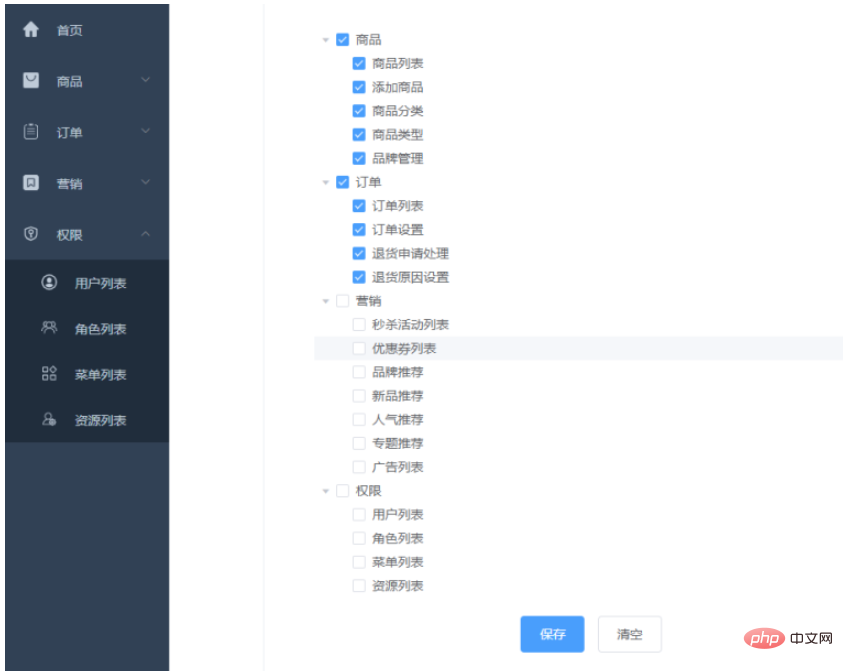

Ajouter et modifier des rôles pour gérer les attributs de base du rôle ; Menu d'affectation, vous pouvez attribuer des menus auxquels l'accès est autorisé aux rôles ;

Attribuer des ressources, vous pouvez attribuer des ressources backend auxquelles l'accès est autorisé aux rôles

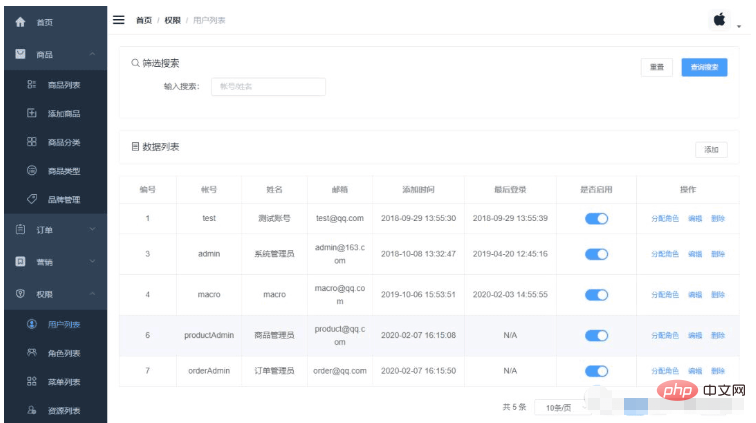

La gestion des utilisateurs backend

est utilisée ; pour gérer les utilisateurs backend et modifier directement les informations (y compris la modification des mots de passe) et attribuer des rôles.

Ajouter et modifier des utilisateurs, vous pouvez gérer les informations de base des utilisateurs et modifier les mots de passe ;

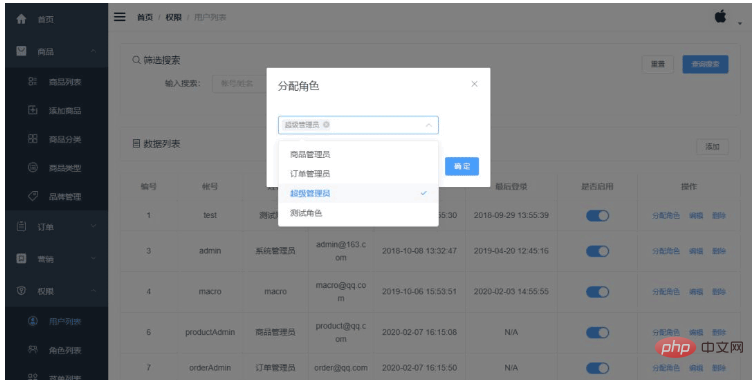

Attribuer des rôles, vous pouvez attribuer des rôles aux utilisateurs. Les utilisateurs dotés de rôles spécifiés peuvent accéder aux menus et aux ressources spécifiés.

Contrôle du menu dynamique

Ici, nous allons démontrer le contrôle du menu dynamique. Nous avons deux utilisateurs en arrière-plan, l'administrateur système et l'administrateur du produit qui attribue tous les menus, et l'administrateur du produit n'attribue que les produits associés. menus.

Connectez-vous avec un compte d'administrateur de produit et seuls les menus liés au produit sont affichés à gauche :

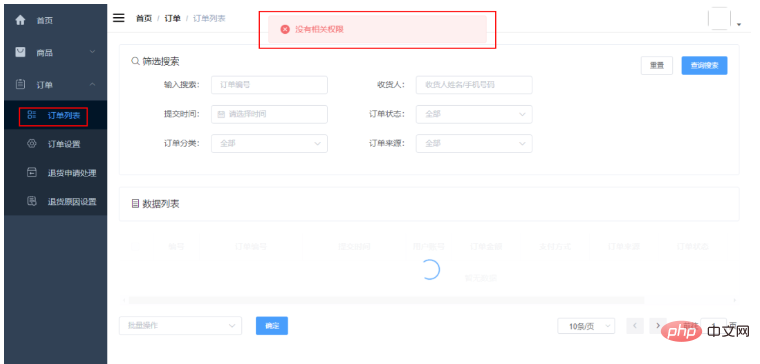

Contrôle des ressources dynamiques

Ici, nous allons démontrer le contrôle des ressources dynamiques. Nous attribuons uniquement les ressources liées au produit à l'administrateur du produit, et il ne peut pas accéder aux autres ressources.

Le menu relatif aux commandes est ouvert à l'administrateur du produit, mais les ressources liées aux commandes ne lui sont pas allouées

Étant donné que l'administrateur du produit ne dispose pas de ressources d'arrière-plan liées au module de commande, lorsque l'administrateur du produit accède au module de commande Il vous indiquera qu'il n'y a pas d'autorisation pertinente.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment Springboot intègre Jasypt pour implémenter le chiffrement des fichiers de configuration

Jun 01, 2023 am 08:55 AM

Comment Springboot intègre Jasypt pour implémenter le chiffrement des fichiers de configuration

Jun 01, 2023 am 08:55 AM

Introduction à Jasypt Jasypt est une bibliothèque Java qui permet à un développeur d'ajouter des fonctionnalités de chiffrement de base à son projet avec un minimum d'effort et ne nécessite pas une compréhension approfondie du fonctionnement du chiffrement. Haute sécurité pour le chiffrement unidirectionnel et bidirectionnel. technologie de cryptage basée sur des normes. Cryptez les mots de passe, le texte, les chiffres, les binaires... Convient pour l'intégration dans des applications basées sur Spring, API ouverte, pour une utilisation avec n'importe quel fournisseur JCE... Ajoutez la dépendance suivante : com.github.ulisesbocchiojasypt-spring-boot-starter2 1.1. Les avantages de Jasypt protègent la sécurité de notre système. Même en cas de fuite du code, la source de données peut être garantie.

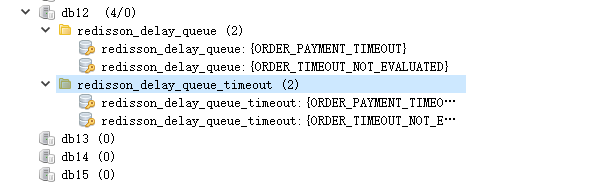

Comment SpringBoot intègre Redisson pour implémenter la file d'attente différée

May 30, 2023 pm 02:40 PM

Comment SpringBoot intègre Redisson pour implémenter la file d'attente différée

May 30, 2023 pm 02:40 PM

Scénario d'utilisation 1. La commande a été passée avec succès mais le paiement n'a pas été effectué dans les 30 minutes. Le paiement a expiré et la commande a été automatiquement annulée 2. La commande a été signée et aucune évaluation n'a été effectuée pendant 7 jours après la signature. Si la commande expire et n'est pas évaluée, le système donne par défaut une note positive. 3. La commande est passée avec succès. Si le commerçant ne reçoit pas la commande pendant 5 minutes, la commande est annulée. 4. Le délai de livraison expire et. un rappel par SMS est envoyé... Pour les scénarios avec des délais longs et de faibles performances en temps réel, nous pouvons utiliser la planification des tâches pour effectuer un traitement d'interrogation régulier. Par exemple : xxl-job Aujourd'hui, nous allons choisir

Comment utiliser Redis pour implémenter des verrous distribués dans SpringBoot

Jun 03, 2023 am 08:16 AM

Comment utiliser Redis pour implémenter des verrous distribués dans SpringBoot

Jun 03, 2023 am 08:16 AM

1. Redis implémente le principe du verrouillage distribué et pourquoi les verrous distribués sont nécessaires. Avant de parler de verrous distribués, il est nécessaire d'expliquer pourquoi les verrous distribués sont nécessaires. Le contraire des verrous distribués est le verrouillage autonome. Lorsque nous écrivons des programmes multithreads, nous évitons les problèmes de données causés par l'utilisation d'une variable partagée en même temps. Nous utilisons généralement un verrou pour exclure mutuellement les variables partagées afin de garantir l'exactitude de celles-ci. les variables partagées. Son champ d’utilisation est dans le même processus. S’il existe plusieurs processus qui doivent exploiter une ressource partagée en même temps, comment peuvent-ils s’exclure mutuellement ? Les applications métier d'aujourd'hui sont généralement une architecture de microservices, ce qui signifie également qu'une application déploiera plusieurs processus si plusieurs processus doivent modifier la même ligne d'enregistrements dans MySQL, afin d'éviter les données sales causées par des opérations dans le désordre, les besoins de distribution. à introduire à ce moment-là. Le style est verrouillé. Vous voulez marquer des points

Comment résoudre le problème selon lequel Springboot ne peut pas accéder au fichier après l'avoir lu dans un package jar

Jun 03, 2023 pm 04:38 PM

Comment résoudre le problème selon lequel Springboot ne peut pas accéder au fichier après l'avoir lu dans un package jar

Jun 03, 2023 pm 04:38 PM

Springboot lit le fichier, mais ne peut pas accéder au dernier développement après l'avoir empaqueté dans un package jar. Il existe une situation dans laquelle Springboot ne peut pas lire le fichier après l'avoir empaqueté dans un package jar. La raison en est qu'après l'empaquetage, le chemin virtuel du fichier. n’est pas valide et n’est accessible que via le flux Read. Le fichier se trouve sous les ressources publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

Comment implémenter Springboot+Mybatis-plus sans utiliser d'instructions SQL pour ajouter plusieurs tables

Jun 02, 2023 am 11:07 AM

Comment implémenter Springboot+Mybatis-plus sans utiliser d'instructions SQL pour ajouter plusieurs tables

Jun 02, 2023 am 11:07 AM

Lorsque Springboot+Mybatis-plus n'utilise pas d'instructions SQL pour effectuer des opérations d'ajout de plusieurs tables, les problèmes que j'ai rencontrés sont décomposés en simulant la réflexion dans l'environnement de test : Créez un objet BrandDTO avec des paramètres pour simuler le passage des paramètres en arrière-plan. qu'il est extrêmement difficile d'effectuer des opérations multi-tables dans Mybatis-plus. Si vous n'utilisez pas d'outils tels que Mybatis-plus-join, vous pouvez uniquement configurer le fichier Mapper.xml correspondant et configurer le ResultMap malodorant et long, puis. écrivez l'instruction SQL correspondante Bien que cette méthode semble lourde, elle est très flexible et nous permet de

Comparaison et analyse des différences entre SpringBoot et SpringMVC

Dec 29, 2023 am 11:02 AM

Comparaison et analyse des différences entre SpringBoot et SpringMVC

Dec 29, 2023 am 11:02 AM

SpringBoot et SpringMVC sont tous deux des frameworks couramment utilisés dans le développement Java, mais il existe des différences évidentes entre eux. Cet article explorera les fonctionnalités et les utilisations de ces deux frameworks et comparera leurs différences. Tout d’abord, découvrons SpringBoot. SpringBoot a été développé par l'équipe Pivotal pour simplifier la création et le déploiement d'applications basées sur le framework Spring. Il fournit un moyen rapide et léger de créer des fichiers exécutables autonomes.

Comment SpringBoot personnalise Redis pour implémenter la sérialisation du cache

Jun 03, 2023 am 11:32 AM

Comment SpringBoot personnalise Redis pour implémenter la sérialisation du cache

Jun 03, 2023 am 11:32 AM

1. Personnalisez RedisTemplate1.1, mécanisme de sérialisation par défaut RedisAPI. L'implémentation du cache Redis basée sur l'API utilise le modèle RedisTemplate pour les opérations de mise en cache des données. Ici, ouvrez la classe RedisTemplate et affichez les informations sur le code source de la classe. Déclarer la clé, diverses méthodes de sérialisation de la valeur, la valeur initiale est vide @NullableprivateRedisSe

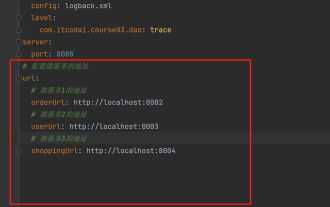

Comment obtenir la valeur dans application.yml au Springboot

Jun 03, 2023 pm 06:43 PM

Comment obtenir la valeur dans application.yml au Springboot

Jun 03, 2023 pm 06:43 PM

Dans les projets, certaines informations de configuration sont souvent nécessaires. Ces informations peuvent avoir des configurations différentes dans l'environnement de test et dans l'environnement de production, et peuvent devoir être modifiées ultérieurement en fonction des conditions commerciales réelles. Nous ne pouvons pas coder en dur ces configurations dans le code. Il est préférable de les écrire dans le fichier de configuration. Par exemple, vous pouvez écrire ces informations dans le fichier application.yml. Alors, comment obtenir ou utiliser cette adresse dans le code ? Il existe 2 méthodes. Méthode 1 : Nous pouvons obtenir la valeur correspondant à la clé dans le fichier de configuration (application.yml) via le ${key} annoté avec @Value. Cette méthode convient aux situations où il y a relativement peu de microservices. Méthode 2 : En réalité. projets, Quand les affaires sont compliquées, la logique