Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Exemple d'analyse de la vulnérabilité d'injection d'entité externe XML

Exemple d'analyse de la vulnérabilité d'injection d'entité externe XML

Exemple d'analyse de la vulnérabilité d'injection d'entité externe XML

1. La vulnérabilité d'injection d'entité externe XML

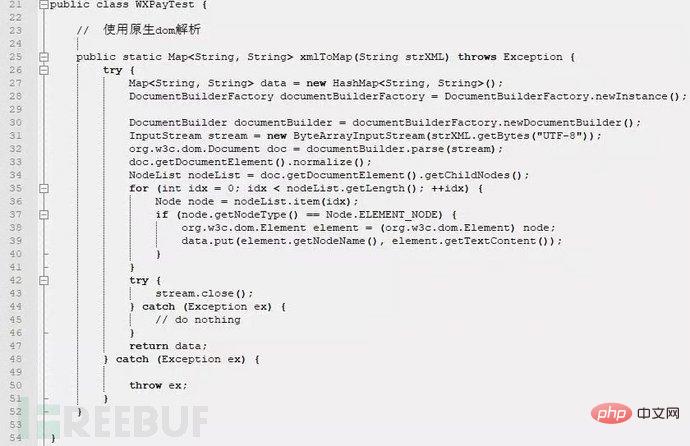

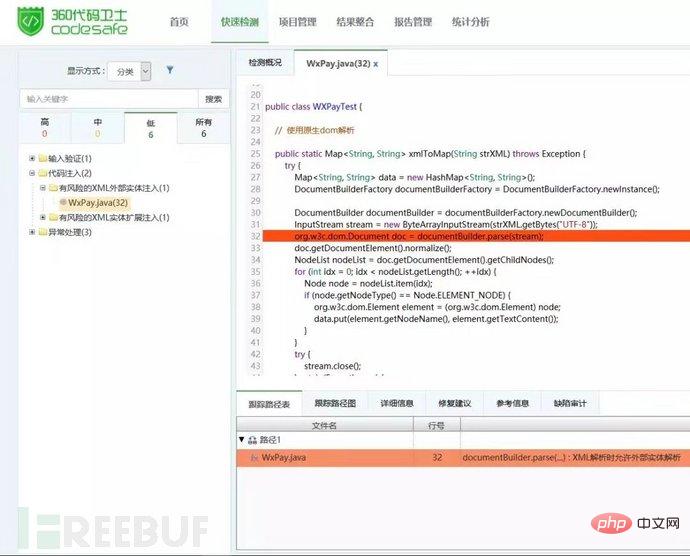

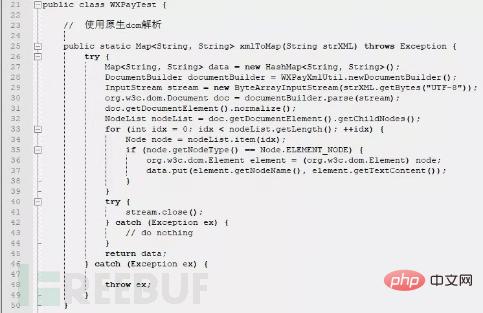

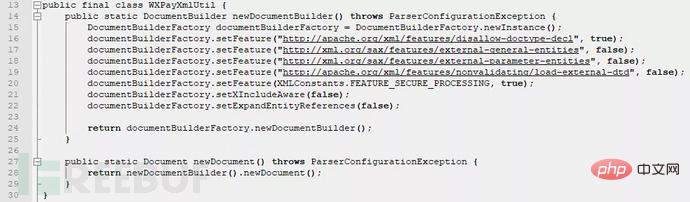

La vulnérabilité d'injection d'entité externe XML est ce que nous appelons souvent la vulnérabilité XXE. XML est un format de transmission de données largement utilisé et de nombreuses applications contiennent du code pour traiter les données XML. Par défaut, de nombreux processeurs XML obsolètes ou mal configurés feront référence à des entités externes.

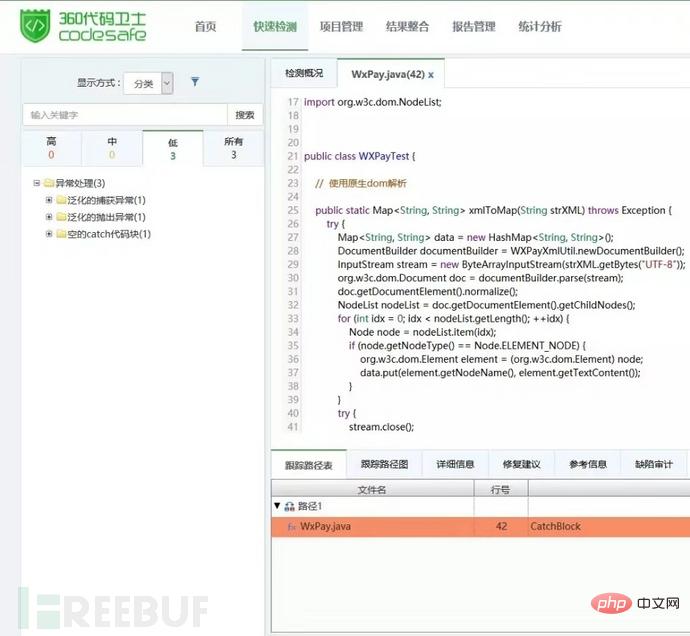

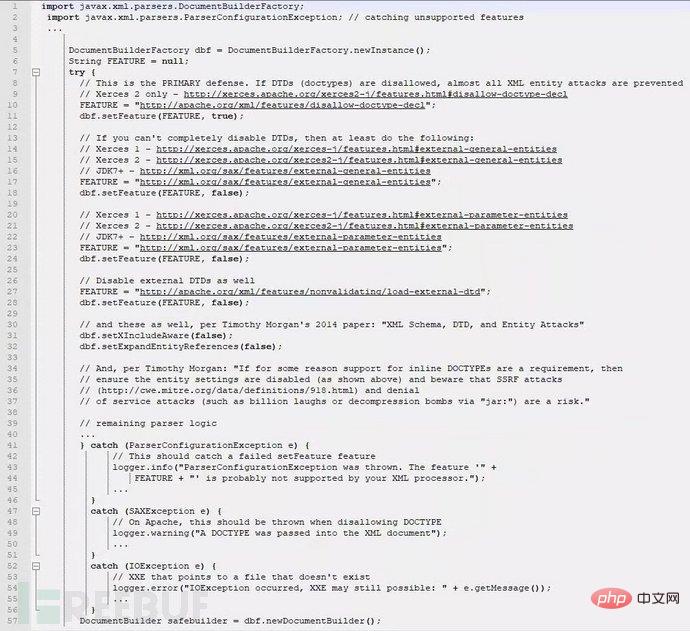

Si un attaquant peut télécharger ou ajouter du contenu malveillant à un document XML, via un code, des dépendances ou des intégrations vulnérables, il peut attaquer un processeur XML défectueux. L'apparition de vulnérabilités XXE n'a rien à voir avec le langage de développement. Tant que les données XML sont analysées dans l'application et que les données sont contrôlées par l'utilisateur, l'application peut être vulnérable aux attaques XXE. Cet article prend le programme Java comme exemple pour présenter les causes et les réparations des vulnérabilités XXE. Pour plus de détails sur la vulnérabilité XXE, veuillez consulter CWE-611 : Restriction inappropriée de la référence d'entité externe XML (« XXE ») (http://cwe.mitre.org/data/definitions/611.html).

2. L'injection d'entités externes XML

Les vulnérabilités XXE peuvent être utilisées pour extraire des données, effectuer des requêtes sur un serveur distant, analyser des systèmes internes et effectuer refus d'attaques de service et autres attaques. L'impact commercial dépend principalement des référents concernés et des besoins en matière de protection des données.

Depuis 2018, un total de 92 informations de vulnérabilité qui y sont liées ont été publiées dans CVE. Certains CVE sont les suivants :

| CVE-2018-8027#🎜🎜 ## 🎜🎜#Apache Camel 2.20.0 à 2.20.3 et 2.21.0 Core présente une vulnérabilité XXE dans le processeur de validation XSD. | |

|---|---|

| Il existe une vulnérabilité XXE dans la classe WXPayUtil dans le paiement WeChat SDK Java. | |

| Dans Umlet avec un numéro de version inférieur à 14.3, il existe une vulnérabilité d'injection d'entité externe XML dans l'analyse de fichiers, ce qui peut conduire à une fuite de données confidentielles, à un déni de service et à une falsification de requêtes côté serveur. Cette attaque peut être effectuée via un fichier UXF spécialement conçu. | |

|

IBM Content Bavigator versions 2.0 et 3.0 sont vulnérables au XML lors du traitement des données XML Entité externe (XXE) attaques. Un attaquant distant pourrait exploiter cette vulnérabilité pour exposer des informations sensibles ou occuper des ressources mémoire. |

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Puis-je ouvrir un fichier XML à l'aide de PowerPoint ?

Feb 19, 2024 pm 09:06 PM

Puis-je ouvrir un fichier XML à l'aide de PowerPoint ?

Feb 19, 2024 pm 09:06 PM

Les fichiers XML peuvent-ils être ouverts avec PPT ? XML, Extensible Markup Language (Extensible Markup Language), est un langage de balisage universel largement utilisé dans l'échange et le stockage de données. Comparé au HTML, XML est plus flexible et peut définir ses propres balises et structures de données, rendant le stockage et l'échange de données plus pratiques et unifiés. PPT, ou PowerPoint, est un logiciel développé par Microsoft pour créer des présentations. Il fournit un moyen complet de

Utiliser Python pour fusionner et dédupliquer des données XML

Aug 07, 2023 am 11:33 AM

Utiliser Python pour fusionner et dédupliquer des données XML

Aug 07, 2023 am 11:33 AM

Utilisation de Python pour fusionner et dédupliquer des données XML XML (eXtensibleMarkupLanguage) est un langage de balisage utilisé pour stocker et transmettre des données. Lors du traitement de données XML, nous devons parfois fusionner plusieurs fichiers XML en un seul ou supprimer les données en double. Cet article explique comment utiliser Python pour implémenter la fusion et la déduplication de données XML, et donne des exemples de code correspondants. 1. Fusion de données XML Lorsque nous avons plusieurs fichiers XML, nous devons les fusionner

Filtrage et tri des données XML à l'aide de Python

Aug 07, 2023 pm 04:17 PM

Filtrage et tri des données XML à l'aide de Python

Aug 07, 2023 pm 04:17 PM

Implémentation du filtrage et du tri des données XML à l'aide de Python Introduction : XML est un format d'échange de données couramment utilisé qui stocke les données sous forme de balises et d'attributs. Lors du traitement de données XML, nous devons souvent filtrer et trier les données. Python fournit de nombreux outils et bibliothèques utiles pour traiter les données XML. Cet article explique comment utiliser Python pour filtrer et trier les données XML. Lecture du fichier XML Avant de commencer, nous devons lire le fichier XML. Python possède de nombreuses bibliothèques de traitement XML,

Convertir des données XML au format CSV en Python

Aug 11, 2023 pm 07:41 PM

Convertir des données XML au format CSV en Python

Aug 11, 2023 pm 07:41 PM

Convertir des données XML en Python au format CSV XML (ExtensibleMarkupLanguage) est un langage de balisage extensible couramment utilisé pour le stockage et la transmission de données. CSV (CommaSeparatedValues) est un format de fichier texte délimité par des virgules couramment utilisé pour l'importation et l'exportation de données. Lors du traitement des données, il est parfois nécessaire de convertir les données XML au format CSV pour faciliter l'analyse et le traitement. Python est un puissant

Importer des données XML dans une base de données à l'aide de PHP

Aug 07, 2023 am 09:58 AM

Importer des données XML dans une base de données à l'aide de PHP

Aug 07, 2023 am 09:58 AM

Importation de données XML dans la base de données à l'aide de PHP Introduction : Pendant le développement, nous devons souvent importer des données externes dans la base de données pour un traitement et une analyse ultérieurs. En tant que format d'échange de données couramment utilisé, XML est souvent utilisé pour stocker et transmettre des données structurées. Cet article explique comment utiliser PHP pour importer des données XML dans une base de données. Étape 1 : analyser le fichier XML Tout d'abord, nous devons analyser le fichier XML et extraire les données requises. PHP propose plusieurs façons d'analyser XML, la plus couramment utilisée étant l'utilisation de Simple

Python implémente la conversion entre XML et JSON

Aug 07, 2023 pm 07:10 PM

Python implémente la conversion entre XML et JSON

Aug 07, 2023 pm 07:10 PM

Python implémente la conversion entre XML et JSON Introduction : Dans le processus de développement quotidien, nous devons souvent convertir des données entre différents formats. XML et JSON sont des formats d'échange de données courants. En Python, nous pouvons utiliser diverses bibliothèques pour réaliser une conversion mutuelle entre XML et JSON. Cet article présentera plusieurs méthodes couramment utilisées, avec des exemples de code. 1. Pour convertir XML en JSON en Python, nous pouvons utiliser le module xml.etree.ElementTree

Gestion des erreurs et des exceptions en XML à l'aide de Python

Aug 08, 2023 pm 12:25 PM

Gestion des erreurs et des exceptions en XML à l'aide de Python

Aug 08, 2023 pm 12:25 PM

Gestion des erreurs et des exceptions dans XML à l'aide de Python XML est un format de données couramment utilisé pour stocker et représenter des données structurées. Lorsque nous utilisons Python pour traiter XML, nous pouvons parfois rencontrer des erreurs et des exceptions. Dans cet article, je vais vous présenter comment utiliser Python pour gérer les erreurs et les exceptions dans XML, et fournir un exemple de code pour référence. Utilisez l'instruction try-sauf pour détecter les erreurs d'analyse XML Lorsque nous utilisons Python pour analyser XML, nous pouvons parfois rencontrer des

Python analyse les caractères spéciaux et les séquences d'échappement en XML

Aug 08, 2023 pm 12:46 PM

Python analyse les caractères spéciaux et les séquences d'échappement en XML

Aug 08, 2023 pm 12:46 PM

Python analyse les caractères spéciaux et les séquences d'échappement en XML XML (eXtensibleMarkupLanguage) est un format d'échange de données couramment utilisé pour transférer et stocker des données entre différents systèmes. Lors du traitement de fichiers XML, vous rencontrez souvent des situations contenant des caractères spéciaux et des séquences d'échappement, qui peuvent provoquer des erreurs d'analyse ou une mauvaise interprétation des données. Par conséquent, lors de l’analyse de fichiers XML à l’aide de Python, nous devons comprendre comment gérer ces caractères spéciaux et ces séquences d’échappement. 1. Caractères spéciaux et