Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment effectuer une analyse des compétences en matière de pénétration du Web

Comment effectuer une analyse des compétences en matière de pénétration du Web

Comment effectuer une analyse des compétences en matière de pénétration du Web

Actuellement, avec le développement continu des réseaux d'information, la sensibilisation des gens à la sécurité de l'information augmente de jour en jour, et les mesures de protection de la sécurité des systèmes d'information s'améliorent également progressivement. Les pare-feu sont généralement déployés à la limite Internet du serveur. isoler les réseaux internes et externes et isoler uniquement le réseau externe. Les ports du serveur requis sont exposés. Adopter cette mesure peut grandement améliorer le niveau de sécurité du système d’information. Pour les attaquants externes, cela revient à fermer tous les canaux non pertinents, ne laissant qu’une entrée nécessaire.

Mais dans cet état, il existe toujours un type de problème de sécurité qui ne peut être évité, à savoir la vulnérabilité web. La raison en est que les caractères saisis par l'utilisateur ne sont pas strictement filtrés lors de l'écriture du programme, ce qui permet aux pirates de construire soigneusement une chaîne malveillante pour atteindre leurs propres objectifs.

Alors, comment savoir s'il existe de tels problèmes de sécurité ? Ci-dessous, nous énumérerons quelques techniques de pénétration relativement simples.

Vulnérabilité XSS

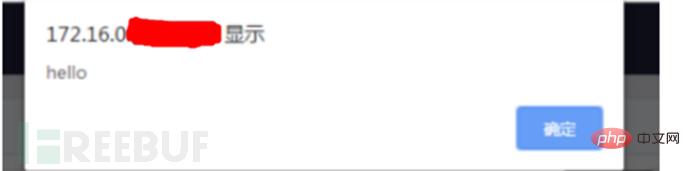

Trouvez autant d'endroits que possible contrôlables par l'utilisateur et pouvant être affichés dans le code de la page, tels que les suivants : Chaque partie de l'URL Un paramètre, l'URL elle-même, le formulaire, les scénarios courants du champ de recherche (y compris la zone de commentaire, la zone de message, les informations personnelles, les informations de commande, le champ de recherche, le répertoire actuel, les attributs d'image, etc.), puis entrez le code < ;script>alerte(bonjour). Si tel est le cas dans l'image ci-dessous, sachez que votre système est susceptible d'être soumis à une attaque de script intersite.

Attaque de script intersite Les attaquants malveillants XSS inséreront du code de script malveillant dans la page Web lorsque l'utilisateur parcourra la page, il y sera intégré. le Web Le code du script sera exécuté, atteignant ainsi l'objectif d'attaquer l'utilisateur de manière malveillante.

Les attaques XSS ciblent les attaques au niveau de l'utilisateur ! XSS stocké, persistance, le code est stocké dans le serveur, comme l'insertion de code dans des informations personnelles ou des articles publiés, etc. S'il n'y a pas de filtrage ou si le filtrage n'est pas strict, alors ces codes seront stockés dans le serveur, et lorsque le l'utilisateur accède à la page Déclencher l'exécution du code. Ce type de XSS est plus dangereux et peut facilement provoquer des vers, des vols de cookies, etc.

Injection SQL

[Instruction SQL ciblée : $sql="select*from admin Where id=".$id;]# 🎜 🎜#

Accès normal : www.linuxtest.com/test2.php?id=1Trouver le point d'injection : 1. linuxtest/test2.php?id=1', le résultat renvoie une page anormale, indiquant qu'il peut y avoir un nœud d'injection, continuez la vérification ci-dessous. 2. Continuez à accéder anormalement à www.linuxtest/test2.php?id=1 et 1=1, et le résultat revient à la page normale. 3. Continuez à accéder anormalement à www.linuxtest/test2.php?id=1 et 1=2 Le résultat est une page anormale avec un nœud d'injection Vous pouvez directement ajouter une attaque SQL après id=. 1. déclaration. [Autres instructions SQL1 : $sql="select*from admin Where id=$id";]Identique à ci-dessus [Autres Instruction SQL2 : $sql="select*from adminwhere id='{$id}'";】Il y a un point d'injection à ce moment, mais il faut éliminer les guillemets simples pour effectuer l'attaque correspondante sur l'insertion SQL, les méthodes sont : Ajouter (et '=) pour éliminer par exemple : test2.php?id=1' union select 1,2,3 et '=; le SQL résultant est : select*from admin où id='1' union select 1,2,3 et '='Add (et "='), (union select 1,2,'3 ) et ainsi de suite. #🎜🎜 #En raison des différents environnements système, les dommages qu'un attaquant peut causer sont également différents, qui sont principalement déterminés par les autorisations de sécurité de l'application pour accéder à la base de données si le compte de l'utilisateur dispose. administrateur ou d'autres autorisations relativement avancées, l'attaquant peut être en mesure d'endommager la base de données. Effectuer diverses opérations qu'il souhaite effectuer sur la table, notamment l'ajout, la suppression ou la mise à jour de données, et peut même supprimer la table directement. 🎜#Ce qui précède est une opération manuelle directe, et ce qui suit vous amènera à assister à la pénétration de l'outil burp_suite 🎜#

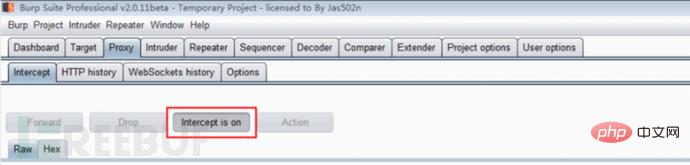

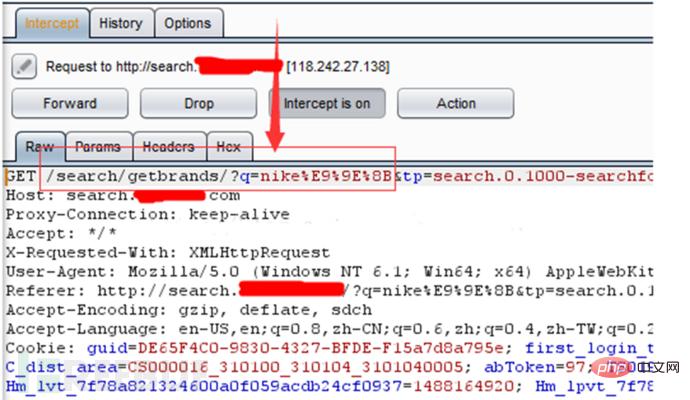

Lorsque vous devrez lancer une demande, le système d'interception sera activé comme indiqué ci-dessous (en prenant. un site internet à titre d'exemple) : #🎜 🎜#Lorsque vous entrez dans la page que vous souhaitez modifier, cliquez Fermez après avoir falsifié les paramètres. En cas de succès, la page renverra les paramètres que vous avez modifiés. Il s'agit de la vulnérabilité de falsification d'interception  .

.

Résultat :

Dans la plupart des cas, burpsuite complète les attaques de vulnérabilité en falsifiant les paramètres. Vous pouvez voir que la page Web. est directement altérée. Cette situation réduit non seulement l'expérience client, mais est également confrontée à des risques opérationnels, voire juridiques, et à une série de crises de relations publiques  .

.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Comment utiliser python+Flask pour réaliser la mise à jour et l'affichage en temps réel des journaux sur les pages Web

May 17, 2023 am 11:07 AM

Comment utiliser python+Flask pour réaliser la mise à jour et l'affichage en temps réel des journaux sur les pages Web

May 17, 2023 am 11:07 AM

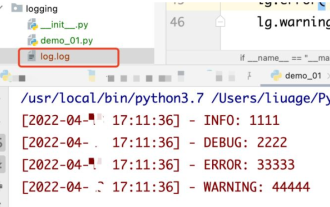

1. Enregistrez la sortie dans un fichier à l'aide du module : la journalisation peut générer des journaux de niveau personnalisé et peut générer des journaux vers un chemin spécifié. Niveau de journalisation : debug (journal de débogage) = 5) {clearTimeout (time) // Si tous sont obtenus 10 fois dans un. les lignes sont vides Tâche planifiée d'effacement du journal}return}if(data.log_type==2){//Si un nouveau journal est obtenu pour(i=0;i

Comment utiliser le caddy du serveur Web Nginx

May 30, 2023 pm 12:19 PM

Comment utiliser le caddy du serveur Web Nginx

May 30, 2023 pm 12:19 PM

Introduction à Caddy Caddy est un serveur Web puissant et hautement évolutif qui compte actuellement plus de 38 000 étoiles sur Github. Caddy est écrit en langage Go et peut être utilisé pour l'hébergement de ressources statiques et le proxy inverse. Caddy présente les principales caractéristiques suivantes : par rapport à la configuration complexe de Nginx, sa configuration originale de Caddyfile est très simple ; il peut modifier dynamiquement la configuration via l'AdminAPI qu'il fournit, il prend en charge la configuration HTTPS automatisée par défaut et peut demander automatiquement des certificats HTTPS ; et configurez-les ; il peut être étendu aux données Des dizaines de milliers de sites ; peut être exécuté n'importe où sans dépendances supplémentaires écrites en langage Go, la sécurité de la mémoire est plus garantie ; Tout d’abord, nous l’installons directement dans CentO

Protection en temps réel contre les barrages de blocage de visage sur le Web (basée sur l'apprentissage automatique)

Jun 10, 2023 pm 01:03 PM

Protection en temps réel contre les barrages de blocage de visage sur le Web (basée sur l'apprentissage automatique)

Jun 10, 2023 pm 01:03 PM

Le barrage de blocage du visage signifie qu'un grand nombre de barrages flottent sans bloquer la personne dans la vidéo, donnant l'impression qu'ils flottent derrière la personne. L'apprentissage automatique est populaire depuis plusieurs années, mais beaucoup de gens ne savent pas que ces fonctionnalités peuvent également être exécutées dans les navigateurs. Cet article présente le processus d'optimisation pratique des barrages vidéo. À la fin de l'article, il répertorie certains scénarios applicables. cette solution, dans l'espoir de l'ouvrir. mediapipeDemo (https://google.github.io/mediapipe/) montre le principe de mise en œuvre du calcul d'arrière-plan du serveur vidéo de téléchargement à la demande du barrage de blocage de visage grand public pour extraire la zone du portrait dans l'écran vidéo et la convertit en stockage SVG client pendant la lecture de la vidéo. Téléchargez svg depuis le serveur et combinez-le avec barrage, portrait.

Comment configurer nginx pour garantir que le serveur frps et le port de partage Web 80

Jun 03, 2023 am 08:19 AM

Comment configurer nginx pour garantir que le serveur frps et le port de partage Web 80

Jun 03, 2023 am 08:19 AM

Tout d’abord, vous aurez un doute, qu’est-ce que le frp ? En termes simples, frp est un outil de pénétration intranet. Après avoir configuré le client, vous pouvez accéder à l'intranet via le serveur. Maintenant, mon serveur a utilisé nginx comme site Web et il n'y a qu'un seul port 80. Alors, que dois-je faire si le serveur FRP souhaite également utiliser le port 80 ? Après l'interrogation, cela peut être réalisé en utilisant le proxy inverse de nginx. A ajouter : frps est le serveur, frpc est le client. Étape 1 : Modifiez le fichier de configuration nginx.conf sur le serveur et ajoutez les paramètres suivants à http{} dans nginx.conf, server{listen80

Comment implémenter la validation de formulaire pour les applications Web à l'aide de Golang

Jun 24, 2023 am 09:08 AM

Comment implémenter la validation de formulaire pour les applications Web à l'aide de Golang

Jun 24, 2023 am 09:08 AM

La validation du formulaire est un maillon très important dans le développement d'applications Web. Elle permet de vérifier la validité des données avant de soumettre les données du formulaire afin d'éviter les failles de sécurité et les erreurs de données dans l'application. La validation de formulaire pour les applications Web peut être facilement implémentée à l'aide de Golang. Cet article explique comment utiliser Golang pour implémenter la validation de formulaire pour les applications Web. 1. Éléments de base de la validation de formulaire Avant de présenter comment implémenter la validation de formulaire, nous devons savoir quels sont les éléments de base de la validation de formulaire. Éléments de formulaire : les éléments de formulaire sont

Utilisation de Jetty7 pour le traitement du serveur Web dans le développement d'API Java

Jun 18, 2023 am 10:42 AM

Utilisation de Jetty7 pour le traitement du serveur Web dans le développement d'API Java

Jun 18, 2023 am 10:42 AM

Utilisation de Jetty7 pour le traitement du serveur Web dans le développement JavaAPI Avec le développement d'Internet, le serveur Web est devenu l'élément central du développement d'applications et est également au centre de l'attention de nombreuses entreprises. Afin de répondre aux besoins croissants des entreprises, de nombreux développeurs choisissent d'utiliser Jetty pour le développement de serveurs Web, et sa flexibilité et son évolutivité sont largement reconnues. Cet article explique comment utiliser Jetty7 dans le développement JavaAPI pour We

Comment activer l'accès administratif à partir de l'interface utilisateur Web du cockpit

Mar 20, 2024 pm 06:56 PM

Comment activer l'accès administratif à partir de l'interface utilisateur Web du cockpit

Mar 20, 2024 pm 06:56 PM

Cockpit est une interface graphique Web pour les serveurs Linux. Il est principalement destiné à faciliter la gestion des serveurs Linux pour les utilisateurs nouveaux/experts. Dans cet article, nous aborderons les modes d'accès à Cockpit et comment basculer l'accès administratif à Cockpit depuis CockpitWebUI. Sujets de contenu : Modes d'entrée du cockpit Trouver le mode d'accès actuel au cockpit Activer l'accès administratif au cockpit à partir de CockpitWebUI Désactiver l'accès administratif au cockpit à partir de CockpitWebUI Conclusion Modes d'entrée au cockpit Le cockpit dispose de deux modes d'accès : Accès restreint : il s'agit de la valeur par défaut pour le mode d'accès au cockpit. Dans ce mode d'accès vous ne pouvez pas accéder à l'internaute depuis le cockpit

PHP est-il front-end ou back-end dans le développement Web ?

Mar 24, 2024 pm 02:18 PM

PHP est-il front-end ou back-end dans le développement Web ?

Mar 24, 2024 pm 02:18 PM

PHP appartient au backend du développement Web. PHP est un langage de script côté serveur, principalement utilisé pour traiter la logique côté serveur et générer du contenu Web dynamique. Par rapport à la technologie front-end, PHP est davantage utilisé pour les opérations back-end telles que l'interaction avec les bases de données, le traitement des demandes des utilisateurs et la génération du contenu des pages. Ensuite, des exemples de code spécifiques seront utilisés pour illustrer l'application de PHP dans le développement back-end. Tout d'abord, regardons un exemple de code PHP simple pour se connecter à une base de données et interroger des données :