Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment résoudre la vulnérabilité causée par une mauvaise utilisation de la fonction d'entités HTML

Comment résoudre la vulnérabilité causée par une mauvaise utilisation de la fonction d'entités HTML

Comment résoudre la vulnérabilité causée par une mauvaise utilisation de la fonction d'entités HTML

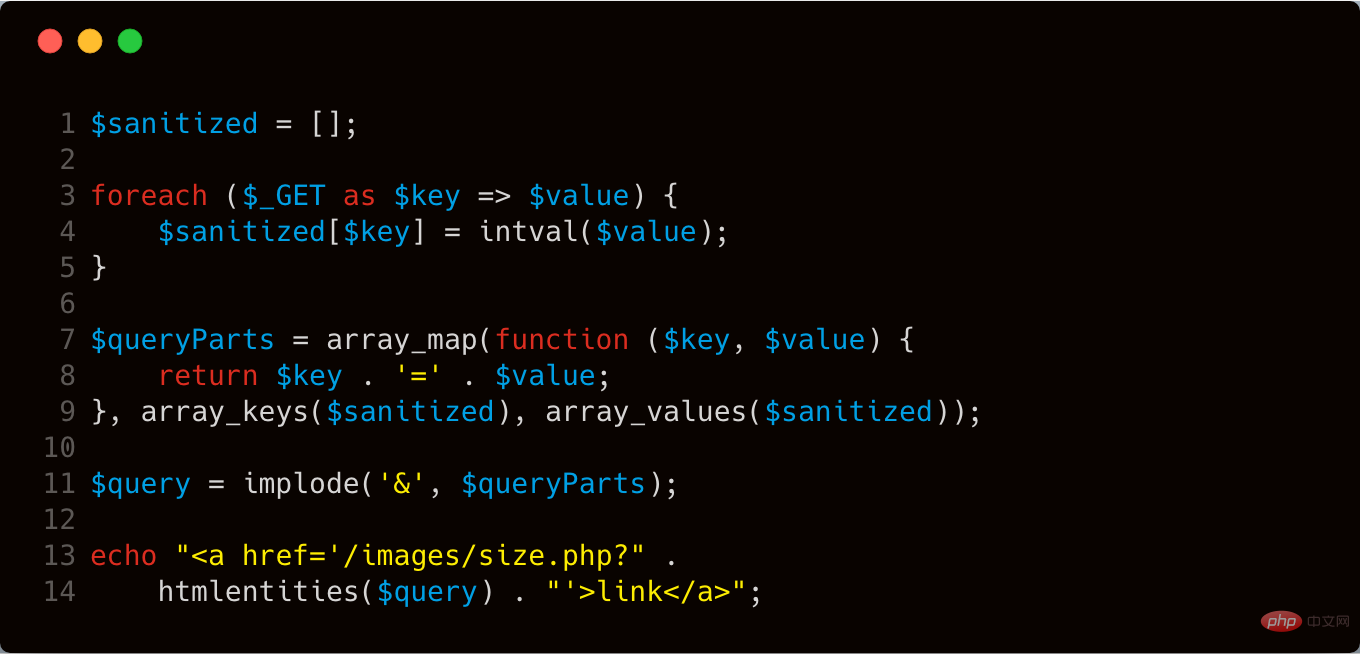

Le code de la question est le suivant :

Analyse de vulnérabilité :

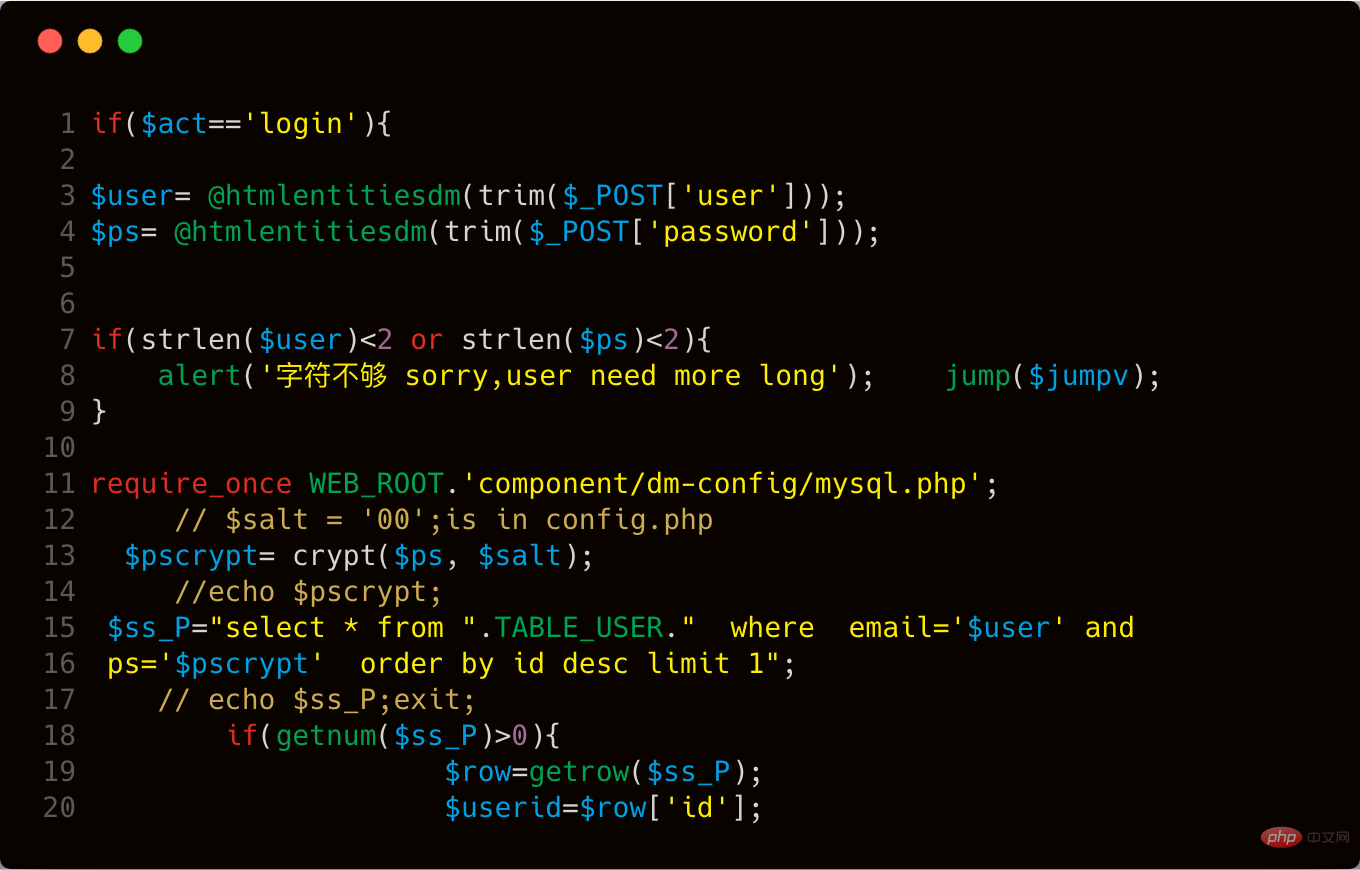

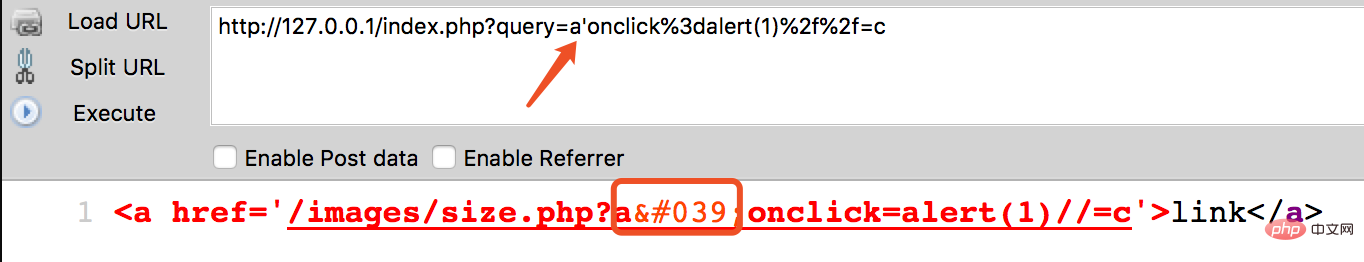

Selon le sens de la question, ce qui fait l'objet d'une enquête ici devrait être une vulnérabilité xss, et le point de déclenchement de la vulnérabilité devrait être dans Lignes 13-14. La fonction de ces deux lignes de code est de générer directement une balise html <a>. Dans les <a> 标签。代码中的 第3-5行 ,foreach循环 对 $_GET 传入的参数进行了处理,但是这里有个问题。我们看下 第四行 的代码,这行代码针对 $value 进行类型转换,强制变成int类型。但是这部分代码只处理了 $value 变量,没针对 $key 变量进行处理。经过了 第3-5行 的代码处理之后,根据 & 这个符号进行分割,然后拼接到 第13行 的 echo 语句中,在输出的时候又进行了一次 htmlentities 函数处理。 htmlentities 函数主要是会对一些特殊符号进行HTML实体编码。具体定义如下:

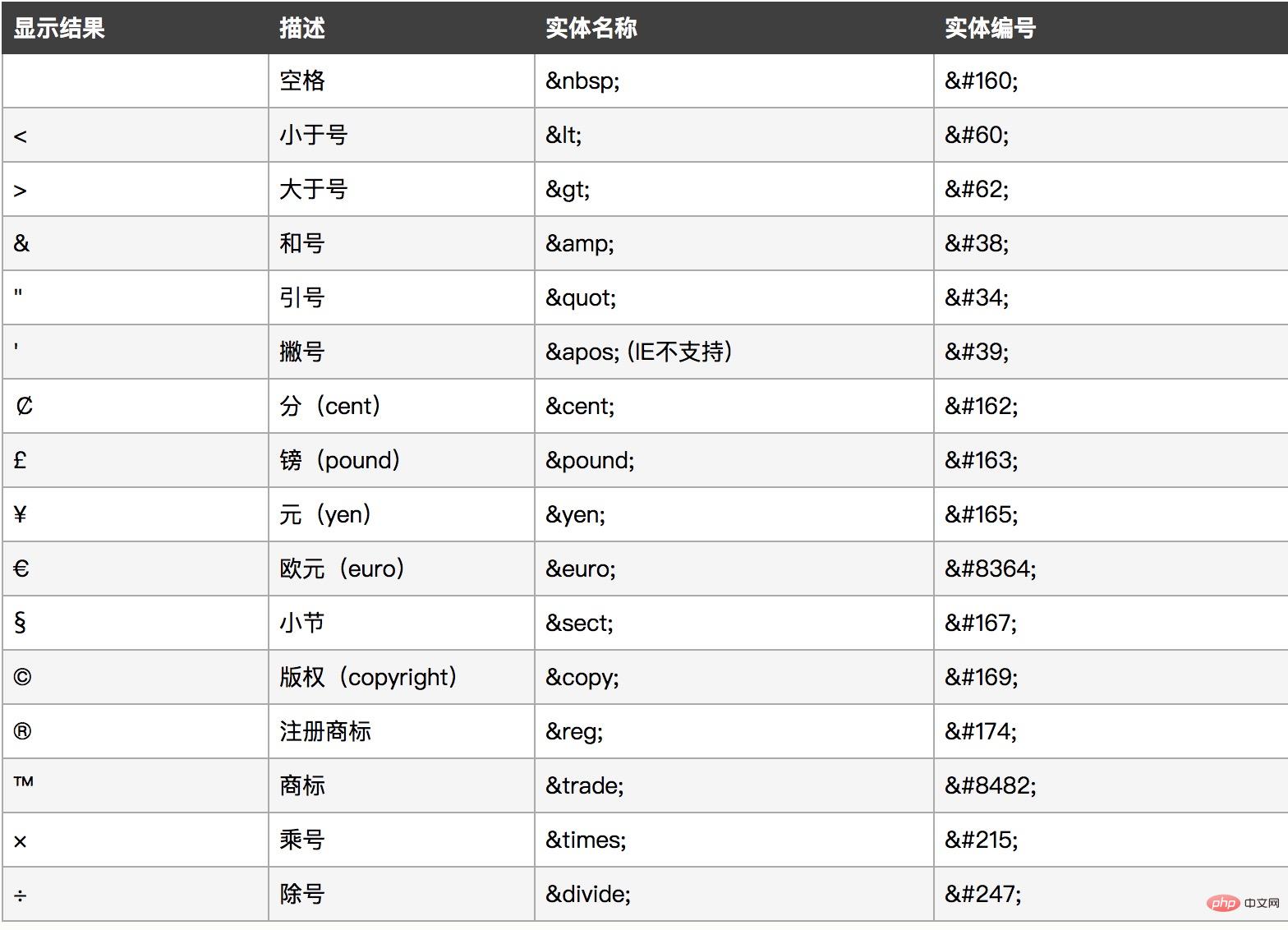

htmlentities — 将字符转换为 HTML 转义字符

string htmlentities ( string $string [, int $flags = ENT_COMPAT | ENT_HTML401 [, string $encoding = ini_get("default_charset") [, bool $double_encode = true ]]] )Copier après la connexion作用:在写PHP代码时,不能在字符串中直接写实体字符,PHP提供了一个将HTML特殊字符转换成实体字符的函数 htmlentities()。

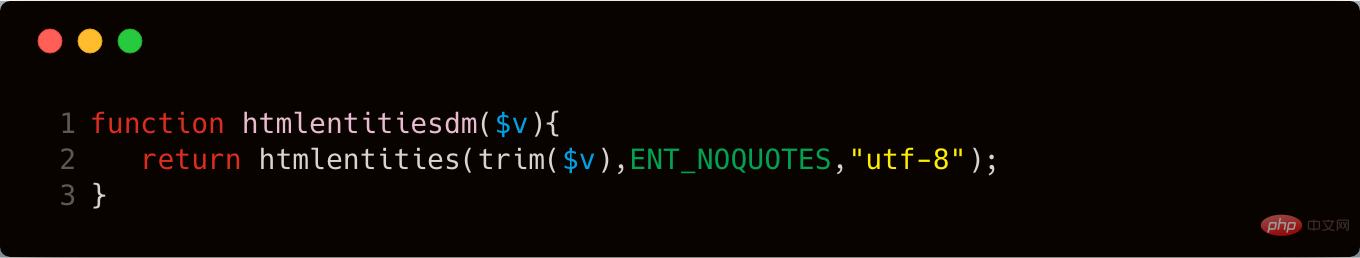

注:htmlentities() 并不能转换所有的特殊字符,是转换除了空格之外的特殊字符,且单引号和双引号需要单独控制(通过第二个参数)。第2个参数取值有3种,分别如下:

ENT_COMPAT(默认值):只转换双引号。

ENT_QUOTES:两种引号都转换。

ENT_NOQUOTES:两种引号都不转换。

这里附上一个 HTML 中有用的字符实体表

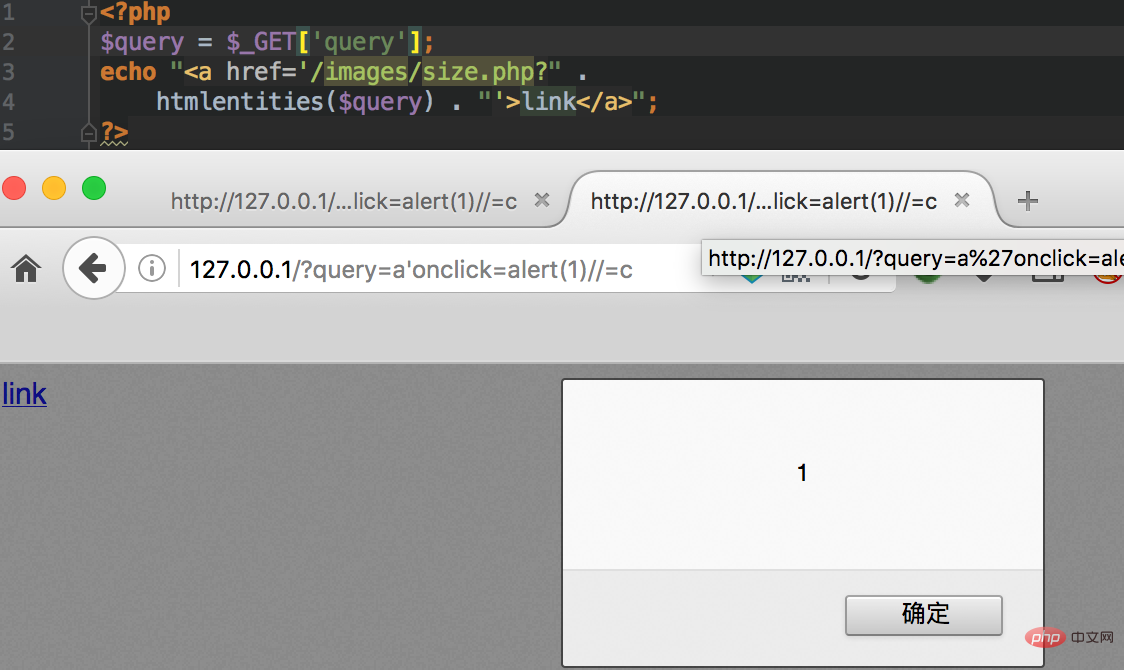

经过上面的分析,我们再回到题目,想想如何构造一下攻击 payload 。我们先梳理一些已知信息:

这里的 $query 参数可控

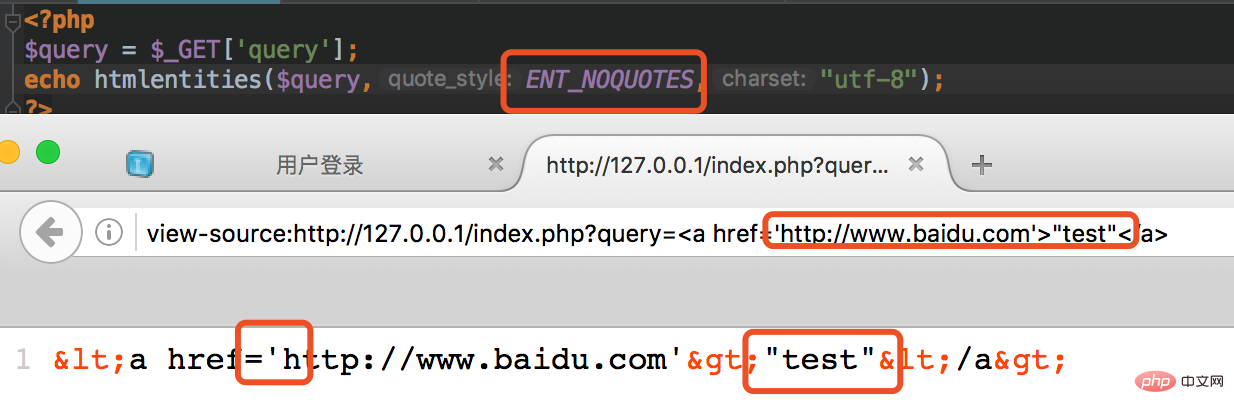

且 htmlentities 函数在这里可逃逸单引号

xss的漏洞触发点在

<a>标签。

在 <a>Lignes 3 à 5 du code, la boucle foreach traite les paramètres transmis par $_GET

quatrième ligne de code. Cette ligne de code effectue une conversion de type sur

de code. Cette ligne de code effectue une conversion de type sur

et la force à être de type int. Mais cette partie du code ne traite que la variable

$value, pas la variable $key. Après le traitement du code dans les

lignes 3 à 5, il est divisé selon le symbole  &

&

echo dans la ligne 13, et la fonction htmlentities

est à nouveau exécutée lorsque sortie de l'affaire.htmlentities La fonction code principalement des entités HTML pour certains symboles spéciaux. La définition spécifique est la suivante :

La fonction code principalement des entités HTML pour certains symboles spéciaux. La définition spécifique est la suivante :

htmlentities - Convertir les caractères en caractères d'échappement HTML

Fonction : lors de l'écriture de code PHP, les caractères d'entité ne peuvent pas être écrits directement dans la chaîne. PHP fournit une méthode pour convertir les caractères spéciaux HTML en. La fonction htmlentities() pour les caractères d'entité./?a'onclick%3dalert(1)%2f%2f=cCopier après la connexion

Remarque :  htmlentities()

htmlentities()

- ENT_COMPAT (valeur par défaut) : seuls les guillemets doubles sont convertis.

- ENT_QUOTES : convertissez les deux citations.

- ENT_NOQUOTES : Les deux types de devis ne sont pas convertis.

Après l'analyse ci-dessus, nous revenons au sujet et réfléchissons à la manière de construire l'attaque payload. Commençons par trier quelques informations connues :

Après l'analyse ci-dessus, nous revenons au sujet et réfléchissons à la manière de construire l'attaque payload. Commençons par trier quelques informations connues : - Les paramètres $query ici sont contrôlables

- et la fonction

htmlentities

est ici Guillemets simples échappables

est ici Guillemets simples échappables - 🎜Le point de déclenchement de la vulnérabilité xss se trouve dans la balise

<a>. 🎜

<a>, nous pouvons exécuter du code js via des événements 🎜javascript🎜, tels que : 🎜onclick🎜 ce type d'événement, donc la construction finale du poc Comme suit : 🎜<?php

require 'db.inc.php';

if(isset($_REQUEST['username'])){

if(preg_match("/(?:\w*)\W*?[a-z].*(R|ELECT|OIN|NTO|HERE|NION)/i", $_REQUEST['username'])){

die("Attack detected!!!");

}

}

if(isset($_REQUEST['password'])){

if(preg_match("/(?:\w*)\W*?[a-z].*(R|ELECT|OIN|NTO|HERE|NION)/i", $_REQUEST['password'])){

die("Attack detected!!!");

}

}

function clean($str){

if(get_magic_quotes_gpc()){

$str=stripslashes($str);

}

return htmlentities($str, ENT_QUOTES);

}

$username = @clean((string)$_GET['username']);

$password = @clean((string)$_GET['password']);

$query='SELECT * FROM ctf.users WHERE name=\''.$username.'\' AND pass=\''.$password.'\';';

#echo $query;

$result=mysql_query($query);

while($row = mysql_fetch_array($result))

{

echo "<tr>";

echo "<td>" . $row['name'] . "</td>";

echo "</tr>";

}

?>这个函数是调用 htmlentities 函数针对输入的数据进行处理。前面我们已经介绍过了这个函数的用法,这里这个函数的可选参数是 ENT_NOQUOTES ,也就是说两种引号都不转换。下面我们来看个小例子:

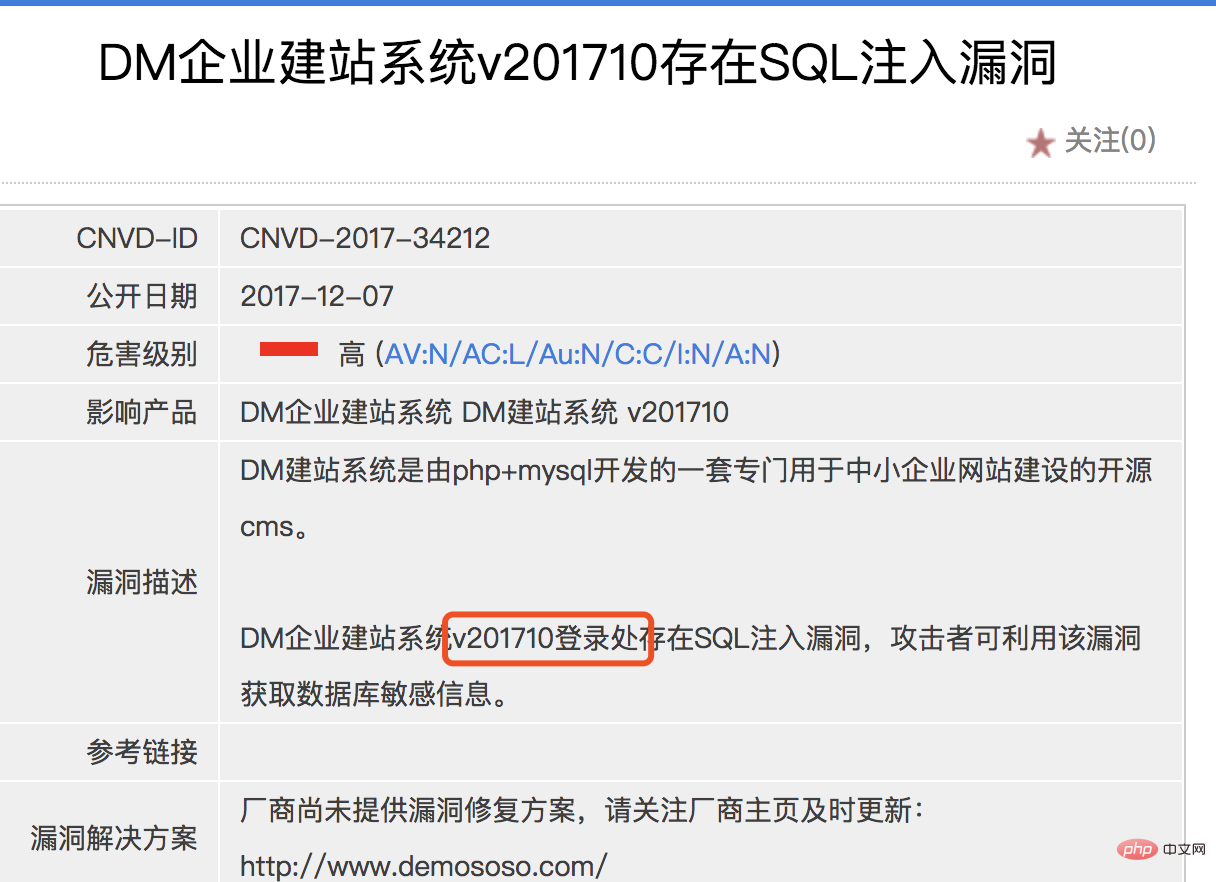

这里我猜测开发者应该是考虑到了xss的问题,但是由于 htmlentities 这个函数选择的参数出现了偏差,导致这里我们可以引入单引号造成注入的问题。

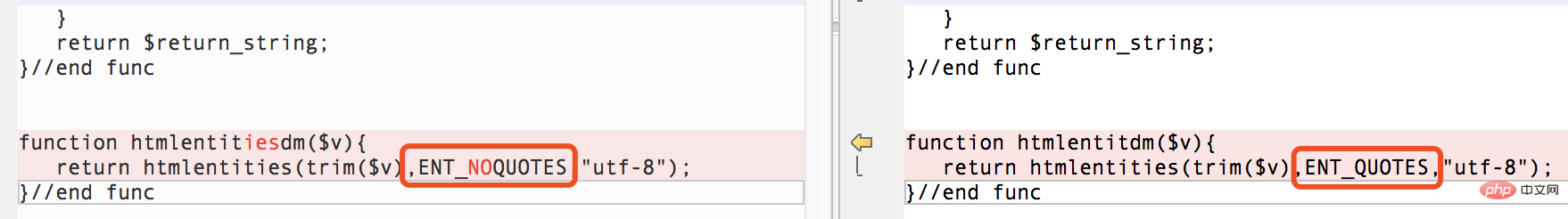

我们看看最新版是怎么修复,使用 beyond compare 对比两个版本代码的差别。

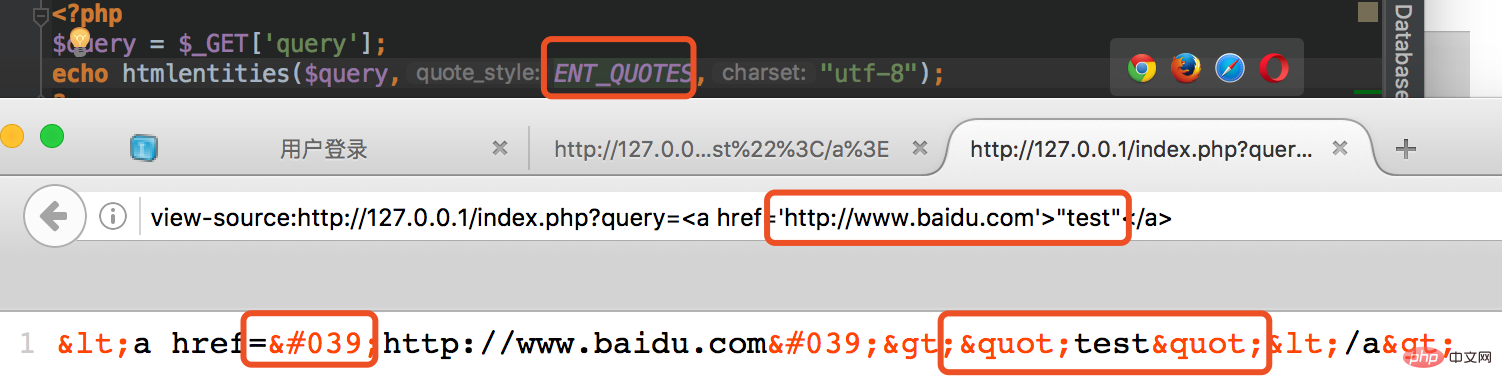

新版修复的时候将可选参数修改为 ENT_QUOTES ,这个参数的作用就是过滤单引号加双引号,我们来看看下面这个例子,就很容易明白了这个参数的作用了。

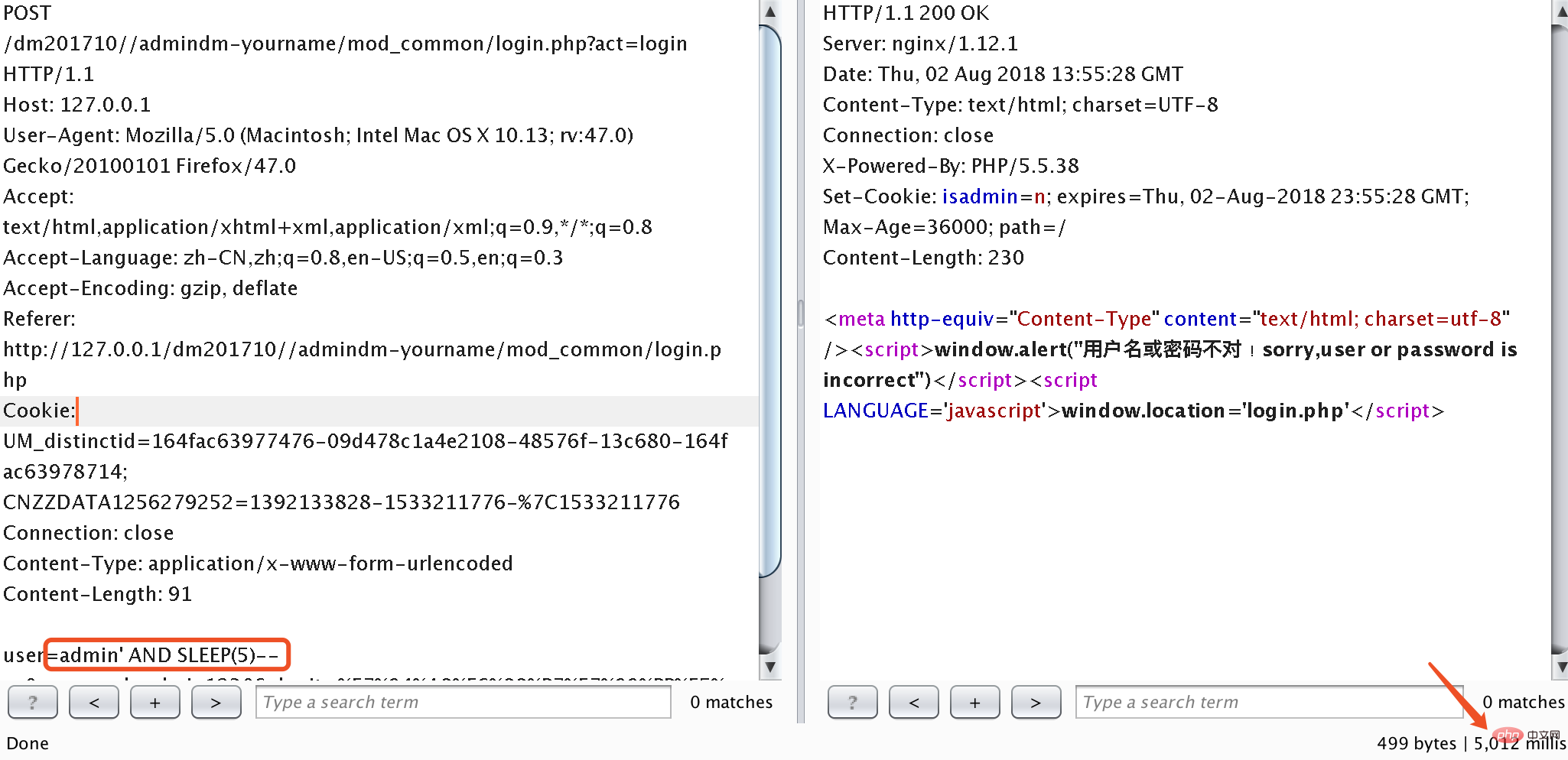

漏洞验证

这里因为没有回显,所以是盲注,下面是验证截图:

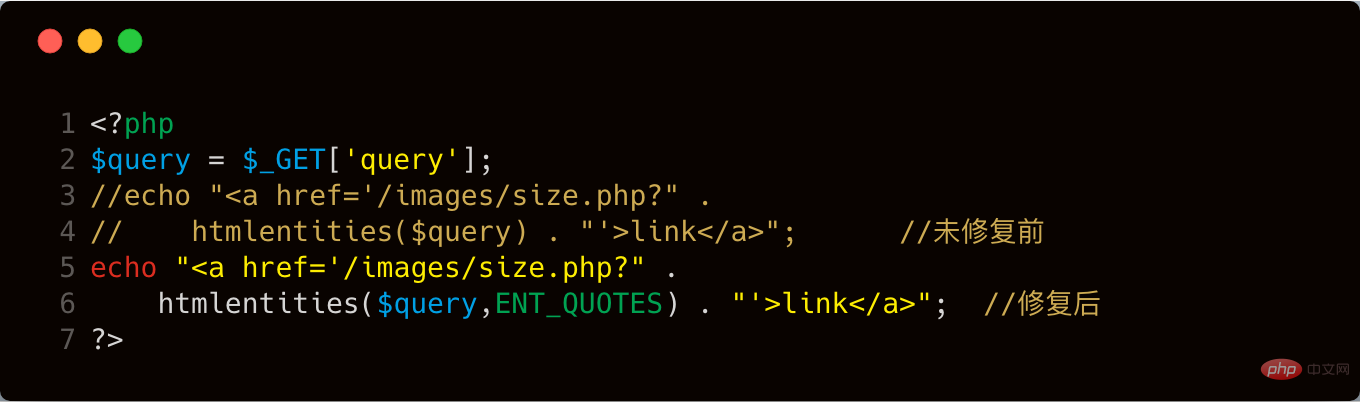

漏洞修复

针对 htmlentities 这个函数,我们建议大家在使用的时候,尽量加上可选参数,并且选择 ENT_QUOTES 参数。

我们看看对比的效果

结语

看完了上述分析,不知道大家是否对 htmlentities 函数在使用过程中可能产生的问题,有了更加深入的理解,文中用到的代码可以从 这里 下载,当然文中若有不当之处,还望各位斧正。如果你对我们的项目感兴趣,欢迎发送邮件到 hongrisec@gmail.com 联系我们。Day12 的分析文章就到这里,我们最后留了一道CTF题目给大家练手,题目如下:

<?php

require 'db.inc.php';

if(isset($_REQUEST['username'])){

if(preg_match("/(?:\w*)\W*?[a-z].*(R|ELECT|OIN|NTO|HERE|NION)/i", $_REQUEST['username'])){

die("Attack detected!!!");

}

}

if(isset($_REQUEST['password'])){

if(preg_match("/(?:\w*)\W*?[a-z].*(R|ELECT|OIN|NTO|HERE|NION)/i", $_REQUEST['password'])){

die("Attack detected!!!");

}

}

function clean($str){

if(get_magic_quotes_gpc()){

$str=stripslashes($str);

}

return htmlentities($str, ENT_QUOTES);

}

$username = @clean((string)$_GET['username']);

$password = @clean((string)$_GET['password']);

$query='SELECT * FROM ctf.users WHERE name=\''.$username.'\' AND pass=\''.$password.'\';';

#echo $query;

$result=mysql_query($query);

while($row = mysql_fetch_array($result))

{

echo "<tr>";

echo "<td>" . $row['name'] . "</td>";

echo "</tr>";

}

?># Host: localhost (Version: 5.5.53)

# Date: 2018-08-05 12:55:29

# Generator: MySQL-Front 5.3 (Build 4.234)

/*!40101 SET NAMES utf8 */;

#

# Structure for table "users"

#

DROP TABLE IF EXISTS `users`;

CREATE TABLE `users` (

`Id` int(11) NOT NULL AUTO_INCREMENT,

`name` varchar(255) DEFAULT NULL,

`pass` varchar(255) DEFAULT NULL,

`flag` varchar(255) DEFAULT NULL,

PRIMARY KEY (`Id`)

) ENGINE=MyISAM AUTO_INCREMENT=2 DEFAULT CHARSET=utf8;

#

# Data for table "users"

#

/*!40000 ALTER TABLE `users` DISABLE KEYS */;

INSERT INTO `users` VALUES (1,'admin','qwer!@#zxca','hrctf{sql_Inject1on_Is_1nterEst1ng}');

/*!40000 ALTER TABLE `users` ENABLE KEYS */;Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Bordure de tableau en HTML

Sep 04, 2024 pm 04:49 PM

Bordure de tableau en HTML

Sep 04, 2024 pm 04:49 PM

Guide de la bordure de tableau en HTML. Nous discutons ici de plusieurs façons de définir une bordure de tableau avec des exemples de bordure de tableau en HTML.

Marge gauche HTML

Sep 04, 2024 pm 04:48 PM

Marge gauche HTML

Sep 04, 2024 pm 04:48 PM

Guide de la marge HTML gauche. Nous discutons ici d'un bref aperçu de la marge gauche HTML et de ses exemples ainsi que de son implémentation de code.

Tableau imbriqué en HTML

Sep 04, 2024 pm 04:49 PM

Tableau imbriqué en HTML

Sep 04, 2024 pm 04:49 PM

Ceci est un guide des tableaux imbriqués en HTML. Nous discutons ici de la façon de créer un tableau dans le tableau ainsi que des exemples respectifs.

Disposition du tableau HTML

Sep 04, 2024 pm 04:54 PM

Disposition du tableau HTML

Sep 04, 2024 pm 04:54 PM

Guide de mise en page des tableaux HTML. Nous discutons ici des valeurs de la mise en page des tableaux HTML ainsi que des exemples et des résultats en détail.

Espace réservé d'entrée HTML

Sep 04, 2024 pm 04:54 PM

Espace réservé d'entrée HTML

Sep 04, 2024 pm 04:54 PM

Guide de l'espace réservé de saisie HTML. Nous discutons ici des exemples d'espace réservé d'entrée HTML ainsi que des codes et des sorties.

Liste ordonnée HTML

Sep 04, 2024 pm 04:43 PM

Liste ordonnée HTML

Sep 04, 2024 pm 04:43 PM

Guide de la liste ordonnée HTML. Ici, nous discutons également de l'introduction de la liste et des types HTML ordonnés ainsi que de leur exemple respectivement.

Déplacer du texte en HTML

Sep 04, 2024 pm 04:45 PM

Déplacer du texte en HTML

Sep 04, 2024 pm 04:45 PM

Guide pour déplacer du texte en HTML. Nous discutons ici d'une introduction, du fonctionnement des balises de sélection avec la syntaxe et des exemples à implémenter.

Bouton HTML onclick

Sep 04, 2024 pm 04:49 PM

Bouton HTML onclick

Sep 04, 2024 pm 04:49 PM

Guide du bouton HTML onclick. Nous discutons ici de leur introduction, de leur fonctionnement, des exemples et de l'événement onclick dans divers événements respectivement.