Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment analyser les protocoles de liaison de données HDLC et PPP

Comment analyser les protocoles de liaison de données HDLC et PPP

Comment analyser les protocoles de liaison de données HDLC et PPP

1. Protocoles de liaison de données couramment utilisés (HDLC, PPP)

(1) L'idée d'analyser le protocole

Étape 1 : Comprendre l'aperçu du protocole, connaître le but et les caractéristiques de base de la conception de ce protocole

Étape 2 : Avec Le format de l'unité de données du protocole (cadre pour la couche liaison de données) est l'indice principal pour étudier la mise en œuvre spécifique du protocole

Étape 3 : Comment le protocole résout-il les problèmes pratiques ?

(2) Protocole HDLC (Advanced Data Link Control Procedure) (protocole orienté bit)

Le protocole HDLC est un protocole orienté bit, qui résout principalement la gestion des liaisons de la couche liaison de données, l'adressage, la synchronisation des trames et le contrôle des erreurs. et le contrôle du débit ont deux caractéristiques : un système équilibré et un système déséquilibré.

1. La composition de HDLC :

Structure de trame (syntaxe)

Éléments de procédure (syntaxe)

Type de règle (sémantique)

Utilisez la syntaxe HDLC pour définir une variété de protocoles de couche liaison avec différentes caractéristiques de fonctionnement.

2. Description de HDLC

HDLC propose trois niveaux de concepts pour décrire :

(1) Classification de tous les nœuds participant à la communication (stations de données) : station primaire, station secondaire, station combinée.

Dans le contrôle centralisé précédent des systèmes en ligne multiterminaux centrés sur un seul processeur, la station primaire et la station secondaire apparaissaient par paires, mais pour la structure distribuée actuelle (comme le réseau de commutation de paquets), tous les sites sont tous une combinaison sites.

(2) Type de lien : équilibré, déséquilibré.

Le contrôle centralisé appartient au type déséquilibré, tandis que le contrôle distribué appartient au type équilibré

(3) Mode de fonctionnement : mode de réponse régulier, mode de réponse asynchrone, mode d'équilibre asynchrone

Pour le type équilibré, il n'a que l'équilibre asynchrone Autrement dit, chaque site envoie des communications indépendamment et constitue un système autonome. Pour le type asymétrique composé d'une station primaire et d'une station secondaire, il existe un mode de réponse formel, c'est-à-dire que la station secondaire doit être contrôlée par la station primaire et ne peut pas lancer la transmission de données sans l'autorisation de la station primaire. En mode de réponse asynchrone, la station secondaire peut lancer activement une transmission de données.

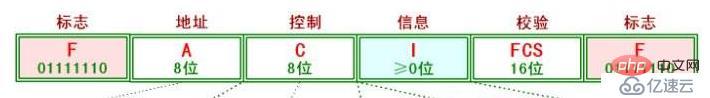

3. Format de l'unité de données du protocole HDLC (format de trame)

(1) Champ de drapeau : Le premier champ de trame et le champ de fin de trame sont composés de "01111110" en termes de contenu, qui est utilisé pour diviser le cadre Position de départ et position de fin

(2) Champ d'adresse : Il présente deux défauts : Premièrement, parce qu'il a été conçu pour un système en ligne multi-terminal centré sur un seul processeur, il n'y avait qu'une seule adresse (adresse du terminal), pas Applicable aux systèmes informatiques distribués actuels. Deuxièmement, l’adresse n’est que de 8 bits, ce qui signifie qu’elle ne peut représenter que 256 nœuds maximum.

(3) Champ d'information : La partie données utilisateur de l'unité de données de protocole, la longueur est variable, mais généralement 1500 octets.

(4) Séquence de vérification de trame : utilisez la méthode de vérification CRC.

(5) Cadre d'information : L'expéditeur utilise un protocole de fenêtre coulissante de taille fixe lors de l'envoi de données (la taille de la fenêtre est fixée à 7)

4 Type de trame HDLC

Type de trame : (1) Cadre d'information : Remplace. la couche supérieure Trames utilisées par les entités pour transmettre des données

(2) Trames de surveillance : pour le contrôle des erreurs et le contrôle des flux

(3) Trames non séquencées : contrôle de gestion des liens, chargées de négocier la manière dont les deux parties communiquent et comment utiliser le canal

(3) Conception technique du protocole

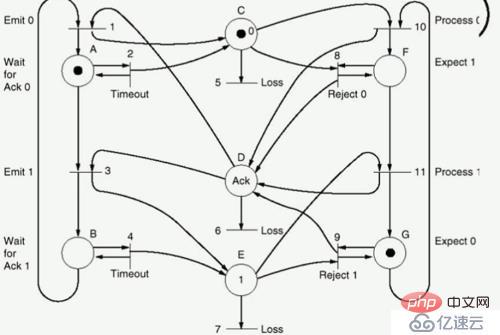

1. Description du protocole (analyse des exigences, conception fonctionnelle) : Généralement, la description en langage naturel n'est pas utilisée (redondance, ambiguïté et mauvaise structure). Il est décrit sous la forme d'une machine à états finis (FSM), d'un réseau de Petri, etc. 2. Vérification du protocole (si le mode de fonctionnement du protocole prend en compte tous les problèmes rencontrés dans l'environnement réseau et s'il peut fonctionner normalement) 3. Test du protocole : Tests de cohérence, tests d'interopérabilité, tests de performances

4. Machine à états finis : elle estime que tout protocole doit décrire divers états du réseau et que les états sont limités.

(1) La machine à états finis est un quatre-tuple (S, M, I, T)

S est l'ensemble des états, M est l'ensemble des étiquettes, I est l'ensemble des états et T est l'ensemble des états. ensemble de transitions

L'idée de base est la suivante : lorsqu'une transition se produit, elle migre d'un état à un autre, et la cause de la transition est les commandes de l'utilisateur, l'arrivée d'informations, les délais d'attente internes et d'autres événements

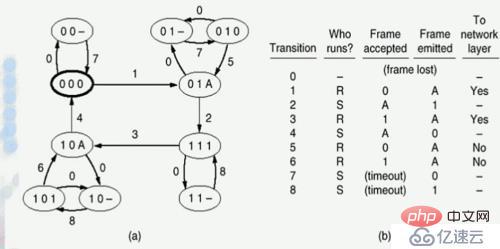

(2 ) Exemple d'état : Le canal a un mauvais protocole d'arrêt et d'attente simplex

Utilisez le triple XYZ pour représenter l'état : XYZ

X : Le numéro de séquence de trame envoyé par l'expéditeur, qui est 0 ou 1

;

Z : Canal statut : 0 (indiquant que la trame de numéro de séquence 0 est en cours de transmission),

1 (indiquant que la trame de numéro de séquence 1 est en cours de transmission),

A (le canal transmet une trame de réponse)

ou - (vide) (indiquant que le canal ne transmet pas de données ou que les données transmises sont incorrectes)

#🎜🎜 # Son statut initial est 000

#🎜 🎜 # .

Point noir : Mark, c'est l'état actuel

La photo montre la preti description de l'arrêt de travail de l'ordre d'erreur en attente d'accord , sa plus grande caractéristique est qu'il peut décrire trois états différents indépendamment (4) Couche de liaison de données d'Internet

(4) Couche de liaison de données d'Internet

(1) Routeur à routeur :

(2) Accès Internet commuté via modem , ou connectez-vous au serveur d'accès#🎜 🎜#

Méthodes d'accès à INTERNET : accès commuté (si l'utilisateur souhaite se connecter à Internet, il y a un routeur ou un hôte qui y est connecté, et doit demander une connexion pour accéder), accès à une ligne dédiée (la ligne est ouverte en temps réel, aucune application n'est requise) La transmission des données peut être complétée) 2. SLIP (Serial LINE IP Serial Line IP Protocol) # 🎜🎜#Ce protocole a été proposé en 1984 pour envoyer des paquets de données IP originaux avec une marque Octets (0Xc0) à délimiter, en utilisant la technologie de remplissage de caractères. Ses principaux problèmes sont qu'il ne fournit pas de vérification des erreurs, qu'il ne peut prendre en charge que les protocoles IP et ne peut pas attribuer dynamiquement des adresses IP, qu'il ne prend pas en charge l'authentification et qu'il est incompatible avec plusieurs versions. Il n'est plus utilisé.

3. Protocole PPP (protocole point à point) (RFC 1661 16621663)

(1) Caractéristiques : fournit une vérification des erreurs, prend en charge plusieurs protocoles, autorise une adresse IP dynamique , prend en charge l'authentification d'identité

(2) Différent de SLIP, il n'envoie pas de paquets de données IP d'origine, mais est transmis en unités de bits de trame.

(3) Afin d'augmenter l'adaptabilité et la flexibilité du protocole, le protocole PPP est divisé en deux parties. Une partie est le protocole de contrôle de liaison LCP (LinkControl Protocol), qui peut établir et tester. une variété de services de couche physique permettent à cette couche de liaison de données de prendre en charge une plus grande variété de types

(4) PPPoE (Point to Point Protocol over Ethernet) est un protocole de communication point à point basé sur Ethernet

#🎜🎜 # (5) Format de trame : Le format de trame du protocole PPP est fondamentalement le même que le format de trame du protocole HDLC, mais il y a deux différences : Premièrement, le protocole HDLC est orienté bit, tandis que le protocole PPP est orienté caractères, ce qui nécessite que tous les nœuds communicants prennent en charge le jeu de caractères ASCII ; deuxièmement, le protocole PPP est une version simplifiée de HDLC : (1) Les délimiteurs de début et de fin de la trame sont les mêmes que le protocole HDLC (00111111),#🎜 🎜# (2) Le champ d'adresse réserve 8 bits (8 1s), ce qui ne nécessite pas d'adresse (l'environnement applicatif est constitué de deux segments correspondant vers un lien, aucune adresse n'est requise)

(3) Champ de contrôle (cadre non séquencé)

(4) Champ de protocole : quel processus de candidature sera pointé vers le traitement après le traitement est terminé (IP/IPX...)

(5) Champ Payload : La valeur par défaut est 1500 octets (6) Champ Checksum : 2 ou 4 octets

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)