Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment implémenter l'analyse de vulnérabilité causée par l'utilisation après la publication du programme C++

Comment implémenter l'analyse de vulnérabilité causée par l'utilisation après la publication du programme C++

Comment implémenter l'analyse de vulnérabilité causée par l'utilisation après la publication du programme C++

1. Utilisation après la libération

Lorsque la mémoire allouée dynamiquement est libérée, le contenu de cette mémoire n'est pas défini et peut rester intact et accessible, car lorsqu'un bloc de mémoire libéré est réaffecté ou recyclé, la gestion de la mémoire est déterminée par le programme, cependant, il est possible que le contenu de cette mémoire ait été modifié, provoquant un comportement inattendu du programme. Par conséquent, lorsque la mémoire est libérée, il est garanti qu’elle ne sera plus écrite ni lue.

2. Risques d'utilisation après libération

Les problèmes causés par une mauvaise gestion de la mémoire sont des vulnérabilités courantes dans les programmes C/C++. L'utilisation après la libération peut entraîner des risques potentiels exploitables, notamment l'arrêt anormal du programme, l'exécution de code arbitraire et les attaques par déni de service. De janvier à novembre 2018, il y avait un total de 134 informations de vulnérabilité associées dans CVE. Certaines des vulnérabilités sont les suivantes :

| CVE | Aperçu des vulnérabilités |

|---|---|

| CVE-2018-1000051 | Il y en a une dans fz_keep_key _version stockable d'Artifex Mupdf à utiliser après-libre vulnérabilité pouvant entraîner un déni de service ou des problèmes d’implémentation de code. La vulnérabilité pourrait être exploitée en incitant une victime à ouvrir un fichier PDF spécialement conçu. |

| CVE-2018-17474 | Il existe une vulnérabilité d'utilisation après libération dans le HTMLImportsController du moteur Blink du navigateur Google Chrome 70.0.3538.67 et versions antérieures, qui est susceptible de permettre à un attaquant distant d'exploiter la corruption du tas. problème via une page HTML spécialement construite. |

| CVE-2018-15924 | Une vulnérabilité d'utilisation après libération existe dans Adobe Acrobat et Reader 2018.011.20063 et versions antérieures, 2017.011.30102 et versions antérieures, 2015.006.30452 et versions antérieures. Un attaquant distant pourrait exploiter cette vulnérabilité pour exécuter du code arbitraire. |

3. Exemple de code

L'exemple provient de Samate Juliet TestSuite pour C/C++ v1.3 (https://samate.nist.gov/SARD/testsuite.php), nom du fichier source : CWE416_Use_After_Free__malloc_free_char_01. .

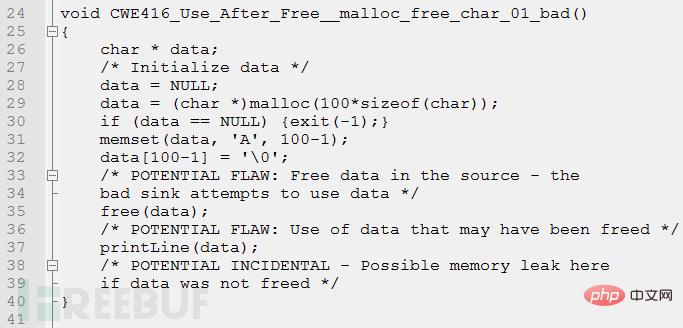

3.1 Code de défaut

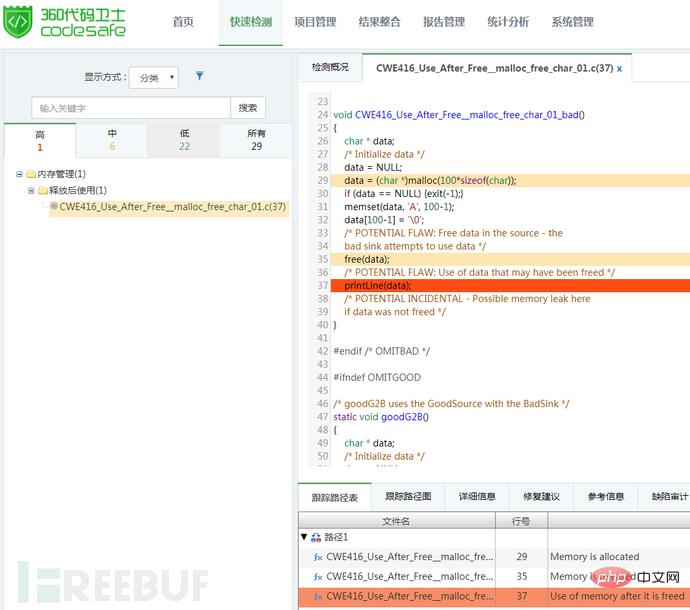

Utilisez 360 Code Guard pour détecter l'exemple de code ci-dessus. Vous pouvez détecter le défaut "utilisation après libération" et le niveau d'affichage est élevé. Comme le montre la figure 1 :

Figure 1 : Exemple d'utilisation après détection de version

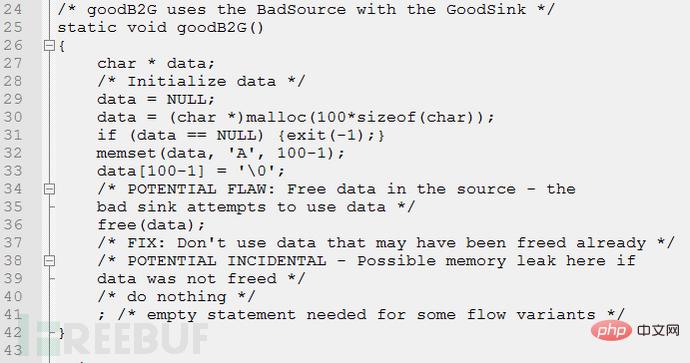

3.2 Code de réparation

Dans le code de réparation ci-dessus, la méthode de réparation donnée par Samate est la suivante : utiliser à la ligne 30 malloc () alloue de la mémoire et utilise free() à la ligne 36 pour la libérer. Après la libération, aucune autre opération n'est effectuée sur la mémoire.

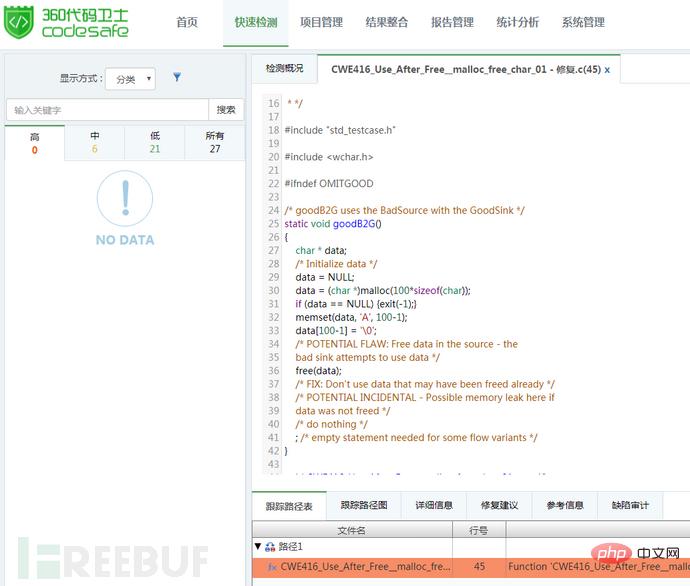

Utilisez 360 Code Guard pour détecter le code réparé, et vous pourrez voir qu'il n'y a pas de défaut "utilisation après publication". Comme le montre la figure 2 :

Figure 2 : Résultats de détection après réparation

4. Comment éviter une utilisation après la libération

Pour éviter une utilisation après la libération, vous devez faire attention aux points suivants :

(1) Lors de la libération de mémoire, assurez-vous de définir le pointeur nul Bien que cette méthode ait une efficacité limitée pour l'utilisation de structures de données multiples ou complexes, elle peut éviter certains problèmes dans une certaine mesure.

(2) Lors de l'allocation ou de la libération de mémoire dans une instruction de boucle, vous devez vérifier soigneusement s'il y a un problème.

(3) Utilisez des outils d'analyse statique du code source pour une détection automatisée, qui peuvent découvrir efficacement les problèmes d'utilisation post-publication dans le code source.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Quel est le rôle de char dans les chaînes C

Apr 03, 2025 pm 03:15 PM

Quel est le rôle de char dans les chaînes C

Apr 03, 2025 pm 03:15 PM

En C, le type de char est utilisé dans les chaînes: 1. Stockez un seul caractère; 2. Utilisez un tableau pour représenter une chaîne et se terminer avec un terminateur nul; 3. Faire fonctionner via une fonction de fonctionnement de chaîne; 4. Lisez ou sortant une chaîne du clavier.

Quatre façons d'implémenter le multithreading dans le langage C

Apr 03, 2025 pm 03:00 PM

Quatre façons d'implémenter le multithreading dans le langage C

Apr 03, 2025 pm 03:00 PM

Le multithreading dans la langue peut considérablement améliorer l'efficacité du programme. Il existe quatre façons principales d'implémenter le multithreading dans le langage C: créer des processus indépendants: créer plusieurs processus en cours d'exécution indépendante, chaque processus a son propre espace mémoire. Pseudo-Multithreading: Créez plusieurs flux d'exécution dans un processus qui partagent le même espace mémoire et exécutent alternativement. Bibliothèque multi-thread: Utilisez des bibliothèques multi-threades telles que PTHEADS pour créer et gérer des threads, en fournissant des fonctions de fonctionnement de thread riches. Coroutine: une implémentation multi-thread légère qui divise les tâches en petites sous-tâches et les exécute tour à tour.

Comment calculer C-SUBScript 3 Indice 5 C-SUBScript 3 Indice Indice 5 Tutoriel d'algorithme

Apr 03, 2025 pm 10:33 PM

Comment calculer C-SUBScript 3 Indice 5 C-SUBScript 3 Indice Indice 5 Tutoriel d'algorithme

Apr 03, 2025 pm 10:33 PM

Le calcul de C35 est essentiellement des mathématiques combinatoires, représentant le nombre de combinaisons sélectionnées parmi 3 des 5 éléments. La formule de calcul est C53 = 5! / (3! * 2!), Qui peut être directement calculé par des boucles pour améliorer l'efficacité et éviter le débordement. De plus, la compréhension de la nature des combinaisons et la maîtrise des méthodes de calcul efficaces est cruciale pour résoudre de nombreux problèmes dans les domaines des statistiques de probabilité, de la cryptographie, de la conception d'algorithmes, etc.

Fonction de fonction distincte Distance de distance C Tutoriel d'utilisation

Apr 03, 2025 pm 10:27 PM

Fonction de fonction distincte Distance de distance C Tutoriel d'utilisation

Apr 03, 2025 pm 10:27 PM

STD :: Unique supprime les éléments en double adjacents dans le conteneur et les déplace jusqu'à la fin, renvoyant un itérateur pointant vers le premier élément en double. STD :: Distance calcule la distance entre deux itérateurs, c'est-à-dire le nombre d'éléments auxquels ils pointent. Ces deux fonctions sont utiles pour optimiser le code et améliorer l'efficacité, mais il y a aussi quelques pièges à prêter attention, tels que: std :: unique traite uniquement des éléments en double adjacents. STD :: La distance est moins efficace lorsqu'il s'agit de transacteurs d'accès non aléatoires. En maîtrisant ces fonctionnalités et les meilleures pratiques, vous pouvez utiliser pleinement la puissance de ces deux fonctions.

Comment appliquer la nomenclature des serpents dans le langage C?

Apr 03, 2025 pm 01:03 PM

Comment appliquer la nomenclature des serpents dans le langage C?

Apr 03, 2025 pm 01:03 PM

Dans le langage C, Snake Nomenclature est une convention de style de codage, qui utilise des soulignements pour connecter plusieurs mots pour former des noms de variables ou des noms de fonction pour améliorer la lisibilité. Bien que cela n'affecte pas la compilation et l'exploitation, la dénomination longue, les problèmes de support IDE et les bagages historiques doivent être pris en compte.

Utilisation de la libération de la release en C

Apr 04, 2025 am 07:54 AM

Utilisation de la libération de la release en C

Apr 04, 2025 am 07:54 AM

La fonction release_semaphore en C est utilisée pour libérer le sémaphore obtenu afin que d'autres threads ou processus puissent accéder aux ressources partagées. Il augmente le nombre de sémaphore de 1, permettant au fil de blocage de continuer l'exécution.

Problèmes avec la version Dev-C

Apr 03, 2025 pm 07:33 PM

Problèmes avec la version Dev-C

Apr 03, 2025 pm 07:33 PM

Dev-C 4.9.9.2 Erreurs et solutions de compilation Lors de la compilation de programmes dans le système Windows 11 à l'aide de Dev-C 4.9.9.2, le volet d'enregistrement du compilateur peut afficher le message d'erreur suivant: GCCC.EXE: InternalError: Aborti (ProgramCollect2) Pleasesubmitafullbugreport.seeforinsstructions. Bien que la "compilation finale soit réussie", le programme réel ne peut pas s'exécuter et un message d'erreur "Archive de code d'origine ne peut pas être compilé" apparaît. C'est généralement parce que le linker recueille

CHARRAMMAGE C ET

Apr 06, 2025 am 12:06 AM

CHARRAMMAGE C ET

Apr 06, 2025 am 12:06 AM

C convient à la programmation système et à l'interaction matérielle car elle fournit des capacités de contrôle proches du matériel et des fonctionnalités puissantes de la programmation orientée objet. 1) C Grâce à des fonctionnalités de bas niveau telles que le pointeur, la gestion de la mémoire et le fonctionnement des bits, un fonctionnement efficace au niveau du système peut être réalisé. 2) L'interaction matérielle est implémentée via des pilotes de périphérique, et C peut écrire ces pilotes pour gérer la communication avec des périphériques matériels.