Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment configurer l'environnement pour l'injection LDAP bee-box

Comment configurer l'environnement pour l'injection LDAP bee-box

Comment configurer l'environnement pour l'injection LDAP bee-box

1. Présentation

Selon mon processus d'apprentissage, je dois savoir quel est le modèle et la vulnérabilité de mon attaque Web. Maintenant, j'ai rencontré un bouleversement. La première fois que j'ai vu LDAP, c'était dans un certain impopulaire (autorisé). a été découvert lors du test d’intrusion d’une entreprise publique, ce qui a éveillé mon intérêt.

Le concept de LDAP :

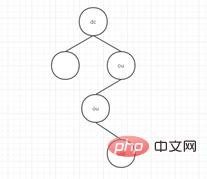

Nom complet : Lightweight Directory AccessProtocolt, fonctionnalités : je ne parlerai pas du protocole, c'est trop ésotérique, ça peut être compris comme une base de données pour stocker des données, c'est spécial C'est une arborescence base de données. Premièrement, le nom de cette base de données est équivalent à la racine de l'arbre (c'est-à-dire DB = dc), puis tous les nœuds passant de la racine à un certain nœud feuille sont appelés forks (ou), et enfin il atteint. Le nœud feuille (uid) que vous recherchez. Comme le montre la figure ci-dessous :

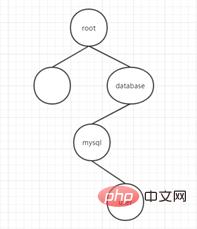

Pour être plus précis, nommez chaque nœud et parcourez à nouveau le diagramme, dc= root, fork 1 ou = database, fork 2 ou= mysql, leaf node uid = user.

Ensuite, décrivez-le dans le langage : dn:cn =user,ou = database,ou = mysql,dc = root

dn identifie un enregistrement et décrit un chemin détaillé des données, appelé "base DN", grâce à cet enregistrement, un nœud feuille peut être trouvé rapidement et facilement. À partir de la figure, LDAP peut clairement diviser la zone du nœud, c'est-à-dire quel est le nœud parent du nœud, quels sont les nœuds enfants, et étendu aux applications pratiques, quel est le département supérieur du département et qui sont les employés. du département ? , s'il est utilisé en interne par l'entreprise, il peut décrire clairement la place de chaque employé.

Regardons d'abord un cas de configuration de segment de serveur :

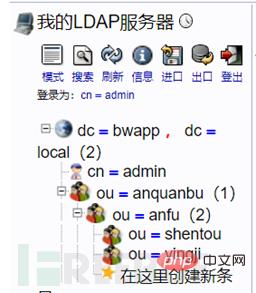

Supposons qu'un nom de société soit bwapp et que le PDG qui gère cette société s'appelle admin.

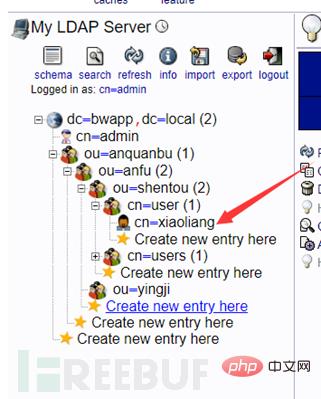

Maintenant, le PDG souhaite ajouter un nouveau département à l'entreprise, appelé le département de sécurité (anquanbu). Sous le département de sécurité se trouve le département de sécurité (anfu). Le département de sécurité est divisé en tests d'intrusion (sentou) et en réponses d'urgence (). yingji). Une équipe, puis Xiaoliang est dans l'équipe d'infiltration et Xiaoming est dans l'équipe d'urgence.

La structure de répertoires configurée est celle indiquée dans la figure ci-dessous

2. Configuration LDAP basée sur Bee-Box (Linux)

Trouvez d'abord une architecture LDAP plus facile à configurer OpenLDAP+phpLDAPadmin est recommandée ici.

Les étapes sont les suivantes :

Entrez d'abord les deux commandes d'installation suivantes :

sudo apt-getupdate

sudo apt-getinstall slapd ldap-utils

Pendant le processus d'installation, il vous sera demandé de sélectionner et de confirmer le mot de passe administrateur pour LDAP

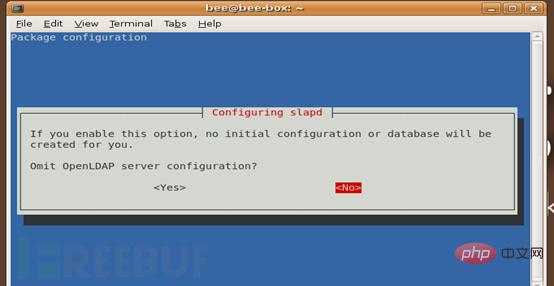

sudodpkg-reconfigure slapd

Cette commande doit configurer certaines choses ldap. Voici les comparaisons et captures d'écran en chinois et en anglais

1. La configuration du serveur OpenLDAP est omise ? Non

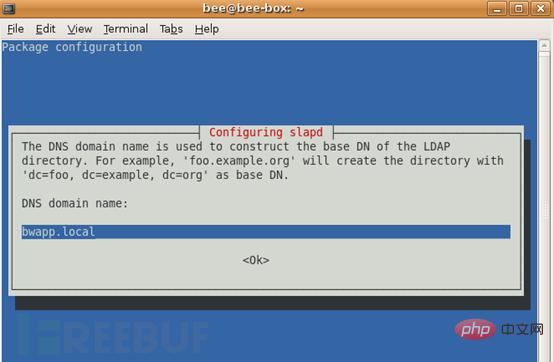

2. Nom de domaine DNS ?

Cette option déterminera la structure de base du chemin du répertoire. Lisez le message pour découvrir comment cela sera réalisé. Même si vous ne possédez pas le domaine réel, vous pouvez choisir la valeur de votre choix. Cependant, ce didacticiel suppose que vous disposez du nom de domaine du serveur approprié, vous devez donc l'utiliser. Voici le stand de tir bwapp, réglé sur bwapp.local

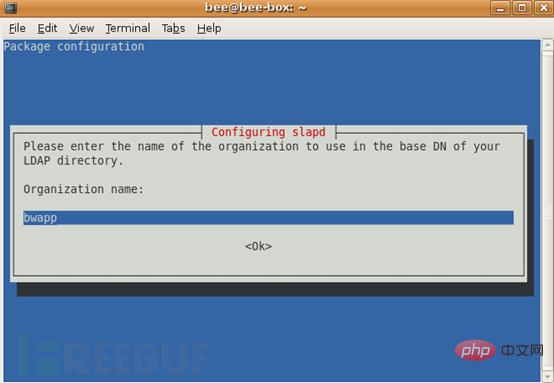

3.

Nous utilisons bwapp

4. Mot de passe administrateur ? Entrez le mot de passe de sécurité deux fois

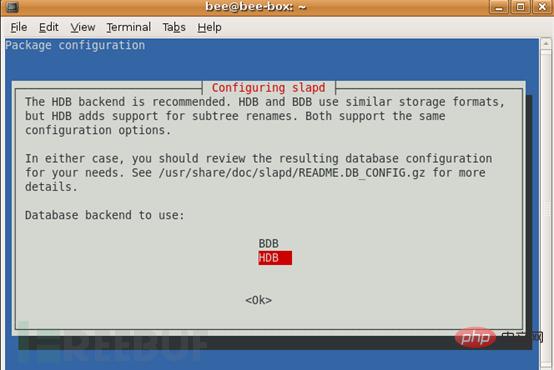

5. Backend de la base de données ? HDB

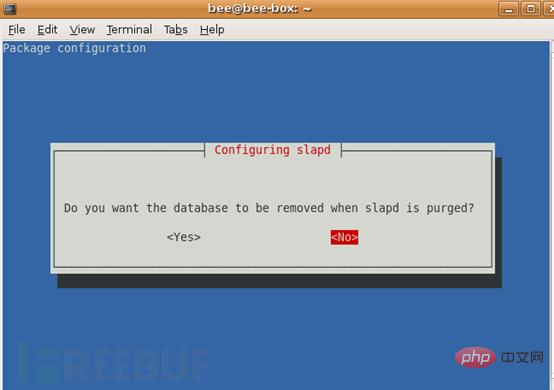

5. Supprimer la base de données lors de la suppression de slapd ? Non

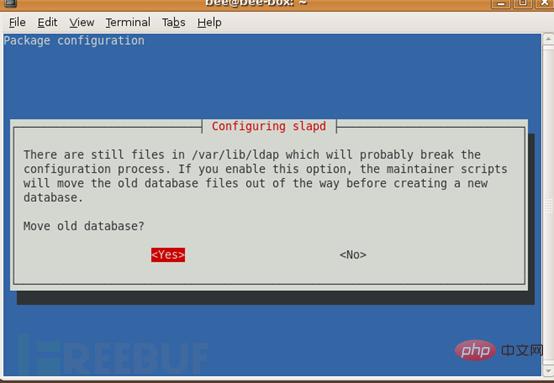

6. Déplacer l'ancienne base de données ? Oui

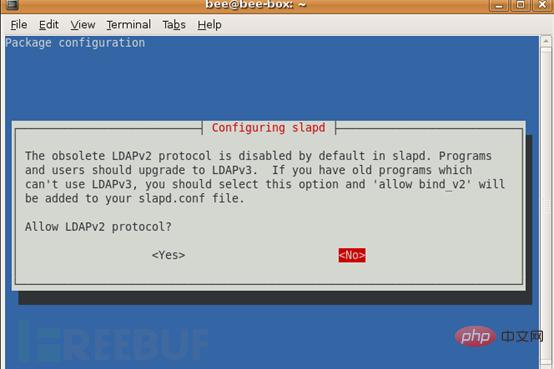

7. Autoriser le protocole LDAPv2 ? Non

À ce stade, la configuration initiale est terminée, ouvrez le port LDAP sur le pare-feu pour que les clients externes puissent se connecter :

sudo ufw allow ldap

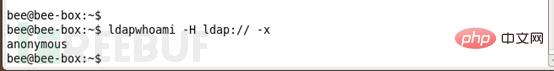

Testez si la connexion LDAP à ldapwhoami est réussie, la connexion doit renvoyer le nom d'utilisateur auquel nous nous sommes connectés :

ldapwhoami -H ldap:// -x

Accédez au phpLDAPadmin de la machine virtuelle depuis l'hôte

https://IP de la machine virtuelle /phpldapadmin/

Entrez le mot de passe pour vous connecter.

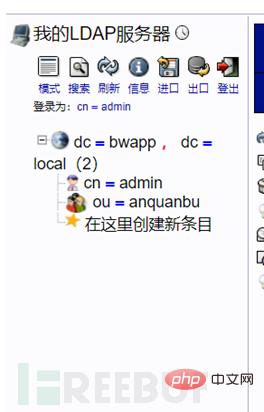

Connecté avec succès

Ensuite, la configuration sur le serveur est la suivante

Les configurations suivantes sont toutes traduites en chinois à l'aide du plug-in Google Translate.

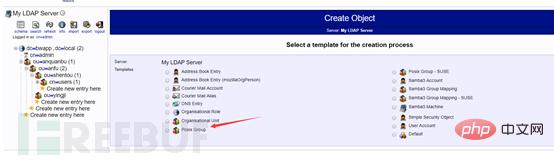

Créez d'abord le service de sécurité :

Sélectionnez l'unité organisationnelle

Créez l'objet

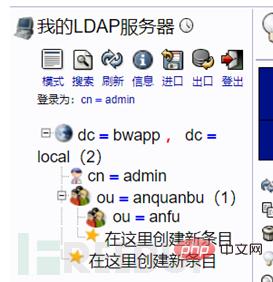

Créez ensuite le sous-département sécurité (anfu) du service de sécurité

Créer une sous-entrée

Les étapes sont les mêmes que ci-dessus

Créé avec succès

Créer une pénétration (shentou) et une urgence (yingji) sous le serveur de sécurité

Les étapes sont les mêmes que ci-dessus

Donner respectivement pénétration (shentou) et urgence (yingji) ) Créer des employés Li Xiaoliang (xiaoliang) et Wang Xiaoming (xiaoming)

Les étapes pour créer du personnel sont les suivantes Les étapes ci-dessus pour créer des départements organisationnels

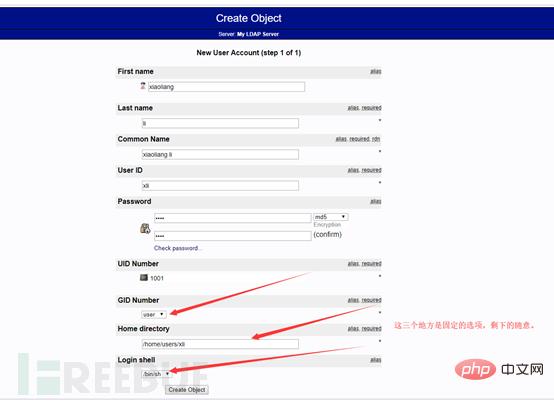

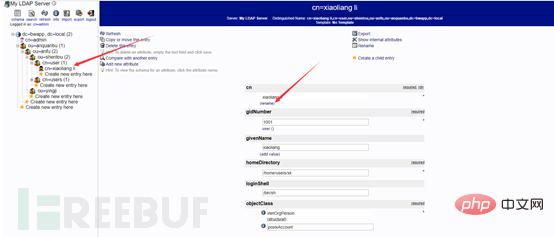

Créer d'abord. le compte utilisateur xiaoliang sous le groupe de pénétration

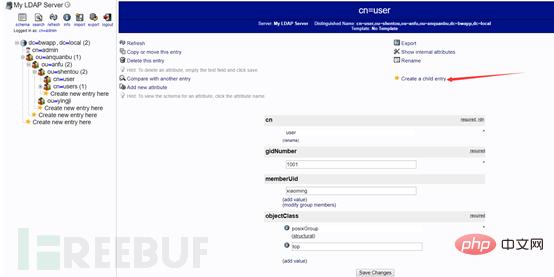

Pour créer un utilisateur dans phpMyAdmin, vous devez d'abord créer un groupe d'utilisateurs. S'il n'existe pas de tel groupe d'utilisateurs, il n'y a aucun moyen de créer un utilisateur. est la suivante :

Créez une sous-entrée

Créez un groupe d'utilisateurs

Créez un groupe d'utilisateurs

Puis créez un utilisateur sous le groupe d'utilisateurs

La création réussit, mais il est ennuyeux de devoir saisir le nom de famille de l'utilisateur. Ensuite, vous devez renommer l'utilisateur après avoir créé l'utilisateur.

La création réussit, mais il est ennuyeux de devoir saisir le nom de famille de l'utilisateur. Ensuite, vous devez renommer l'utilisateur après avoir créé l'utilisateur.

Les étapes de changement de nom sont les suivantes

Cliquez sur le nom d'utilisateur à gauche et cliquez sur Renommer à droite

La modification est réussie

La modification est réussie

3. Testez s'il peut interagir avec bwapp

3. Testez s'il peut interagir avec bwapp

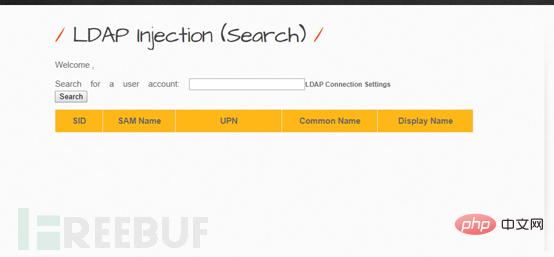

Ouvrez l'option d'injection ldap de bwapp, saisissez un contenu similaire à l'image ci-dessous :

Si la connexion réussit, l'interface suivante sera renvoyée

Si la connexion réussit, l'interface suivante sera renvoyée

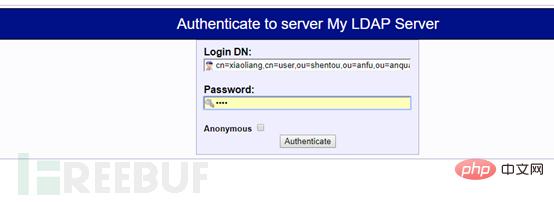

Remarque : si un compte ldap est créé, le Le format de connexion doit être comme ceci :

cn =xiaoliang,cn=user,ou=shentou,ou=anfu,ou=anquanbu,dc=bwapp,dc=local

cn =xiaoliang,cn=user,ou=shentou,ou=anfu,ou=anquanbu,dc=bwapp,dc=local

Puis connectez-vous

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1359

1359

52

52

Comment effectuer un entraînement sur le stand avec l'injection LDAP bee-box

May 13, 2023 am 09:49 AM

Comment effectuer un entraînement sur le stand avec l'injection LDAP bee-box

May 13, 2023 am 09:49 AM

Si l'essence de l'injection SQL est d'épisser des chaînes, alors l'essence de tout ce qui peut être injecté est d'épisser des chaînes. L'injection LDAP ne fait pas exception en tant que type d'injection. Ce qui est plus intéressant, c'est qu'il s'agit d'épisser des parenthèses (l'injection SQL l'est). concatène également les parenthèses, mais il est plus conventionnel de dire qu'il concatène les chaînes). Dans le chapitre sur la configuration de l'environnement, la configuration de l'environnement ldap dans bee-box a été discutée en détail. Le chapitre pratique sur le stand de tir porte davantage sur le processus de connexion entre php et ldap, l'introduction des fonctions spéciales utilisées au milieu et quelques techniques pour épisser les parenthèses. Parlons d'abord du processus de connexion du stand de tir LDAP dans bwapp : Tout d'abord, il s'agit d'une interface de connexion LDAP, l'URL est http://192.168.3.184/bW

Comment comprendre l'injection LDAP

May 22, 2023 pm 09:47 PM

Comment comprendre l'injection LDAP

May 22, 2023 pm 09:47 PM

1. Injection LDAP LDAP (Light Directory Access Portocol) est un protocole d'accès aux annuaires léger basé sur la norme X.500. Il fournit des services et des protocoles pour accéder aux bases de données d'annuaire. Il est souvent utilisé pour former des services d'annuaire avec des bases de données d'annuaire. Le répertoire est une base de données distribuée professionnelle optimisée pour les requêtes, la navigation et la recherche. Il organise les données dans une structure arborescente, similaire au répertoire de fichiers des systèmes Linux/Unix. Les données qui ne sont pas fréquemment modifiées, telles que les certificats publics, les clés de sécurité et les informations sur les appareils physiques de l'entreprise, peuvent être stockées dans l'annuaire. LDAP peut être compris comme un protocole de recherche similaire à SQL et doté d'une syntaxe de requête, mais qui présente également un risque d'attaques par injection. L'injection LDAP fait référence au client

Solution à l'erreur fatale PHP : appel à la fonction non définie ldap_bind()

Jun 22, 2023 pm 11:37 PM

Solution à l'erreur fatale PHP : appel à la fonction non définie ldap_bind()

Jun 22, 2023 pm 11:37 PM

Lors du développement d'applications Web à l'aide de PHP, nous devons souvent utiliser l'authentification LDAP pour protéger l'accès aux applications. Cependant, dans certains cas, lorsque nous essayons d'utiliser la fonctionnalité LDAP de PHP pour implémenter l'authentification, nous pouvons rencontrer le message d'erreur suivant : "PHPFatalerror:Calltoundefinedfunctionldap_bind()". Ce message d'erreur se produit généralement lorsqu'une application appelle la fonction ldap_bind()

Comment configurer l'environnement pour l'injection LDAP bee-box

May 12, 2023 pm 08:37 PM

Comment configurer l'environnement pour l'injection LDAP bee-box

May 12, 2023 pm 08:37 PM

1. Présentation Selon mon processus d'apprentissage, je dois connaître le modèle et la vulnérabilité de mon attaque Web. La première fois que j'ai vu LDAP, c'était lors d'un test d'intrusion dans une entreprise publique. j’en ai trouvé un impopulaire (autorisé) et j’ai piqué mon intérêt pour celui-ci. Le concept de LDAP : nom complet : Lightweight Directory Access Protocol (Lightweight Directory Access Protocol), caractéristiques : je ne parlerai pas du protocole, c'est trop ésotérique, on peut le comprendre comme une base de données pour stocker des données, sa particularité est que c'est un arbre Une base de données en forme de

Utiliser LDAP pour l'authentification des utilisateurs en PHP

Jun 20, 2023 pm 10:25 PM

Utiliser LDAP pour l'authentification des utilisateurs en PHP

Jun 20, 2023 pm 10:25 PM

LDAP (LightweightDirectoryAccessProtocol) est un protocole permettant d'accéder aux services d'annuaire distribués. Il peut être utilisé pour des tâches telles que l'authentification des utilisateurs, l'autorisation, la maintenance des comptes et le stockage des données. Dans les applications PHP, LDAP peut être utilisé comme un puissant mécanisme d'authentification pour fournir de puissantes fonctions d'authentification et d'autorisation aux applications. Cet article explique comment utiliser LDAP pour l'authentification des utilisateurs en PHP. Le contenu spécifique comprend : Installation et configuration.

Comment utiliser Nginx pour se protéger contre les attaques par injection LDAP

Jun 10, 2023 pm 08:19 PM

Comment utiliser Nginx pour se protéger contre les attaques par injection LDAP

Jun 10, 2023 pm 08:19 PM

Avec l’augmentation des vulnérabilités de sécurité des réseaux, les attaques par injection LDAP sont devenues un risque de sécurité auquel sont confrontés de nombreux sites Web. Afin de protéger la sécurité du site Web et de prévenir les attaques par injection LDAP, certaines mesures de sécurité doivent être utilisées. Parmi eux, Nginx, en tant que serveur Web hautes performances et serveur proxy inverse, peut nous offrir beaucoup de commodité et de protection. Cet article explique comment utiliser Nginx pour empêcher les attaques par injection LDAP. Attaque par injection LDAP L'attaque par injection LDAP est une méthode d'attaque ciblant la base de données LDAP.

Comment se protéger contre les vulnérabilités d'injection LDAP à l'aide de PHP

Jun 24, 2023 am 10:40 AM

Comment se protéger contre les vulnérabilités d'injection LDAP à l'aide de PHP

Jun 24, 2023 am 10:40 AM

Alors que les problèmes de sécurité des réseaux reçoivent de plus en plus d’attention, de plus en plus de programmeurs commencent à y prêter attention et à apprendre comment empêcher le code d’être attaqué. Parmi elles, les méthodes d'attaque courantes incluent l'injection SQL, XSS, CSRF, etc. Cependant, il existe une autre méthode d’attaque courante qui est sous-estimée : les vulnérabilités par injection LDAP. Cet article présentera le principe de cette méthode d'attaque et comment utiliser PHP pour prévenir les vulnérabilités d'injection LDAP. Introduction à LDAP LDAP (LightweightDirectoryAccessProtocol)

Comment utiliser PHP et LDAP pour implémenter la gestion et l'autorisation des groupes d'utilisateurs

Jun 25, 2023 am 08:22 AM

Comment utiliser PHP et LDAP pour implémenter la gestion et l'autorisation des groupes d'utilisateurs

Jun 25, 2023 am 08:22 AM

À mesure que l’échelle de l’entreprise et ses besoins commerciaux continuent de croître, la gestion et l’autorisation des groupes d’utilisateurs sont devenues un élément essentiel. LDAP (Lightweight Directory Access Protocol), en tant que protocole de service d'annuaire largement utilisé dans les réseaux d'entreprise, constitue un moyen efficace de mettre en œuvre la gestion et l'autorisation des groupes d'utilisateurs. Cet article explique comment utiliser PHP et LDAP pour implémenter la gestion et l'autorisation des groupes d'utilisateurs. 1. Qu'est-ce que LDAP LDAP est un protocole d'accès à l'annuaire léger largement utilisé comme protocole de service d'annuaire dans les réseaux d'entreprise. LDAP est basé sur client/serveur