Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment reproduire la vulnérabilité de téléchargement de fichiers arbitraires dans le champ de tir Webug

Comment reproduire la vulnérabilité de téléchargement de fichiers arbitraires dans le champ de tir Webug

Comment reproduire la vulnérabilité de téléchargement de fichiers arbitraires dans le champ de tir Webug

Brève description de la vulnérabilité :

Certains sites Web peuvent fournir des fonctions d'affichage ou de téléchargement de fichiers en raison de besoins professionnels. S'il n'y a aucune restriction sur les fichiers que les utilisateurs peuvent afficher ou télécharger, les utilisateurs malveillants peuvent afficher ou télécharger certains fichiers sensibles. tels que les configurations. Informations, fichiers de code source, etc.

Cause de la vulnérabilité :

Il existe une fonction pour lire le fichier

Le chemin pour lire le fichier est contrôlable par l'utilisateur et non vérifié ou la vérification n'est pas strict

Le contenu du fichier est affiché

Risques de la vulnérabilité :

Téléchargez tous les fichiers du serveur, tels que le code de script, les fichiers de configuration de service et de système, etc., et utilisez ensuite les informations obtenues pour causer plus de dommages.

Le code obtenu peut être audité davantage pour obtenir davantage de vulnérabilités exploitables

Environnement expérimental : stand de tir webbug

Page d'accueil

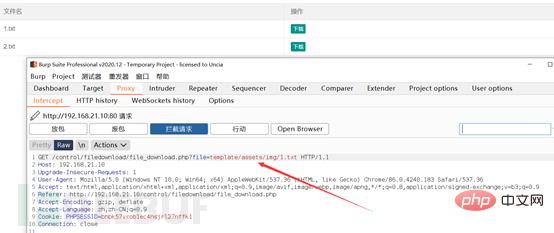

Paquet de capture BP

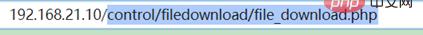

Nous modifions le chemin du URL Pour cela, envoyez-le au module répéteur

Lisez le code sous envoyer

sous le module répéteur

Mettez le package pour voir s'il peut être téléchargé

Téléchargez-le et auditez-le

J'ai trouvé un chemin

Utilisez la méthode ci-dessus pour le télécharger

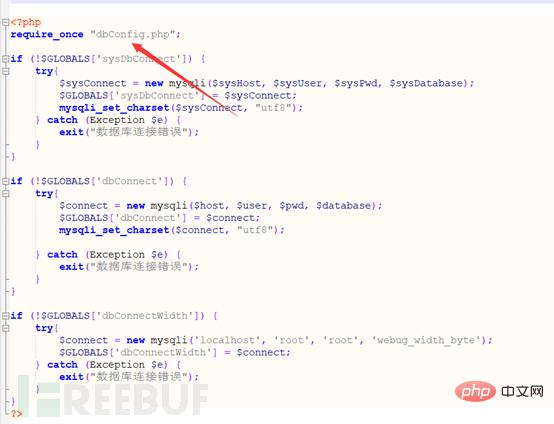

J'ai trouvé dbConn.php, il y a un DATAPATH devant lui

Cela peut être un nom du dossier

Essayons-le

Pas de réponse, il ne doit pas y avoir de dossier de ce type

Changé en données

J'ai trouvé dbConfig.php

Télécharger

Découvrir le mot de passe de la base de données

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)