Comment utiliser le framework APT TajMahal

OVERVIEW

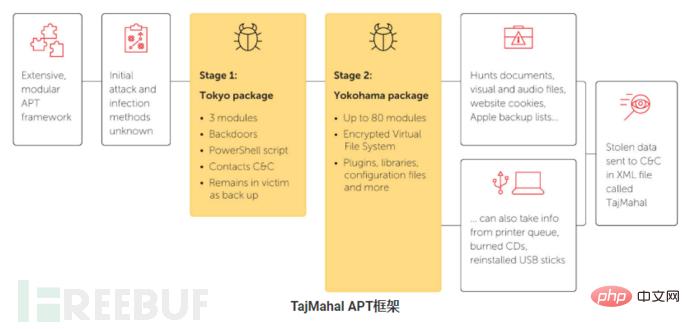

« TajMahal » est un framework APT jusqu'alors inconnu et techniquement complexe découvert par Kaspersky Lab à l'automne 2018. Ce framework d'espionnage complet se compose de deux packages nommés "Tokyo" et "Yokohama". Il comprend des portes dérobées, des chargeurs, des orchestrateurs, des communicateurs C2, des enregistreurs vocaux, des enregistreurs de frappe, des capteurs d'écran et de webcam, des voleurs de documents et de clés de chiffrement, et même le propre indexeur de fichiers de la machine victime. Nous avons trouvé jusqu'à 80 modules malveillants stockés dans son système de fichiers virtuel crypté, ce qui représente l'un des plus grand nombre de plugins que nous ayons vu dans un ensemble d'outils APT.

Pour mettre en valeur ses capacités, TajMahal est capable de voler les données des victimes ainsi que des CD gravés dans la file d'attente de l'imprimante. Il peut également demander de voler des fichiers spécifiques d'une clé USB précédemment vue ; la prochaine fois que la clé USB sera connectée à l'ordinateur, les fichiers seront volés.

TajMahal est développé et utilisé depuis au moins cinq ans. Le premier horodatage d’échantillon « légitime » connu date d’août 2013 et le dernier date d’avril 2018. La première date confirmée de visualisation d'un échantillon de TajMahal sur la machine d'une victime est août 2014.

Détails techniques

Kaspersky a découvert deux types différents de packages TajMahal, prétendant être Tokyo et Yokohama. Kaspersky Lab a découvert que les systèmes victimes étaient infectés par deux logiciels. Cela suggère que Tokyo a été utilisé comme infection de première étape, Tokyo déployant un Yokohama entièrement fonctionnel sur le système de la victime, avec le framework illustré ci-dessous : 🎜🎜# Sur la base des modules sur ces machines victimes, la fonctionnalité intéressante suivante a été identifiée :

Possibilité de voler des documents envoyés à la file d'attente de l'imprimante.

- Les données collectées pour la reconnaissance des victimes comprennent des listes de sauvegarde des appareils mobiles Apple.

- Prenez des captures d'écran tout en enregistrant l'audio de l'application VoiceIP.

- a volé et écrit l'image du CD.

- Possibilité de voler des fichiers précédemment vus sur des disques amovibles lorsqu'ils redeviennent disponibles.

- Voler les cookies d'Internet Explorer, Netscape Navigator, FireFox et RealNetworks.

- S'il est supprimé du fichier frontal ou de la valeur de registre associée, il réapparaîtra après un redémarrage avec un nouveau nom et un nouveau type de lancement.

- Attribution :

Devinez 1 : Russie

Conjecture 2 : États-Unis :

Comme on peut le voir sur la carte, l'Asie centrale est adjacente vers la Russie et la Chine La région a toujours été la cible des efforts de conquête des États-Unis

Et le cadre Kabbah est appelé cadre modulaire complexe, selon l'horodatage, cela remonte à 13 ans. Quant à la compilation, Kaba a été découvert pour la première fois en 18 ans, et les attaques APT aux États-Unis sont généralement furtives et modulaires, ce qui les rend difficiles à détecter. a été le premier cheval de Troie modulaire complexe à être découvert

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Exemple d'analyse de l'utilisation de ZoomEye pour détecter les attaques APT

May 27, 2023 pm 07:19 PM

Exemple d'analyse de l'utilisation de ZoomEye pour détecter les attaques APT

May 27, 2023 pm 07:19 PM

Les données en ligne sur ZoomEye sont en mode écrasement et mise à jour, ce qui signifie que si les données ne sont pas numérisées lors de la deuxième numérisation, les données mises à jour ne seront pas écrasées. Les données sur ZoomEye conserveront les données de bannière obtenues lors de la première numérisation. Le mécanisme est là Il existe en fait une bonne scène dans la traçabilité de ce type d'attaque malveillante : les serveurs de téléchargement utilisés par des attaques malveillantes telles que Botnet, APT et d'autres attaques sont généralement directement désactivés et abandonnés après avoir été découverts. cibles de piratage, et ils sont également très violents. Déconnectez-vous directement ! Par conséquent, de nombreux sites d’attaque sont susceptibles d’être mis en cache en ligne par ZoomEye. Bien entendu, avec les données fournies dans l'API d'historique ZoomEye, vous pouvez interroger le nombre de bannières obtenues par chaque analyse, que vous la couvriez ou non.

Quelle est la différence entre les outils de gestion de packages Linux yum et apt ?

May 30, 2023 am 09:53 AM

Quelle est la différence entre les outils de gestion de packages Linux yum et apt ?

May 30, 2023 am 09:53 AM

D'une manière générale, les systèmes Linux célèbres sont essentiellement divisés en deux catégories : série RedHat : Redhat, Centos, Fedora, etc. ; série RedHat : Debian, Ubuntu, etc. yum (YellowdogUpdater, modifié) est un gestionnaire de packages front-end Shell dans Fedora, RedHat et SUSE. apt (AdvancedPackagingTool) est un gestionnaire de paquets front-end shell dans Debian et Ubuntu. Présentation générale De manière générale, les célèbres systèmes Linux sont essentiellement divisés en deux catégories : Série RedHat : Redhat, Cento

Comment analyser les chevaux de Troie APT sur la base du modèle de cycle de renseignement sur les menaces

May 14, 2023 pm 10:01 PM

Comment analyser les chevaux de Troie APT sur la base du modèle de cycle de renseignement sur les menaces

May 14, 2023 pm 10:01 PM

À propos du modèle de cycle de traitement des renseignements sur les menaces Le terme « cycle de traitement des renseignements sur les menaces » (F3EAD) vient du milieu militaire. Il s'agit d'une méthode d'organisation des ressources et de déploiement de troupes conçue par les commandants de l'armée américaine à tous les niveaux des principales armes de combat. Le Network Emergency Response Center s'appuie sur cette méthode et traite les informations de renseignement sur les menaces selon les six étapes suivantes : Cycle de traitement des renseignements sur les menaces Application du modèle de cycle de traitement des renseignements sur les menaces F3EAD Étape 1 : Rechercher une date sur un mois donné et la déployer sur le public du partenaire. serveur cloud L'alarme du système « Onion » a détecté un programme de cheval de Troie suspecté, de sorte que l'équipe d'intervention d'urgence a rapidement lancé le processus d'intervention d'urgence : les parties prenantes et d'autres ont rassemblé le groupe en un seul clic et ont appelé. Le système victime est isolé pour enquête. Le système de sécurité et les journaux d'audit sont exportés pour une analyse de traçabilité. Préparation de l'architecture du système d'entreprise et des informations liées au code pour analyser les violations d'intrusion et les victimes

Tutoriel sur l'installation de php8 sur le système Deepin.

Feb 19, 2024 am 10:50 AM

Tutoriel sur l'installation de php8 sur le système Deepin.

Feb 19, 2024 am 10:50 AM

Pour installer PHP8 sur le système Deepin, vous pouvez suivre les étapes ci-dessous : Mettre à jour le système : Ouvrez un terminal et exécutez la commande suivante pour mettre à jour les packages système : sudoaptupdatesudoaptupgrade Ajouter la source Ondřej SurýPPA : PHP8 peut être installé via la source Ondřej SurýPPA. Exécutez la commande suivante pour ajouter la source : sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php Mettre à jour la liste des packages : Exécutez la commande suivante pour mettre à jour la liste des packages afin d'obtenir PHP dans la source PPA.

Comment changer la source de mise à jour apt-get d'Ubuntu ?

Jan 05, 2024 pm 03:40 PM

Comment changer la source de mise à jour apt-get d'Ubuntu ?

Jan 05, 2024 pm 03:40 PM

Modifier manuellement les sources apt-get d'Ubuntu 1. Utilisez l'outil ssh pour vous connecter à Ubuntu (j'utilise xshell) 2. Tapez cd/etc/apt/3 sur la ligne de commande et sauvegardez le fichier source.list dans ce répertoire (vous devez avez les autorisations sudo)), alors il y a un fichier source.list.bak 4. Effacez le contenu du fichier source.list (remarque : il ne peut pas être restauré après l'effacement, vous devez donc effectuer l'étape précédente pour sauvegarder le fichier dans. advance). À ce stade, utilisez sudo pour indiquer que les autorisations sont insuffisantes. Basculez directement vers l'utilisateur root et exécutez cette commande 5. Utilisez vim pour ouvrir source.list, appuyez sur la touche i pour entrer en mode édition, collez la source. adresse à modifier, puis appuyez sur

Tutoriel sur la compilation et l'installation de MySQL5.7 sur le système Ubuntu 20.04.

Feb 19, 2024 pm 04:57 PM

Tutoriel sur la compilation et l'installation de MySQL5.7 sur le système Ubuntu 20.04.

Feb 19, 2024 pm 04:57 PM

MySQL 5.7 peut être installé en utilisant le référentiel officiel MySQL APT. Voici les étapes pour installer MySQL5.7 via le référentiel APT officiel sur le système Ubuntu20.04 : Ajoutez le référentiel MySQLAPT : wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb Pendant le processus d'installation, vous verrez une interface de configuration. Sélectionnez la version MySQLServer 5.7, puis terminez la configuration. Liste des packages de mise à jour : sud

Tutoriel sur la compilation et l'installation de Docker sur le système Ubuntu 18.04.

Feb 19, 2024 pm 02:03 PM

Tutoriel sur la compilation et l'installation de Docker sur le système Ubuntu 18.04.

Feb 19, 2024 pm 02:03 PM

Ce qui suit est un tutoriel pour compiler et installer Docker sur le système Ubuntu18.04 : Désinstallez l'ancienne version de Docker (si elle est déjà installée) : sudoaptremovedockerdocker-enginedocker.iocontainerdrunc Mettre à jour les packages système : sudoaptupdatesudoaptupgrade Installer les dépendances de Docker : sudoaptinstallapt-transport-httpsca-certificatescurlsoftware- Properties-commonAdd Docker Clé GPG officielle : curl-

Impossible de trouver Yum et la méthode d'installation dans le système Ubuntu !

Mar 02, 2024 pm 01:07 PM

Impossible de trouver Yum et la méthode d'installation dans le système Ubuntu !

Mar 02, 2024 pm 01:07 PM

yum est le gestionnaire de packages des distributions de la série RedHat (telles que RHEL et CentOS), tandis qu'Ubuntu utilise un autre gestionnaire de packages appelé apt (AdvancedPackageTool). Dans les systèmes Ubuntu, vous pouvez utiliser la commande apt pour gérer les packages logiciels. Voici les étapes de base pour installer des packages dans le système Ubuntu : Mettre à jour l'index du package Avant d'effectuer toute opération d'installation, exécutez d'abord la commande suivante pour mettre à jour l'index du package : sudoaptupdate Installation d'un package Utilisez la commande suivante pour installer un package spécifique : sudoaptinstallpackage_name "package_name& #822