Java

Java

javaDidacticiel

javaDidacticiel

Comment Springboot intègre-t-il JWT pour réaliser l'authentification d'identité ?

Comment Springboot intègre-t-il JWT pour réaliser l'authentification d'identité ?

Comment Springboot intègre-t-il JWT pour réaliser l'authentification d'identité ?

1. Qu'est-ce que JWT

JSON Web Token (JWT), c'est actuellement la solution d'authentification inter-domaines la plus populaire. Le développement actuel des projets implique généralement la séparation du front-end et du end-end, ce qui implique des problèmes inter-domaines et d'authentification.

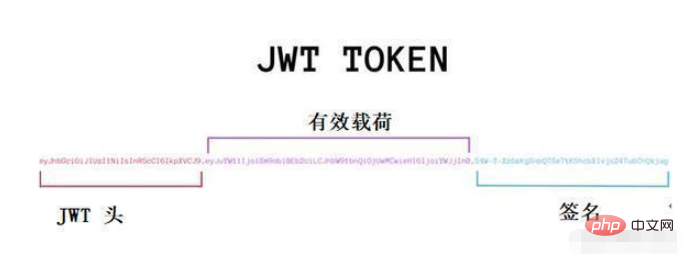

2. La composition JWT

se compose de trois parties : En-tête, Charge utile et signature

En-tête :

Les informations d'en-tête se composent de deux parties 1. Soit Le type de jeton, c'est-à-dire JWT 2. L'algorithme de signature ; utilisé, comme HMASSHA256 ou RSA ; L'attribut typ dans ce json est utilisé pour identifier que l'intégralité de la chaîne de jeton est une chaîne JWT ; son attribut alg est utilisé pour indiquer l'algorithme de signature et de résumé utilisé lors de l'émission de ce JWT. les attributs typ et alg sont en fait un algorithme de type, ce qui signifie respectivement type et algorithme. La raison pour laquelle ils sont représentés par trois lettres est également basée sur la prise en compte de la taille finale de la chaîne de JWT. Elle est également cohérente avec le nom de JWT, ce sont donc tous les trois caractères... typ et alg sont les attributs spécifiés dans. le nom de la norme JWT.

Payload :payload est utilisé pour transporter les données à transmettre. Sa structure json est en fait un ensemble d'instructions sur les données à transmettre par JWT. Ces instructions sont appelées revendications par la norme JWT One. La « paire de valeurs d'attribut » est en fait une revendication (exigence), et chaque revendication représente une signification et une fonction spécifiques.

Nous pouvons inclure certaines informations commerciales dans la réclamation.

Signature (signature) :La signature est constituée des deux chaînes obtenues après l'encodage base64url de la structure json correspondant à l'en-tête et à la charge utile, assemblées avec la « période anglaise », puis générées selon l'algorithme de signature spécifié par alg dans l'en-tête de.

Différents algorithmes conduisent à des résultats de signature différents. Prenons alg : HS256 comme exemple pour illustrer comment obtenir la signature précédente.

Selon la description précédente des valeurs disponibles d'alg, HS256 contient en fait deux algorithmes : l'algorithme HMAC et l'algorithme SHA256, le premier est utilisé pour générer un résumé, et le second est utilisé pour signer numériquement le résumé. Ces deux algorithmes peuvent également être collectivement appelés HMACSHA256

schéma de structure de données jwt :

3. Principe de fonctionnement de JWT

3. Principe de fonctionnement de JWT

1 La première demande de connexion envoyée contiendra inévitablement les informations utilisateur uname et pwd

2. les informations utilisateur uname et pwd sont connectées avec succès, les informations utilisateur seront générées dans une chaîne cryptée via la classe d'outils jwt

3 La chaîne cryptée sera envoyée au front-end sous la forme d'un en-tête de réponse

4. . Le serveur frontal répondra L'intercepteur intercepte, intercepte la chaîne jwt transportée dans l'en-tête de réponse et la place dans Vuex

5 Lorsque la deuxième requête est effectuée, il y a un intercepteur de requête dans le serveur frontal, qui placera la chaîne jwt dans Vuex dans la requête d'en-tête de la requête Parmi eux

6 Lorsque la requête atteint le serveur backend via une méthode inter-domaines, il y a un autre filtre dans le serveur backend, qui interceptera la chaîne jwt dans le. en-tête de requête. 7. La classe d'outils jwt analysera la chaîne jwt en informations utilisateur et sera finalement vérifiée

4. Springboot intègre JWT

Idée générale :

Lorsque le front-end accède à l'interface de connexion backend pour se connecter, il détermine d'abord si l'utilisateur existe dans la table utilisateur en fonction du nom d'utilisateur et du mot de passe. Si l'utilisateur existe, alors pour générer une chaîne jwt, vous pouvez ajouter des informations commerciales (telles que le compte de connexion, le vrai nom de l'utilisateur, etc.) à la chaîne jwt et renvoie la chaîne jwt au front-end

L'extrémité actuelle récupère la chaîne jwt et la place dans l'en-tête de toutes les requêtes, comme token=jwt string

Développez un filtre au niveau du backend pour intercepter tout demandes (sauf les demandes de connexion, car la demande de connexion n'a pas généré de jwt), et obtenez jwt (c'est-à-dire la valeur du jeton) à partir de l'en-tête de la demande, et vérifiez la somme de contrôle jwt. Obtenez les informations commerciales dans le jwt et mettez les informations commerciales dans l'en-tête de la requête, afin que l'interface back-end puisse les obtenir directement à partir de l'en-tête. Si le jwt dans le filtre expire ou si la vérification échoue, une invite sera renvoyée au front-end, et le front-end renverra la page de connexion pour permettre aux utilisateurs de se reconnecter.

1. Introduisez les dépendances dans pom.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment Springboot intègre Jasypt pour implémenter le chiffrement des fichiers de configuration

Jun 01, 2023 am 08:55 AM

Comment Springboot intègre Jasypt pour implémenter le chiffrement des fichiers de configuration

Jun 01, 2023 am 08:55 AM

Introduction à Jasypt Jasypt est une bibliothèque Java qui permet à un développeur d'ajouter des fonctionnalités de chiffrement de base à son projet avec un minimum d'effort et ne nécessite pas une compréhension approfondie du fonctionnement du chiffrement. Haute sécurité pour le chiffrement unidirectionnel et bidirectionnel. technologie de cryptage basée sur des normes. Cryptez les mots de passe, le texte, les chiffres, les binaires... Convient pour l'intégration dans des applications basées sur Spring, API ouverte, pour une utilisation avec n'importe quel fournisseur JCE... Ajoutez la dépendance suivante : com.github.ulisesbocchiojasypt-spring-boot-starter2 1.1. Les avantages de Jasypt protègent la sécurité de notre système. Même en cas de fuite du code, la source de données peut être garantie.

Comment utiliser Redis pour implémenter des verrous distribués dans SpringBoot

Jun 03, 2023 am 08:16 AM

Comment utiliser Redis pour implémenter des verrous distribués dans SpringBoot

Jun 03, 2023 am 08:16 AM

1. Redis implémente le principe du verrouillage distribué et pourquoi les verrous distribués sont nécessaires. Avant de parler de verrous distribués, il est nécessaire d'expliquer pourquoi les verrous distribués sont nécessaires. Le contraire des verrous distribués est le verrouillage autonome. Lorsque nous écrivons des programmes multithreads, nous évitons les problèmes de données causés par l'utilisation d'une variable partagée en même temps. Nous utilisons généralement un verrou pour exclure mutuellement les variables partagées afin de garantir l'exactitude de celles-ci. les variables partagées. Son champ d’utilisation est dans le même processus. S’il existe plusieurs processus qui doivent exploiter une ressource partagée en même temps, comment peuvent-ils s’exclure mutuellement ? Les applications métier d'aujourd'hui sont généralement une architecture de microservices, ce qui signifie également qu'une application déploiera plusieurs processus si plusieurs processus doivent modifier la même ligne d'enregistrements dans MySQL, afin d'éviter les données sales causées par des opérations dans le désordre, les besoins de distribution. à introduire à ce moment-là. Le style est verrouillé. Vous voulez marquer des points

Comment résoudre le problème selon lequel Springboot ne peut pas accéder au fichier après l'avoir lu dans un package jar

Jun 03, 2023 pm 04:38 PM

Comment résoudre le problème selon lequel Springboot ne peut pas accéder au fichier après l'avoir lu dans un package jar

Jun 03, 2023 pm 04:38 PM

Springboot lit le fichier, mais ne peut pas accéder au dernier développement après l'avoir empaqueté dans un package jar. Il existe une situation dans laquelle Springboot ne peut pas lire le fichier après l'avoir empaqueté dans un package jar. La raison en est qu'après l'empaquetage, le chemin virtuel du fichier. n’est pas valide et n’est accessible que via le flux Read. Le fichier se trouve sous les ressources publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

Comment utiliser JWT et JWE pour l'authentification et le chiffrement API en PHP

Jun 17, 2023 pm 02:42 PM

Comment utiliser JWT et JWE pour l'authentification et le chiffrement API en PHP

Jun 17, 2023 pm 02:42 PM

Avec le développement d’Internet, de plus en plus de sites Web et d’applications doivent fournir des interfaces API pour l’interaction des données. Dans ce cas, l’authentification et le chiffrement des API deviennent des problèmes très importants. En tant que mécanisme d'authentification et de chiffrement populaire, JWT et JWE sont de plus en plus utilisés en PHP. Eh bien, cet article expliquera comment utiliser JWT et JWE pour l'authentification et le chiffrement API en PHP. Concepts de base de JWT JWT signifie JSONWe

Comment utiliser ThinkPHP6 pour l'authentification JWT ?

Jun 12, 2023 pm 12:18 PM

Comment utiliser ThinkPHP6 pour l'authentification JWT ?

Jun 12, 2023 pm 12:18 PM

JWT (JSONWebToken) est un mécanisme léger d'authentification et d'autorisation qui utilise des objets JSON comme jetons de sécurité pour transmettre en toute sécurité les informations d'identité des utilisateurs entre plusieurs systèmes. ThinkPHP6 est un framework MVC efficace et flexible basé sur le langage PHP. Il fournit de nombreux outils et fonctions utiles, notamment le mécanisme d'authentification JWT. Dans cet article, nous présenterons comment utiliser ThinkPHP6 pour l'authentification JWT afin de garantir la sécurité et la fiabilité des applications Web.

Comment implémenter Springboot+Mybatis-plus sans utiliser d'instructions SQL pour ajouter plusieurs tables

Jun 02, 2023 am 11:07 AM

Comment implémenter Springboot+Mybatis-plus sans utiliser d'instructions SQL pour ajouter plusieurs tables

Jun 02, 2023 am 11:07 AM

Lorsque Springboot+Mybatis-plus n'utilise pas d'instructions SQL pour effectuer des opérations d'ajout de plusieurs tables, les problèmes que j'ai rencontrés sont décomposés en simulant la réflexion dans l'environnement de test : Créez un objet BrandDTO avec des paramètres pour simuler le passage des paramètres en arrière-plan. qu'il est extrêmement difficile d'effectuer des opérations multi-tables dans Mybatis-plus. Si vous n'utilisez pas d'outils tels que Mybatis-plus-join, vous pouvez uniquement configurer le fichier Mapper.xml correspondant et configurer le ResultMap malodorant et long, puis. écrivez l'instruction SQL correspondante Bien que cette méthode semble lourde, elle est très flexible et nous permet de

Comparaison et analyse des différences entre SpringBoot et SpringMVC

Dec 29, 2023 am 11:02 AM

Comparaison et analyse des différences entre SpringBoot et SpringMVC

Dec 29, 2023 am 11:02 AM

SpringBoot et SpringMVC sont tous deux des frameworks couramment utilisés dans le développement Java, mais il existe des différences évidentes entre eux. Cet article explorera les fonctionnalités et les utilisations de ces deux frameworks et comparera leurs différences. Tout d’abord, découvrons SpringBoot. SpringBoot a été développé par l'équipe Pivotal pour simplifier la création et le déploiement d'applications basées sur le framework Spring. Il fournit un moyen rapide et léger de créer des fichiers exécutables autonomes.

Comment SpringBoot personnalise Redis pour implémenter la sérialisation du cache

Jun 03, 2023 am 11:32 AM

Comment SpringBoot personnalise Redis pour implémenter la sérialisation du cache

Jun 03, 2023 am 11:32 AM

1. Personnalisez RedisTemplate1.1, mécanisme de sérialisation par défaut RedisAPI. L'implémentation du cache Redis basée sur l'API utilise le modèle RedisTemplate pour les opérations de mise en cache des données. Ici, ouvrez la classe RedisTemplate et affichez les informations sur le code source de la classe. Déclarer la clé, diverses méthodes de sérialisation de la valeur, la valeur initiale est vide @NullableprivateRedisSe