Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Analyse d'exemples de fonctions d'allocation de mémoire contaminées en langage C

Analyse d'exemples de fonctions d'allocation de mémoire contaminées en langage C

Analyse d'exemples de fonctions d'allocation de mémoire contaminées en langage C

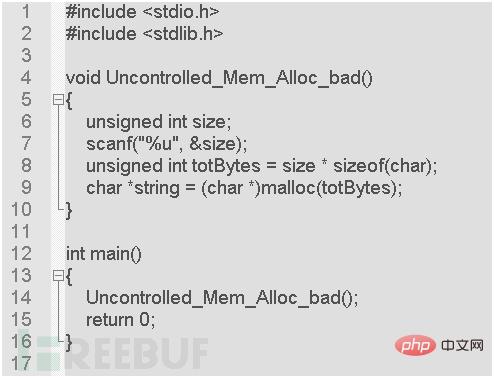

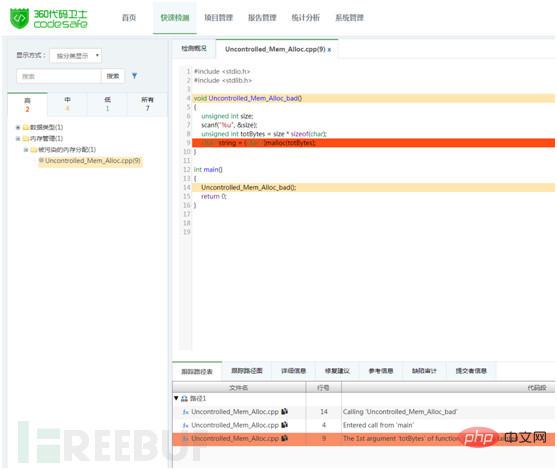

1、被污染的内存分配

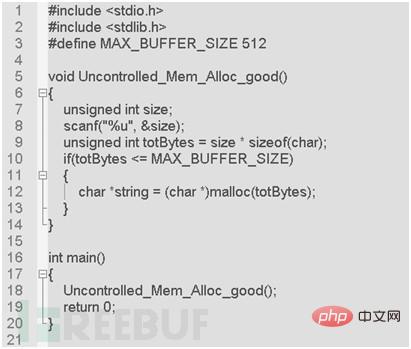

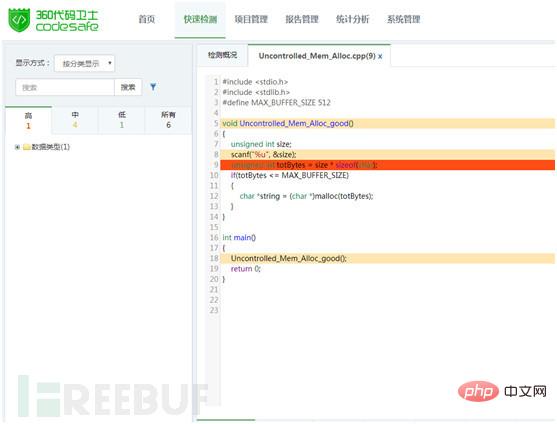

C 语言的内存分配函数包括 malloc( )、 kmalloc 、 smalloc()、 xmalloc()、realloc()、 calloc()、 GlobalAlloc()、 HeapAlloc()等等,以 malloc()为例, malloc () 函数的原型为:malloc()、 kmalloc 、 smalloc()、 xmalloc()、realloc()、 calloc()、 GlobalAlloc()、 HeapAlloc()等等,以 malloc()为例, malloc() 函数的原型为:

extern void*malloc (unsignedintnum_bytes);

malloc() 函数分配了 num_bytes

malloc () pour num_bytes度的整数来自于可能被污染的不可信源时,如果没有对外部输入的数据进行有效判断,会导致超大的内存分配。其中可能被污染的不可信源包括:命令行参数、配置文件、网络通讯、数据库、被污染的内存分配的危害

直接将被污染的数据作为内存分配函数长度参数,如传入了一个极大的整数值,程序就会相应的分配一块极大的内存,从而导致系统极大的内存开销,甚至导致拒绝服务攻击。

CVE中也有一些与之相关的漏洞信息,从2018年1月至2019年3月,CVE中就有4条相关漏洞信息。漏洞信息如下:#🎜 🎜#

| 概述#🎜🎜 ##🎜 🎜# | |

|---|---|

| CVE-2018-5783# 🎜🎜# | |

| CVE-2018-5296 | |

| #🎜 🎜# |

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

C Structure des données du langage: représentation des données et fonctionnement des arbres et des graphiques

Apr 04, 2025 am 11:18 AM

C Structure des données du langage: représentation des données et fonctionnement des arbres et des graphiques

Apr 04, 2025 am 11:18 AM

C Structure des données du langage: La représentation des données de l'arborescence et du graphique est une structure de données hiérarchique composée de nœuds. Chaque nœud contient un élément de données et un pointeur vers ses nœuds enfants. L'arbre binaire est un type spécial d'arbre. Chaque nœud a au plus deux nœuds enfants. Les données représentent StrustReenode {intdata; structTreenode * gauche; structureReode * droite;}; L'opération crée une arborescence d'arborescence arborescence (prédécision, ordre dans l'ordre et ordre ultérieur) Le nœud d'insertion de l'arborescence des arbres de recherche de nœud Graph est une collection de structures de données, où les éléments sont des sommets, et ils peuvent être connectés ensemble via des bords avec des données droites ou peu nombreuses représentant des voisins.

La vérité derrière le problème de fonctionnement du fichier de langue C

Apr 04, 2025 am 11:24 AM

La vérité derrière le problème de fonctionnement du fichier de langue C

Apr 04, 2025 am 11:24 AM

La vérité sur les problèmes de fonctionnement des fichiers: l'ouverture des fichiers a échoué: les autorisations insuffisantes, les mauvais chemins de mauvais et les fichiers occupés. L'écriture de données a échoué: le tampon est plein, le fichier n'est pas écrivatif et l'espace disque est insuffisant. Autres FAQ: traversée de fichiers lents, encodage de fichiers texte incorrect et erreurs de lecture de fichiers binaires.

Comment produire un compte à rebours dans le langage C

Apr 04, 2025 am 08:54 AM

Comment produire un compte à rebours dans le langage C

Apr 04, 2025 am 08:54 AM

Comment produire un compte à rebours en C? Réponse: Utilisez des instructions de boucle. Étapes: 1. Définissez la variable N et stockez le numéro de compte à rebours à la sortie; 2. Utilisez la boucle while pour imprimer en continu n jusqu'à ce que n soit inférieur à 1; 3. Dans le corps de la boucle, imprimez la valeur de n; 4. À la fin de la boucle, soustrayez N par 1 pour sortir le prochain plus petit réciproque.

Quelles sont les exigences de base pour les fonctions de langue C

Apr 03, 2025 pm 10:06 PM

Quelles sont les exigences de base pour les fonctions de langue C

Apr 03, 2025 pm 10:06 PM

Les fonctions de langue C sont la base de la modularisation du code et de la construction de programmes. Ils se composent de déclarations (en-têtes de fonction) et de définitions (corps de fonction). Le langage C utilise des valeurs pour transmettre les paramètres par défaut, mais les variables externes peuvent également être modifiées à l'aide d'adresse Pass. Les fonctions peuvent avoir ou ne pas avoir de valeur de retour et le type de valeur de retour doit être cohérent avec la déclaration. La dénomination de la fonction doit être claire et facile à comprendre, en utilisant un chameau ou une nomenclature de soulignement. Suivez le principe de responsabilité unique et gardez la simplicité de la fonction pour améliorer la maintenabilité et la lisibilité.

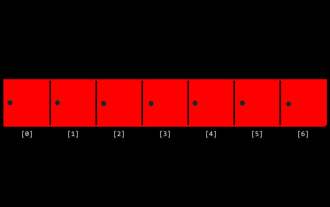

CS-semaine 3

Apr 04, 2025 am 06:06 AM

CS-semaine 3

Apr 04, 2025 am 06:06 AM

Les algorithmes sont l'ensemble des instructions pour résoudre les problèmes, et leur vitesse d'exécution et leur utilisation de la mémoire varient. En programmation, de nombreux algorithmes sont basés sur la recherche et le tri de données. Cet article présentera plusieurs algorithmes de récupération et de tri de données. La recherche linéaire suppose qu'il existe un tableau [20,500,10,5,100,1,50] et doit trouver le numéro 50. L'algorithme de recherche linéaire vérifie chaque élément du tableau un par un jusqu'à ce que la valeur cible soit trouvée ou que le tableau complet soit traversé. L'organigramme de l'algorithme est le suivant: Le pseudo-code pour la recherche linéaire est le suivant: Vérifiez chaque élément: Si la valeur cible est trouvée: return True return false C Implementation: # include # includeIntMain (void) {i

Le concept des fonctions du langage C et leur format de définition

Apr 03, 2025 pm 11:33 PM

Le concept des fonctions du langage C et leur format de définition

Apr 03, 2025 pm 11:33 PM

Les fonctions de langue C sont des blocs de code réutilisables, des paramètres de réception pour le traitement et des résultats de retour. Il est similaire au couteau suisse, puissant et nécessite une utilisation minutieuse. Les fonctions incluent des éléments tels que la définition des formats, des paramètres, des valeurs de retour et des corps de fonction. L'utilisation avancée comprend des pointeurs de fonction, des fonctions récursives et des fonctions de rappel. Les erreurs communes sont le type de type et oublier de déclarer les prototypes. Les compétences de débogage comprennent l'impression des variables et l'utilisation d'un débogueur. L'optimisation des performances utilise des fonctions en ligne. La conception des fonctions doit suivre le principe de la responsabilité unique. La maîtrise des fonctions du langage C peut améliorer considérablement l'efficacité de la programmation et la qualité du code.

Quels sont les types de valeurs de retour de la fonction du langage C? Résumé des types de valeurs de retour de la fonction du langage C?

Apr 03, 2025 pm 11:18 PM

Quels sont les types de valeurs de retour de la fonction du langage C? Résumé des types de valeurs de retour de la fonction du langage C?

Apr 03, 2025 pm 11:18 PM

Les types de valeur de retour de la fonction de langue C incluent les types int, float, double, char, void et pointer. INT est utilisé pour retourner des entiers, Float et Double sont utilisés pour retourner des flotteurs, et Char retourne les caractères. void signifie que la fonction ne renvoie aucune valeur. Le type de pointeur renvoie l'adresse de mémoire, veillez à éviter les fuites de mémoire. Une structure ou un consortium peut renvoyer plusieurs données connexes.

Dépannage des conseils pour le traitement des fichiers dans la langue C

Apr 04, 2025 am 11:15 AM

Dépannage des conseils pour le traitement des fichiers dans la langue C

Apr 04, 2025 am 11:15 AM

Dépannage des conseils pour les fichiers de traitement du langage C Lors du traitement des fichiers dans le langage C, vous pouvez rencontrer divers problèmes. Les problèmes suivants sont des problèmes communs et des solutions correspondantes: Problème 1: Impossible d'ouvrir le code de fichier: fichier * fp = fopen ("myfile.txt", "r"); if (fp == null) {// ouverture de fichier a échoué} Raison: le fichier d'erreur de fichier Fichier ne existe pas sans la lecture de fichier Code de lecture de fichier: Charbuffer [100]; size_tread_bytes = Fread (tampon, 1, siz

Dans le code de réparation ci-dessus, bien que

Dans le code de réparation ci-dessus, bien que