Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Quels sont les dangers d'une publication secondaire du code source du langage C ?

Quels sont les dangers d'une publication secondaire du code source du langage C ?

Quels sont les dangers d'une publication secondaire du code source du langage C ?

1. Version secondaire

Une compréhension simple de la version secondaire est que la mémoire pointée par le même pointeur est libérée deux fois pour le code source du langage C, les opérations free() sont effectuées deux fois sur le même pointeur, ce qui peut en résulter. dans deux Release, le code défectueux du chapitre 3.1 de cet article décrit ce type de situation. Dans le langage C++, une opération de copie superficielle inappropriée est l’une des causes courantes de publication secondaire. Par exemple : appeler une fois l’opérateur d’affectation ou le constructeur de copie fera pointer les données membres des deux objets vers la même mémoire dynamique. À ce stade, le mécanisme de comptage de références devient très important lorsque le comptage de références est incorrect et qu'un objet sort de la portée, le destructeur libère la mémoire partagée par les deux objets. Le membre de données correspondant dans un autre objet pointera vers l'adresse mémoire qui a été libérée. Lorsque cet objet sort également de la portée, son destructeur tente à nouveau de libérer la mémoire, provoquant un problème de libération secondaire. Veuillez consulter CWE ID 415 : Double gratuit pour plus de détails.

2. Les dangers de la version secondaire

La deuxième libération de mémoire peut entraîner des plantages d'applications, des attaques par déni de service et d'autres problèmes. De janvier à novembre 2018, il y avait un total de 38 informations de vulnérabilité associées dans CVE. Certaines des vulnérabilités sont les suivantes :

| CVE Number | Overview |

|---|---|

| CVE-2018-18751 | 'def of read-catalog.c file in GNU gettext version 0.19. 8 Fonction aultaddmessage Il existe une vulnérabilité de version secondaire. |

| CVE-2018-17097 | Olli Parviainen SoundTouch version 2.0 contient une vulnérabilité de sécurité dans la classe WavFileBase du fichier WavFile.cpp qui pourrait permettre à un attaquant distant de provoquer un déni de service (version secondaire). |

| CVE-2018-16425 | OpenSC dans les versions antérieures à 0.19.0-rc1 présente une vulnérabilité gratuite secondaire dans la fonction 'scpkcs15emuschsminit' du fichier libopensc/pkcs15-sc-hsm.c. Un attaquant pourrait exploiter cette vulnérabilité pour provoquer un déni de service (plantage de l'application) à l'aide d'une carte à puce spécialement conçue. |

| CVE-2018-16402 | elfutils version 0.173 contient un problème de sécurité dans le fichier libelf/elf_end.c qui pourrait permettre à un attaquant distant de provoquer un déni de service (version secondaire et crash de l'application). |

3. Exemple de code

L'exemple provient de Samate Juliet Test Suite pour C/C++ v1.3 (https://samate.nist.gov/SARD/testsuite.php), nom du fichier source : CWE415_Double_Free__malloc_free_char_17 .c.

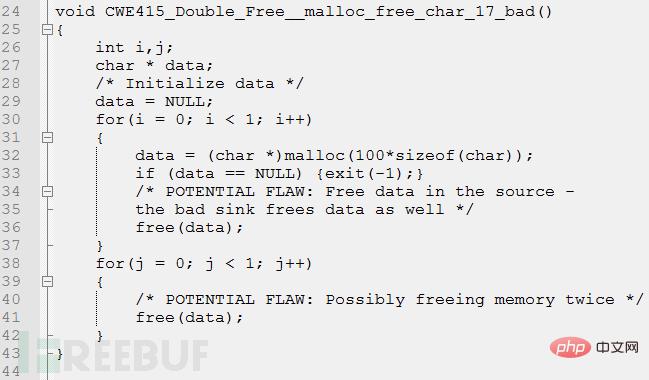

3.1 code défectueux

Dans l'exemple de code ci-dessus, utilisez malloc() pour l'allocation de mémoire à la ligne 32, et dans ligne 36, utilisez free() pour libérer la mémoire allouée. À la ligne 38, for instruction de boucle, la mémoire libérée data est à nouveau libérée, provoquant un problème de version secondaire. malloc() 进行内存分配,并在第36行使用 free() 对分配的内存进行了释放,在第38行 for 循环语句中,又对已经释放的内存 data 进行了一次释放,导致二次释放问题。

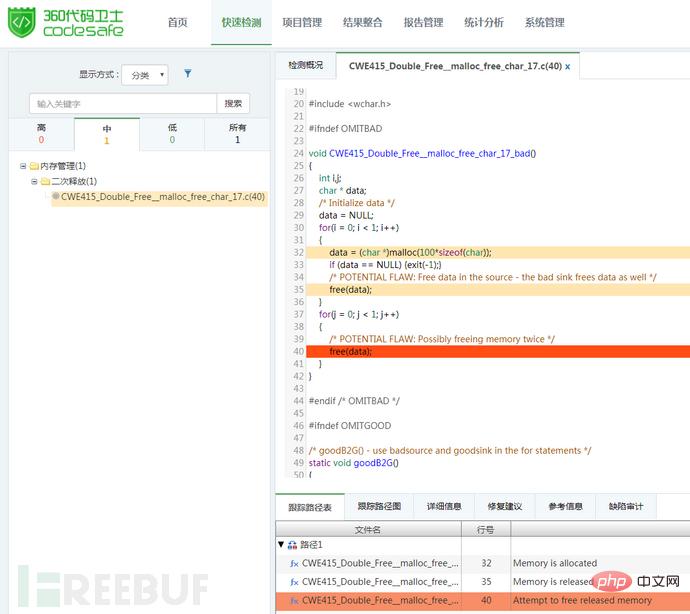

使用360代码卫士对上述示例代码进行检测,可以检出“二次释放”缺陷,显示等级为中。如图1所示:

图1:二次释放检测示例

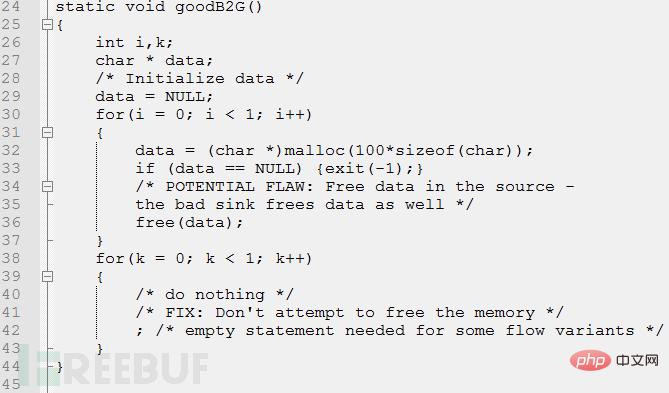

3.2 修复代码

在上述修复代码中,Samate 给出的修复方式为: 在第32行使用 malloc() 进行内存分配,并在第36行处使用 free() 进行释放,释放后不在对该内存进行释放操作。

使用360代码卫士对修复后的代码进行检测,可以看到已不存在“二次释放”缺陷。如图2:

图2:修复后检测结果

4 、如何避免二次释放

要避免二次释放,需要注意以下几点:

🎜🎜3.2 Code de réparation🎜🎜🎜🎜(1)野指针是导致二次释放和释放后使用的重要原因之一,消除野指针的有效方式是在释放指针之后立即把它设置为

Utilisez 360 Code Guard pour détecter l'exemple de code ci-dessus. Vous pouvez détecter le défaut de "version secondaire", et le niveau d'affichage est moyen. Comme le montre la figure 1 :NULLFigure 1 : Exemple de détection de version secondaire

🎜🎜Dans le code de réparation ci-dessus, la méthode de réparation donnée par Samate est : Utilisez

🎜🎜Dans le code de réparation ci-dessus, la méthode de réparation donnée par Samate est : Utilisez malloc() pour allouer de la mémoire, et utilisez free() pour la libérer à la ligne 36. Après la sortie , ce ne sera plus le cas. La mémoire est libérée. 🎜🎜Utilisez 360 Code Guard pour détecter le code réparé, et vous pourrez voir qu'il n'y a pas de défaut de "version secondaire". Comme le montre la figure 2 : 🎜🎜🎜 🎜🎜Figure 2 : Résultats de détection après réparation🎜🎜🎜4. Comment éviter une version secondaire🎜🎜🎜Pour éviter une version secondaire, vous devez faire attention aux points suivants :🎜

🎜🎜Figure 2 : Résultats de détection après réparation🎜🎜🎜4. Comment éviter une version secondaire🎜🎜🎜Pour éviter une version secondaire, vous devez faire attention aux points suivants :🎜🎜(1 ) Les pointeurs sauvages provoquent des versions secondaires. L'une des raisons importantes de la publication et de l'utilisation après la publication. Un moyen efficace d'éliminer les pointeurs sauvages est de le définir sur NULL ou. définissez-le sur pointeur immédiatement après l'avoir relâché. Un autre objet légal. 🎜🎜(2) Pour le problème de version secondaire causé par la copie superficielle C++, toujours effectuer une copie approfondie est une bonne solution. 🎜🎜(3) À l'aide des outils d'analyse statique du code source, vous pouvez découvrir automatiquement d'éventuels problèmes de version secondaire dans le programme. 🎜🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

C Structure des données du langage: représentation des données et fonctionnement des arbres et des graphiques

Apr 04, 2025 am 11:18 AM

C Structure des données du langage: représentation des données et fonctionnement des arbres et des graphiques

Apr 04, 2025 am 11:18 AM

C Structure des données du langage: La représentation des données de l'arborescence et du graphique est une structure de données hiérarchique composée de nœuds. Chaque nœud contient un élément de données et un pointeur vers ses nœuds enfants. L'arbre binaire est un type spécial d'arbre. Chaque nœud a au plus deux nœuds enfants. Les données représentent StrustReenode {intdata; structTreenode * gauche; structureReode * droite;}; L'opération crée une arborescence d'arborescence arborescence (prédécision, ordre dans l'ordre et ordre ultérieur) Le nœud d'insertion de l'arborescence des arbres de recherche de nœud Graph est une collection de structures de données, où les éléments sont des sommets, et ils peuvent être connectés ensemble via des bords avec des données droites ou peu nombreuses représentant des voisins.

La vérité derrière le problème de fonctionnement du fichier de langue C

Apr 04, 2025 am 11:24 AM

La vérité derrière le problème de fonctionnement du fichier de langue C

Apr 04, 2025 am 11:24 AM

La vérité sur les problèmes de fonctionnement des fichiers: l'ouverture des fichiers a échoué: les autorisations insuffisantes, les mauvais chemins de mauvais et les fichiers occupés. L'écriture de données a échoué: le tampon est plein, le fichier n'est pas écrivatif et l'espace disque est insuffisant. Autres FAQ: traversée de fichiers lents, encodage de fichiers texte incorrect et erreurs de lecture de fichiers binaires.

Quelles sont les exigences de base pour les fonctions de langue C

Apr 03, 2025 pm 10:06 PM

Quelles sont les exigences de base pour les fonctions de langue C

Apr 03, 2025 pm 10:06 PM

Les fonctions de langue C sont la base de la modularisation du code et de la construction de programmes. Ils se composent de déclarations (en-têtes de fonction) et de définitions (corps de fonction). Le langage C utilise des valeurs pour transmettre les paramètres par défaut, mais les variables externes peuvent également être modifiées à l'aide d'adresse Pass. Les fonctions peuvent avoir ou ne pas avoir de valeur de retour et le type de valeur de retour doit être cohérent avec la déclaration. La dénomination de la fonction doit être claire et facile à comprendre, en utilisant un chameau ou une nomenclature de soulignement. Suivez le principe de responsabilité unique et gardez la simplicité de la fonction pour améliorer la maintenabilité et la lisibilité.

Comment produire un compte à rebours dans le langage C

Apr 04, 2025 am 08:54 AM

Comment produire un compte à rebours dans le langage C

Apr 04, 2025 am 08:54 AM

Comment produire un compte à rebours en C? Réponse: Utilisez des instructions de boucle. Étapes: 1. Définissez la variable N et stockez le numéro de compte à rebours à la sortie; 2. Utilisez la boucle while pour imprimer en continu n jusqu'à ce que n soit inférieur à 1; 3. Dans le corps de la boucle, imprimez la valeur de n; 4. À la fin de la boucle, soustrayez N par 1 pour sortir le prochain plus petit réciproque.

C Programmation multithread du langage: Guide du débutant et dépannage

Apr 04, 2025 am 10:15 AM

C Programmation multithread du langage: Guide du débutant et dépannage

Apr 04, 2025 am 10:15 AM

C Guide de programmation multithreading Language: Création de threads: Utilisez la fonction PTHREAD_CREATE () pour spécifier l'ID de thread, les propriétés et les fonctions de thread. Synchronisation des threads: empêchez la concurrence des données via des mutex, des sémaphores et des variables conditionnelles. Cas pratique: utilisez le multi-lancement pour calculer le numéro Fibonacci, attribuer des tâches à plusieurs threads et synchroniser les résultats. Dépannage: résoudre des problèmes tels que les accidents de programme, les réponses d'arrêt de fil et les goulots d'étranglement des performances.

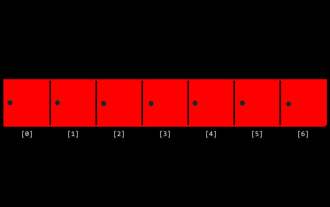

CS-semaine 3

Apr 04, 2025 am 06:06 AM

CS-semaine 3

Apr 04, 2025 am 06:06 AM

Les algorithmes sont l'ensemble des instructions pour résoudre les problèmes, et leur vitesse d'exécution et leur utilisation de la mémoire varient. En programmation, de nombreux algorithmes sont basés sur la recherche et le tri de données. Cet article présentera plusieurs algorithmes de récupération et de tri de données. La recherche linéaire suppose qu'il existe un tableau [20,500,10,5,100,1,50] et doit trouver le numéro 50. L'algorithme de recherche linéaire vérifie chaque élément du tableau un par un jusqu'à ce que la valeur cible soit trouvée ou que le tableau complet soit traversé. L'organigramme de l'algorithme est le suivant: Le pseudo-code pour la recherche linéaire est le suivant: Vérifiez chaque élément: Si la valeur cible est trouvée: return True return false C Implementation: # include # includeIntMain (void) {i

Dépannage des conseils pour le traitement des fichiers dans la langue C

Apr 04, 2025 am 11:15 AM

Dépannage des conseils pour le traitement des fichiers dans la langue C

Apr 04, 2025 am 11:15 AM

Dépannage des conseils pour les fichiers de traitement du langage C Lors du traitement des fichiers dans le langage C, vous pouvez rencontrer divers problèmes. Les problèmes suivants sont des problèmes communs et des solutions correspondantes: Problème 1: Impossible d'ouvrir le code de fichier: fichier * fp = fopen ("myfile.txt", "r"); if (fp == null) {// ouverture de fichier a échoué} Raison: le fichier d'erreur de fichier Fichier ne existe pas sans la lecture de fichier Code de lecture de fichier: Charbuffer [100]; size_tread_bytes = Fread (tampon, 1, siz

Concept de fonction de langue C

Apr 03, 2025 pm 10:09 PM

Concept de fonction de langue C

Apr 03, 2025 pm 10:09 PM

Les fonctions de langue C sont des blocs de code réutilisables. Ils reçoivent des entrées, effectuent des opérations et renvoient les résultats, ce qui améliore modulairement la réutilisabilité et réduit la complexité. Le mécanisme interne de la fonction comprend le passage des paramètres, l'exécution de la fonction et les valeurs de retour. L'ensemble du processus implique une optimisation telle que la fonction en ligne. Une bonne fonction est écrite en suivant le principe de responsabilité unique, un petit nombre de paramètres, des spécifications de dénomination et une gestion des erreurs. Les pointeurs combinés avec des fonctions peuvent atteindre des fonctions plus puissantes, telles que la modification des valeurs de variables externes. Les pointeurs de fonctions passent les fonctions comme des paramètres ou des adresses de magasin, et sont utilisées pour implémenter les appels dynamiques aux fonctions. Comprendre les fonctionnalités et les techniques des fonctions est la clé pour écrire des programmes C efficaces, maintenables et faciles à comprendre.