Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment analyser la notification de vulnérabilité 0Day d'exécution de code à distance de Google Chrome

Comment analyser la notification de vulnérabilité 0Day d'exécution de code à distance de Google Chrome

Comment analyser la notification de vulnérabilité 0Day d'exécution de code à distance de Google Chrome

1. Présentation

Le 13 avril 2021, Antiy CERT a découvert que des chercheurs étrangers en sécurité ont publié un PoC d'une vulnérabilité d'exécution de code à distance 0Day dans Google Chrome navigateur, un attaquant peut utiliser cette vulnérabilité pour créer une page spécialement conçue, et l'accès des utilisateurs à cette page entraînera l'exécution de code à distance. La vulnérabilité affecte la dernière version officielle de Chrome (89.0.4389.114) et toutes les versions antérieures. Antiy CERT a effectué un suivi et a découvert qu'en raison du taux d'utilisation élevé du navigateur Google Chrome en Chine, cette vulnérabilité risque d'être exploitée par un code malveillant et de se propager largement, et le niveau de menace est élevé. Dans le même temps, le test CERT d'Antiy a révélé que certains autres navigateurs nationaux utilisant le noyau Google Chrome sont également concernés. Actuellement, les navigateurs tels que Microsoft Edge fonctionnent déjà en mode sandbox par défaut Antiy CERT a testé que cette vulnérabilité ne peut pas pénétrer dans le mode sandbox de Chrome si elle est utilisée seule, mais cela ne signifie pas qu'il ne s'agit pas d'une vulnérabilité grave car. Dans les attaques réelles, plusieurs vulnérabilités peuvent être utilisées en combinaison. Si cette vulnérabilité est utilisée en combinaison avec d'autres vulnérabilités qui pénètrent dans le bac à sable, elle peut constituer une menace importante pour la sécurité.

Étant donné que les navigateurs basés sur Chrome sont largement utilisés en Chine, notamment 360 Secure Browser, Aoyou Browser, Sogou Browser, Speedy Browser, etc., il est recommandé aux fabricants concernés d'effectuer rapidement une vérification Vérifier. Nous l'avons signalé en urgence aux services nationaux concernés et avons recommandé aux clients de prendre des solutions temporaires dans les plus brefs délais pour éviter d'être affectés par cette vulnérabilité.

2. Détails de la vulnérabilité

Anty CERT a découvert que des chercheurs en sécurité étrangers ont publié des détails sur la vulnérabilité d'exécution de code à distance 0Day dans Google Chrome#🎜 🎜#[1]. Google Chrome est un navigateur Web gratuit développé par Google. Cette vulnérabilité affecte la dernière version officielle de Chrome (89.0.4389.114) et toutes les versions antérieures. Un attaquant peut créer une page Web spéciale et inciter la victime à y accéder, réalisant ainsi l'exécution de code à distance.

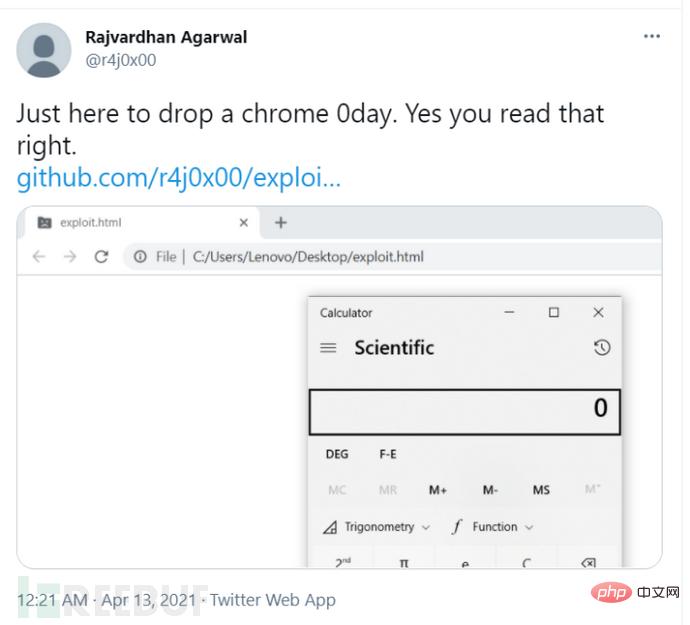

Figure 2-1 Captures d'écran de vérification de PoC par des chercheurs en sécurité étrangers

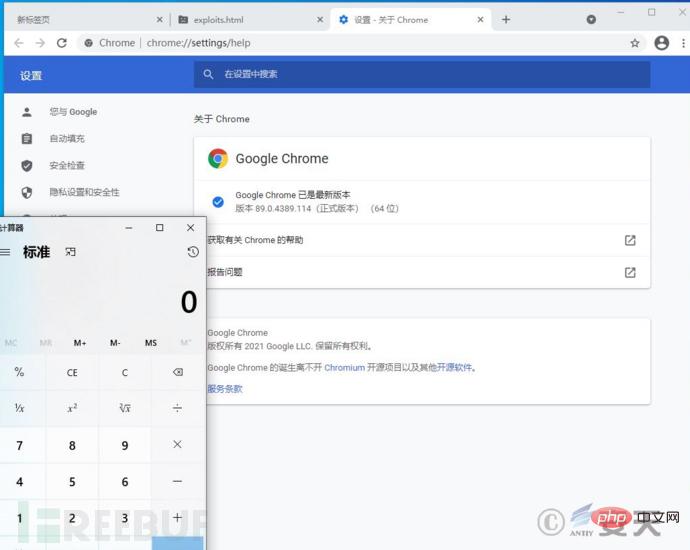

Antian CERT a suivi et reproduit cette vulnérabilité. La capture d'écran de reproduction est la suivante :

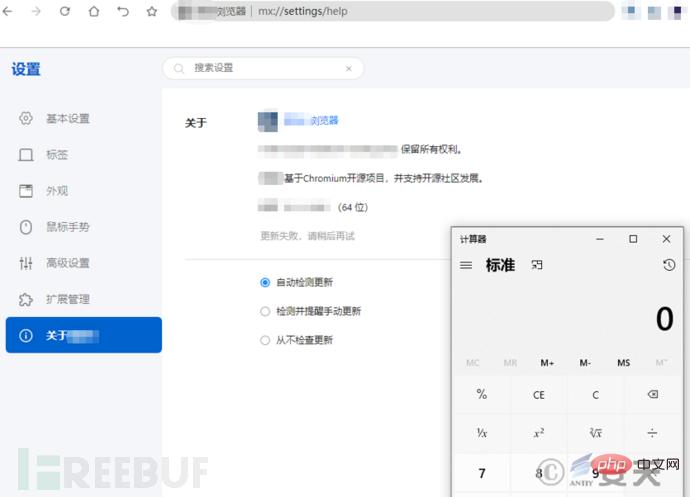

Figure 2-2 Capture d'écran de vérification Antiy CERT pour PoC# 🎜 🎜# Le test Antiy CERT a révélé que certains autres navigateurs utilisant le noyau Google Chrome en sont également affectés, mais les navigateurs utilisant le noyau Chrome ne sont pas affectés par cette vulnérabilité s'ils utilisent le mode sandbox.

Trois , Plage de versions affectée par la vulnérabilité

La vulnérabilité affecte principalement les versions : 89.0.4389.114 et les versions suivantes

4. Solution temporaire#🎜 🎜 #Quantity Il est recommandé aux utilisateurs d'éviter d'ouvrir des liens Web provenant de sources inconnues et d'éviter de cliquer sur les pièces jointes d'e-mails provenant de sources inconnues

Quantity Il est recommandé aux utilisateurs d'exécuter Google Chrome ; navigateur dans une machine virtuelle ; Quantity Continuez à prêter attention aux mises à jour officielles du site Web de Google Chrome et effectuez les mises à jour en temps opportun. Les résultats de la reproduction des vulnérabilités dans le cadre des politiques par défaut existantes des navigateurs concernés indiquent : L'amélioration continue des mécanismes de sécurité du système d'exploitation et de l'application elle-même peut avoir un certain effet dans l'atténuation des attaques. Mais en même temps, il est toujours très nécessaire de conserver les mises à jour de version et les mises à niveau de correctifs à tout moment. La combinaison efficace des paramètres de politique de sécurité du système, des mises à jour de versions et de correctifs et du principal mécanisme de défense des logiciels de sécurité de l'hôte tiers sont tous des points d'appui indispensables à la sécurité du système hôte.Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment changer la langue d'affichage dans Google Chrome sur PC Windows

Apr 25, 2023 pm 11:28 PM

Comment changer la langue d'affichage dans Google Chrome sur PC Windows

Apr 25, 2023 pm 11:28 PM

Avez-vous déjà remarqué que lorsque vous naviguez sur Internet, certaines pages Web sont dans différentes langues que vous ne pouvez pas comprendre en raison d'une méconnaissance ? À ce stade, Google Chrome doit demander à l'utilisateur s'il souhaite traduire la page Web en anglais ou dans une autre langue qu'il comprend. Cependant, certains utilisateurs se sont plaints du fait que Google Chrome ne traduit aucune page. Nous avons donc conçu un moyen d'ajouter une langue d'affichage et de permettre à Chrome de traduire la plupart des pages Web dans la langue préférée de l'utilisateur. Si vous cherchez un moyen de changer la langue d'affichage tout en permettant à Chrome de traduire vos pages Web, cet article vous montrera comment procéder. Comment changer la langue d'affichage de Google Chrome Voyons comment la changer en suivant quelques étapes simples ci-dessous

Comment activer ou désactiver le défilement fluide des sites Web dans Google Chrome

Apr 14, 2023 am 09:58 AM

Comment activer ou désactiver le défilement fluide des sites Web dans Google Chrome

Apr 14, 2023 am 09:58 AM

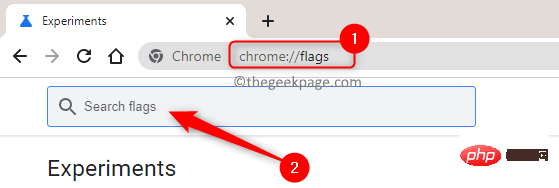

Google Chrome est l'un des navigateurs les plus utilisés au monde en raison des performances qu'il offre par rapport aux autres navigateurs. Cependant, il utilise beaucoup de ressources système et est parfois en retard lors du défilement des pages Web. Pour améliorer votre expérience de navigation, Chrome offre la possibilité de personnaliser le navigateur. Cependant, ces fonctionnalités et ajustements supplémentaires fournis par Chrome ne sont pas disponibles par défaut pour les utilisateurs. Ces fonctionnalités expérimentales dans Chrome sont masquées et sont accessibles via le drapeau Chrome. Le défilement fluide est l'une de ces fonctionnalités expérimentales de Chrome qui peut être activée ou désactivée via un indicateur Chrome. Cette fonctionnalité vous permet de faire défiler et de naviguer en douceur dans le contenu de la page. Si vous naviguez sur Internet et constatez que les pages défilent lentement ou

Analyse des derniers exemples de vulnérabilités 0day du groupe de hackers Buhtrap

Jun 02, 2023 pm 09:05 PM

Analyse des derniers exemples de vulnérabilités 0day du groupe de hackers Buhtrap

Jun 02, 2023 pm 09:05 PM

Le groupe Buhtrap est connu depuis longtemps pour cibler les institutions financières et les entreprises russes. Lors de notre suivi, les principales portes dérobées du groupe, ainsi que d'autres outils, ont été découverts et analysés. Depuis fin 2015, l’organisation est devenue une organisation cybercriminelle ayant des intérêts financiers, et ses malwares sont apparus en Europe de l’Est et en Asie centrale à des fins d’espionnage. En juin 2019, nous avons découvert pour la première fois que Buhtrap utilisait des attaques 0day. Dans le même temps, nous avons constaté que Buhtrap avait utilisé la vulnérabilité d'élévation de privilèges locale CVE-2019-1132 lors de l'attaque. La vulnérabilité d'élévation de privilèges locale dans Microsoft Windows exploite un problème provoqué par le déréférencement du pointeur NULL dans le composant win32k.sys. Devrait

Pirater le téléphone d'un assassin en 40 minutes

Jul 20, 2024 pm 06:11 PM

Pirater le téléphone d'un assassin en 40 minutes

Jul 20, 2024 pm 06:11 PM

Selon des personnes proches du dossier, Cellebrite, une société israélienne d'investigation sur les appareils mobiles, a fourni au FBI une version d'évaluation d'un programme de piratage de téléphones portables qui n'a pas encore été publiée et qui est toujours en cours de tests internes. Le FBI l'a utilisée pour déverrouiller le système. appareil spécial en moins de 40 minutes. Le téléphone portable de l’assassin de Trump, Thomas Matthew Crooks. Les agents du bureau du FBI à Pittsburgh ont initialement utilisé un outil Cellebrite disponible dans le commerce pour déverrouiller le téléphone de Crooks, mais sans succès. Le téléphone a donc été envoyé au siège du FBI à Quantico ce jour-là. Après que le personnel du siège ait contacté le support technique des grands comptes, Cellebrite a fourni un outil de déverrouillage inédit, permettant aux enquêteurs de déverrouiller le téléphone à 40 heures.

Comment analyser la notification de vulnérabilité 0Day d'exécution de code à distance de Google Chrome

May 16, 2023 pm 12:37 PM

Comment analyser la notification de vulnérabilité 0Day d'exécution de code à distance de Google Chrome

May 16, 2023 pm 12:37 PM

1. Présentation Le 13 avril 2021, Antiy CERT a découvert que des chercheurs étrangers en sécurité ont publié un PoC d'une vulnérabilité d'exécution de code à distance 0Day dans le navigateur Google Chrome. Les attaquants peuvent utiliser cette vulnérabilité pour créer une page spécialement conçue, et les utilisateurs accédant à la page le feront. provoquer l'exécution de code à distance. La vulnérabilité affecte la dernière version officielle de Chrome (89.0.4389.114) et toutes les versions antérieures. Antiy CERT a effectué un suivi et a découvert qu'en raison du taux d'utilisation élevé du navigateur Google Chrome en Chine, cette vulnérabilité risque d'être exploitée par un code malveillant et de se propager largement, et le niveau de menace est élevé. Dans le même temps, le test CERT d'Antiy a révélé que certains autres navigateurs nationaux utilisant le noyau Google Chrome sont également concernés. Actuellement comme

Comment ouvrir Google Chrome sans extensions sous Windows 11/10

Apr 14, 2023 pm 05:46 PM

Comment ouvrir Google Chrome sans extensions sous Windows 11/10

Apr 14, 2023 pm 05:46 PM

<p>Google Chrome est le navigateur le plus utilisé au monde et il est doté de fonctionnalités puissantes qui en font le meilleur parmi les autres navigateurs. Il possède une fonctionnalité appelée extensions qui présente ses propres avantages et inconvénients. Mais parfois, lorsque vous installez sans le savoir des extensions de certains fournisseurs tiers, cela peut en réalité provoquer des problèmes pouvant endommager votre navigateur et d'autres logiciels. Par conséquent, il est préférable de désactiver les extensions dans Google Chrome si nécessaire. Si vous souhaitez également ouvrir Google Chrome sans extensions, cet article vous aidera à savoir comment procéder. </p><h2>Si

Exemple d'analyse de Google Chrome 85 corrigeant la vulnérabilité d'exécution de code WebGL

May 17, 2023 pm 02:07 PM

Exemple d'analyse de Google Chrome 85 corrigeant la vulnérabilité d'exécution de code WebGL

May 17, 2023 pm 02:07 PM

Google a corrigé une vulnérabilité d'utilisation après libération dans le composant WebGL (WebGraphicsLibrary) du navigateur Web Google Chrome. En exploitant avec succès cette vulnérabilité, un attaquant peut exécuter du code arbitraire dans le contexte du processus du navigateur. WebGL est une API JavaScript que les navigateurs compatibles utilisent pour restituer des graphiques 2D et 3D interactifs sans utiliser de plug-ins. GoogleChrome85.0.4149.0 a corrigé cette vulnérabilité d'exécution de code. Vulnérabilité d'exécution de code à haut risque La vulnérabilité d'exécution de code découverte par Marcin Towalski, ingénieur de recherche principal de CiscoTalos, est numérotée CVE-2020-649.

Comment réparer ERR_ICANN_NAME_COLLISION dans Google Chrome

Apr 14, 2023 am 11:28 AM

Comment réparer ERR_ICANN_NAME_COLLISION dans Google Chrome

Apr 14, 2023 am 11:28 AM

<p>De nombreux utilisateurs préfèrent utiliser Google Chrome en raison de ses fonctionnalités avancées et de sa facilité d'utilisation. Cependant, le navigateur peut parfois renvoyer une erreur lorsque vous essayez d'accéder à un site Web ou après une mise à jour du navigateur. L'une de ces erreurs est l'erreur " <strong>ERR_ICANN_NAME_COLLISION</strong> ". Cette erreur vous empêchera d'accéder à un site Web via Chrome et renverra l'erreur ci-dessus. Vous pouvez également rencontrer ce problème lorsque vous essayez d'utiliser localhost .dev sur Chrome