L'article que je partage avec vous aujourd'hui est une analyse statique de l'application Android. Parce que l'application a des problèmes de stockage non sécurisé et de fuites de mots de passe codés en dur, il est possible de se connecter à son système de gestion SMS et de le faire. détourner son interface SMS, voici l’analyse et la recherche pertinentes.

Étant donné que la portée du projet de test public implique une certaine application Android d'un fabricant associé, je l'ai téléchargée sur l'application APP de mon téléphone Android et j'ai pris sortir son fichier APK pour une analyse statique. Voici deux URL de téléchargement d'APK natives et rapides recommandées :

https://apk.support/apk-downloader

https://apkpure.com /

Après avoir obtenu le fichier APK, nous devons le décompiler et y trouver les fichiers de classe Java pour analyse. Vous pouvez installer ici les deux outils suivants :

#🎜🎜. #https://github.com/pxb1988/dex2jarhttps://mac.filehorse.com/download-jd-gui-java-decompiler/dex2jar classes.dex#🎜 🎜#

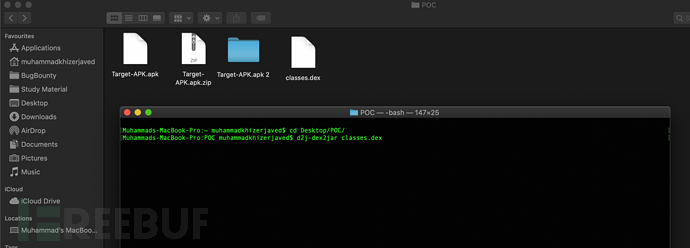

Après avoir installé les outils ci-dessus, nous plaçons le fichier APK de l'application cible dans un autre dossier séparé, modifions son suffixe de .apk en .zip, puis décompressons le fichier zip, puis nous pouvons voir du XML documents, fichiers de chemin, fichiers de ressources de modèles, etc. Parmi ces fichiers, notre cible est le fichier classes.dex. Après décompression, un ou plusieurs fichiers classes.dex seront généralement trouvés. Ensuite, nous pouvons convertir le fichier dex en fichier java en utilisant l'outil dex2jar. La commande spécifique est la suivante :

#. 🎜🎜# Si cette commande ne fonctionne pas, vous pouvez utiliser une autre version de la commande dex2jar :

d2j-dex2jar classes.dex

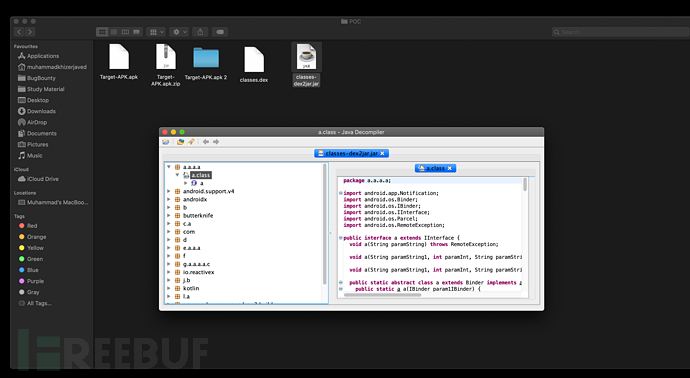

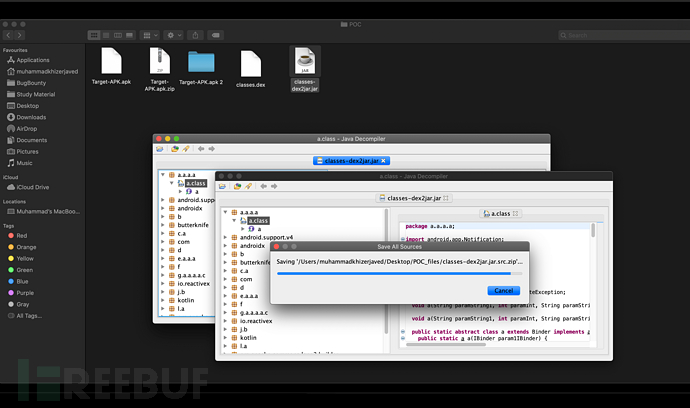

# 🎜🎜# Après avoir exécuté la commande ci-dessus, un fichier java tel que classes_dex2jar.jar sera généré dans le dossier. Une fois que nous aurons ce fichier, nous utiliserons un autre outil utile pour le décompiler. J'aime personnellement utiliser JD-GUI, https. ://github.com/java-decompiler/jd-gui. Après l'avoir utilisé pour ouvrir le fichier jar généré, nous pouvons voir de nombreux fichiers de ressources Java, et nous pouvons également enregistrer et lire ces différents fichiers de ressources.

Avec le code du fichier de ressources enregistré, nous devons essayer d'y trouver quelques problèmes. Ici, je recommande un outil - Donghua Mobile Security Penetration Test Framework : Mobile Security Framework (. MobSF), qui est un cadre de test d'intrusion automatique intelligent et intégré pour applications mobiles open source (Android/iOS), prend en charge les fichiers binaires (APK et IPA) et les packages de compression de code source, et peut être utilisé pour l'analyse statique et dynamique.

Avec le code du fichier de ressources enregistré, nous devons essayer d'y trouver quelques problèmes. Ici, je recommande un outil - Donghua Mobile Security Penetration Test Framework : Mobile Security Framework (. MobSF), qui est un cadre de test d'intrusion automatique intelligent et intégré pour applications mobiles open source (Android/iOS), prend en charge les fichiers binaires (APK et IPA) et les packages de compression de code source, et peut être utilisé pour l'analyse statique et dynamique.

Analyse du code

Analyse du code

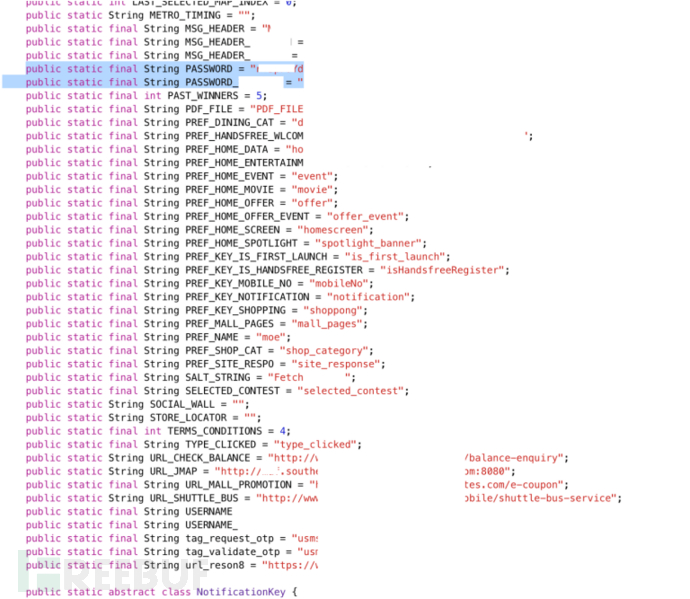

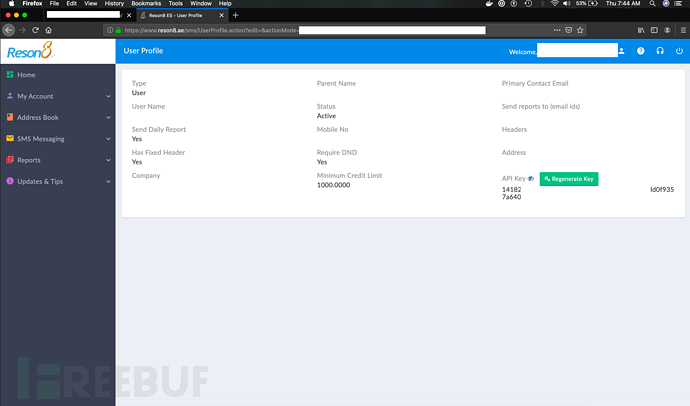

Après avoir terminé le travail ci-dessus, nous pouvons analyser en profondeur le code de l'application Android cible. Lorsque je me suis assis pour analyser selon ma liste de contrôle, j'ai rapidement trouvé l'un des fichiers appelé Constant.java. Il se trouvait dans le chemin SMS de l'APP et contenait des informations dispersées, telles que le nom d'utilisateur, la localisation, le mot de passe et d'autres informations matérielles. services codés. Message et le chemin URL de l’API SMS. La situation générale est la suivante :

Ce système de gestion est une passerelle API SMS, à travers laquelle vous pouvez réaliser des SMS ciblés les paramètres d'envoi et les mises à jour marketing. Et les opérations de gestion telles que la recharge, et surtout, le numéro de téléphone mobile de l'utilisateur peuvent être téléchargés.

Résumé

Résumé

Avant de faire des analyses dynamiques et autres sur l'APP, il est recommandé de faire une analyse statique dessus. Vous pouvez le faire dans l'ordre selon votre propre liste de contrôle, et vous pourrez peut-être en tirer des informations inattendues. Pour les sociétés d'applications APP, elles doivent éviter de stocker certaines informations relatives aux mots de passe et aux informations d'identification dans l'APP. Même si cela est nécessaire, un traitement de cryptage approprié est requis.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

outil de test d'application

outil de test d'application

nom complet de l'application

nom complet de l'application

Comment fermer la bibliothèque de ressources d'application

Comment fermer la bibliothèque de ressources d'application

Renommez le logiciel apk

Renommez le logiciel apk

et catalyseur

et catalyseur

Comment fonctionne un interrupteur ?

Comment fonctionne un interrupteur ?

Est-il nécessaire de mettre à niveau Windows 11 ?

Est-il nécessaire de mettre à niveau Windows 11 ?

Y a-t-il une grande différence entre le langage C et Python ?

Y a-t-il une grande différence entre le langage C et Python ?

Caractères tronqués commençant par ^quxjg$c

Caractères tronqués commençant par ^quxjg$c