Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Exemple d'analyse des risques de sécurité liés à un incident d'attaque APT sur la chaîne d'approvisionnement de SolarWinds

Exemple d'analyse des risques de sécurité liés à un incident d'attaque APT sur la chaîne d'approvisionnement de SolarWinds

Exemple d'analyse des risques de sécurité liés à un incident d'attaque APT sur la chaîne d'approvisionnement de SolarWinds

Contexte

13 décembre, Le sommet La société de sécurité américaine FireEye (nom chinois : Huoyan) a publié un rapport indiquant qu'elle a découvert une activité d'intrusion mondiale et a nommé l'organisation UNC2452. L'organisation APT a envahi SolarWinds, implanté un code malveillant dans le package de mise à jour du logiciel commercial SolarWinds Orion et l'a distribué sous le nom de malware SUNBURST. La porte dérobée permet de transférer des fichiers, d'exécuter des fichiers, d'analyser le système, de redémarrer la machine et de désactiver les services système, permettant ainsi des mouvements latéraux et le vol de données.

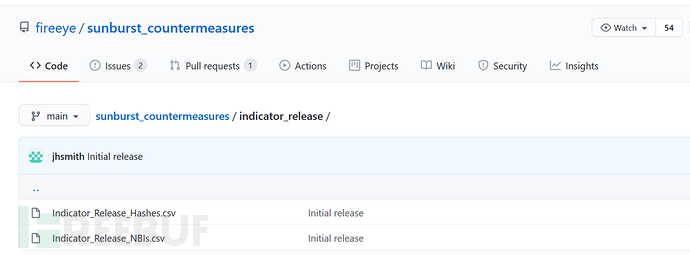

SolarWinds Orion Platform est une plateforme de surveillance et de gestion d'infrastructure puissante et évolutive conçue pour simplifier la gestion informatique des environnements sur site, hybrides et Software-as-a-Service (SaaS) avec une interface unique. La plate-forme fournit une surveillance et une analyse en temps réel des équipements réseau et prend en charge des pages Web personnalisées, divers commentaires des utilisateurs et une navigation cartographique de l'ensemble du réseau. # 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 # Présentation de l'événement # 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 # # Le 13 décembre, FireEye a révélé une attaque contre la chaîne d'approvisionnement qui a utilisé un cheval de Troie pour la mise à jour du logiciel d'entreprise SolarWinds Orion. Le composant de signature numérique SolarWinds du framework logiciel Orion, SolarWinds.Orion.Core.BusinessLayer.dll, a été inséré dans une porte dérobée qui communiquait avec un tiers. la partie via le serveur HTTP communique. FireEye a déclaré que cette attaque pourrait être apparue pour la première fois au printemps 2020 et qu'elle est toujours en cours. De mars à mai 2020, l'attaquant a signé numériquement plusieurs mises à jour du cheval de Troie et les a publiées sur le site Web de mise à jour de SolarWinds, notamment hxxps://downloads.solarwinds[.]com/solarwinds/CatalogResources/Core/ 2019.4/2019.4.5220.20574/SolarWinds-Core. -v2019.4.5220-Hotfix5.msp. FireEye a publié les caractéristiques et les règles de détection de la porte dérobée sur GitHub. L'adresse GitHub est la suivante :

- https://github.com/fireeye/sunburst_countermeasures

-

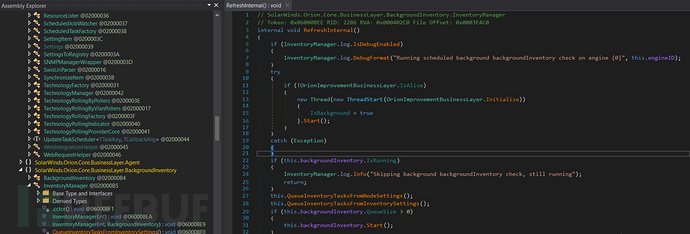

#🎜. 🎜# Le fichier implanté avec le cheval de Troie est le composant SolarWinds.Orion.Core.BusinessLayer.dll, un fichier de correctif d'installation Windows standard. Une fois le package de mise à jour installé, la DLL malveillante sera chargée par le programme légitime SolarWinds.BusinessLayerHost.exe ou SolarWinds.BusinessLayerHostx64.exe (selon la configuration du système). SolarWinds.Orion.Core.BusinessLayer.dll(b91ce2fa41029f6955bff20079468448) est un composant de plug-in de signature SolarWinds du framework logiciel Orion, dans lequel la classe SolarWinds.Orion.Core.BusinessLayer.OrionImprovementBusinessLayer est mis en œuvre à travers HTTP et tiers Une porte dérobée qui communique avec les serveurs, transfère et exécute des fichiers, analyse le système et désactive les services système. Le protocole de transfert réseau de la porte dérobée se déguise en activité légitime de SolarWinds pour échapper à la détection par les outils de sécurité.

SolarWinds.Orion.Core.BusinessLayer.dll est signé par solarwind en utilisant le numéro de série 0f:e9:73:75:20:22:a6:06:ad:f2:a3 :6e:34:5d:c0:ed certificat. Le document a été signé le 24 mars 2020.

#🎜🎜 #

#🎜🎜 #

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Exemple d'analyse de l'utilisation de ZoomEye pour détecter les attaques APT

May 27, 2023 pm 07:19 PM

Exemple d'analyse de l'utilisation de ZoomEye pour détecter les attaques APT

May 27, 2023 pm 07:19 PM

Les données en ligne sur ZoomEye sont en mode écrasement et mise à jour, ce qui signifie que si les données ne sont pas numérisées lors de la deuxième numérisation, les données mises à jour ne seront pas écrasées. Les données sur ZoomEye conserveront les données de bannière obtenues lors de la première numérisation. Le mécanisme est là Il existe en fait une bonne scène dans la traçabilité de ce type d'attaque malveillante : les serveurs de téléchargement utilisés par des attaques malveillantes telles que Botnet, APT et d'autres attaques sont généralement directement désactivés et abandonnés après avoir été découverts. cibles de piratage, et ils sont également très violents. Déconnectez-vous directement ! Par conséquent, de nombreux sites d’attaque sont susceptibles d’être mis en cache en ligne par ZoomEye. Bien entendu, avec les données fournies dans l'API d'historique ZoomEye, vous pouvez interroger le nombre de bannières obtenues par chaque analyse, que vous la couvriez ou non.

Quelle est la différence entre les outils de gestion de packages Linux yum et apt ?

May 30, 2023 am 09:53 AM

Quelle est la différence entre les outils de gestion de packages Linux yum et apt ?

May 30, 2023 am 09:53 AM

D'une manière générale, les systèmes Linux célèbres sont essentiellement divisés en deux catégories : série RedHat : Redhat, Centos, Fedora, etc. ; série RedHat : Debian, Ubuntu, etc. yum (YellowdogUpdater, modifié) est un gestionnaire de packages front-end Shell dans Fedora, RedHat et SUSE. apt (AdvancedPackagingTool) est un gestionnaire de paquets front-end shell dans Debian et Ubuntu. Présentation générale De manière générale, les célèbres systèmes Linux sont essentiellement divisés en deux catégories : Série RedHat : Redhat, Cento

Comment analyser les chevaux de Troie APT sur la base du modèle de cycle de renseignement sur les menaces

May 14, 2023 pm 10:01 PM

Comment analyser les chevaux de Troie APT sur la base du modèle de cycle de renseignement sur les menaces

May 14, 2023 pm 10:01 PM

À propos du modèle de cycle de traitement des renseignements sur les menaces Le terme « cycle de traitement des renseignements sur les menaces » (F3EAD) vient du milieu militaire. Il s'agit d'une méthode d'organisation des ressources et de déploiement de troupes conçue par les commandants de l'armée américaine à tous les niveaux des principales armes de combat. Le Network Emergency Response Center s'appuie sur cette méthode et traite les informations de renseignement sur les menaces selon les six étapes suivantes : Cycle de traitement des renseignements sur les menaces Application du modèle de cycle de traitement des renseignements sur les menaces F3EAD Étape 1 : Rechercher une date sur un mois donné et la déployer sur le public du partenaire. serveur cloud L'alarme du système « Onion » a détecté un programme de cheval de Troie suspecté, de sorte que l'équipe d'intervention d'urgence a rapidement lancé le processus d'intervention d'urgence : les parties prenantes et d'autres ont rassemblé le groupe en un seul clic et ont appelé. Le système victime est isolé pour enquête. Le système de sécurité et les journaux d'audit sont exportés pour une analyse de traçabilité. Préparation de l'architecture du système d'entreprise et des informations liées au code pour analyser les violations d'intrusion et les victimes

Comment changer la source de mise à jour apt-get d'Ubuntu ?

Jan 05, 2024 pm 03:40 PM

Comment changer la source de mise à jour apt-get d'Ubuntu ?

Jan 05, 2024 pm 03:40 PM

Modifier manuellement les sources apt-get d'Ubuntu 1. Utilisez l'outil ssh pour vous connecter à Ubuntu (j'utilise xshell) 2. Tapez cd/etc/apt/3 sur la ligne de commande et sauvegardez le fichier source.list dans ce répertoire (vous devez avez les autorisations sudo)), alors il y a un fichier source.list.bak 4. Effacez le contenu du fichier source.list (remarque : il ne peut pas être restauré après l'effacement, vous devez donc effectuer l'étape précédente pour sauvegarder le fichier dans. advance). À ce stade, utilisez sudo pour indiquer que les autorisations sont insuffisantes. Basculez directement vers l'utilisateur root et exécutez cette commande 5. Utilisez vim pour ouvrir source.list, appuyez sur la touche i pour entrer en mode édition, collez la source. adresse à modifier, puis appuyez sur

Tutoriel sur l'installation de php8 sur le système Deepin.

Feb 19, 2024 am 10:50 AM

Tutoriel sur l'installation de php8 sur le système Deepin.

Feb 19, 2024 am 10:50 AM

Pour installer PHP8 sur le système Deepin, vous pouvez suivre les étapes ci-dessous : Mettre à jour le système : Ouvrez un terminal et exécutez la commande suivante pour mettre à jour les packages système : sudoaptupdatesudoaptupgrade Ajouter la source Ondřej SurýPPA : PHP8 peut être installé via la source Ondřej SurýPPA. Exécutez la commande suivante pour ajouter la source : sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php Mettre à jour la liste des packages : Exécutez la commande suivante pour mettre à jour la liste des packages afin d'obtenir PHP dans la source PPA.

Tutoriel sur la compilation et l'installation de Docker sur le système Ubuntu 18.04.

Feb 19, 2024 pm 02:03 PM

Tutoriel sur la compilation et l'installation de Docker sur le système Ubuntu 18.04.

Feb 19, 2024 pm 02:03 PM

Ce qui suit est un tutoriel pour compiler et installer Docker sur le système Ubuntu18.04 : Désinstallez l'ancienne version de Docker (si elle est déjà installée) : sudoaptremovedockerdocker-enginedocker.iocontainerdrunc Mettre à jour les packages système : sudoaptupdatesudoaptupgrade Installer les dépendances de Docker : sudoaptinstallapt-transport-httpsca-certificatescurlsoftware- Properties-commonAdd Docker Clé GPG officielle : curl-

Tutoriel sur la compilation et l'installation de MySQL5.7 sur le système Ubuntu 20.04.

Feb 19, 2024 pm 04:57 PM

Tutoriel sur la compilation et l'installation de MySQL5.7 sur le système Ubuntu 20.04.

Feb 19, 2024 pm 04:57 PM

MySQL 5.7 peut être installé en utilisant le référentiel officiel MySQL APT. Voici les étapes pour installer MySQL5.7 via le référentiel APT officiel sur le système Ubuntu20.04 : Ajoutez le référentiel MySQLAPT : wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb Pendant le processus d'installation, vous verrez une interface de configuration. Sélectionnez la version MySQLServer 5.7, puis terminez la configuration. Liste des packages de mise à jour : sud

Impossible de trouver Yum et la méthode d'installation dans le système Ubuntu !

Mar 02, 2024 pm 01:07 PM

Impossible de trouver Yum et la méthode d'installation dans le système Ubuntu !

Mar 02, 2024 pm 01:07 PM

yum est le gestionnaire de packages des distributions de la série RedHat (telles que RHEL et CentOS), tandis qu'Ubuntu utilise un autre gestionnaire de packages appelé apt (AdvancedPackageTool). Dans les systèmes Ubuntu, vous pouvez utiliser la commande apt pour gérer les packages logiciels. Voici les étapes de base pour installer des packages dans le système Ubuntu : Mettre à jour l'index du package Avant d'effectuer toute opération d'installation, exécutez d'abord la commande suivante pour mettre à jour l'index du package : sudoaptupdate Installation d'un package Utilisez la commande suivante pour installer un package spécifique : sudoaptinstallpackage_name "package_name& #822