Qu'est-ce que la technologie de sécurité portuaire H3C ?

À l’heure où Internet se développe de plus en plus, la sécurité est un sujet auquel il faut prêter attention. Dans l'entreprise, de nombreuses menaces pèsent sur les ports de commutation, notamment des utilisateurs non autorisés connectant de manière aléatoire des hôtes au sein du réseau d'entreprise. Par exemple, si les employés possèdent leur propre ordinateur portable, ils peuvent débrancher le câble réseau d'un hôte donné sans le consentement de l'administrateur, le brancher sur l'ordinateur portable qu'ils ont apporté, puis le connecter au réseau de l'entreprise. Cela entraînera de grands risques pour la sécurité. cela est très susceptible d’entraîner la perte d’informations confidentielles. Un autre exemple est l’installation de hubs et autres équipements réseau sans consentement. Afin d'augmenter le nombre de terminaux du réseau, certains salariés le feront sans autorisation. Branchez des appareils tels que des hubs et des commutateurs sur l'interface réseau du bureau. Cela augmenterait le trafic sur l'interface du commutateur correspondant à l'interface réseau, réduisant ainsi les performances du réseau. Comment les administrateurs peuvent-ils mieux prévenir ces problèmes ?

La sécurité des ports est un mécanisme de sécurité qui contrôle l'accès au réseau en fonction de l'adresse MAC. Il s'agit d'une extension de l'authentification 802.1X et de l'authentification par adresse MAC existantes. Ce mécanisme contrôle l'accès des appareils non autorisés au réseau en détectant l'adresse MAC source dans les trames de données reçues par le port, et contrôle l'accès au périphérique non autorisé en détectant l'adresse MAC de destination dans les trames de données envoyées depuis le port.

La fonction principale de la sécurité des ports est de permettre à l'appareil d'apprendre l'adresse MAC source légale en définissant différents modes de sécurité des ports pour obtenir les effets de gestion de réseau correspondants. Une fois la fonction de sécurité du port activée, lorsqu'un message illégal est découvert, le système déclenche la fonctionnalité correspondante et le traite d'une manière prédéfinie, ce qui facilite non seulement la gestion des utilisateurs mais améliore également la sécurité du système.

Nous présenterons ici quelques problèmes de configuration de l'équipement H3C.

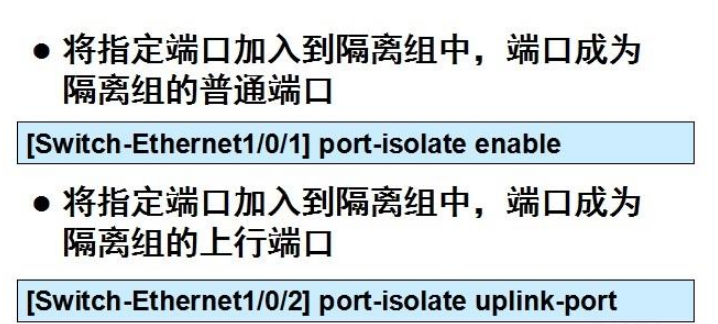

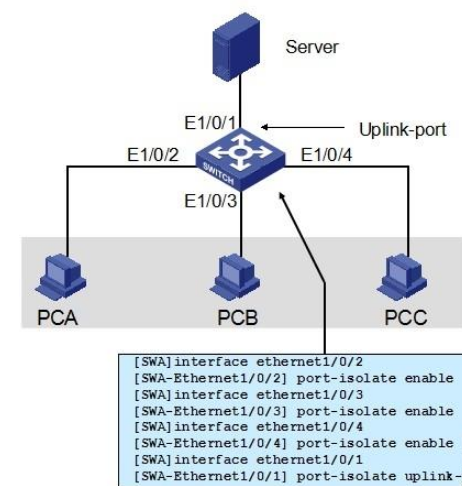

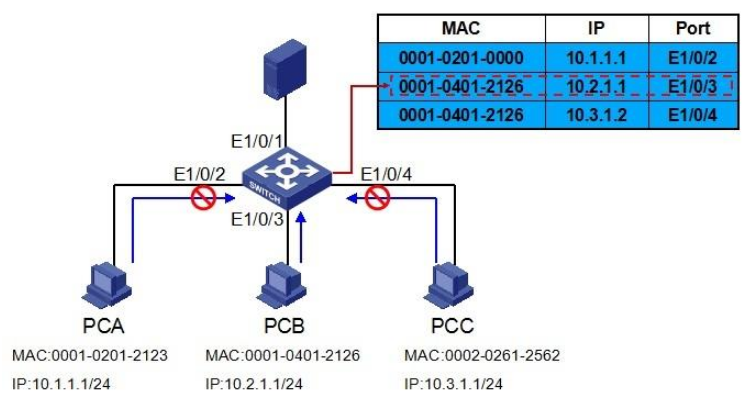

1. Technologie d'isolation des ports. La méthode d'isolation des ports pour obtenir une isolation de couche 2 entre les paquets peut ajouter différents ports à différents VLAN, mais cela gaspillera des ressources VLAN limitées. La fonction d'isolation des ports peut être utilisée pour isoler les ports au sein du même VLAN. L'ajout d'un port à un groupe d'isolation peut réaliser une isolation des données de couche 2 entre les ports du groupe d'isolation. La fonction d'isolation des ports offre aux utilisateurs une solution réseau plus sûre et plus flexible.

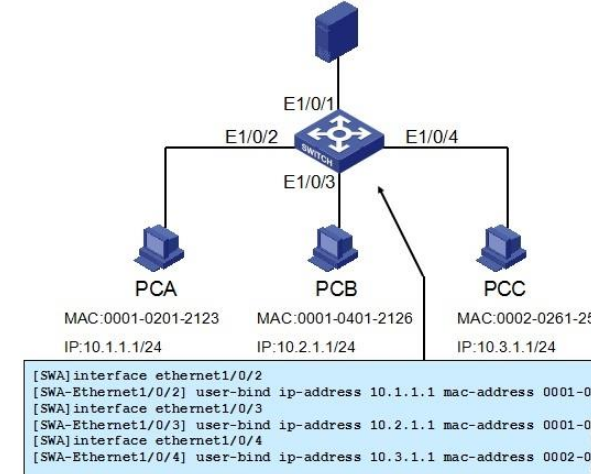

2. La liaison de port du commutateur consiste à lier un certain port du commutateur à l'adresse MAC et à l'IP de l'ordinateur connecté ci-dessous, de sorte que même si un autre ordinateur se connecte secrètement à ce port, c'est le cas. également inutilisable. Sécurité accrue.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)