Quelles sont les applications de base des cactus ?

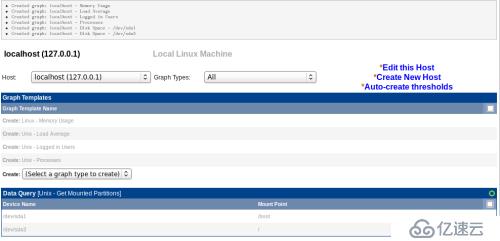

Surveillez localmachine virtuelle Linux

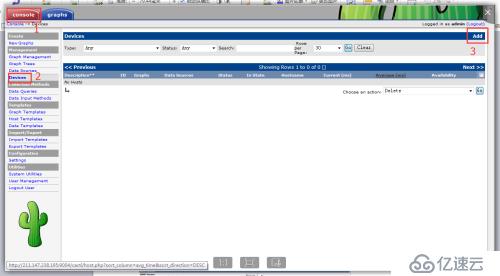

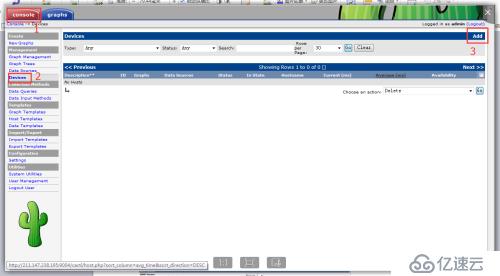

console->gestion->appareils, cliquez sur AJOUTER à droite

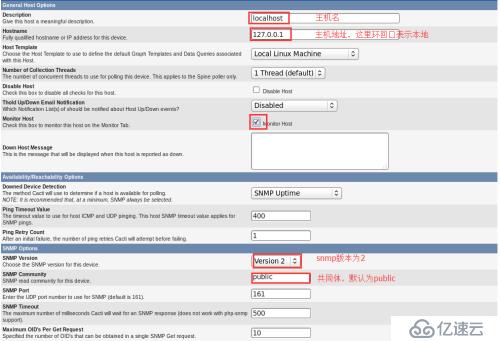

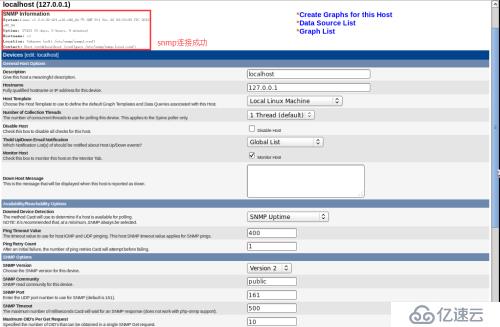

Entrez le contenu suivant, cliquez sur créer

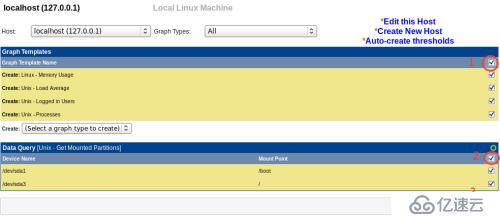

pour sélectionner le besoins de surveillance Modèle de graphique et modèle de données et enregistrez-les

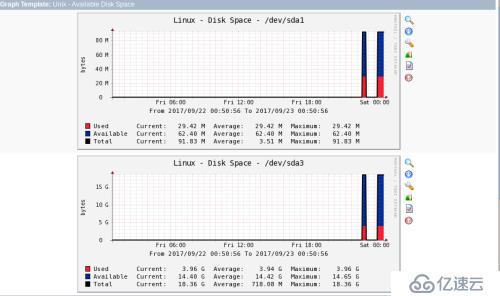

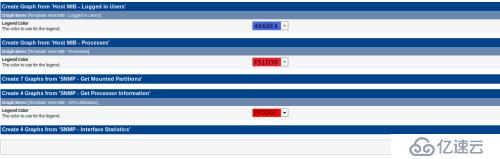

Après avoir enregistré, cliquez sur Créer des graphiques pour cet hôte

Sélectionnez les données d'image que vous devez générer, cliquez sur Créer

Continuer vers cliquez sur CRÉER

L'image a été créée avec succès

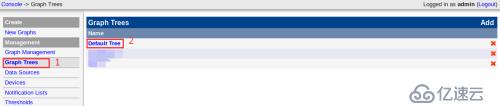

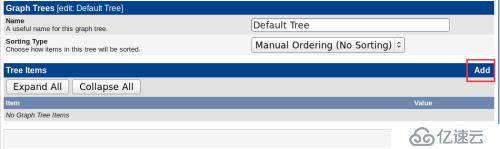

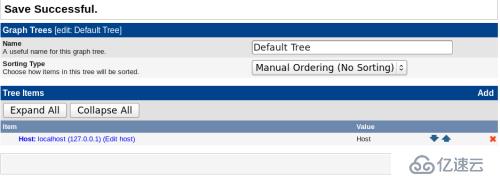

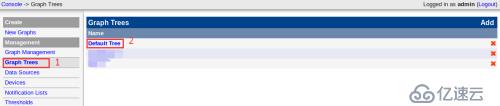

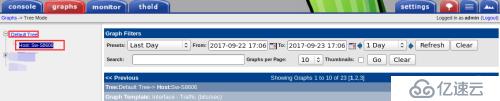

Ajoutez l'appareil à l'arborescence

Console->gestion->arborescences graphiques, cliquez sur Arborescence par défaut, puis cliquez sur AJOUTER

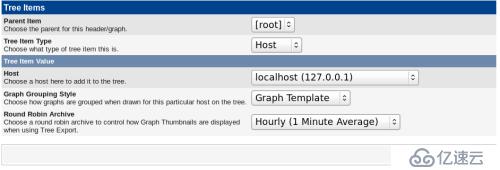

Entrez comme indiqué dans l'image ci-dessous et cliquez sur Créer pour ajouter l'appareil à l'arborescence.

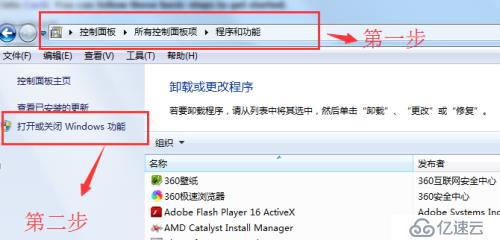

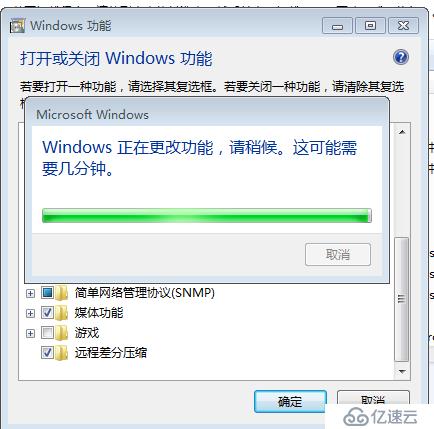

1 . Configuration de base de Windows

Configuration de base de Windows

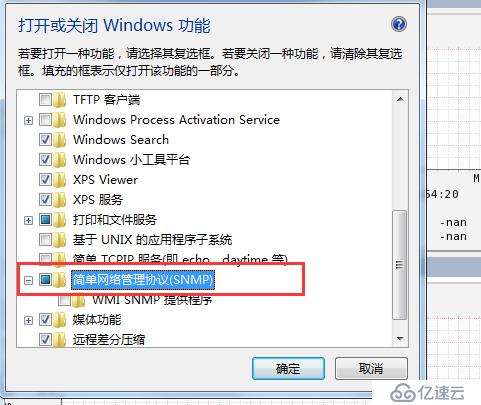

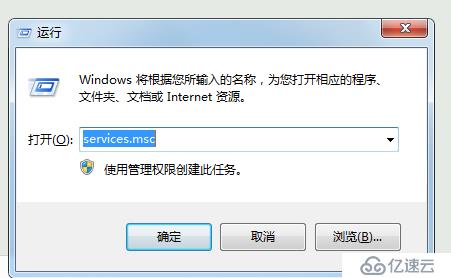

Puis ctrl +r, entrez services.msc

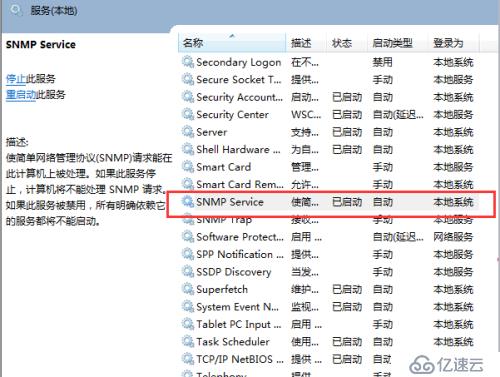

pour trouver le service snmp

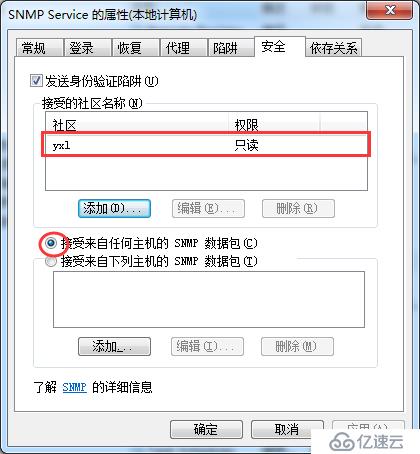

Faites un clic droit sur les propriétés, ajoutez la communauté "yxl", l'autorisation est en lecture seule

Faites un clic droit sur les propriétés, ajoutez la communauté "yxl", l'autorisation est en lecture seule

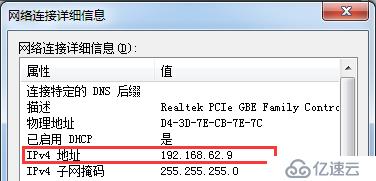

Afficher l'adresse IP de l'hôte Windows

Afficher l'adresse IP de l'hôte Windows

2.

Ajouter l'hôte Windows à la surveillance

Sélectionnez le modèle de graphique et le modèle de données requis pour la surveillance et enregistrez

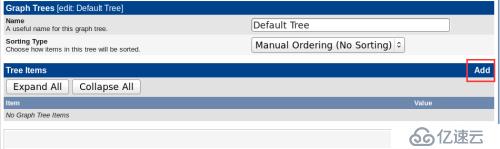

Après l'enregistrement, cliquez sur Créer des graphiques pour cet hôte

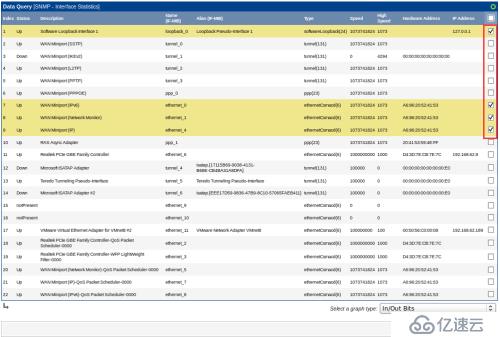

Sélectionnez Sélectionnez les données d'image que vous devez générer et cliquez sur Créer

Sélectionnez Sélectionnez les données d'image que vous devez générer et cliquez sur Créer

Continuez à cliquer sur CRÉER

Ajoutez l'appareil à l'arborescence

Console->gestion->arborescences graphiques, cliquez sur Arborescence par défaut, puis cliquez sur AJOUTER

comme indiqué ci-dessous, entrez l'entrée affichée et cliquez sur Créer pour ajouter l'appareil à l'arborescence. 1.

Le commutateur est allumé Et configurez snmp

snmp activate traps snmp //Activez la fonction snmp du switch

snmp activate traps snmp //Activez la fonction snmp du switch

snmp community s8606 ro //Configurez la communauté avec read- uniquement les autorisations

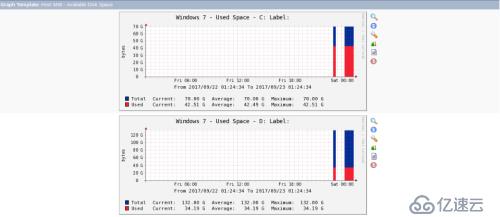

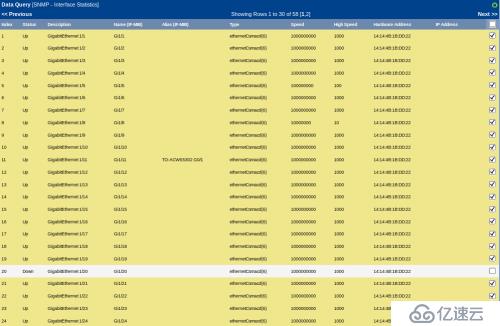

Ajoutez le commutateur MonitorAjoutez le commutateur avec l'adresse IP correspondante comme indiqué dans la figure ci-dessous

Ajoutez les graphiques et le modèle de données suivants

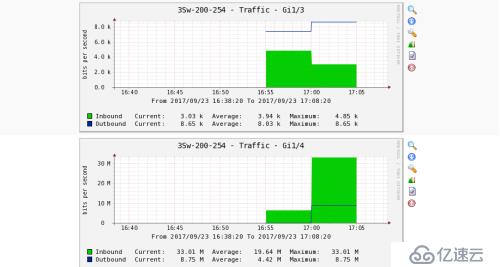

Sélectionnez le port qui doit être surveillé et générer l'imageAjouter à l'arborescence Vous pouvez regarder l'image

L'effet est le suivant, l'alarme a pris effet

If ( $row['thold_fail_count'] >= $row['thold_fail_trigger'] ) à la ligne 463, ajoutez le code suivant dans { }

If ( $row['thold_fail_count'] >= $row['thold_fail_trigger'] ) à la ligne 463, ajoutez le code suivant dans { }

print '

Application de carte météo

Créer une nouvelle carte météo et donnez un nom au fichier de configuration de la carte

Cliquez sur Ajouter un nœud pour ajouter un nœud, cliquez sur Ajouter un lien pour ajouter un lien entre deux nœuds (version anglaise)

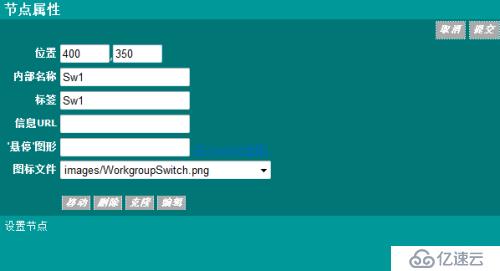

Créer un nœud , puis cliquez sur Nœud sur le diagramme pour accéder à l'interface d'édition de nœud.

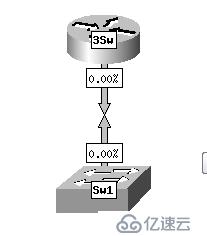

L'effet est le suivant

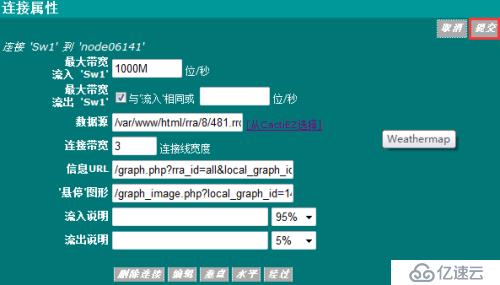

Créez un lien et cliquez sur le lien sur le image pour accéder à l'interface d'édition de lien.

L'effet est le suivant

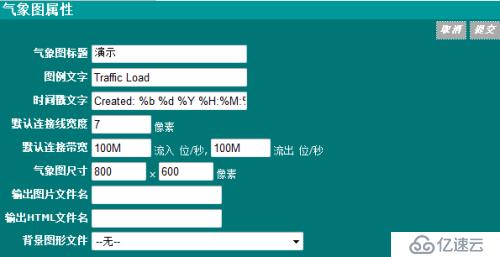

Cliquez sur Propriétés de la carte, ici vous pouvez visualiser l'intégralité de la figure qui fait une définition globale.

La valeur par défaut d'origine d'une image est définie ici, et la dernière option vous permet de choisir un arrière-plan pour cette image.

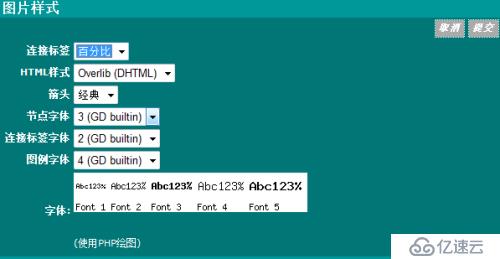

Click Map style Voici quelques paramètres pour le lien.

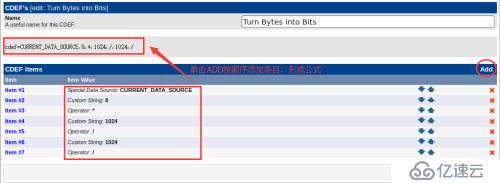

Ensuite, ajoutez le diagramme de trafic de l'interface de l'appareil, cliquez sur le lien et ajoutez le modèle graphique

#🎜 🎜# #🎜 🎜#

Une fois la mise en page terminée, ajoutez le fichier de configuration à la carte météo#🎜 🎜#

Une fois la mise en page terminée, ajoutez le fichier de configuration à la carte météo#🎜 🎜#

#🎜 🎜#

#🎜 🎜#

Entrée photo réussie

Entrée photo réussie

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)